- Was Sie über die Zukunft der Secure Dateiübertragung wissen müssen

- Wie künstliche Intelligenz die Erkennung von Bedrohungen im Managed File Transfer verändert

- Was bedeutet Quantencomputing für die Sicherheit von Dateiübertragungen in Unternehmen?

- Wie quantensichere Verschlüsselung und Quantenschlüsselverteilung die nächste Generation der Dateiübertragungssicherheit prägen

- Warum Zero Trust für Secure Dateiübertragung im Zeitalter von KI und Quantenbedrohungen unerlässlich ist

- Wie CISOs Managed File Transfer KI- und Quantenbedrohungen zukunftssicher machen können

- Welche Compliance- und regulatorischen Aspekte sind bei der Einführung quantensicherer und KI-gestützter Dateiübertragungslösungen zu beachten?

- FAQs

- Ist Ihr Unternehmen für die Zukunft Secure gerüstet?

Was Sie über die Zukunft der Secure Dateiübertragung wissen müssen

Secure steht vor einer der disruptivsten technologischen Umwälzungen seit der Einführung der Public-Key-Kryptografie. Da KI die Geschwindigkeit und Komplexität von Cyberangriffen erhöht und Quantencomputer darauf vorbereitet sind, weit verbreitete Verschlüsselungssysteme zu knacken, müssen CISOs überdenken, wie sie Daten während der Übertragung schützen.

Bis Mitte der 2010er Jahre gingen Sicherheitsexperten davon aus, dass verschlüsselte Dateiübertragungen mit RSA und AES grundsätzlich gegen alle bekannten Angriffsvektoren sicher sind. Diese Annahme trifft im Zeitalter von Quantencomputern und KI-gesteuerten Bedrohungen nicht mehr zu.

Angreifer setzen KI-gesteuerte Malware, Verhaltensimitationen und automatisierte Angriffe auf Anmeldedaten als Waffen ein. Unterdessen sammeln staatliche Akteure bereits heute verschlüsselte Daten mit der Absicht, diese zu entschlüsseln, sobald Quantencomputer ausgereift sind – bekannt als die „Harvest now, decrypt later“-Bedrohung.

Diese Konvergenz von KI, Quantencomputern und zunehmend verteilten Architekturen hat die sichere Dateiübertragung zu einer strategischen Priorität für CISOs gemacht. Laut der CISO-Umfrage 2024 von Gartner nannten 68 % der Sicherheitsverantwortlichen die quantenresistente Dateiübertragung als eine der drei wichtigsten Infrastrukturprioritäten für die nächsten 24 Monate. Wer jetzt handelt, kann seine Datenaustauschumgebungen zukunftssicher machen.

Warum herkömmliche Sicherheit bei der Dateiübertragung nicht mehr ausreicht

Seit den 1990er Jahren stützt sich die sichere Dateiübertragung stark auf Verschlüsselungsalgorithmen wie RSA (eingeführt 1977) und ECC (Elliptic Curve Cryptography, standardisiert Anfang der 2000er Jahre), perimeterbasierte Authentifizierung und statische Vertrauensmodelle.

Ältere Verschlüsselungsalgorithmen, die einst als unknackbar galten, sind heute anfällig für Quantenalgorithmen wie den Shor-Algorithmus. Authentifizierungsmethoden, die auf statischen Anmeldedaten basieren, können durch KI-gesteuertes Credential Stuffing oder Angriffe mit synthetischen Identitäten umgangen werden. Perimeterbasierte Modelle, die für zentralisierte Netzwerke entwickelt wurden, bieten in Multi-Cloud- und Remote-Umgebungen keinen sinnvollen Schutz.

Da sich die Bedrohungsakteure ständig weiterentwickeln, können sich CISOs nicht mehr auf traditionelle MFT verlassen. Sie müssen zu Architekturen übergehen, die von einer Kompromittierung ausgehen, kontinuierlich validieren und auch bei Änderungen der Verschlüsselungsstandards widerstandsfähig bleiben.

Wie KI, Quantencomputer und Zero Trust die Dateiübertragung neu gestalten

KI verändert sowohl die Angriffs- als auch die Verteidigungsfähigkeiten. KI ermöglicht die Erkennung von Anomalien in Echtzeit, die Klassifizierung von Inhalten und die vorausschauende Bewertung von Bedrohungen, wodurch die Überprüfung auf Dateiebene erheblich verbessert wird. Umgekehrt nutzen Angreifer KI, um Malware zu verschleiern, polymorphe Payloads zu generieren und das Verhalten von Benutzern nachzuahmen.

Quantencomputer führen zu einer zweiten und folgenreicheren Veränderung. Sobald Quantencomputer etwa 4.000 stabile logische Qubits erreichen (ein Schwellenwert, den Forscher innerhalb von 10 bis 15 Jahren für erreichbar halten), werden sie in der Lage sein, 2048-Bit-RSA- und 256-Bit-ECC-Verschlüsselungen mit Hilfe des Shor-Algorithmus zu knacken. Post-Quanten-Kryptografie (quanten-sichere Kryptografie) und QKD (Quanten-Schlüsselverteilung) stellen den notwendigen Evolutionsschritt dar.

Zero Trust verbindet diese Elemente miteinander, indem es eine kontinuierliche Verifizierung, Zugriff mit minimalen Berechtigungen und Mikrosegmentierung über alle Dateiübertragungs-Workflows hinweg durchsetzt. Es ist das architektonische Rückgrat, das erforderlich ist, um sowohl KI-gesteuerten als auch quantenbasierten Bedrohungen standzuhalten.

Wie künstliche Intelligenz die Erkennung von Bedrohungen im Managed File Transfer verändert

Künstliche Intelligenz revolutioniert die Erkennung von Bedrohungen in MFT , indem sie eine tiefere Transparenz, schnellere Reaktionszeiten und eine weitaus genauere Erkennung komplexer Angriffe ermöglicht. Während herkömmliche Tools auf statischen Signaturen basieren, analysiert KI das Verhalten, die Inhaltsstruktur und umgebungsübergreifende Muster, um Anomalien zu identifizieren.

Für CISOs bietet KI konkrete operative Vorteile:

- Echtzeit-Identifizierung von abnormalem Dateiverhalten

- Vorausschauende Bedrohungsbewertung zur Beurteilung des Risikos von Dateiübertragungen vor der Zustellung

- Inhaltsklassifizierung, die die Gefährdung in regulierten Arbeitsabläufen verringert

- Automatisierte Reaktionsmaßnahmen, die bösartige Übertragungen isolieren, unter Quarantäne stellen oder blockieren

- Sichtbarkeit in Hybrid- und Multi-Cloud-Umgebungen, in denen die Perimeterüberwachung versagt

Was sind die neuesten KI-Techniken zur Erkennung von Bedrohungen bei der Dateiübertragung?

Die KI-gestützte Erkennung von Bedrohungen in MFT umfasst nun drei Kernkategorien:

- ML (Machine Learning) – Erkennt Abweichungen von bekannten Dateiübertragungs-Baselines und markiert Anomalien wie ungewöhnliche Dateigrößen, Übertragungszeiten oder Ziele.

- Verhaltensanalyse – Überwacht das Verhalten von Benutzern, Systemen und Dateien im Zeitverlauf, um Insider-Bedrohungen, kompromittierte Konten und verdächtige Arbeitsabläufe zu erkennen.

- Deep-Learning-Modelle – Identifizieren Sie komplexe Malware-Muster, die in Dokumenten, Mediendateien, komprimierten Archiven oder verschlüsselten Payloads versteckt sind, einschließlich solcher, die darauf ausgelegt sind, AV-Engines zu umgehen.

Laut einer Studie des SANS Institute aus dem Jahr 2024 verbesserten KI-gesteuerte Erkennungssysteme die Genauigkeit bei der Analyse unbekannter oder polymorpher Bedrohungen im Vergleich zu signaturbasierten Erkennungsmethoden um 43 % und reduzierten die Falsch-Negativ-Rate von 28 % auf 16 %.

Wie können KI-gestützte Sicherheitstools in Managed File Transfer integriert werden?

CISOs, die KI-gestützte Lösungen für die Dateiübertragung evaluieren, sollten sicherstellen, dass die KI in alle Phasen des Workflows integriert ist:

- Scannen vor der Übertragung mithilfe einer ML-basierten Bedrohungsbewertung

- Echtzeit-Verhaltensüberwachung integriert mit SIEM/SOAR

- Validierung nach der Übertragung zur Erkennung latenter oder sich entwickelnder Bedrohungen

- Richtlinienautomatisierung, die sich anhand von Risikosignalen anpasst

- Zero-Trust-Identitätssignale zur Verbesserung von Zugriffskontrollentscheidungen

Zu den Best Practices für die Integration gehören:

- Auswahl von MFT mit integrierter KI oder nativen Integrationsoptionen

- Sicherstellen, dass APIs Automatisierung, Verhaltenstelemetrie und Korrelation von Sicherheitsereignissen unterstützen

- Ausrichtung von KI-Tools auf IAM-, DLP- und SIEM-Ökosysteme

Wie trägt KI Secure Dateiübertragungen inCloud Hybridumgebungen bei?

Cloud erschweren die herkömmliche Überwachung, aber KI bietet eine skalierbare Lösung. Moderne KI-gestützte Analysen:

- Erkennen Sie ungewöhnliche Dateibewegungen zwischen Cloud-Mandanten.

- Identifizieren Sie kompromittierte API oder Dienstkonten.

- Überwachen Sie seitliche Bewegungen über Cloud-Ressourcen hinweg.

- Kontextbezogene Zugriffsrichtlinien basierend auf Benutzerverhalten und Geräteidentität durchsetzen

- Verbessern Sie die Compliance-Protokollierung durch Echtzeit-Einblicke in verteilte Systeme.

MetaDefender File Transfer™ (MFT) unterstützt die sichere und konforme Dateiübertragung in komplexen Multi-Cloud-Architekturen, indem es intelligente Funktionen und Zero-Trust-Kontrollen in Dateiaustausch-Workflows integriert.

Was bedeutet Quantencomputing für die Sicherheit von Dateiübertragungen in Unternehmen?

Quantencomputing stellt die größte Umwälzung in der Kryptografie seit Jahrzehnten dar. Quantencomputersysteme befinden sich zwar noch in der Entwicklung, werden aber letztendlich die asymmetrische Kryptografie knacken, die heute die Grundlage für sichere Dateiübertragungen bildet.

Auch wenn praktische Quantenangriffe noch Jahre entfernt sind, sammeln Angreifer bereits jetzt verschlüsselte Daten, um sie später zu entschlüsseln. Die US-amerikanische National Security Agency (NSA) und das britische National Cyber Security Centre (NCSC) haben beide öffentliche Warnungen herausgegeben, dass staatliche Akteure Kampagnen nach dem Motto „Jetzt sammeln, später entschlüsseln“ durchführen, die auf verschlüsselte Kommunikation und Dateiübertragungen abzielen. Alle sensiblen Daten, die heute mit anfälliger Kryptografie übertragen werden, sind langfristig gefährdet.

Quantum-Bedrohungen machen eine frühzeitige Vorbereitung unerlässlich.

Wie schnell wird sich Quantencomputing auf die Sicherheit der Dateiübertragung in Unternehmen auswirken?

Obwohl die Schätzungen variieren, sind sich das NIST, das Global Risk Institute und führende Quantencomputerforscher von IBM und Google über mehrere Meilensteine einig:

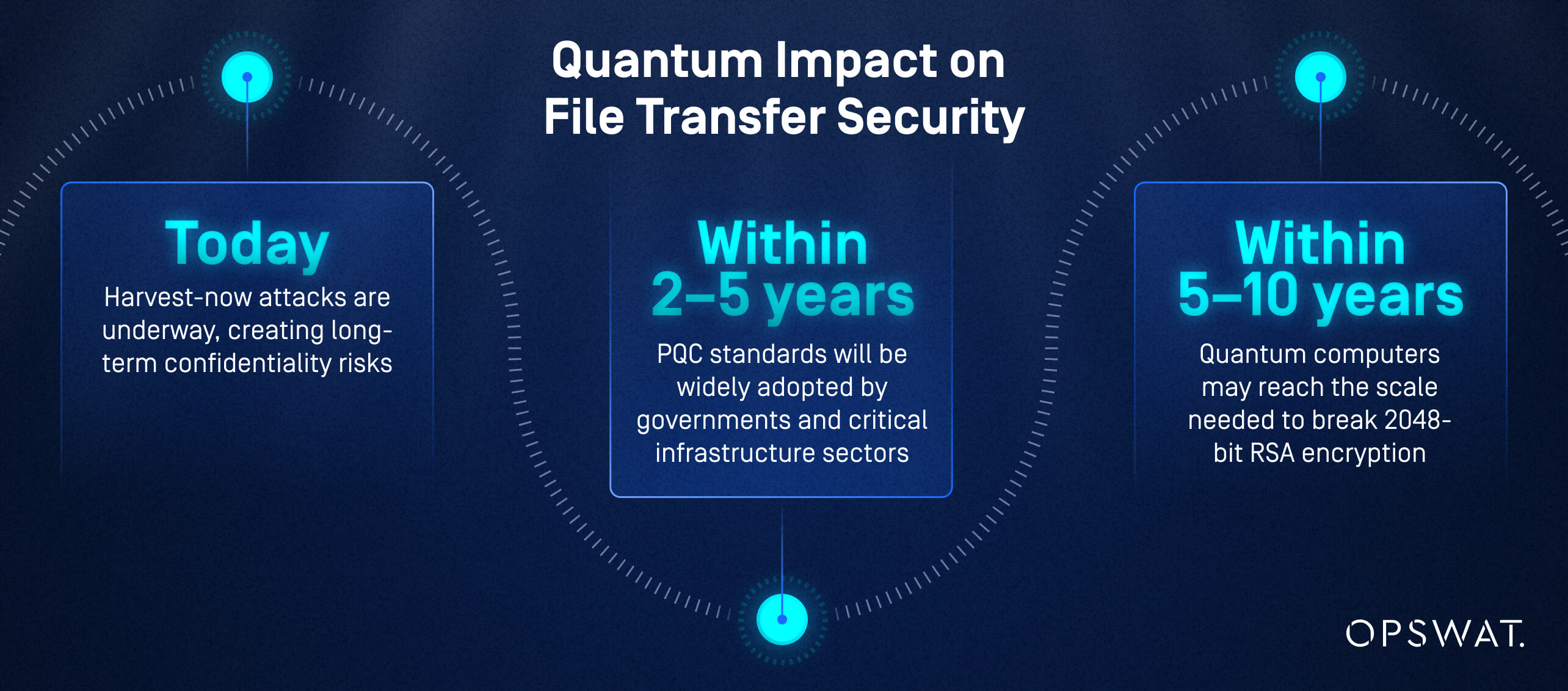

- Heute: Harvest-Now-Angriffe sind im Gange und verursachen langfristige Risiken für die Vertraulichkeit.

- Innerhalb von 2–5 Jahren: PQC-Standards werden von Regierungen und kritischen Infrastruktursektoren weitläufig übernommen werden.

- Innerhalb von 5 bis 10 Jahren: Quantencomputer könnten die erforderliche Leistungsfähigkeit erreichen, um die 2048-Bit-RSA-Verschlüsselung zu knacken.

CISOs können sich nicht auf weit entfernte Zeitpläne verlassen; die Migrationsplanung muss jetzt beginnen.

Was sind die Core der herkömmlichen Dateiübertragungsverschlüsselung gegenüber Quantenangriffen?

Quantenalgorithmen stellen eine direkte Bedrohung dar:

- RSA-Verschlüsselung (Faktorisierungsschwachstelle)

- Elliptische Kurvenkryptografie (ECC) (Anfälligkeit für diskrete Logarithmen)

- Diffie-Hellman-Schlüsselaustausch

- TLS-Protokolle, die RSA/ECC-basierte Schlüsselaushandlung nutzen

Verschlüsselte Dateien, die heute mit diesen Algorithmen übertragen werden, könnten rückwirkend entschlüsselt werden, wodurch möglicherweise regulierte, geheime oder geschützte Informationen offengelegt werden könnten.

Wie können Organisationen ihr Risiko durch quantenbasierte Bedrohungen einschätzen?

Eine praktische, vom CISO geleitete Bewertung umfasst:

- Bestandsaufnahme aller Dateiübertragungs-Workflows, die auf RSA/ECC basieren

- Identifizierung von Daten mit langer Lebensdauer, wie beispielsweise Gesundheits-, Finanz- oder Behördenunterlagen

- Bewertung von Partner-Ökosystemen hinsichtlich ihrer Quantenreife

- Bewertung von Verschlüsselungsabhängigkeiten innerhalb von MFT , API und TLS-Endpunkten

- Modellierung des Risikos „Jetzt ernten, später entschlüsseln“ für sensible Workloads

Wie quantensichere Verschlüsselung und Quantenschlüsselverteilung die nächste Generation der Dateiübertragungssicherheit prägen

Quantensichere Verschlüsselung und QKD sind die grundlegenden Technologien für eine zukunftssichere und sichere Dateiübertragung. Sie gewährleisten langfristige Vertraulichkeit, selbst wenn Gegner über Quantentechnologie verfügen.

Was sind die führenden Post-Quanten-Kryptografie-Standards für Managed File Transfer?

Das NIST (National Institute of Standards and Technology) und das ETSI (Europäisches Institut für Telekommunikationsnormen) treiben die weltweite PQC-Standardisierung voran.

Zu den führenden Algorithmen gehören:

- CRYSTALS-Kyber(Schlüsselgenerierung)

- KRISTALLE – Dilithium(digitale Signaturen)

- SPHINCS+(hashbasierte Signaturen)

- Falcon(gitterbasierte Signaturen)

Diese Algorithmen sind so konzipiert, dass sie Quantenangriffen standhalten und gleichzeitig eine für die Dateiübertragungs-Workloads von Unternehmen geeignete Leistung bieten.

Wie lässt sich die Quantenschlüsselverteilung mit der Post-Quanten-Kryptografie zur Sicherung von Dateiübertragungen vergleichen?

QKD (Quanten-Schlüsselverteilung):

- Verwendet Quantenphysik, um den Austausch von Schlüsseln zu sichern.

- Erkennt Abhörversuche in Echtzeit

- Erfordert spezielle Hardware und Glasfaserinfrastruktur

PQC (Post-Quanten-Kryptografie):

- Läuft auf vorhandener Hardware

- Einfacher in großem Maßstab einzusetzen

- Wird MFT seiner Praktikabilität zum dominierenden Standard für MFT in Unternehmen werden.

Für globale Organisationen wird die Einführung von PQC wahrscheinlich vor QKD erfolgen, obwohl beide in Hochsicherheitsumgebungen nebeneinander bestehen können.

Wie sieht der Zeitplan für die Einführung quantensicherer Verschlüsselung bei der Dateifreigabe in Unternehmen aus?

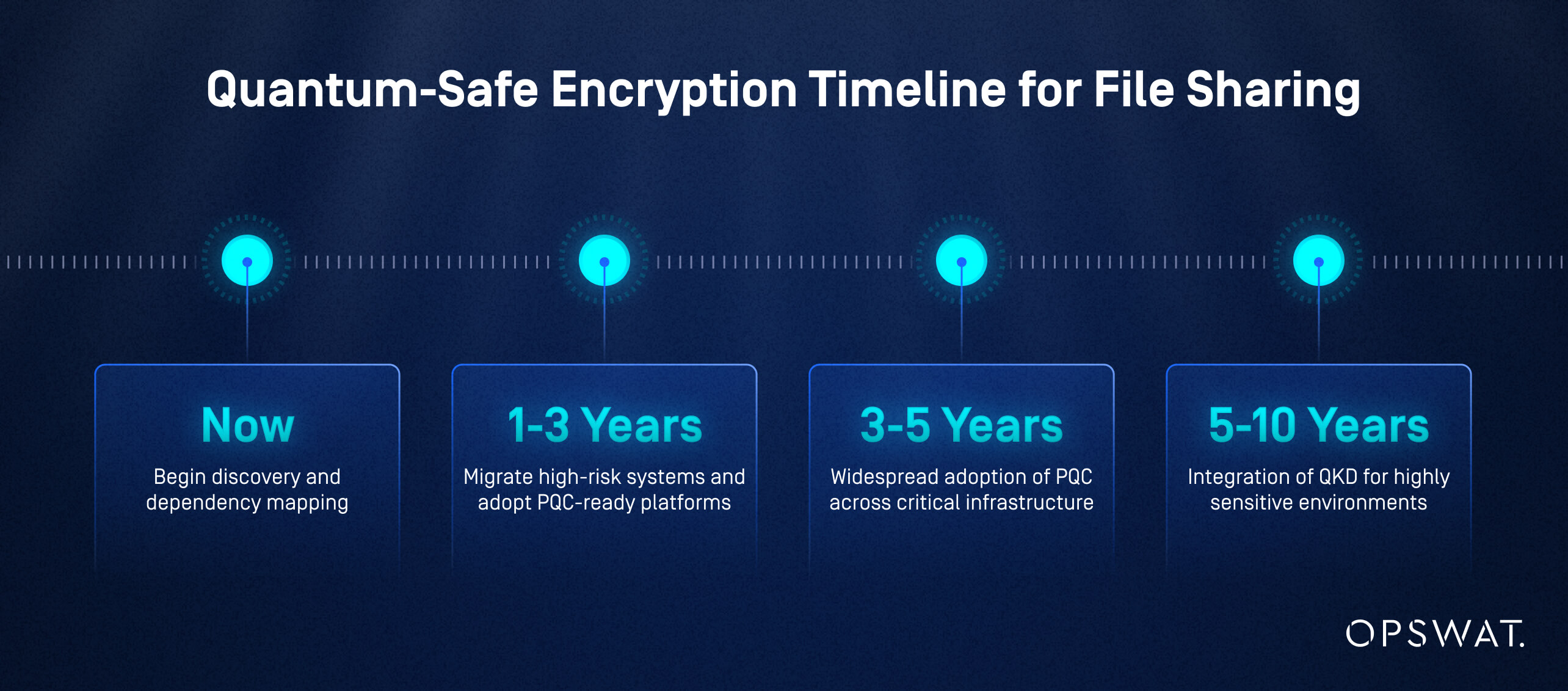

Basierend auf der Roadmap des NIST für die Post-Quanten-Kryptografie und den bei früheren kryptografischen Übergängen beobachteten Einführungsmustern in der Industrie umfasst ein strategischer Zeitplan Folgendes:

- Jetzt: Beginnen Sie mit der Ermittlung und Abhängigkeitszuordnung.

- 1–3 Jahre: Migration risikoreicher Systeme und Einführung PQC-fähiger Plattformen

- 3–5 Jahre: Weit verbreitete Einführung von PQC in kritischen Infrastrukturen

- 5–10 Jahre: Integration von QKD für hochsensible Umgebungen

Warum Zero Trust für Secure Dateiübertragung im Zeitalter von KI und Quantenbedrohungen unerlässlich ist

Zero Trust ist die einzige Sicherheitsarchitektur, die flexibel und robust genug ist, um KI-gesteuerten Bedrohungen, quantenbasierter Entschlüsselung und zunehmend verteilten Netzwerken standzuhalten.

Durch die Eliminierung impliziten Vertrauens und die Überprüfung jeder Zugriffsanfrage stellt Zero Trust sicher, dass Angreifer selbst bei einer Umgehung der Verschlüsselung oder Kompromittierung von Anmeldedaten nicht frei agieren oder sensible Daten exfiltrieren können.

Wie entwickelt sich Zero Trust weiter, um quanten- und KI-gesteuerte Bedrohungen bei der Dateiübertragung zu bekämpfen?

Zero-Trust-Modelle umfassen nun:

- Kontinuierliche Risikobewertung auf Basis von KI

- Identitäts- und Gerätevertrauensbewertungen in Echtzeit

- Verschlüsselungsagilität zur Unterstützung von Post-Quanten-Protokollen

- Mikrosegmentierung in hybriden und Multi-Cloud-Dateiübertragungsumgebungen

- Überprüfung auf Dateiebene zur Validierung der Integrität und Erkennung versteckter Bedrohungen

Diese Verbesserungen gewährleisten Widerstandsfähigkeit selbst in Szenarien, in denen KI-gesteuerte Malware herkömmliche Kontrollen umgeht oder Quantenbedrohungen die bestehende Kryptografie untergraben.

Was sind die praktischen Schritte zur Implementierung von Zero Trust in Managed File Transfer ?

CISOs können Zero Trust für MFT eines schrittweisen Ansatzes einführen:

- Alle Ressourcen für die Dateiübertragung (Benutzer, Systeme, Workflows, Partner) abbilden.

- Durchsetzen Sie Zugriffsrechte mit minimalen Berechtigungen und bedingte Richtlinien.

- Implementieren Sie eine kontinuierliche Überprüfung anhand von Signalen auf Identitäts-, Geräte- und Dateiebene.

- Segmentieren Sie Dateiübertragungsumgebungen, um laterale Bewegungen zu begrenzen.

- Integrieren Sie fortschrittliche Bedrohungsprävention, einschließlich KI-gestützter Inspektion und CDR.

- Automatisieren Sie die Durchsetzung von Richtlinien und überwachen Sie das Verhalten kontinuierlich.

Erfolg erfordert die Unterstützung der Geschäftsleitung, eine enge IAM-Integration und eine moderne MFT , die für Zero Trust ausgelegt ist.

Wie verbessert Zero Trust die Compliance und Ausfallsicherheit bei Dateiübertragungen?

Zero Trust stärkt die Compliance erheblich, indem es Folgendes sicherstellt:

- Klare, unveränderliche Prüfpfade

- Durchgesetzte Kontrollen zur Datenverwaltung

- Dokumentierte Zugangsbeschränkungen

- Adaptive Authentifizierung

- Starke Ausrichtung an Rahmenwerken wie DSGVO, HIPAA, PCI DSS, SOX

Durch kontinuierliche Überprüfung und umfassende Transparenz werden Unternehmen widerstandsfähiger gegenüber Sicherheitsverletzungen, Fehlkonfigurationen, Insider-Bedrohungen und Herausforderungen bei Audits.

Wie CISOs Managed File Transfer KI- und Quantenbedrohungen zukunftssicher machen können

CISOs müssen strategische Planung mit technologischer Modernisierung kombinieren, um sicherzustellen, dass ihre Dateiübertragungsumgebungen auch angesichts sich weiterentwickelnder Bedrohungen sicher bleiben. Zukunftssicherheit erfordert Investitionen in KI-gestützte Erkenntnisse, Post-Quanten-Kryptografie und Zero-Trust-Architektur.

Was sind die konkreten Schritte für die Migration zu quantenresistenten Dateiübertragungsarchitekturen?

Eine zukunftssichere Migrationsstrategie umfasst:

- Bewertung– Bewertung von Verschlüsselungsabhängigkeiten, langfristiger Datensensibilität und Quantenrisiko.

- Priorisierung– Identifizieren Sie Workflows für Dateien mit hohem Risiko oder langer Aufbewahrungsdauer.

- PQC-Bereitschaft– Wählen Sie MFT , die agile Kryptografie unterstützen.

- Pilotprojekt– Testen Sie PQC-Implementierungen in Umgebungen mit geringem Risiko.

- Vollständige Bereitstellung– Umstellung von Workflows und Partnern auf quantensichere Protokolle.

- Laufende Validierung– Überwachung von Standardaktualisierungen und Aufrechterhaltung der Krypto-Agilität.

Wie kann KI genutzt werden, um quantenbasierte Bedrohungen bei der Dateiübertragung zu erkennen und zu mindern?

KI verbessert die Sicherheit im Quantenzeitalter durch:

- Überwachung auf Anomalien im Zusammenhang mit quantenbasierten Angriffen

- Vorhersage, welche Vermögenswerte einem langfristigen kryptografischen Risiko ausgesetzt sind

- Überprüfung der Dateiintegrität nach der Übertragung

- Erkennen ungewöhnlicher Zugriffsmuster, die auf „Harvest-Now“-Kampagnen hindeuten

- Automatisierung von Quarantäne- und Isolationsabläufen

Die KI-basierten Tools zur Erkennung von Bedrohungen OPSWATstärken dieses Modell, indem sie Bedrohungsinformationen direkt in Dateiaustausch-Workflows integrieren.

Was sind die besten Vorgehensweisen zur Vorbereitung von Managed File Transfer auf quanten- und KI-gesteuerte Cyberbedrohungen?

CISOs sollten die folgenden Best Practices anwenden:

- Krypto-Agilität implementieren, um Algorithmen schnell zu wechseln

- Setzen Sie Zero-Trust-Prinzipien in allen Dateiübertragungs-Workflows durch.

- Einsatz von KI-gestützter Anomalieerkennung und Risikobewertung

- Verringerung der Abhängigkeit von anfälligen Legacy-Protokollen

- Validierung von Partner-Ökosystemen hinsichtlich ihrer PQC-Bereitschaft

- Dokumentieren Sie Quantum und KI-Risikomanagement für die Compliance-Berichterstattung

- Integrieren Sie Bedrohungsschutz auf Dateiebene wie CDR und Anti-Malware-Scans mit mehreren Engines.

Welche Compliance- und regulatorischen Aspekte sind bei der Einführung quantensicherer und KI-gestützter Dateiübertragungslösungen zu beachten?

Die Vorschriften entwickeln sich schnell weiter, um Quantenbedrohungen, KI-Risiken und fortgeschrittenen Datenschutzanforderungen Rechnung zu tragen. CISOs müssen sicherstellen, dass ihre Bemühungen zur Modernisierung der Dateiübertragung mit diesen sich wandelnden Erwartungen im Einklang stehen.

Was sind die wichtigsten Compliance-Standards für quantensichere Dateiübertragungen?

Wichtige Standards und Leitlinien stammen aus:

- NIST-PQC-Richtlinien (Kyber, Dilithium, SPHINCS+)

- ETSI-Standards für QKD und PQC

- Regionale Vorgaben für Krypto-Agilität und Algorithmus-Updates

- US-amerikanische Durchführungsverordnungen und Bundesrichtlinien zur Quantenbereitschaft

Diese Standards legen den Schwerpunkt auf Algorithmusübergänge, Aktualisierungen der Schlüsselverwaltung, Audit-Dokumentation und langfristige Vertraulichkeitsgarantien.

Wie sollten Unternehmen quantensichere und KI-gestützte Dateiübertragungssicherheit dokumentieren und melden?

Zu den bewährten Praktiken gehören:

- Pflege von kryptografischen Beständen

- Dokumentation von Algorithmusübergängen und Governance des Schlüssel-Lebenszyklus

- Aufzeichnung von KI-gesteuerten Erkennungsereignissen und Reaktionsmaßnahmen

- Erfassung von Zugriffskontrollentscheidungen innerhalb von Zero-Trust-Workflows

- Erstellung von Compliance-Berichten gemäß DSGVO, CCPA, HIPAA und SOX

Die konformitätsfähige Protokollierung und Berichterstellung OPSWATreduziert die Belastung für Sicherheitsteams erheblich.

Welche Auswirkungen haben Quanten- und KI-Technologien auf den Datenschutz und grenzüberschreitende Datenübertragungen?

Quantencomputer und KI bringen neue Datenschutzaspekte mit sich:

- PQC gewährleistet langfristige Vertraulichkeit für sensible Exporte

- Die KI-Inspektion wirft rechtliche Fragen hinsichtlich der Datenverarbeitung auf.

- Gesetze zur Datenhoheit (DSGVO, CCPA, APAC-Vorschriften) verlangen kryptografische Transparenz.

- Grenzüberschreitende Übertragungen erfordern die Gewährleistung, dass quantensichere Schutzmaßnahmen auch dann bestehen bleiben, wenn die Daten die ursprüngliche Umgebung verlassen.

CISOs müssen sicherstellen, dass Dateiübertragungssysteme die Dauerhaftigkeit der Verschlüsselung nachweisen können und KI innerhalb der gesetzlichen Grenzen verantwortungsbewusst einsetzen.

FAQs

Was sind die führenden Post-Quanten-Kryptografie-Standards für MFT?

NIST-zugelassene Algorithmen wie Kyber und Dilithium bilden die Grundlage für die zukünftige Einführung von PQC.

Wie lassen sich KI-gestützte Tools in MFT integrieren?

Durch Verhaltensanalysen, Anomalieerkennung und automatisierte Bedrohungsbewertung mit SIEM/IAM-Integration.

Wie sieht der Fahrplan für die Einführung von PQC in MFT für Unternehmen aus?

Beginnen Sie jetzt mit der Bewertung, führen Sie PQC in 1–3 Jahren als Pilotprojekt ein und erreichen Sie die vollständige Einführung in 3–5 Jahren.

Was ist das Risiko von Angriffen, bei denen Daten zunächst gesammelt und später entschlüsselt werden?

Angreifer können heute verschlüsselte Dateien erfassen und sie entschlüsseln, sobald Quantencomputer ausgereift sind.

Wie lässt sich QKD mit PQC vergleichen?

QKD bietet beispiellose Sicherheit, erfordert jedoch spezielle Hardware; PQC ist für eine großflächige Einführung praktischer.

Wie sollten sich Unternehmen auf KI- und Quantenbedrohungen vorbereiten?

Implementieren Sie Zero Trust, setzen Sie auf Krypto-Agilität, nutzen Sie KI-basierte Erkennung und modernisieren Sie veraltete Protokolle.