Das rote Eliteteam von OPSWAT, Unit 515, widmet sich der proaktiven Cybersicherheit durch fortschrittliche Tests, gegnerische Simulationen und eingehende Schwachstellenerkennung. Mit dem Auftrag, die Sicherheit kritischer Infrastrukturen zu stärken, begann Unit 515 Anfang 2025 mit einer umfassenden Sicherheitsbewertung der Schneider Electric Modicon M241 PLC.

Aufdeckung mehrerer Sicherheitslücken in der Modicon M241

Im Februar führte das Referat 515 eine gründliche Bewertung des Modicon M241 durch, um potenzielle Schwachstellen zu ermitteln, die Cybersecurity-Risiken für OT-Umgebungen (Operational Technology) darstellen könnten. Dabei wurden mehrere Schwachstellen entdeckt, darunter Risiken der Datenexposition, Denial-of-Service (DoS)-Bedingungen und client-seitige Sicherheitslücken.

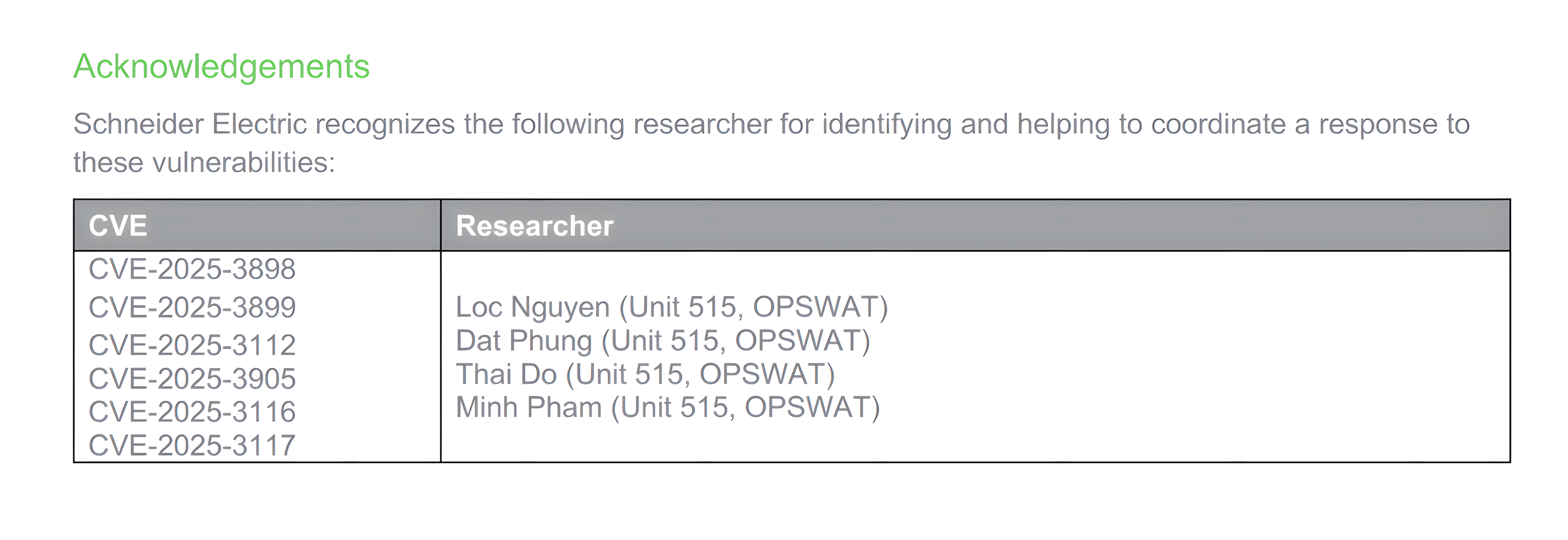

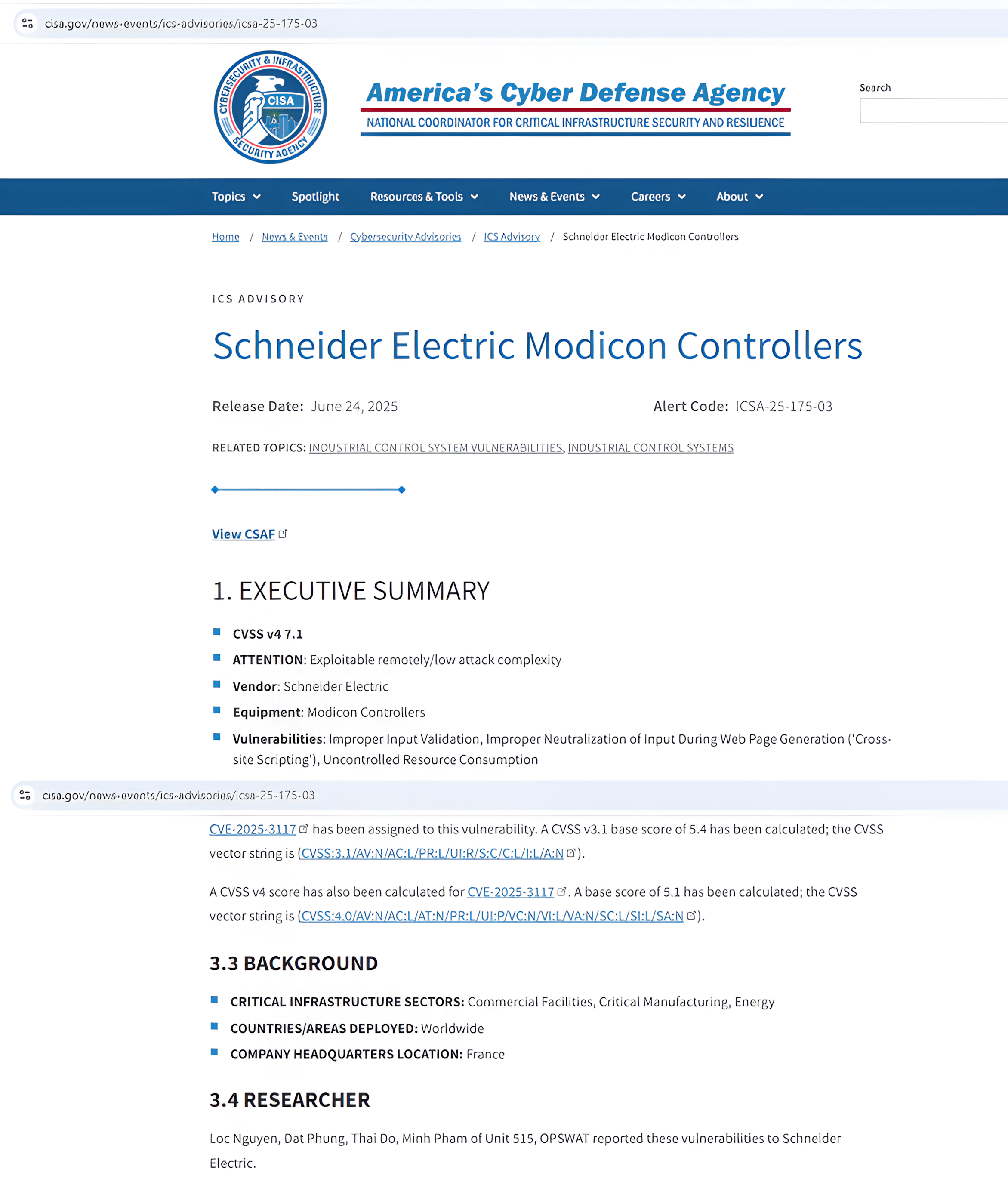

Im Einklang mit verantwortungsbewussten Offenlegungspraktiken und dem Engagement von OPSWATfür die Sicherheit von Industriesystemen meldete Unit 515 alle Erkenntnisse umgehend an Schneider Electric. Nach unserer Offenlegung führte Schneider Electric weitere Untersuchungen durch und reagierte mit Sicherheitshinweisen und Firmware-Patches, die im Mai und Juni 2025 veröffentlicht wurden, um diese Risiken zu beheben und die Produktlinie zu schützen.

Die erste veröffentlichte Schwachstelle, CVE-2025-2875, wurde im Mai 2025 zusammen mit einem offiziellen Hinweis und einer Anleitung zur Abhilfe von Schneider Electric bekannt gegeben.

Im Juni 2025 veröffentlichte Schneider Electric weitere Hinweise, die sich mit den verbleibenden Schwachstellen befassen, die von Unit 515 entdeckt wurden. Diese CVEs umfassen:

- 3898

- 3899

- 3112

- 3905

- 3116

- 3117

Diese Ergebnisse unterstreichen die entscheidende Rolle proaktiver Sicherheitsbewertungen und Secure-by-Design-Prinzipien beim Schutz industrieller Kontrollsysteme. Die OPSWAT setzt sich weiterhin für die Zusammenarbeit mit Anbietern und Anlagenbesitzern ein, um Schwachstellen frühzeitig aufzudecken und zu beheben - bevor sie eine Bedrohung für die Betriebsumgebung darstellen.

Technischer Überblick über CVEs, die in Schneider Electric-Geräten identifiziert wurden

In enger Abstimmung mit Schneider Electric ist sich OPSWAT der sensiblen Natur der Cybersicherheitsrisiken in betrieblichen Technologieumgebungen (OT) bewusst. Um eine böswillige Ausnutzung zu vermeiden und die Kunden von Schneider Electric zu schützen, hat sich OPSWAT dafür entschieden, weder den Exploit-Code noch tiefgreifende technische Details der Schwachstellen öffentlich zu machen.

Im Folgenden finden Sie eine Übersicht über die von Referat 515 entdeckten Schwachstellen:

CVE-2025-3898 und CVE-2025-3116 - Unzulässige Eingabevalidierung (hoher Schweregrad)

Diese Schwachstellen entstehen durch eine unzureichende Validierung von Eingabedaten, die möglicherweise einen Denial-of-Service-Zustand (DoS) auf den betroffenen Geräten ermöglicht. Ein authentifizierter Angreifer könnte eine speziell gestaltete HTTPS-Anfrage mit fehlerhaftem Inhalt an den Controller senden und so einen Absturz oder unerwartetes Verhalten auslösen.

- CVE-2025-3898 betroffen:

- Modicon M241/M251 (Firmware-Versionen vor 5.3.12.51)

- Modicon M262 (Versionen vor 5.3.9.18)

- CVE-2025-3116 betroffen:

- Modicon M241/M251 (Versionen vor 5.3.12.51)

- Alle Versionen von Modicon M258 und LMC058

CVE-2025-3112 - Unkontrollierter Ressourcenverbrauch (hoher Schweregrad)

Diese Schwachstelle mit einem CVSS v4.0-Score von 7.1 könnte es einem authentifizierten Angreifer ermöglichen, Systemressourcen durch Manipulation des Content-Length-Headers in HTTPS-Anfragen zu erschöpfen, was zu einem Denial-of-Service-Zustand führt.

- Betroffene Geräte:

- Modicon M241/M251 (Versionen vor 5.3.12.51)

CVE-2025-3899, CVE-2025-3905 und CVE-2025-3117 - Unsachgemäße Neutralisierung von Eingaben während der Webseitenerstellung (mittlerer Schweregrad)

Diese clientseitigen Schwachstellen betreffen die unsachgemäße Neutralisierung von Benutzereingaben in der Weboberfläche und ermöglichen Cross-Site-Scripting (XSS)-Angriffe. Ein authentifizierter Angreifer könnte bösartige Skripte einschleusen und so die Vertraulichkeit und Integrität der Daten im Browser des Opfers gefährden.

- CVE-2025-3899, CVE-2025-3905 und CVE-2025-3117 sind betroffen:

- Modicon M241/M251 (Versionen vor 5.3.12.51)

- CVE-2025-3905 und CVE-2025-3117 sind zusätzlich betroffen:

- Alle Versionen von Modicon M258 und LMC058

- CVE-2025-3117 hat weitere Auswirkungen:

- Modicon M262 (Versionen vor 5.3.9.18)

Sanierung

Wir empfehlen dringend, dass Unternehmen, die Schneider Electric Modicon M241/M251/M262/M258/LMC058 PLC-Geräte verwenden, die offizielle Anleitung von Schneider Electric zur Behebung dieser Sicherheitslücke befolgen, die hier verfügbar ist:Schneider Security Advisory Dokument

Um diese Schwachstellen wirksam zu entschärfen, sollten Unternehmen eine umfassende Defense-in-Depth-Strategie verfolgen, die Folgendes umfasst:

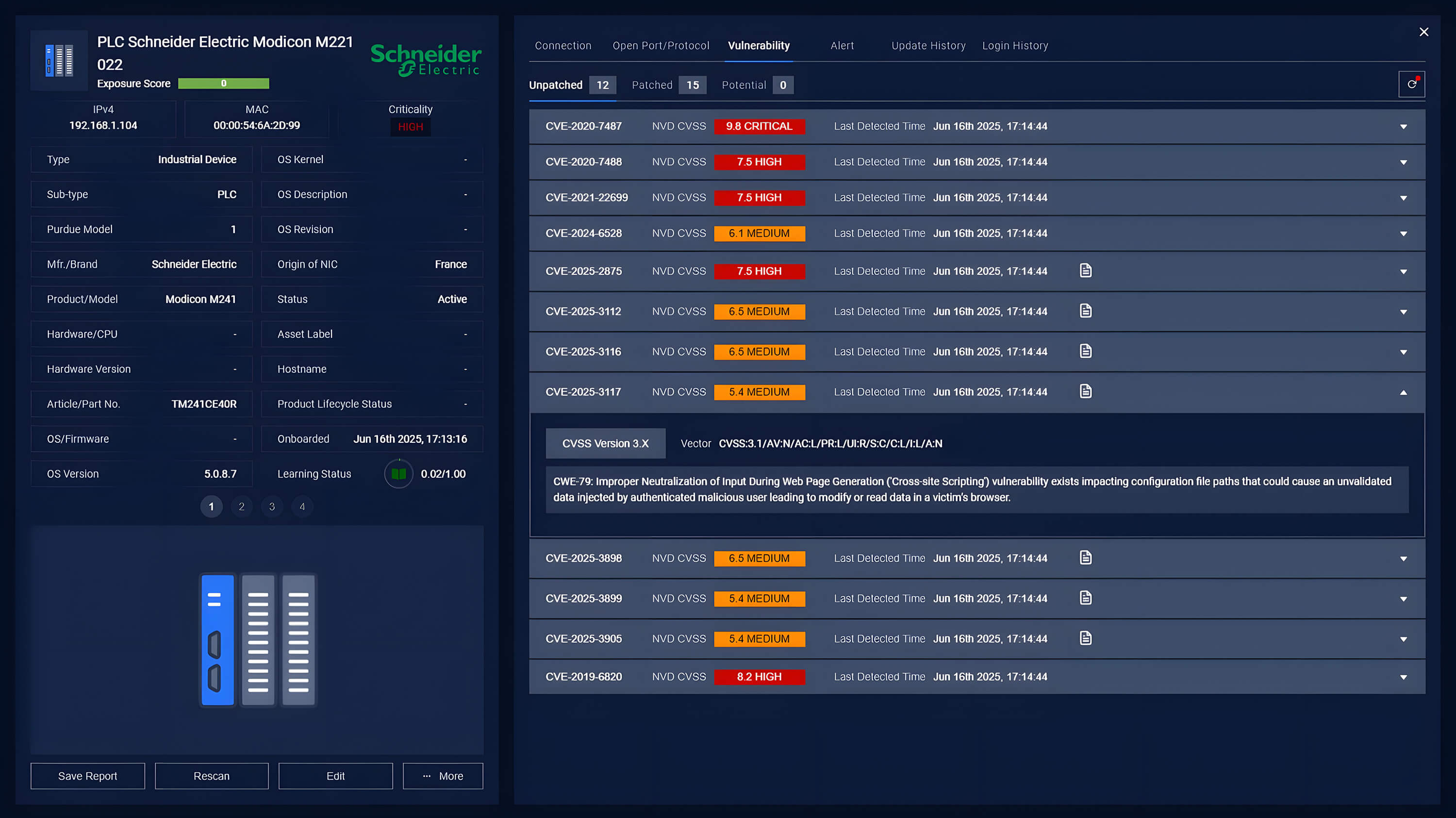

- Vulnerability detection durch kontinuierliche CVE-Scans und Abhilfemaßnahmen:Regelmäßiges Scannen von Netzwerken auf Schwachstellen und Anwendung von Abhilfemaßnahmen (am besten mit Firmware-Patching, wenn möglich)

- Überwachung auf anomale Verhaltensweisen:Erkennung einer ungewöhnlichen Zunahme der Kommunikationshäufigkeit mit der Schneider Modion M241 PLC, die auf einen laufenden Versuch der nicht autorisierten Datenexfiltration hindeuten könnte.

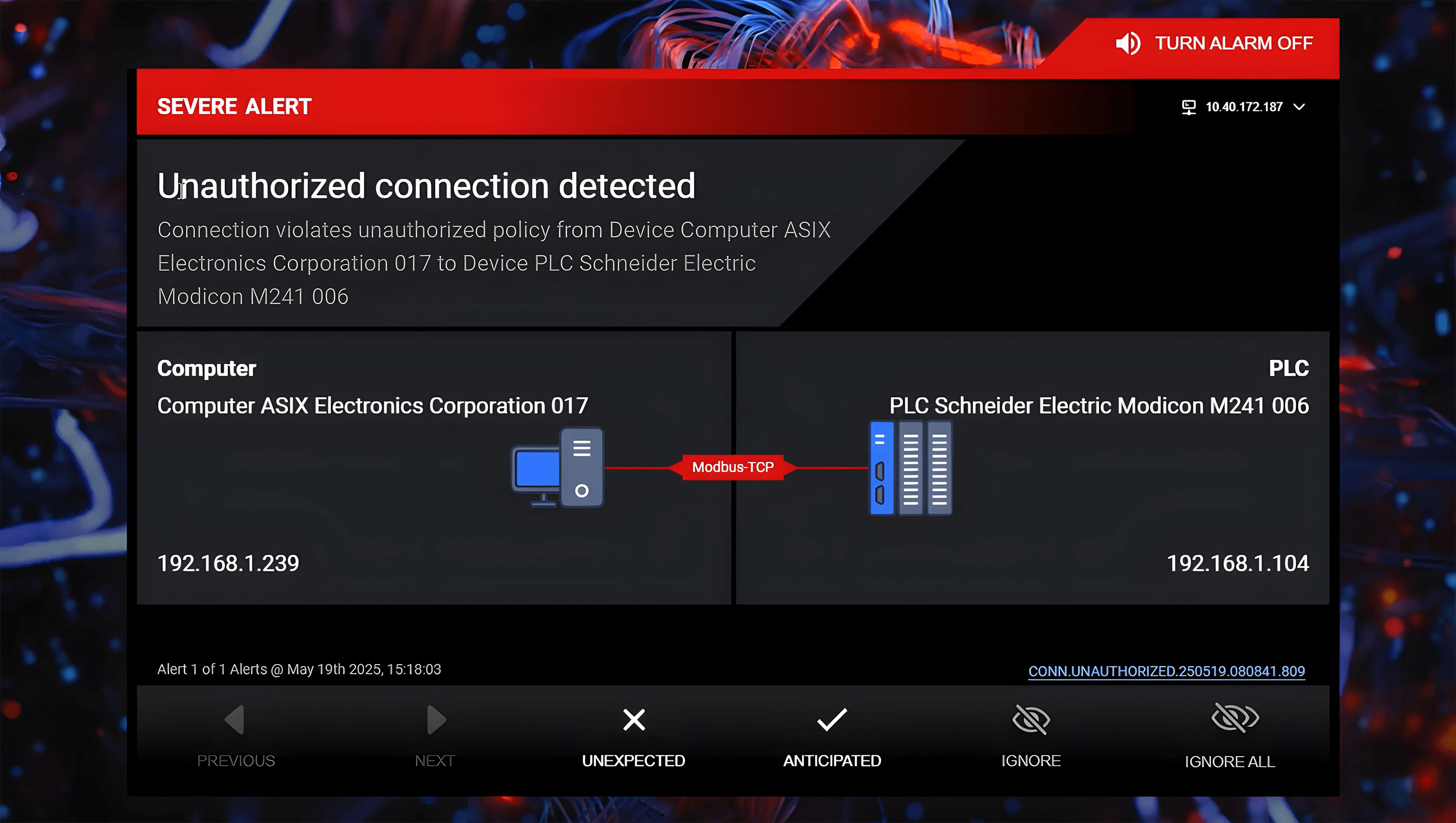

- Identifizierung nicht autorisierter Geräteverbindungen: Das System sollte erkennen, wenn ein nicht autorisiertes Gerät eine Verbindung zur SPS herstellt.

- Netzwerksegmentierung:Die Isolierung betroffener Geräte kann dazu beitragen, die seitliche Ausbreitung von Angriffen zu verhindern und so die Auswirkungen zu minimieren.

- Intrusion Prevention:sofortige Erkennung und Blockierung bösartiger/unzulässiger Befehle an die SPS, um den normalen Betrieb der SPS wirksam zu schützen

OPSWAT'sMetaDefender OT Securityerfüllt diese Anforderungen durch die Erkennung von CVEs, die kontinuierliche Überwachung des Netzwerks auf ungewöhnliche Verhaltensweisen und die Identifizierung nicht autorisierter Verbindungen. Mithilfe von KI lernt es normale Verkehrsmuster, legt ein Basisverhalten fest und implementiert Richtlinien, um Anomalien zu melden. Dies ermöglicht sofortige, fundierte Reaktionen auf potenzielle Bedrohungen. Darüber hinaus, MetaDefender OT Security die Behebung von Schwachstellen durch die einzigartige Möglichkeit eines zentralisierten und integrierten Firmware-Upgrades für die Steuerungen.

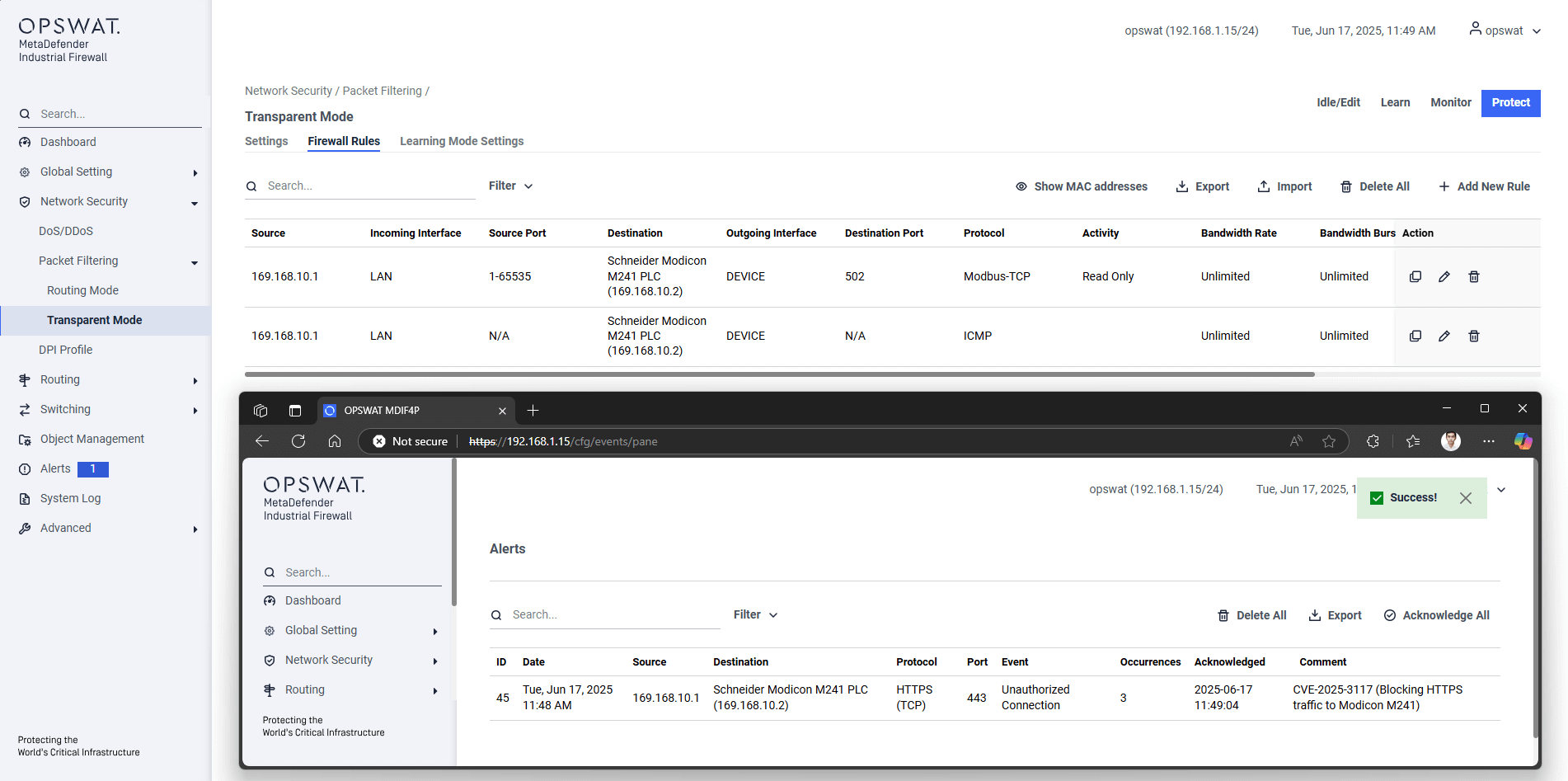

Im Falle eines Angriffs, der diese CVEs ausnutzt,MetaDefender OT Securityintegriert mit demMetaDefender Industrial Firewallum verdächtige Kommunikationen zu erkennen, zu warnen und zu blockieren, basierend auf festgelegten Regeln. MetaDefender Industrial Firewall nutzt KI, um regelmäßige Datenverkehrsmuster zu erlernen und Richtlinien durchzusetzen, um nicht autorisierte Verbindungen zu verhindern.

Über die Prävention hinaus bietet OPSWATMetaDefender OT Securityversetzt Unternehmen in die Lage, Anzeichen von Angriffen in Echtzeit zu überwachen, und zwar durch eine kontinuierliche Bestandsaufnahme und Schwachstellenbewertung. Durch die Nutzung der fortschrittlichen Inventarerkennung und -verfolgung, Schwachstellenbewertung und Patching-Funktionen bietet unsere Plattform eine proaktive Erkennung von Bedrohungen und erleichtert schnelle, effektive Abhilfemaßnahmen.