Operational Technology (OT) umfasst Hardware- und Softwaresysteme zur Überwachung, Steuerung und Verwaltung physischer Prozesse, Geräte und Infrastrukturen in kritischen Sektoren wie Fertigung, Energieerzeugung, Verkehrsnetzen und öffentlichen Versorgungsunternehmen. Im Gegensatz zur Informationstechnologie (IT), die sich auf Datenverarbeitung und -kommunikation konzentriert, verwaltet Operational Technology (OT) physische Prozesse in der realen Welt. Daher ist OT-Sicherheit für die Gewährleistung der Sicherheit, Kontinuität und Integrität kritischer Infrastrukturen unerlässlich.

In den letzten Jahren sind OT-Umgebungen zunehmend Ziel komplexer Cyberbedrohungen geworden. Zu diesen Bedrohungen zählen häufig Ransomware, unbefugte Zugriffsversuche, gezielte Sabotage kritischer Infrastrukturen und die Ausnutzung von Schwachstellen in industriellen Steuerungssystemen (ICS). Bemerkenswerte Vorfälle der letzten Zeit unterstreichen die Schwere dieser Bedrohungen. Beispiele hierfür sind der Ransomware-Angriff auf die Colonial Pipeline im Jahr 2021, der zu erheblichen Störungen der Treibstoffversorgung entlang der US-Ostküste führte, und der Cyberangriff auf die Satellitennetze von Viasat im Jahr 2022, der die Kommunikationsinfrastrukturen in ganz Europa während verschärfter geopolitischer Konflikte schwer beeinträchtigte. Da OT-Systeme zunehmend vernetzt und in IT-Infrastrukturen integriert werden, sind sie besonderen Cybersicherheitsbedrohungen ausgesetzt, die zu schweren Betriebsstörungen und erheblichen wirtschaftlichen Folgen führen können.

Schwachstellenentdeckung in Schneider Modicon M241 PLC durch OPSWAT Unit 515

Schneider Electric ist ein weltweit führendes Unternehmen im Bereich der industriellen Automatisierung und des Energiemanagements und bietet innovative Lösungen für die unterschiedlichsten Branchen. Die Modicon SPS-Serie, insbesondere die Modicon M241, ist aufgrund ihrer Fähigkeit, komplexe Automatisierungsprozesse effizient zu verwalten, besonders beliebt geworden. Ausgestattet mit intuitiven Programmierwerkzeugen und nahtlosen Integrationsmöglichkeiten durch die EcoStruxure-Plattform von Schneider, wird die Modicon M241 SPS häufig in Branchen eingesetzt, die präzise und zuverlässige Automatisierungssteuerungen benötigen.

In Anbetracht der weiten Verbreitung und der kritischen Rolle der Schneider Modicon M241 PLC im industriellen Betrieb hat unsere Einheit 515, zu der Loc Nguyen, Dat Phung, Thai Do und Minh Pham gehören, eine umfassende Schwachstellenanalyse dieses Geräts im OPSWAT für den Schutz kritischer Infrastrukturen (CIP) durchgeführt. Unsere Analyse deckte eine erhebliche Sicherheitslücke auf, die, wenn sie ausgenutzt wird, die Systemintegrität gefährden und sensible Daten preisgeben könnte. Unser Team hat sich proaktiv an Schneider Electric gewandt und das Problem gemeldet, um das Unternehmen bei der Identifizierung und der Planung von Abhilfemaßnahmen zu unterstützen, mit dem Ziel, die allgemeine Sicherheitslage von OT-Umgebungen zu verbessern.

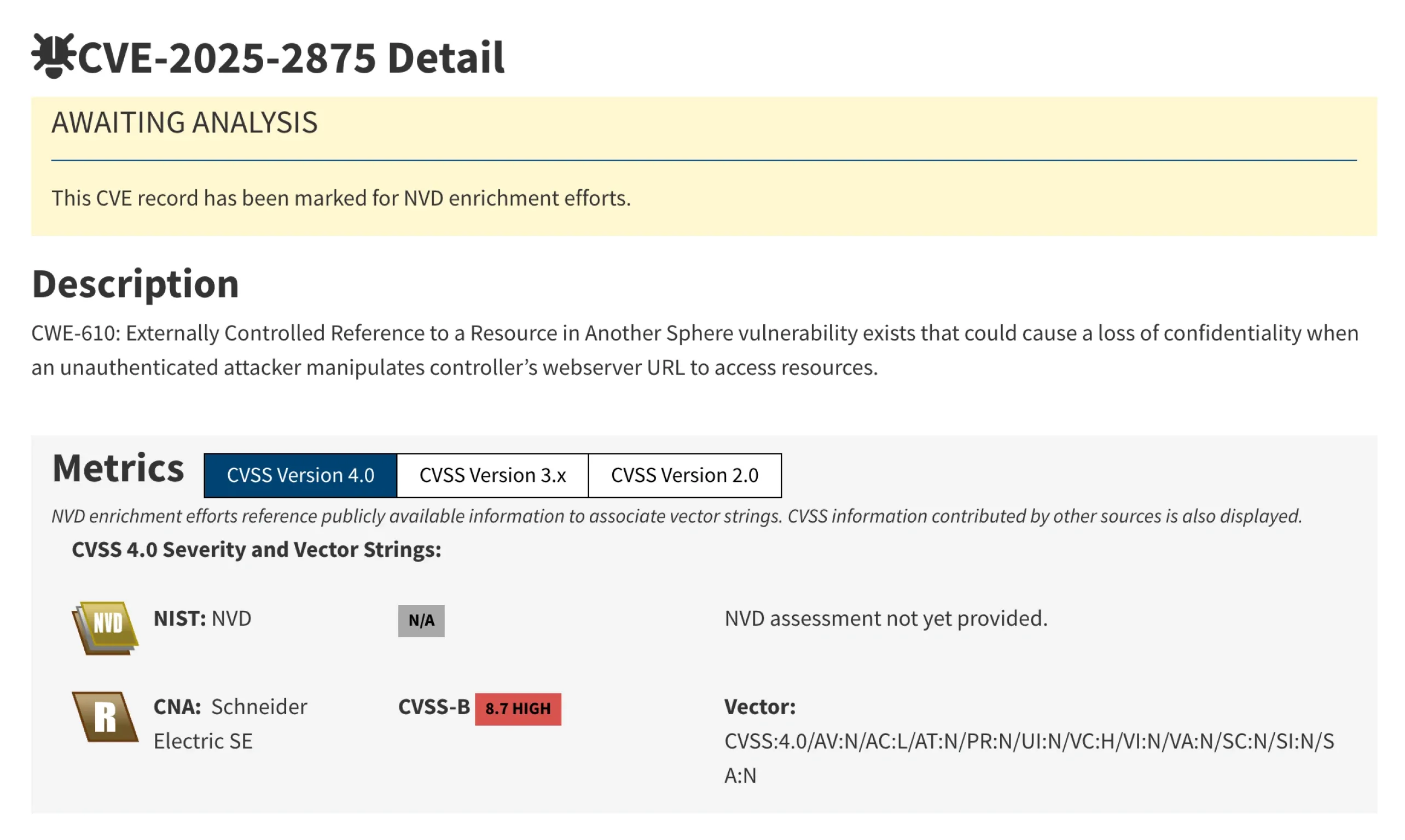

Als Reaktion auf unseren Bericht hat Schneider Electric eine Sicherheitswarnung herausgegeben, in der diese Sicherheitslücke in der Modicon M241-SPS, insbesondere CVE-2025-2875, anerkannt wird. Diese Warnungen sollen die Beteiligten über potenzielle Sicherheitsrisiken informieren und klare Anleitungen zur Umsetzung geeigneter Abhilfemaßnahmen geben.

In diesem Blogbeitrag geben wir eine kurze Zusammenfassung der Sicherheitslücke CVE-2025-2875 im Modicon M241-Gerät von Schneider Electric. Ohne detaillierte technische Informationen preiszugeben, die Missbrauch erleichtern könnten, beleuchten wir die Natur dieser Schwachstelle, bewerten ihre potenziellen Auswirkungen auf OT-Umgebungen (Operational Technology) und geben praktische Empfehlungen zur Minimierung der damit verbundenen Risiken. Dieser Überblick soll Sicherheitsexperten und Anlagenbesitzer beim Schutz kritischer Infrastrukturen unterstützen.

Modicon M241 und das eingebettete Web Server

Der von Schneider Electric entwickelte Modicon M241 ist eine leistungsstarke mikroprogrammierbare Logiksteuerung (SPS) für anspruchsvolle Aufgaben der Maschinenautomatisierung. Er eignet sich besonders für modulare und komplexe Maschinenarchitekturen und bietet einen leistungsstarken Prozessorkern, flexible Kommunikationsschnittstellen und skalierbare Konfigurationsmöglichkeiten für ein breites Spektrum industrieller Anforderungen.

Eine besondere Funktion des Modicon M241 ist sein integrierter Webserver . Er bietet eine einsatzbereite Schnittstelle, auf die über jeden Standard-Webbrowser direkt zugegriffen werden kann. So können Benutzer den Controller fernüberwachen, konfigurieren und mit ihm interagieren, ohne dass zusätzliche Software oder eine komplexe Einrichtung erforderlich ist.

Der eingebettete Webserver verbessert zwar die Benutzerfreundlichkeit, insbesondere im Remote-Betrieb, birgt aber auch potenzielle Cybersicherheitsrisiken, wenn er nicht ausreichend gesichert ist. Unzureichende Eingabevalidierung oder fehlende Authentifizierungskontrollen können das System unbefugtem Zugriff oder Manipulation aussetzen.

Aufgrund dieser potenziellen Sicherheitsbedenken führte unsere Einheit 515 eine gründliche Sicherheitsbewertung des eingebetteten Webservers des Modicon M241 durch. Ziel war es festzustellen, ob in dieser Komponente Schwachstellen bestehen, die die Integrität, Verfügbarkeit oder Vertraulichkeit des Systems gefährden könnten.

CVE-2025-2875: Extern kontrollierter Verweis auf eine Ressource in einer anderen Sphäre

Um dieses Ziel zu erreichen, führte Unit 515 eine eingehende Analyse des eingebetteten Modicon M241-Webservers durch. Diese Analyse deckte spezifische Szenarien auf, in denen der eingebettete Webserver gezielt manipulierte Dateizugriffsanfragen akzeptierte und so beabsichtigte Sicherheitsbeschränkungen umging. Darüber hinaus ermöglichte eine umfassende Untersuchung des Geräts die Identifizierung interner Dateipfade innerhalb der SPS. Die Ausnutzung dieser Schwachstelle könnte einem nicht authentifizierten Angreifer potenziell Zugriff auf vertrauliche interne Dateien des Geräts ermöglichen und so die Systemvertraulichkeit erheblich beeinträchtigen.

Die Sicherheitslücke wurde Schneider Electric im Rahmen eines verantwortungsvollen Offenlegungsprozesses gemeldet, und entsprechende Maßnahmen zur Schadensbegrenzung und -behebung wurden bereitgestellt. Um Schneiders Kunden zu schützen und potenziellen Missbrauch zu verhindern, OPSWAT hat absichtlich detaillierte technische Informationen zu dieser Sicherheitslücke zurückgehalten.

CVE-2025-2875 Zeitleiste

Im Einklang mit verantwortungsvollen Offenlegungspraktiken und OPSWAT Im Rahmen ihrer Verpflichtung, kritische Infrastrukturen zu schützen, meldete die Einheit 515 die Sicherheitslücke umgehend über ihren offiziellen Sicherheitskontaktkanal an Schneider Electric, um bei der Untersuchung und der Planung der Behebung zu helfen:

- 20. Februar 2025: Die Einheit 515 übermittelte Schneider Electric einen Schwachstellenbericht, in dem die Schwachstelle im Gerät Modicon M241 detailliert beschrieben wird.

- 21. Februar 2025: Schneider Electric bestätigte den Eingang der Meldung und leitete eine interne Untersuchung ein. Eine Fallverfolgungs-ID wurde für die Koordinierung von Folgemaßnahmen zugewiesen.

- 20. März 2025: Nach einer detaillierten Analyse bestätigte Schneider Electric die Gültigkeit der Schwachstelle und begann mit der Entwicklung eines Plans zur Abhilfe.

- 13. Mai 2025: Schneider Electric veröffentlichte einen öffentlichen Hinweis sowie eine Anleitung zur Behebung der festgestellten Schwachstelle. Dieser Sicherheitslücke wurde die CVE-Kennung CVE-2025-2875 zugewiesen.

Sanierung

Wir empfehlen Organisationen, die Schneider Electric Modicon M241-SPS-Geräte verwenden, dringend, die offiziellen Richtlinien von Schneider Electric zur Behebung dieser Sicherheitslücke zu befolgen. Diese sind hier verfügbar: Schneider Security Advisory Document .

Um Schwachstellen wie CVE-2025-2875 wirksam zu mindern, sollten Unternehmen eine umfassende Defense-in-Depth-Strategie einführen, die Folgendes umfasst:

- Vulnerability detection durch kontinuierliches CVE-Scannen: Regelmäßiges Scannen von Netzwerken auf Schwachstellen wie CVE-2025-2875

- Überwachung auf anomales Verhalten: Kennzeichnung ungewöhnlicher Frequenzsteigerungen bei der Kommunikation mit der Schneider Modion M241 SPS, die auf einen laufenden, nicht autorisierten Versuch der Datenexfiltration hindeuten könnten

- Identifizierung nicht autorisierter Geräteverbindungen: Das System sollte erkennen, wenn ein betrügerisches/nicht autorisiertes Gerät eine Verbindung zur SPS herstellt

- Netzwerksegmentierung: Die Isolierung betroffener Geräte kann dazu beitragen, die seitliche Ausbreitung von Angriffen zu verhindern und so die Auswirkungen zu minimieren.

- Intrusion Prevention: sofortiges Identifizieren und Blockieren bösartiger/nicht genehmigter Befehle an die SPS und anschließender effektiver Schutz des normalen Betriebs der SPS

OPSWAT MetaDefender OT Security erfüllt diese Anforderungen, indem es CVEs erkennt, das Netzwerk kontinuierlich auf ungewöhnliches Verhalten überwacht und nicht autorisierte Verbindungen identifiziert. Mithilfe von KI lernt es normale Verkehrsmuster, ermittelt Basisverhalten und implementiert Richtlinien zur Warnung vor Anomalien. Dies ermöglicht sofortige, fundierte Reaktionen auf potenzielle Bedrohungen.

Im Falle eines Angriffs unter Ausnutzung von CVE-2025-2875 integriert sich MetaDefender OT Security in die MetaDefender Industrial Firewall , um verdächtige Kommunikationen anhand festgelegter Regeln zu erkennen, zu melden und zu blockieren. MetaDefender Industrial Firewall nutzt KI, um regelmäßige Verkehrsmuster zu erlernen und Richtlinien durchzusetzen, um unbefugte Verbindungen zu verhindern.

Das folgende Video veranschaulicht, wie OPSWAT MetaDefender OT Security und MetaDefender Industrial Firewall mindern diese Schwachstelle proaktiv und verhindern unbefugten Zugriff innerhalb der OT-Umgebung:

Über die Prävention hinaus OPSWAT MetaDefender OT Security ermöglicht Unternehmen zudem, Anzeichen von Angriffen in Echtzeit zu überwachen – durch kontinuierliche Asset-Transparenz und Schwachstellenanalyse. Durch die Nutzung erweiterter Funktionen zur Bestandsverfolgung und Schwachstellenanalyse ermöglicht unsere Plattform eine proaktive Bedrohungserkennung und ermöglicht schnelle und effektive Abhilfemaßnahmen.

Das folgende Video zeigt, wie MetaDefender OT Security anfällige Geräte effizient identifiziert und schnell Abhilfe für identifizierte Schwachstellen schafft: