Warum Legacy-Tools zu kurz kommen

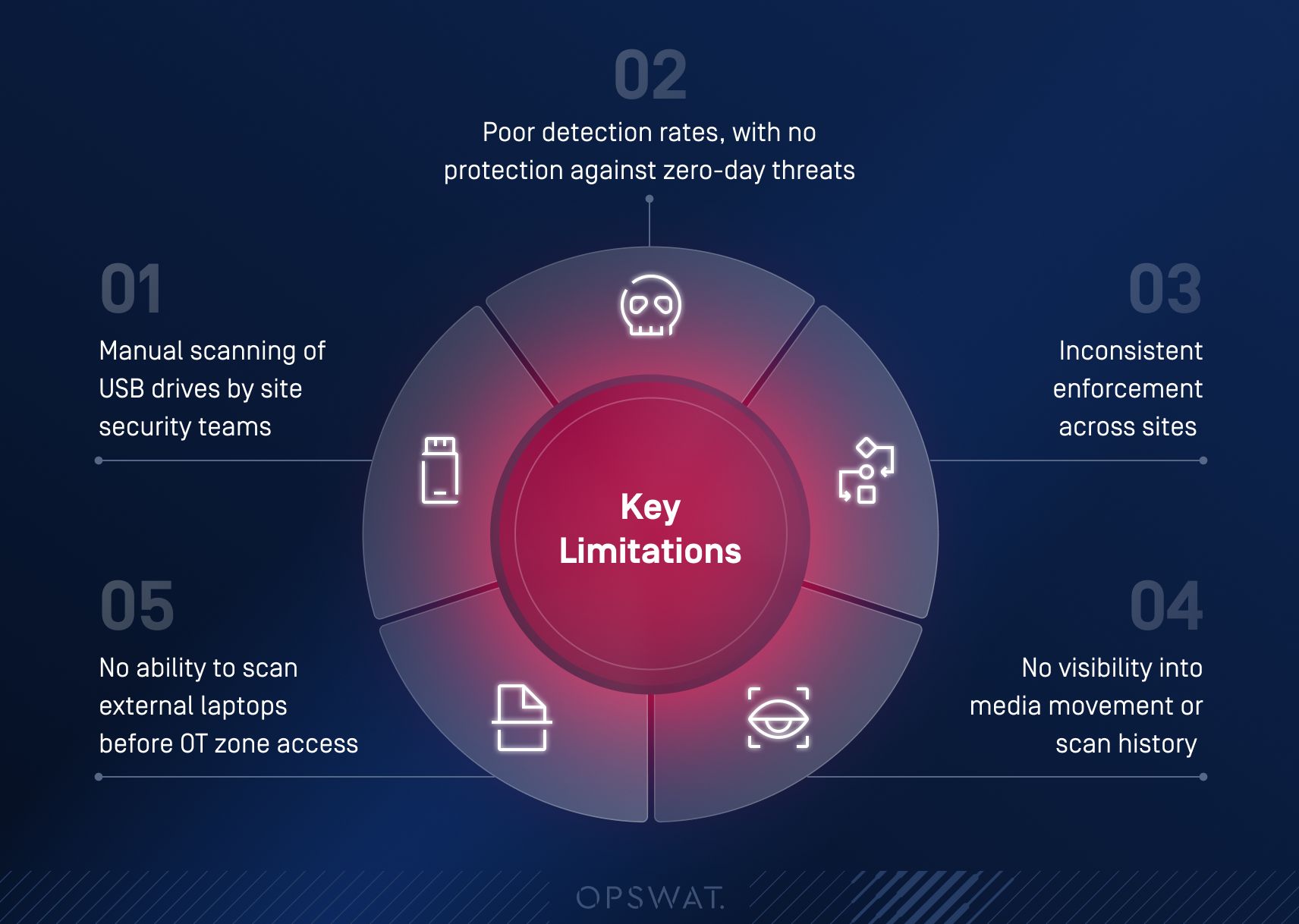

Die internen Schutzmaßnahmen des Versorgungsunternehmens reichten nicht mehr aus. Das selbst entwickelte Scan-System war ineffizient und konnte mit modernen Bedrohungen nicht Schritt halten. Die Erkennungsraten waren schlecht. Die Scans mussten manuell überwacht werden, was häufig zu Verzögerungen oder Unstimmigkeiten in den einzelnen Werken führte.

Vor allem aber konnte das System nicht die zunehmenden Risiken bewältigen, die mit vorübergehenden Cyber-Assets verbunden sind, wie z. B. Laptops von Auftragnehmern und Wechseldatenträgern, die zu Wartungs- und Diagnosezwecken vor Ort gebracht werden und neue Risiken mit sich bringen. Ohne einen angemessenen Scan-Prozess gab es keine zuverlässige Möglichkeit, Malware zu identifizieren, die sich auf Firmware-, Bootsektor- oder Kernel-Ebene versteckte.

Diese Schwäche war nicht nur betrieblich bedingt. Es drohten empfindliche behördliche Strafen. Gemäß NERC CIP 003-7 können Verstöße zu Geldstrafen von bis zu 1,5 Millionen Dollar pro Tag und Verstoß führen. Die höchste bisher verhängte Strafe belief sich auf 10 Millionen US-Dollar. Um solche Konsequenzen zu vermeiden, benötigte das Unternehmen einen konformen Ansatz für die Verwaltung transienter Geräte und Wechselmedien, da es den vorhandenen Tools an zentraler Kontrolle, konsistenter Durchsetzung oder Berichtsfunktionen mangelte.

In der Zwischenzeit haben sich die Bedrohungsakteure weiterentwickelt. Laut dem IBM X-Force Threat Intelligence wird im Jahr 2024 fast jedes dritte Eindringen gültige Anmeldedaten oder öffentlich zugängliche Schwachstellen ausnutzen, wobei viele davon wochenlang unentdeckt bleiben. Das Sammeln von Zugangsdaten nahm zu, Infostealer-Malware wuchs im Vergleich zum Vorjahr um 84 %, und Betreiber kritischer Infrastrukturen sahen sich einer wachsenden Welle von Angriffen auf Kampagnenebene gegenüber, die auf Lieferketten und luftgestützte Netzwerke abzielten.

Für ein Versorgungsunternehmen, das physische Anlagen, komplexe Lieferpartner und Betriebsbereiche verwaltet, die nicht für moderne Cybersicherheit ausgelegt sind, waren die Risiken real und wuchsen von Tag zu Tag.

Ein speziell entwickelter Ansatz für die Sicherheit von Media und Laptops von Drittanbietern

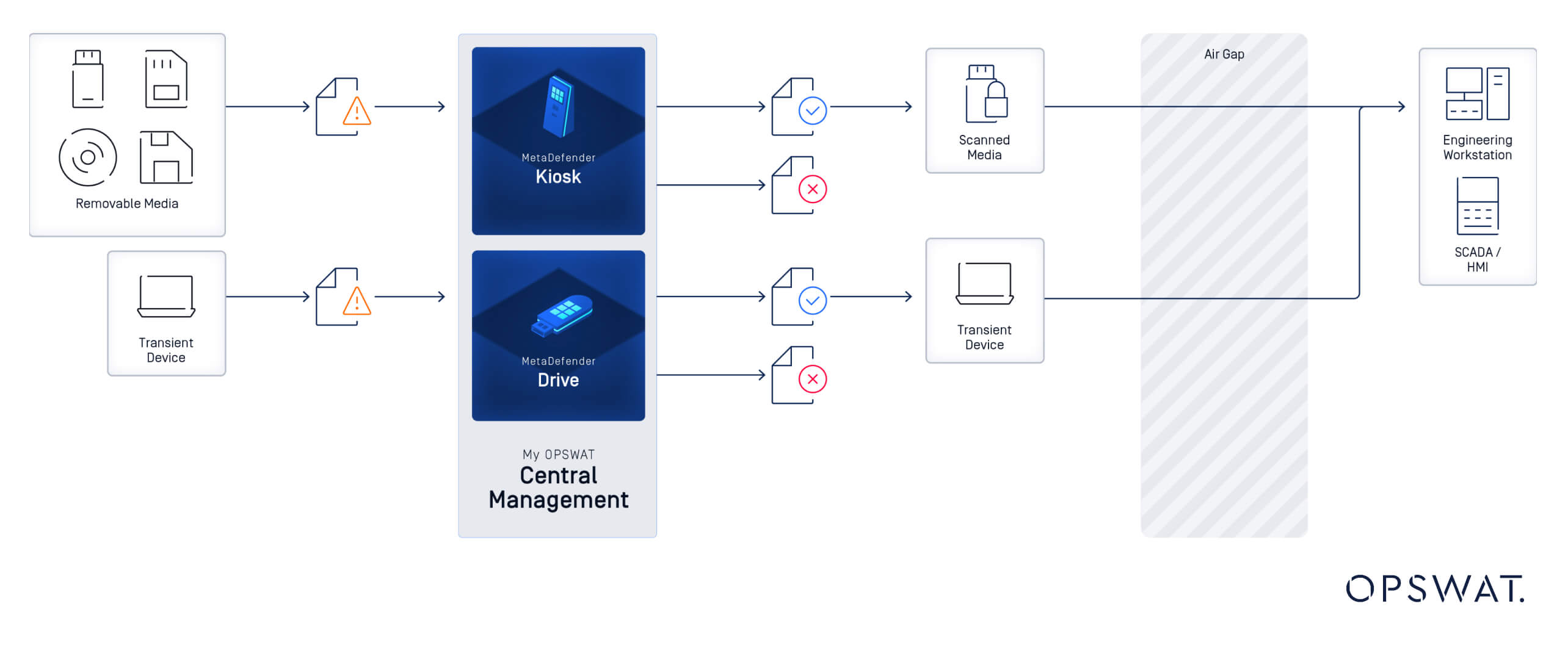

Das Unternehmen begann mit einem Pilotprogramm an einem Standort und testete MetaDefender Kiosk und MetaDefender Drive in einer realen Betriebsumgebung. Die Teams vor Ort fanden die Tools sofort nützlich und einfach zu benutzen. Dieser frühe Erfolg führte zu einer breiteren Einführung in größeren Werken, die schließlich auf Dutzende von Kiosks und Hunderte von Laufwerken erweitert wurde. Zusammen bildeten diese Tools eine robuste, OT-fähige Lösung, die das Vertrauen in die Handhabung von Geräten und Medien in sensiblen Umgebungen zurückbrachte.

3 Schlüssellösungen für integrierte Verteidigung

1. MetaDefender Kiosk

MetaDefender Kiosk dient als kritischer Sicherheitskontrollpunkt für alle Wechseldatenträger und fungiert als erste Verteidigungslinie am Eintrittspunkt Ihres Netzwerks. USBs, externe Festplatten, MicroSD, SD-Karten und CD/DVDs werden rigoros auf Malware, Schwachstellen und sensible Daten gescannt, um Bedrohungen zu blockieren, bevor sie kritische Netzwerke erreichen. Darüber hinaus nutzt Kiosk die folgenden Kerntechnologien:

Metascan Multiscanning

Scans mit mehr als 30 Anti-Malware-Engines für eine umfassende Erkennung von Bedrohungen.

Deep CDR

Entschärft Dateien, indem es sie in sichere, brauchbare Versionen umwandelt.

Proaktives DLP

Verhindert, dass sensible Daten in das Netzwerk gelangen oder es verlassen.

File-Based Vulnerability Assessment

Identifiziert bekannte Schwachstellen in Dateien und Anwendungen.

Adaptive Sandbox

Sichere Ausführung verdächtiger Dateien in einer isolierten Umgebung zur Analyse.

Herkunftsland

Identifiziert die geografische Quelle der hochgeladenen Dateien.

Diese Technologien arbeiten zusammen, um eine robuste und mehrschichtige Verteidigung gegen Bedrohungen zu bieten, die von Wechselmedien ausgehen. Mit seinen robusten Funktionen gewährleistet MetaDefender Kiosk die OT-Compliance, indem es Sicherheitskontrollen durchsetzt, die den Standards NERC CIP 003-7, NIST 800-53 und ISA/IEC 62443, NEI 08-09 entsprechen.

2. MetaDefender Drive

MetaDefender Drive spielt eine andere, aber ergänzende Rolle. Bevor ein Laptop eines Drittanbieters innerhalb einer Sicherheitszone eingeschaltet wird, wird er offline mit dem enthaltenen, sicheren Betriebssystem von MetaDefender Drivegescannt. Das Tool prüft alles - von den Benutzerdateien über die Firmware bis hin zu den Bootsektoren -, ohne dass eine Software installiert werden muss. Das bedeutet, dass Auftragnehmer schnell und sicher entlastet werden können, ohne das interne Netzwerk zu berühren.

Durch das Offline-Scannen von Laptops von Lieferanten und Auftragnehmern, bevor diese mit den betrieblichen Systemen verbunden werden, kann das Unternehmen nun eine einheitliche Richtlinie zum Schutz der Lieferkette durchsetzen, ohne dass Arbeitsabläufe gestört werden oder Software installiert werden muss. Dieser Prozess unterstützt direkt die Einhaltung von NERC CIP-003-7 für transiente Cyber-Assets sowie der NIST SP 800-53 und 800-82 Richtlinien zur Sicherung von OT-Umgebungen gegen externe Geräte.

3. My OPSWAT Central Management

Um die Bereitstellung in großem Umfang zu verwalten, brachte das Unternehmen alle Geräte unter My OPSWAT Central Management. Dies ermöglichte den Sicherheitsteams eine einheitliche Kontrolle, automatisierte Berichte und eine konsistente Durchsetzung von Richtlinien in der gesamten Flotte, was eine entscheidende Verbesserung gegenüber der manuellen Überwachung darstellt.

Die Plattform bietet einen zentralen Überblick über die Durchsetzung von Richtlinien, die Überwachung des Systemzustands und die Koordination von Updates für alle MetaDefender . Außerdem ermöglicht sie Echtzeiteinblicke in die globale Bedrohungsaktivität und den Einsatzstatus, wodurch sich der manuelle Aufwand verringert und die Bereitschaft für Zwischenfälle verbessert.

Ein sicherer, schnellerer und konformer Betrieb

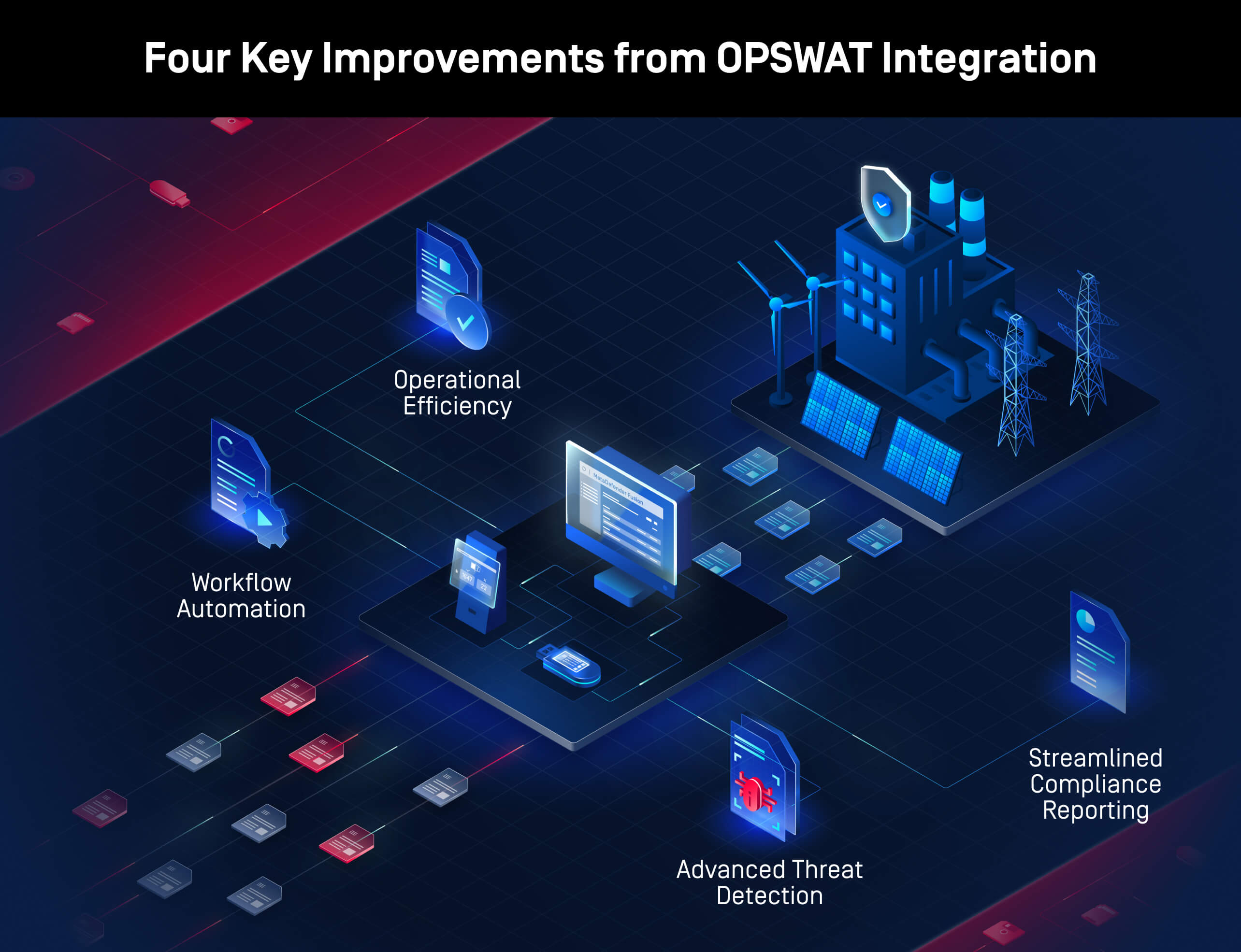

Der integrierte Einsatz von MetaDefender Kiosk, MetaDefender Drive und My OPSWAT Central Management half dem Unternehmen, erkannte Probleme proaktiv zu beheben und zu verhindern, dass sich potenzielle Bedrohungen im Netzwerk ausbreiten. Als Ergebnis konnte das Unternehmen vier Hauptbereiche der Verbesserung feststellen:

Automatisierung von Arbeitsabläufen

Heute wird jede Datei beim Eintreffen gescannt, ohne Ausnahmen oder manuelle Schritte. MetaDefender Kiosk erzwingt dies automatisch, entlastet die Sicherheitsmanager vor Ort und gewährleistet einen konsistenten, überprüfbaren Prozess. MetaDefender Drive wird jetzt verwendet, um Laptops von Drittanbietern offline zu scannen, bevor sie in sensible OT-Zonen gelangen, wodurch die Notwendigkeit für temporäre Installationen oder vertrauensbasierte Genehmigungen entfällt.

Advanced Threat Detection

Die Erkennung von Bedrohungen hat sich deutlich verbessert. Mit der Multiscanning von OPSWAT, die bei der Kombination von mehr als 30 Engines eine Malware-Erkennung von bis zu 99,2 % erreichen kann, kann das Unternehmen die Lücken schließen, die Tools mit nur einer Engine hinterlassen haben. Dieser mehrschichtige Scan-Ansatz bietet auch Schutz vor Zero-Day-Bedrohungen und tief verborgener Malware, die bei herkömmlichen Methoden oft übersehen wird.

Straffe Berichterstattung über die Einhaltung von Vorschriften

Die Bemühungen um die Einhaltung der Vorschriften wurden gestrafft. My OPSWAT Central Management bietet eine zentralisierte Überwachung und automatisierte Berichterstattung, so dass Compliance-Teams mit minimalem Aufwand Berichte erstellen können.

Operative Effizienz

Was früher Tage dauerte, dauert jetzt nur noch Stunden. Das Unternehmen kann nun schneller und mit größerer Zuversicht arbeiten, da es weiß, dass jedes Gerät und jede Datei, die in die Umgebung gelangen, gründlich überprüft wurde. Das Sicherheitsteam des Versorgungsunternehmens passt seine Strategie weiter an, wobei Sicherheit, Kontinuität und Konformität bei allen Abläufen Priorität haben.

In OT-Umgebungen kann man sich keine Annahmen leisten. Jede Datei, jedes Gerät muss überprüft werden, bevor es in die Nähe unserer Systeme gelangt. Mit MetaDefender Drive und MetaDefender Kiosk blockieren wir nicht nur Bedrohungen, bevor sie kritische Anlagen erreichen, sondern wir haben auch den Beweis für eine zuverlässige Compliance.

Manager für Standortsicherheit

Bewährte Verteidigung an jedem Eintrittspunkt

Diese Verbesserungen haben die Fähigkeit des Unternehmens gestärkt, ausgeklügelte Bedrohungen zu erkennen und einzudämmen, bevor sie wichtige Systeme erreichen. Durch die Sicherung jeder Datei und jedes Geräts am Eintrittspunkt ist das Unternehmen besser gerüstet, um gezielte Angriffe auf seine Infrastruktur abzuwehren.

Da Cyberangriffe immer fortschrittlicher und die Vorschriften immer spezifischer werden, können sich Unternehmen nicht mehr auf Ad-hoc-Tools oder manuelle Prüfungen verlassen. Die Plattform von OPSWATbietet zweckmäßigen Schutz, der der Realität kritischer Infrastrukturumgebungen entspricht: Luftlücken, Compliance-Audits und null Toleranz für Ausfallzeiten.

Sprechen Sie noch heute mit einem Experten, um zu erfahren, wie OPSWAT zur Sicherung Ihrer kritischen Infrastruktur beitragen können.