Produktübersicht

OPSWAT MetaDefender ICAP Server bietet erweiterten Schutz vor Bedrohungen für den Netzwerkverkehr. Durch die nahtlose Integration mit jeder ICAP-fähigen Netzwerksicherheitsanwendung, MetaDefender ICAP Server scannt und prüft alle eingehenden Dateiinhalte, bevor sie das Netzwerk Ihres Unternehmens erreichen. Mit den firmeneigenen Technologien von OPSWAT: Deep CDR (Content Disarm and Reconstruction), Multiscanningund Proactive DLP (Data Loss Prevention) schützt MetaDefender ICAP Server Unternehmensnetzwerke vor bösartigen Dateiuploads, Zero-Day-Angriffen und der Preisgabe sensibler Daten.

Höhepunkte der Veröffentlichung

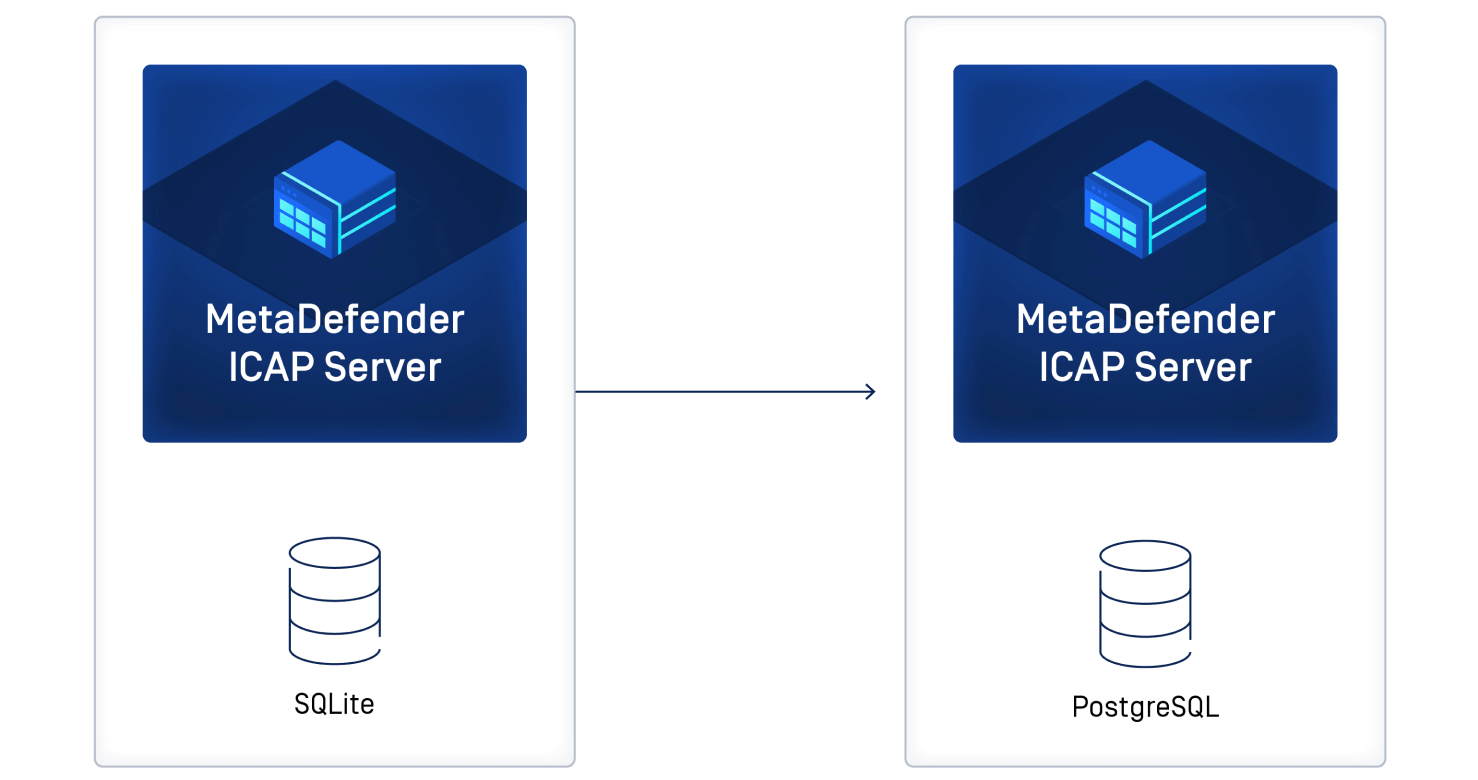

Mit dieser Version wird die neue zentralisierte PostgreSQL-Datenbank für eine effiziente Datenverwaltung und -bereitstellung eingeführt, zusammen mit anderen neuen und erweiterten Funktionen.

Neues Datenbank-Management-System: Zentralisierte Datenbank und automatische Skalierung der Bereitstellung

Die effektive Verwaltung von mehreren Datenbanken kann eine Herausforderung sein. Um diesen Prozess zu vereinfachen und die Bereitstellung effizienter zu gestalten, haben wir in dieser Version die zentralisierte Datenbank eingeführt, die es Kunden ermöglicht, eine einzige Datenbank für mehrere MetaDefender ICAP Server Instanzen zu nutzen.

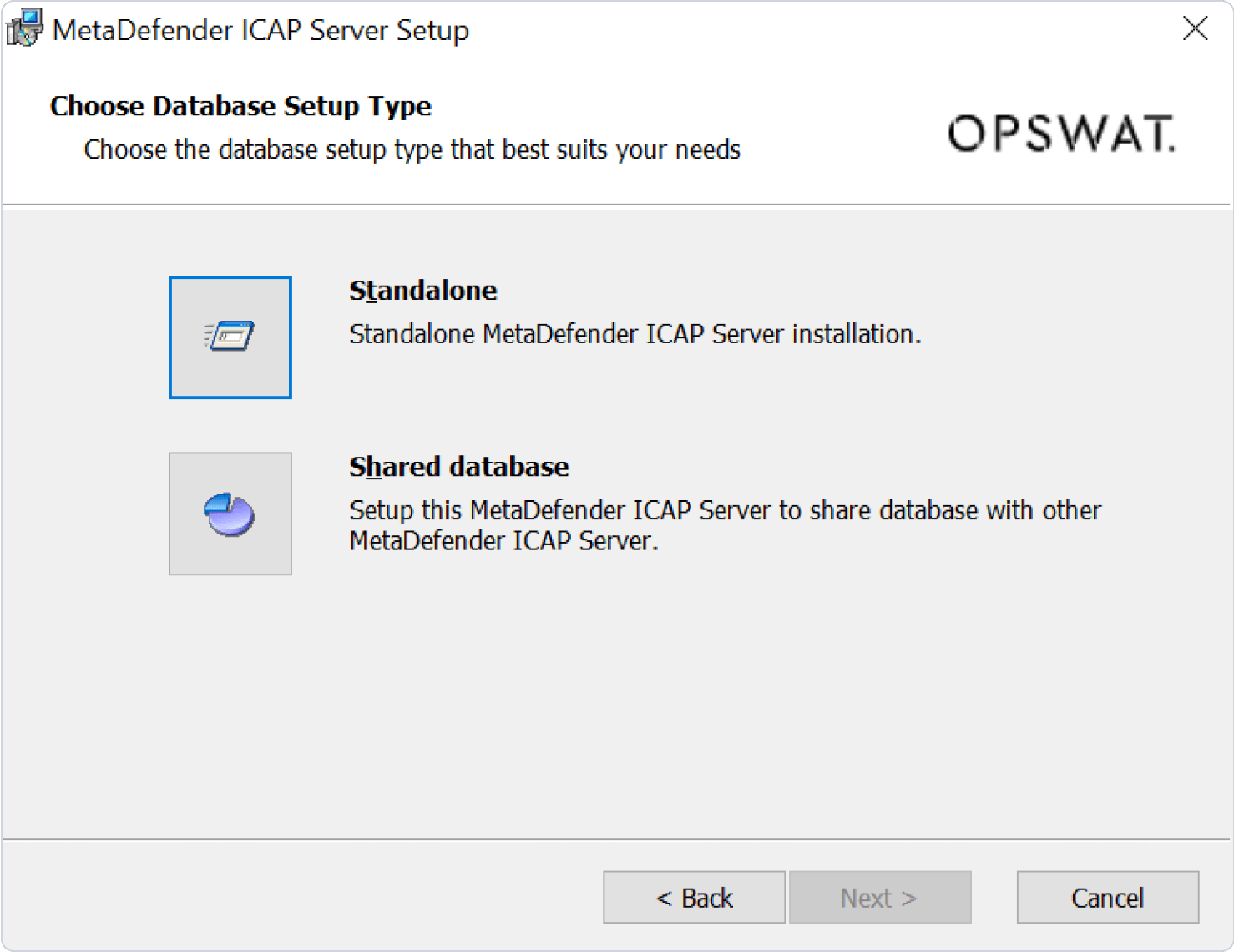

Mit der Migration von SQLite auf PostgreSQL als neues Datenbankmanagementsystem erhält MetaDefender ICAP Server eine verbesserte Skalierbarkeit, netzwerkbasierte Datenbankunterstützung, verbesserte Leistung und native Hochverfügbarkeit. Kunden haben die Möglichkeit, eine eigenständige oder gemeinsam genutzte Datenbank zu wählen und einen lokalen PostgreSQL-Server zu erstellen oder einen vorinstallierten Remote-PostgreSQL-Server zu verwenden. Erfahren Sie mehr über die Installations- und Datenbank-Implementierungsoptionen

Vorteile:

- Schnellere Leistung

- Unterstützung der Gleichzeitigkeit, die eine effizientere Ressourcennutzung ermöglicht.

- Leichte Zugänglichkeit der Daten

- Fähigkeit zur automatischen Skalierung

- Hohe Verfügbarkeit

Die Datenmigration erfolgt bei Produkt-Upgrades automatisch im Hintergrund. Für umfangreiche Datenbankmigrationen, die Ausfallzeiten erfordern können, bietet MetaDefender ICAP Server webbasierte Migrationsanweisungen, um den nahtlosen Übergang von SQLite zu PostgreSQL zu erleichtern. Upgrade auf MetaDefender ICAP Server 5.2.0 Anleitung

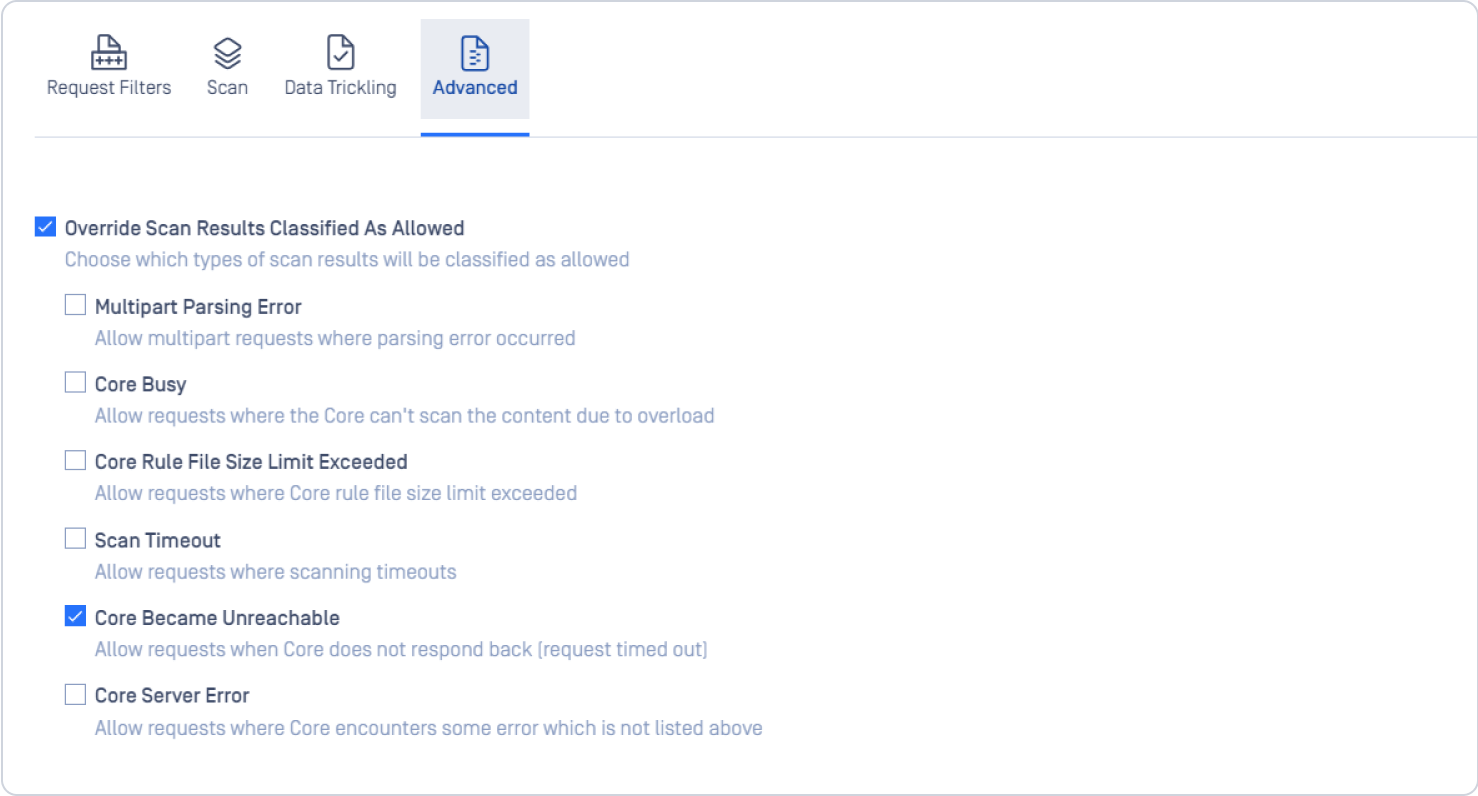

Verkehr zulassen, wenn MetaDefender Core nicht verfügbar ist

Für den Fall, dass MetaDefender Core nicht erreichbar ist, bietet diese Version eine Option, um ICAP Anfragen als "ERLAUBT" zu markieren. Benutzer können diese Option unter Workflow Management > Advanced > Core Became Unreachable konfigurieren .

Optionen-TTL für OPTIONS-Methode

Es wurde eine neue Option implementiert, um den Options-TTL-Header in der Antwort auf den OPTIONS-Befehl zu aktivieren oder zu deaktivieren. Diese Funktion unterstützt die Integration mit Oracle ZFS.

Weitere Updates

- Unterstützung für die Verarbeitung von Dateien, die von Proactive DLP verarbeitet wurden: Neben bereinigten Dateien kann MetaDefender ICAP Server jetzt auch Proactive DLP-verarbeitete Dateien verarbeiten, die von MetaDefender Core zurückgegeben werden.

- Optimierte Verbindung mit MetaDefender Core : Die Anzahl der Sockets bleibt bei der Arbeit mit MetaDefender Core konstant und ermöglicht eine effiziente Nutzung ohne Erschöpfung der Systemressourcen.

- Single Sign-On - Azure ODIC-Erweiterung: Benutzerinformationen aus dem ID-Token (im JWT-Format), die vom Autorisierungsendpunkt erhalten werden, werden jetzt anstelle des UserInfo-Endpunkts verwendet.

- Sicherheitsverbesserungen: Aktualisierte Abhängigkeiten von Drittanbietern, einschließlich Curl 8.1.2 (vormals 8.0.1), und Standard-TLS-Version 1.3.

- Kleinere Fehlerbehebungen

Details zur Veröffentlichung

- Produkt: MetaDefender ICAP Server

- Erscheinungsdatum: 12 Juli 2023

- Versionshinweise: 5.2.0

- Herunterladen von OPSWAT Portal

Weitere Informationen erhalten Sie von unseren Experten für Cybersicherheit.

Sprechen Sie mit unseren Experten