Wir freuen uns, den neuesten Meilenstein in Sachen Cybersicherheit vorstellen zu können - MetaDefender Sandbox v1.9.3. Diese Version ist ein Beweis für unser Engagement, Unternehmen gegen neue Bedrohungen zu wappnen.

Python Entpacken & Dekompilieren: Versteckte Bedrohungen aufdecken

Mit der Unterstützung von Python Unpacking & Decompilation für PyInstaller, Nuitka und py2exe bringt MetaDefender Sandbox v1.9.3 Licht ins Dunkel von bisher verborgenen bösartigen Elementen. Durch die Analyse von kompilierten Python-Dateien können Unternehmen versteckte Bedrohungen aufdecken und sich proaktiv gegen sie schützen.

Erweiterte Extraktion der Malware-Konfiguration zur Unterstützung der Cobalt Strike-Malware-Familie: Kampf gegen fortgeschrittene Bedrohungen

Der erweiterte Malware-Konfigurations-Extraktor unterstützt jetzt die Cobalt Strike (CS)-Malware-Familie. Geknackte Versionen von CS, die häufig von Bedrohungsakteuren eingesetzt werden, ermöglichen die Bereitstellung eines speicherinternen Agenten (bekannt als Beacon) auf dem Opfer-Host, wodurch Festplatteninteraktionen umgangen werden. CS Beacon erleichtert die Command-and-Control (C2)-Kommunikation über verschiedene Protokolle und bietet eine Fülle von Funktionen wie Privilegienerweiterung, Extraktion von Anmeldeinformationen, laterale Bewegungen und Datenexfiltration.

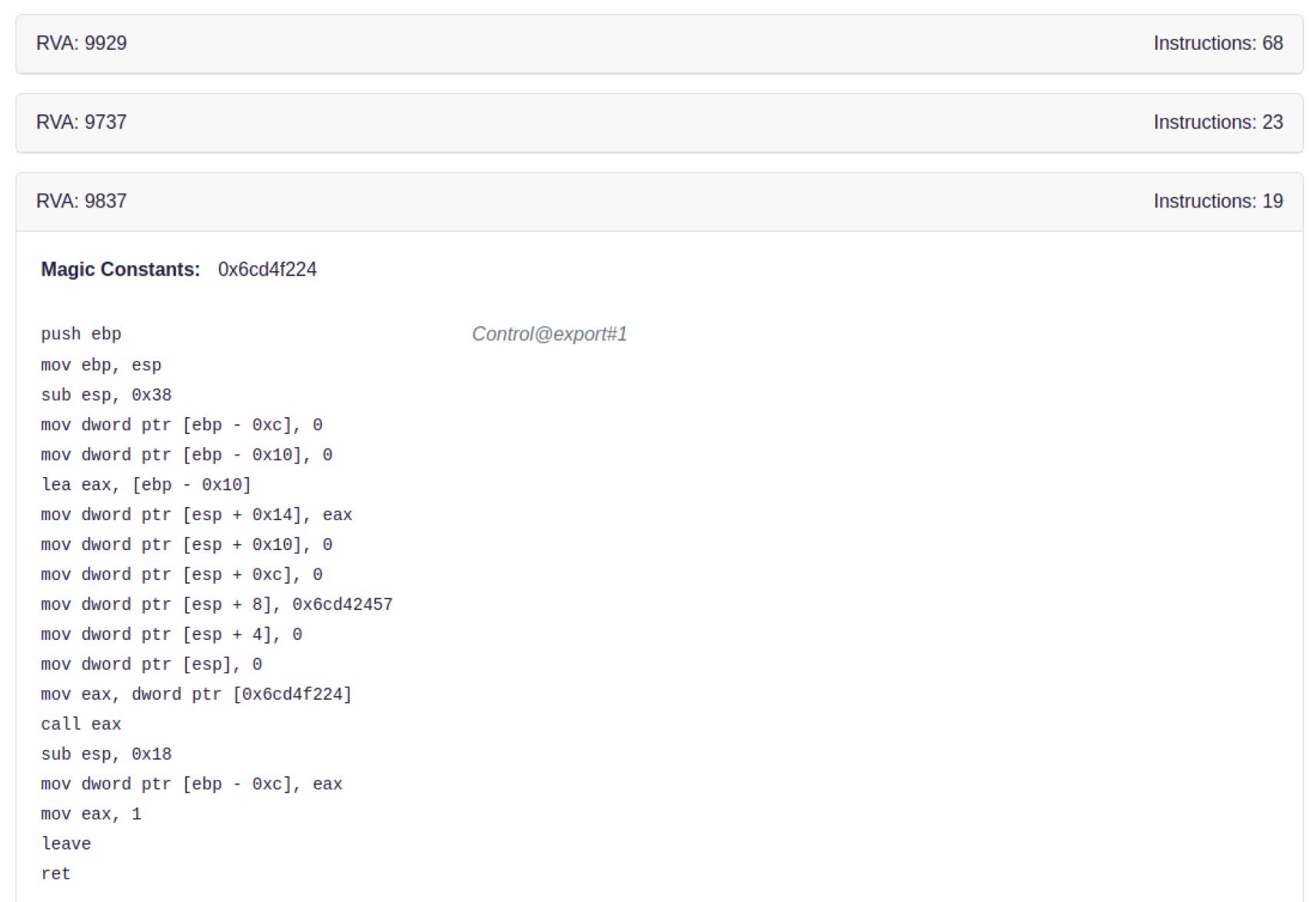

Disassemblierung von exportierten Funktionen: Verstehen von Windows-Binärdateien

MetaDefender Sandbox geht über eine oberflächliche Analyse hinaus, indem die Binärfunktionen angezeigt werden, um zu sehen, wie sich die Datei in einer Windows-Umgebung verhalten würde und welche Funktionen ausgeführt werden. (z. B. wenn die exportierte Funktion versucht, ein Netzwerk zu erstellen und eine bösartige URL zu öffnen). Jetzt können Unternehmen neue Einblicke in ihr Verhalten und potenzielle Risiken gewinnen und so fundierte Sicherheitsentscheidungen treffen.

Verfeinerung der Bedrohungsindikatoren: Identifizierung verdächtiger Aktivitäten

Unser neuer Bedrohungsindikator markiert als Präventivmaßnahme ausführbare Dateien mit zwei verschiedenen Abschnitten, die denselben Namen tragen; diese gleichen Abschnittsnamen können AV-Engines verwirren. Diese Maßnahme hilft Unternehmen, potenzielle IOCs zu identifizieren, bevor sie eskalieren können.

Extraktion von VBA-Makro-Code: Böswillige Absichten in DWG-Dateien aufdecken

Die neue Version ermöglicht die Extraktion von VBA-Makrocode aus DWG-Dateien und bietet damit einen tieferen Einblick in potenzielle Bedrohungen, die in AutoCAD-Dokumenten verborgen sind. AutoCAD-Dateien können "Kill"-Funktionen ausführen, die auf böswillige Absichten hinweisen können. Durch die Aufdeckung von in DWG-Dateien eingebettetem bösartigem Code, der über Ransomware-Schlüsselwörter hinausgeht, können Unternehmen die mit diesen oft übersehenen Angriffsvektoren verbundenen Risiken mindern.

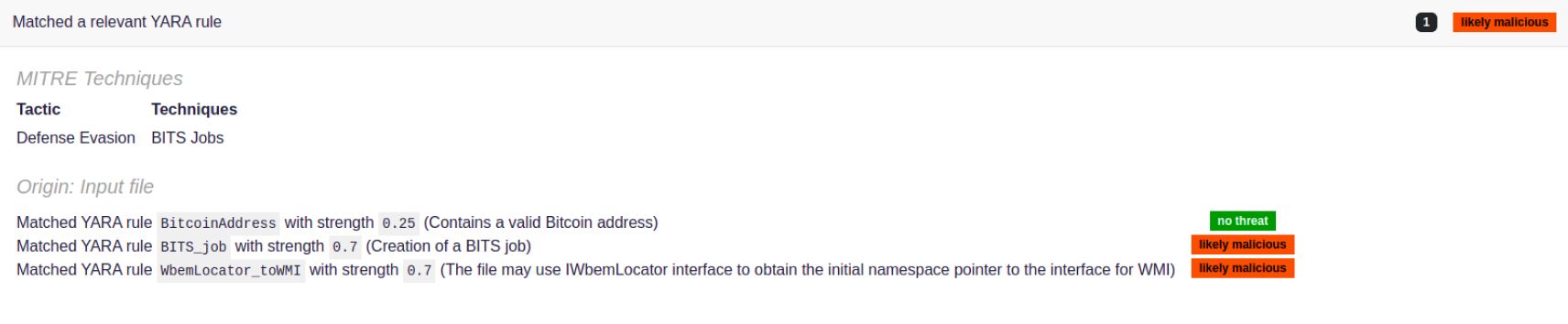

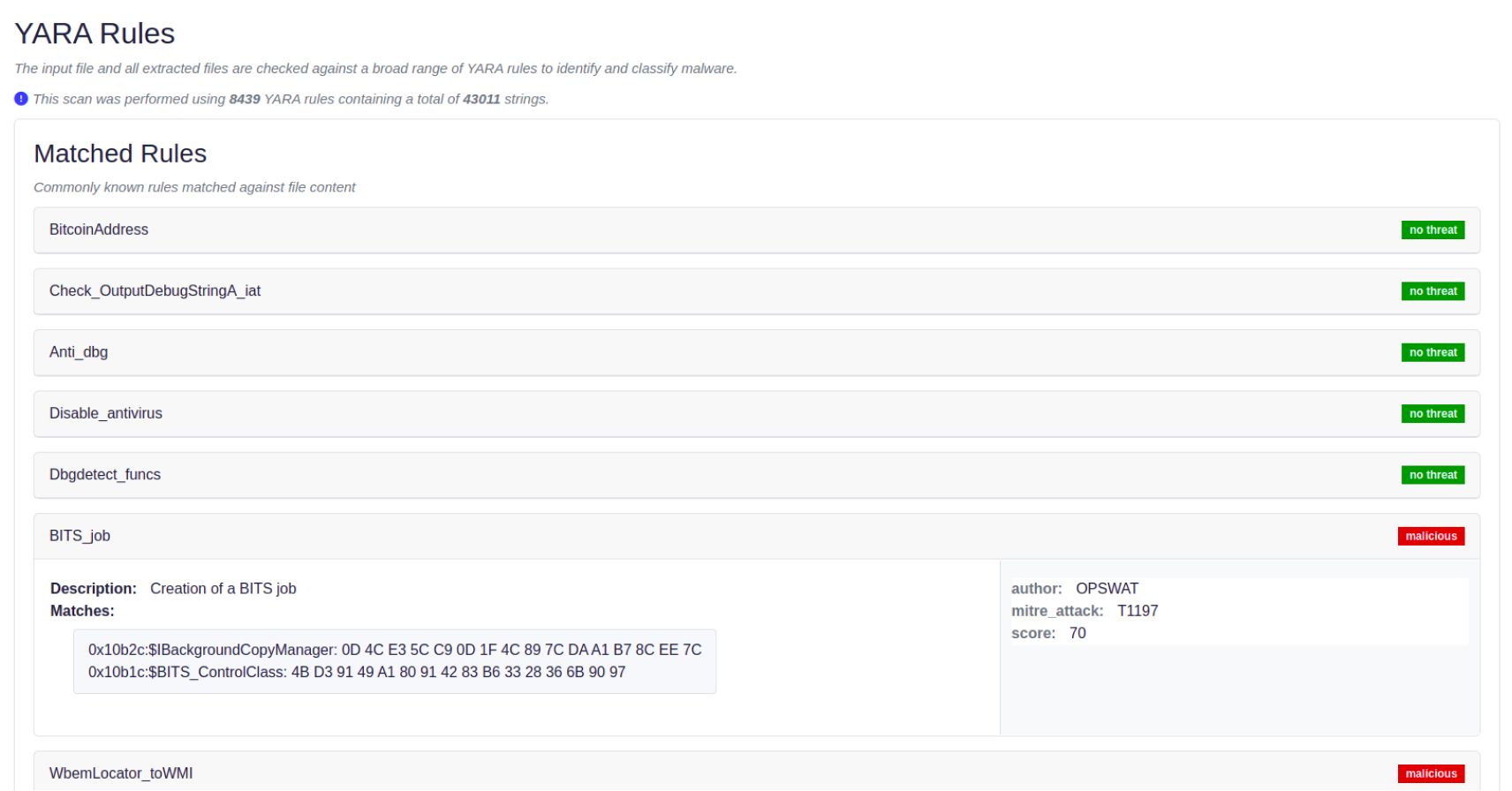

MITRE Att&ck Technique Mapping: Angleichung an Industriestandards

MetaDefender Sandbox unterstützt jetzt das Mapping von MITRE Att&ck-Techniken aus YARA-Regel-Metadaten. Durch die Angleichung an Industriestandards können Unternehmen ihre threat intelligence Fähigkeiten verbessern.

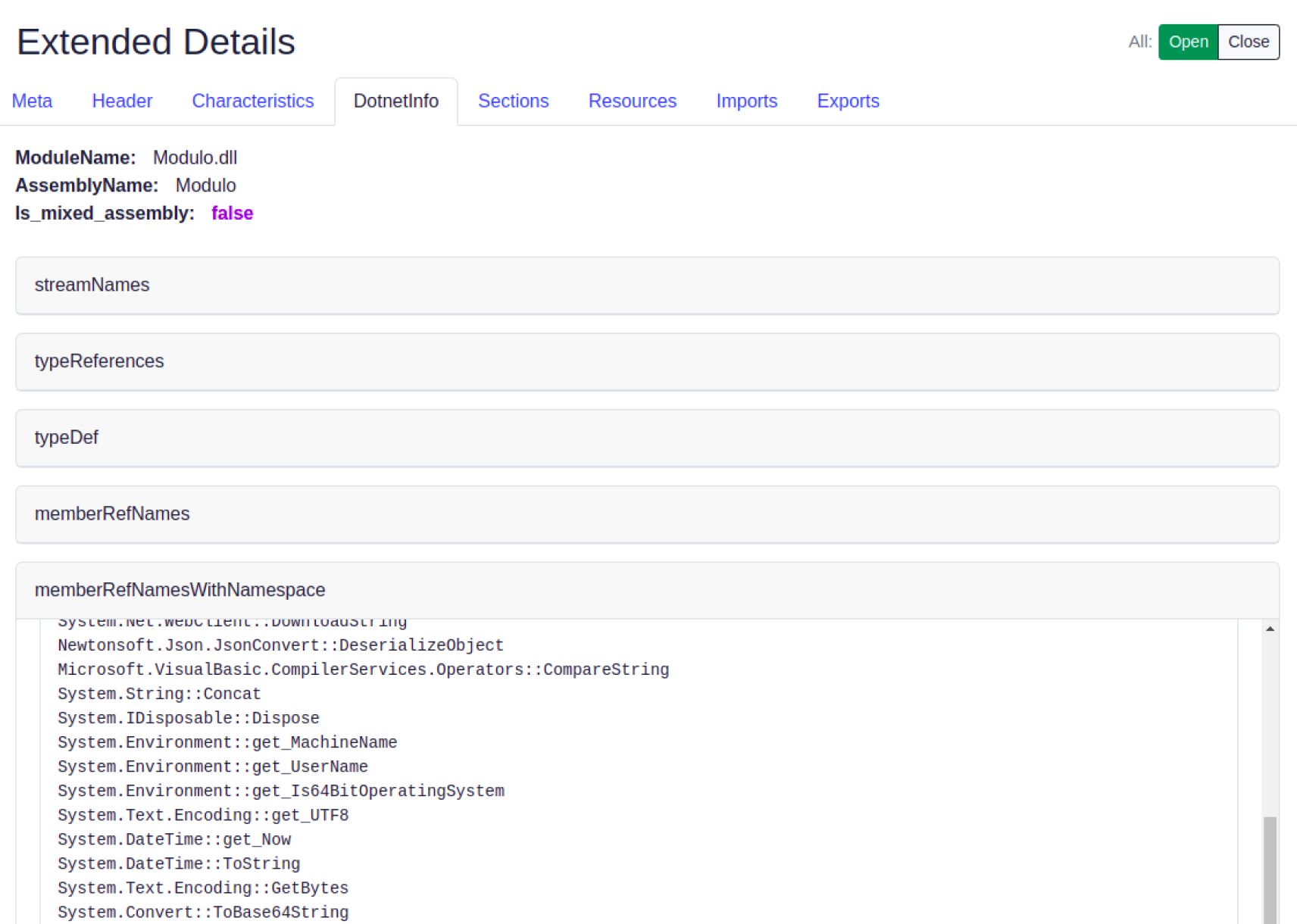

Neue Registerkarte DotnetInfo im Abschnitt Dateidetails für ausführbare .NET-Dateien

Die neue Registerkarte "DotInfo" geht direkt auf die Besonderheiten von Dotnet ein, erleichtert die Disassemblierung und bietet unschätzbare Einblicke in die Funktionen. Unser Sandbox verfügt über eine eigene Reihe von Indikatoren, von entscheidenden Aktionen wie "Killing" über subtile Manöver wie "Sleep" für Prozesse bis hin zu strategischen Ausweichmanövern wie "Load" zur Vermeidung statischer Erkennung.

Administrative Verbesserungen: Straffung der Abläufe

Zusätzlich zu den erweiterten Funktionen zur Erkennung von Bedrohungen bietet MetaDefender Sandbox v1.9.3 administrative Verbesserungen, die den Betrieb optimieren und die Effizienz steigern. Von der verbesserten Proxy-Behandlung bis hin zur erweiterten Warteschlangenverwaltung sorgen diese Funktionen für einen reibungslosen und nahtlosen Betrieb der Sandbox-Umgebung.

MISP-Integration

Durch diese Integration wird der strukturierte Austausch von threat intelligence erheblich verbessert, so dass Unternehmen ihre Präventionsmaßnahmen proaktiv verwalten können.

Darüber hinaus haben wir als Reaktion auf die steigende Nachfrage eine neue Auditor-Rolle geschaffen, die den Bedarf an einer "Nur-Lese"-Administrationsrolle deckt und flexiblere Berechtigungen und Sichtbarkeit auf der gesamten Plattform bietet.

Weitere Informationen zu diesen Änderungen und Aktualisierungen finden Sie in den Versionshinweisen für MetaDefender Sandbox v1.9.3.