Wir werden die Arten von Bedrohungen untersuchen, die Angreifer in Medien- oder Videodateien, wie WMV-Dateien, verstecken können, um Angriffe zu starten und Malware herunterzuladen. Darüber hinaus wird untersucht, wie das Risiko dieser Angriffe mit den Technologien von OPSWAT verringert werden kann, indem dateibasierte Bedrohungen erkannt, verhindert und analysiert werden.

Das Inhaltsverzeichnis:

- Angriffstechniken für Videodateien

- Wie das Öffnen einer Videodatei den Download von Malware auslösen kann

- So entfernen Sie bösartige Objekte mit der Deep Content Disarm and Reconstruction Technologie

- Wie man mit Adaptive Bedrohungsanalyse ausweichende Malware erkennt und aufdeckt

- OPSWAT Advanced Threat Detection und Prävention

Angriffstechniken für Videodateien

Vor einigen Jahren veröffentlichten wir einen Blogbeitrag, in dem wir auf die Risiken von Videodateien hinwiesen und darauf, wie Angreifer sie zur Verbreitung von Malware nutzen. Wir erörterten zwei Taktiken: Ausnutzung von Schwachstellen und Missbrauch legitimer Funktionen.

Eine Schwachstelle ausnutzen

Bei der Dateitypüberprüfung wird der Dateityp überprüft. Wir können uns nicht auf die Kopfzeile "Content-Type" oder den Namen der Erweiterung verlassen, die den Dateityp definieren, da sie gefälscht werden können. Leider überprüfen viele Medienplayer die Struktur von Videodateien nicht genau, was zu mehreren ausnutzbaren Schwachstellen führt.

VLC Media Player 3.0.11 wies beispielsweise die Sicherheitslücke CVE-2021-25801 auf, die es Angreifern ermöglichte, über eine manipulierte AVI-Datei einen Out-of-Bounds-Read auszulösen, bei dem Daten aus einem Puffer außerhalb der vorgesehenen Grenzen gelesen werden, was zu Abstürzen, fehlerhaftem Programmverhalten oder zur Offenlegung sensibler Informationen führt. Die Sicherheitslücke CVE-2019-14553 in VideoLAN VLC Media Player 3.0.7.1 kann eine Use-after-free-Schwachstelle verursachen - eine Art von Speicherbeschädigung, bei der eine Anwendung versucht, freigegebenen Speicher zu verwenden, was zu Abstürzen, unerwarteten Ergebnissen oder der Ausführung von bösartigen Nutzdaten führt.

Missbrauch einer legitimen Funktion

Eine andere Angriffstechnik missbraucht eine legitime Media-Player-Funktion, um Malware über Videos zu verbreiten. So können Angreifer beispielsweise die Skriptbefehlsfunktion im Windows Media Player ausnutzen, indem sie Malware in einen Hyperlink im Video einbetten.

Wie das Öffnen einer Videodatei den Download von Malware auslösen kann

Die unten stehende Demo zeigt, wie ein Opfer durch das Öffnen einer Videodatei ungewollt Malware auf sein Gerät herunterladen kann.

Diese Technik zeigt, wie Angreifer eine legitime Funktion als Angriffsvektor missbrauchen. Script Command ist eine wesentliche Funktion von Windows Media Player - sie ermöglicht dem Media Player die Interaktion mit einem Browser während der Wiedergabe einer Datei zum Herunterladen von Video-Codecs oder Tracking. Trotz seines Missbrauchspotenzials ist der Skriptbefehl ein wesentliches Merkmal des Windows Media Players. Eine WMV-Videodatei basiert auf demMicrosoft Advanced Systems Format (ASF)-Containerformatund wird mit der Windows Media -Komprimierung komprimiert. ASF kann ein Script Command Object enthalten, das zum Streamen von Text und zur Bereitstellung von Befehlen verwendet wird, die Elemente innerhalb der Client-Umgebung steuern können.

ASF ermöglicht einfache Skriptbefehle wie URLANDEXIT, die bei Ausführung automatisch eine in die Videodatei eingebettete URL in einem Standardbrowser aufrufen. Bedrohungsakteure nutzen diese Funktion aus, um das Opfer zum Herunterladen einer bösartigen Datei aufzufordern, die sich als Plugin, Update oder Codec tarnt, das zur Wiedergabe der Medien erforderlich ist, und das System des Benutzers zu kompromittieren.

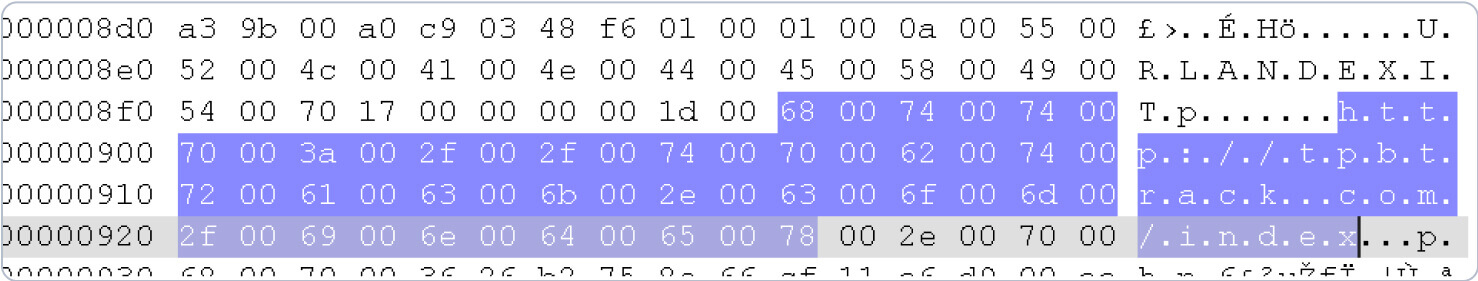

In diesem Beispiel hatte der Angreifer eine bösartige URL in eine legitime Mediendatei eingefügt.

Wir können die URL mit einer Hex-Reader-Anwendung anzeigen:

So entfernen Sie bösartige Objekte mit der Deep Content Disarm and Reconstruction Technologie

Deep CDR (Content Disarm and Reconstruction) behandelt jede Datei als potenzielle Bedrohung. Es verarbeitet und analysiert Dateien, um nicht zugelassene Objekte zu entfernen und sicherzustellen, dass alle Dateien, die in Ihr Unternehmen gelangen, sicher konsumiert werden können. Gleichzeitig rekonstruiert Deep CDR den Inhalt der Datei, um die volle Funktionalität zu gewährleisten, so dass die Benutzer das Video ansehen können, ohne Malware herunterzuladen.

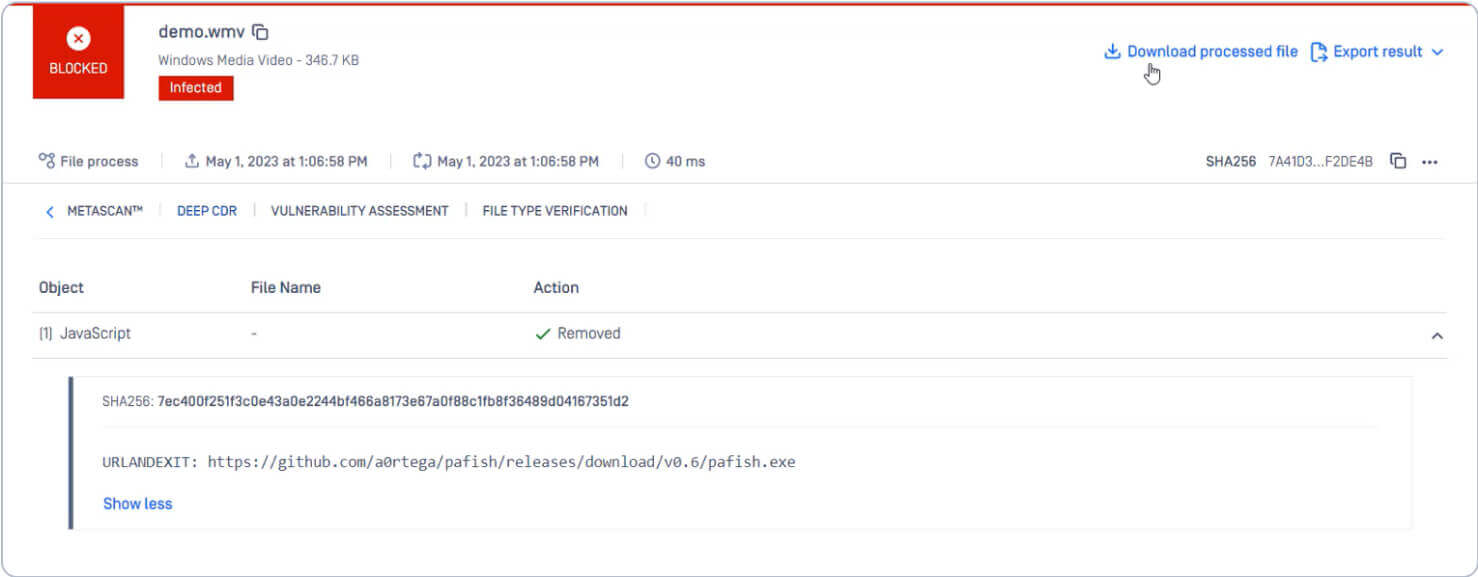

Die Verarbeitung der infizierten Datei mit MetaDefender Core wird der Befehl URLANDEXIT in der Datei entdeckt.

Deep CDR entfernt das URLANDEXIT-Objekt und das Script Command Object. Die neue, rekonstruierte Datei bleibt voll funktionsfähig. Die Angreifer sind nicht in der Lage, Malware herunterzuladen.

Wie man mit Adaptive Bedrohungsanalyse ausweichende Malware erkennt und aufdeckt

Wir können die Datei mit der adaptiven Sandbox-Analyse-Engine MetaDefender Sandbox scannen, um das Verhalten und die Fähigkeiten der Malware genauer zu untersuchen.

MetaDefender Sandbox ist eine Sandbox der nächsten Generation, die eine adaptive Bedrohungsanalyse einsetzt und damit die Erkennung von Zero-Day-Malware, die Extraktion von Indikatoren für eine Gefährdung (Indicator of Compromise, IOC) und die Umsetzung von threat intelligence ermöglicht.

Wir erhalten tiefere Einblicke in die Bedrohung, indem wir die WMV-Datei mit Deep CDR und Filescan verarbeiten. Filescan lädt die Datei von URLANDEXIT herunter und führt eine statische Analyse durch, um weitere Details über das Verhalten, die Taktik, die Technik und die IOCs der Malware zu erhalten.

OPSWAT Advanced Threat Detection und Prävention

OPSWAT fortschrittliche Technologien schützen Anwendungen, Netzwerke und Geräte vor Zero-Day-Angriffen, ausweichender Malware und gezielten Angriffen. Neben Mediendateien scannt und bereinigt Deep CDR rekursiv mehr als 130 Dateitypen, einschließlich komplexer Dateitypen wie verschachtelte Archive, E-Mail-Anhänge, eingebettete Dokumente und Hyperlinks. Die rekonstruierte Datei bleibt vollständig nutzbar und funktionsfähig.

Wenden Sie sich an einen unserer technischen Experten, um mehr über Deep CDR, Filescan und andere Technologien zur Abwehr von Bedrohungen zu erfahren.

Sprechen Sie mit einem Experten