Für die meisten Unternehmen beginnt die Sicherheit von Webanwendungen mit Lösungen, die auf die Top Ten Web Application Security Risks[1] des Open Web Application Security Project (OWASP) ausgerichtet sind. Zu diesen Risiken gehören die häufigsten Angriffsvektoren für Webanwendungen wie SQL-Injection und Cross-Site Scripting (XSS). OWASP katalogisiert jedoch auch Dutzende zusätzlicher Schwachstellen, wie z. B. unbeschränkte Dateiuploads[2], die "ein ernstes Risiko für Anwendungen darstellen".

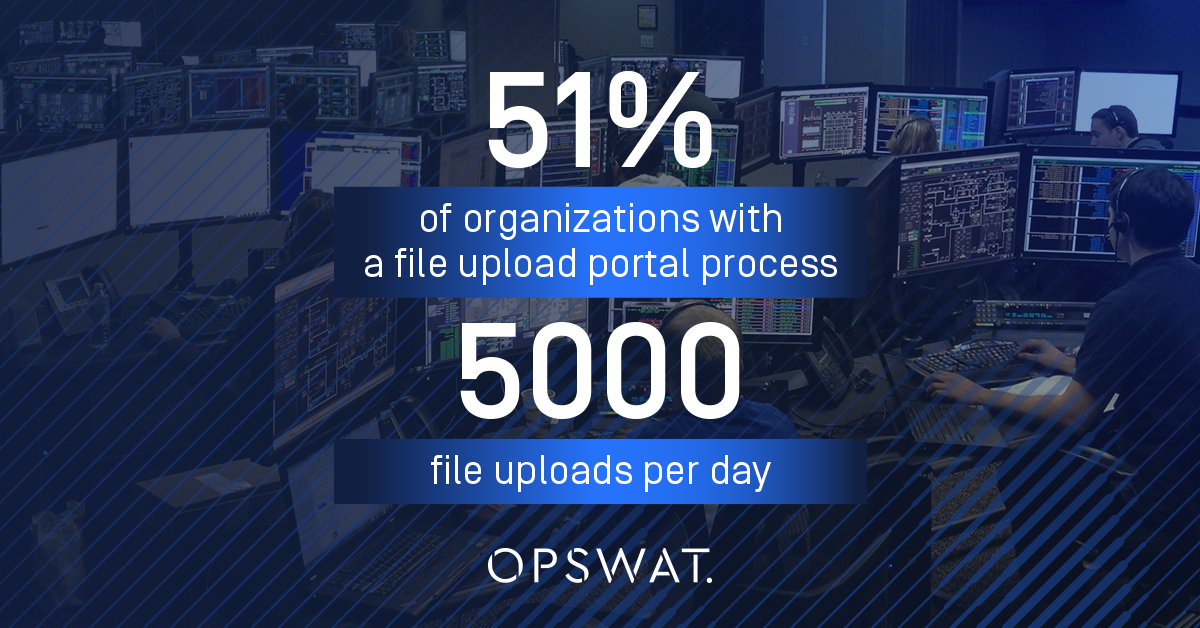

OPSWAT hat kürzlich den Web Application Security Report 2021 veröffentlicht, aus dem hervorgeht, dass fast alle (99 %) der befragten Unternehmen in unterschiedlichem Maße um den Schutz vor Malware und Cyberangriffen durch Datei-Uploads besorgt sind. Unternehmen setzen Datei-Upload-Portale aus verschiedenen Gründen ein, z. B. zur Übermittlung von Formularen und Anwendungen oder zur gemeinsamen Nutzung und Bearbeitung von Inhalten. Mehr als die Hälfte (51 Prozent) der Unternehmen mit einem Datei-Upload-Portal verarbeiten mehr als 5.000 Datei-Uploads pro Tag. Dieses Volumen (einschließlich Übermittlungen von Drittanbietern) bietet eine große Angriffsfläche für Hacker, die sie ausnutzen können.

OPSWAT empfiehlt 10 Best Practices für die Sicherheit beim Datei-Upload, doch nur 8 Prozent der Unternehmen mit Datei-Upload-Portalen haben alle zehn vollständig umgesetzt. Mehr als die Hälfte der Unternehmen mit Datei-Upload-Portalen haben weniger als die Hälfte dieser Best Practices implementiert. Dies ist ein großer blinder Fleck in ihrer Strategie für die Sicherheit von Webanwendungen, insbesondere in Anbetracht der raschen Zunahme gezielter Angriffe.

Eine große Herausforderung ist die sich ständig weiterentwickelnde und immer raffiniertere Art von Cyberangriffen. Unternehmen können sich nicht auf herkömmliche "Check-the-box"-Abwehrmaßnahmen verlassen. Sich auf halbherzige Maßnahmen zu verlassen, vermittelt ein falsches Gefühl von Sicherheit und steht nicht im Einklang mit dem Null-Vertrauens-Ansatz, der für den Schutz kritischer Infrastrukturen unerlässlich ist. Vor diesem Hintergrund sollten wir uns einige weit verbreitete Mythen über die Sicherheit von Webanwendungen ansehen, die entlarvt werden müssen.

Mythos Nr. 1: My Webanwendungen sind Secure , weil ich eine Web Application Firewall (WAF) habe

FAKT: Für die meisten Unternehmen beginnt die Sicherheit von Webanwendungen mit einer WAF; leider endet sie für viele Unternehmen auch dort. WAFs überwachen und kontrollieren den HTTP-Verkehr zu Webdiensten und eignen sich daher ideal zur Erfüllung der OWASP Top Ten, weshalb sie eine so beliebte Sicherheitslösung für Webanwendungen sind. Die Funktionalität einer WAF zur Verwaltung des HTTP-Verkehrs ist jedoch auch ihre Einschränkung, da sie nicht in der Lage ist, andere Arten von Datenverkehr, wie z. B. Dateien, die über eine Webanwendung hochgeladen werden, genauer zu untersuchen. Dies öffnet Tür und Tor für Angriffe oder böswillige Nutzdaten, die darin gehostet werden, um unentdeckt zu bleiben.

Mythos Nr. 2: My Datei-Uploads sind Secure , weil ich die spezifischen Dateitypen, die hochgeladen werden können, beschränke

FAKT: Es ist richtig, dass die Beschränkung bestimmter Dateitypen eine bewährte Praxis ist, da viele Dateitypen bösartige ausführbare Dateien enthalten können - tatsächlich tun dies bereits fast zwei Drittel der Unternehmen mit Datei-Upload-Portalen. Ein Unternehmen kann seinen Kunden beispielsweise die Möglichkeit bieten, Dateien hochzuladen, um den Austausch von Dokumenten zu vereinfachen - in diesem Fall wäre es sinnvoll, .exe-Dateien zu blockieren. Es wäre jedoch kontraproduktiv, gängige Dokumentendateien wie .doc und .pdf zu blockieren. Doch selbst diese gebräuchlichsten Dateitypen sind anfällig für Angriffe; Makros können leicht bösartigen Code verschleiern, der bösartige Nutzdaten herunterladen kann. Unternehmen wären besser beraten, wenn sie eine präventive Technologie wie CDR (Content Disarm and Reconstruction) einsetzen würden, die alles Bösartige aus den einzelnen Komponenten eines Dokuments entfernt, um eine "sicher zu konsumierende" Datei zu erstellen.

Mythos Nr. 3: My Webanwendungen sind Secure , weil ich Datei-Uploads mit einer Anti-Virus-Engine scanne

TATSACHE: Das Scannen nach bekannter Malware ist ebenfalls eine bewährte Praxis für die Sicherheit beim Hochladen von Dateien - und auch hier gilt, dass fast zwei Drittel der Unternehmen mit Datei-Upload-Portalen dies bereits tun. Allerdings kann Malware eine einzelne AV-Engine leicht umgehen. Die Integration mehrerer AV- und Anti-Malware-Engines ist jedoch schwierig und ressourcenintensiv. Untersuchungen von OPSWAT haben gezeigt, dass mehr als 20 AV-Engines erforderlich sind, um Erkennungsraten von über 99 Prozent zu erreichen. 95 Prozent der Unternehmen verfügen jedoch über weniger als 20 AV-Engines. Verschiedene AV-Engines haben auch unterschiedliche Reaktionszeiten auf neue Malware. Ein wichtiger Schutz gegen bekannte und unbekannte Malware - Content Disarm and Reconstruction (CDR) - zerlegt Dateien in ihre einzelnen Elemente, säubert sie, um bösartige Inhalte zu entfernen, und stellt sie als funktionsfähige Datei wieder her. Allerdings hat nur ein Drittel der Unternehmen CDR vollständig implementiert - noch weniger als AV.

Secure Dateiuploads für WebanwendungenSicherheit

Wenn es um die Sicherheit von Webanwendungen geht, müssen Unternehmen über die OWASP Top Ten und den Einsatz von Web Application Firewalls hinaus denken. Wenn es um Datei-Uploads geht, müssen Unternehmen ein Gleichgewicht zwischen Sicherheit und Produktivität finden - das Blockieren von ausführbaren Dateien kann das Risiko verringern, aber das Blockieren gängiger Dokumenttypen ist nicht praktikabel. Auch beim Scannen nach Malware kann eine einzige AV-Engine das Risiko bekannter Angriffe verringern, ist aber immer noch anfällig für Zero-Day-Angriffe und APTs.

OPSWATDie Plattform MetaDefender bietet umfassende Lösungen für File Upload Security und hilft Unternehmen, Lücken in der Web Application Security zu schließen, indem gleichzeitige Scans mit mehreren AVs und anderen Schlüsseltechnologien wie Deep CDR integriert werden. MetaDefender Multiscanning integriert mehr als 30 AV-Engines, um über 99 Prozent der bekannten Malware zu erkennen. MetaDefender Deep CDR verhindert Zero-Day-Angriffe und APTs, indem es mehr als 100 gängige Dateitypen bereinigt. MetaDefender kann auch dateibasierte Schwachstellen erkennen und mehr als 4.500 gängige Dateitypen überprüfen, was weitere wichtige Best Practices für File Upload Security sind.

Lesen Sie den OPSWAT Web Application Security Report 2021, um mehr über die aktuellen Trends in der Sicherheit von Webanwendungen zu erfahren.

Wenden Sie sich an OPSWAT, wenn Sie mehr über die Sicherung von Datei-Uploads Ihrer Webanwendungen erfahren möchten.

[1] https://owasp.org/www-project-top-ten/

[2] https://owasp.org/www-community/vulnerabilities/Unrestricted_File_Upload