Sicherheit von Webanwendungen

Schutz vor bösartigen Dateien, die in Webanwendungen hochgeladen werden

Schließen Sie Sicherheitslücken in Webanwendungen

Das Hochladen von Dateien ist für das effektive Funktionieren eines Unternehmens unerlässlich und wird für die Zusammenarbeit zwischen den Mitarbeitern eines Unternehmens und für die Produktivität der Benutzer benötigt. Sie sind ein kritischer Bestandteil der meisten Webanwendungen und -dienste und damit von zentraler Bedeutung für die Sicherheit von Webanwendungen. Sie stellen jedoch ein erhebliches Sicherheitsrisiko dar, da Cyberkriminelle Ihre Server oder Ihr gesamtes System durch das Hochladen bösartiger Dateien gefährden können.

Herkömmliche Erkennungs- und Präventionsmechanismen reichen nicht aus, um zu verhindern, dass Cyberkriminelle versuchen, bösartige Inhalte hochzuladen, um in Ihre Umgebung einzudringen und Daten zu stehlen. Die Integration mehrerer Lösungen, die zur Bewertung verdächtiger Dateien und zur Erkennung sensibler Datenlecks erforderlich sind, ist kostspielig und zeitaufwändig. OPSWAT Web Application Security-Lösungen bieten Unternehmen die erforderliche robuste Schutzschicht zwischen hochgeladenen Dateien und ihrem Netzwerk.

Warum Sie Secure Dateiuploads in Webanwendungen benötigen

Schützen Sie Ihre Benutzer

- Erlauben Sie benutzergenerierte oder externe Inhalte (Lebensläufe, Rechnungen, Formulare, Installationsprogramme, Patches usw.) in Ihrem Unternehmen?

- Haben Sie ein Kundenportal, in dem Benutzer Informationen/Dateien hochladen können?

- Stellen Sie Partnern und Kunden Tools für die Zusammenarbeit oder Dienste für den Dateiaustausch zur Verfügung?

- Können Sie jeder Datei oder jedem Installationsprogramm vertrauen, das von Ihren Mitarbeitern heruntergeladen oder weitergegeben wird?

Angreifer können Endbenutzer ins Visier nehmen und ihre Systeme infizieren. Sie können sensible Informationen und PII-Daten (personenbezogene Daten) von ihnen stehlen.

Ihre Kollaborations- und Hosting-Plattform kann versehentlich bösartige Samples hosten und verbreiten, die illegale, anstößige oder urheberrechtlich geschützte Inhalte/Daten enthalten könnten, was zu behördlichen Geldstrafen, teuren Prozessen und schlechter Publicity führen kann.

Schützen Sie Ihre kritische Infrastruktur

- Sind Sie ein großes Finanzinstitut, das Hypotheken-/Darlehensanträge, Bankdaten usw. entgegennimmt oder wichtige Daten wie Kreditkartennummern und Sozialversicherungsnummern von Millionen von Kunden speichert?

- Sind Sie ein Gesundheitsdienstleister, der sensible PHI-Daten (Personal Health Information) von Patienten entgegennimmt und speichert?

- Können Sie jeder externen Datei vertrauen, die in Ihre Webanwendungen hochgeladen wird?

Hacker können die Sicherheitsvorkehrungen umgehen und eine neue Datei hochladen oder eine vorhandene Datei überschreiben, die für einen serverseitigen Angriff verwendet werden kann. Sie könnten dann die Kontrolle über Ihren Server und Ihre Daten übernehmen, Ihre Website/Anwendung zum Absturz bringen, Lösegeld fordern, vertrauliche Informationen verkaufen/offenlegen oder weitere bösartige Dateien in Ihr System hochladen.

Wenn eine extrem große Datei (mehrstufige Archive usw.) hochgeladen wird, kann dies zu einer hohen Auslastung der Serverressourcen führen und Ihren Dienst stören.

Wie OPSWAT bei der Verwaltung der Datei-Upload-Sicherheit für Webanwendungen helfen kann

Zero-Day- und erweiterte Malware-Prävention

Zero-Day-Angriffe, Advanced Persistent Threats (APT) und ausgeklügelte Malware können sich in harmlosen Dateien verstecken und herkömmliche Antivirenlösungen umgehen.

OPSWAT Deep CDR (Content Disarm and Reconstruction) bereinigt mehr als 100 gängige Dateitypen, um sowohl bekannte als auch unbekannte Bedrohungen abzuwehren - einschließlich Bedrohungen, die mit Malware-Umgehungstechnologien ausgestattet sind, wie z. B. vollständig nicht erkennbare Malware, VMware-Erkennung, Obfuskation und viele andere.

Das Ergebnis sind brauchbare Safe-to-Consume-Dateien für Ihre Endbenutzer.

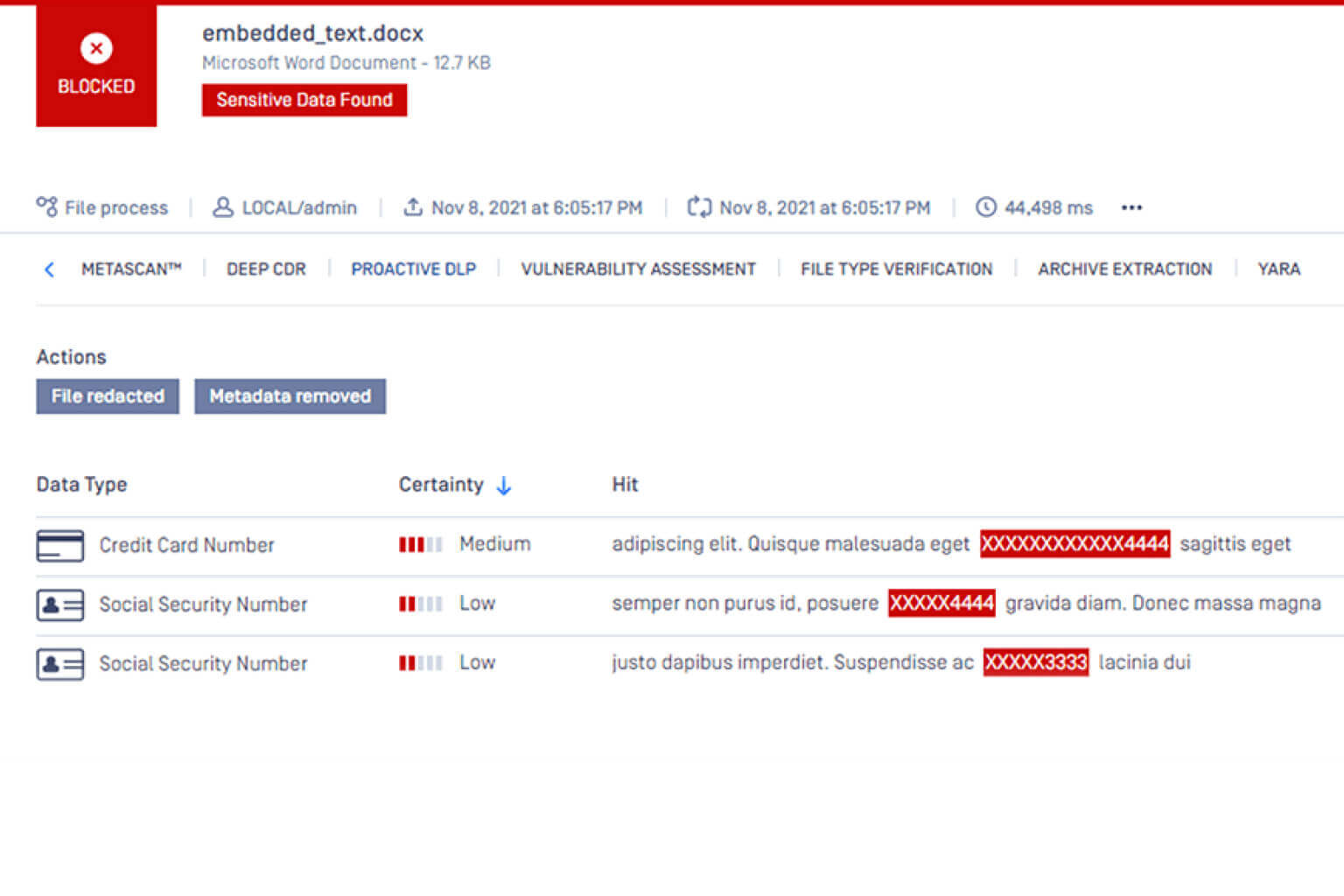

Prävention von Datenverlusten

Erkennen, Sperren und Schwärzen sensibler und geschützter Daten wie Kreditkartennummern und Sozialversicherungsnummern.

Prüfen Sie den Inhalt von mehr als 70 gängigen Dateitypen mit der Proactive DLP (Data Loss Prevention)-Technologie auf vertrauliche Daten und persönlich identifizierbare Informationen (PII) und verhindern Sie potenzielle Datenschutzverletzungen und den Verlust von Geheimnissen.

Erfüllung von Compliance-Anforderungen

Gesetzliche Vorschriften werden durchgesetzt, um Verstöße und Verletzungen des Datenschutzes zu minimieren. Die Erfüllung von Compliance-Anforderungen ist zeitaufwändig und kann kostspielig sein. Wenn Anforderungen wie HIPAA, GDPR, PCI-DSS usw. nicht erfüllt werden, kann dies zu erheblichen Geldstrafen und Bußgeldern führen.

OPSWAT Technologien für die Sicherheit von Webanwendungen bieten konforme Prozesse, umfassende Transparenz und detaillierte Berichtsfunktionen, um die Anforderungen der OWASP-Richtlinien zu erfüllen.

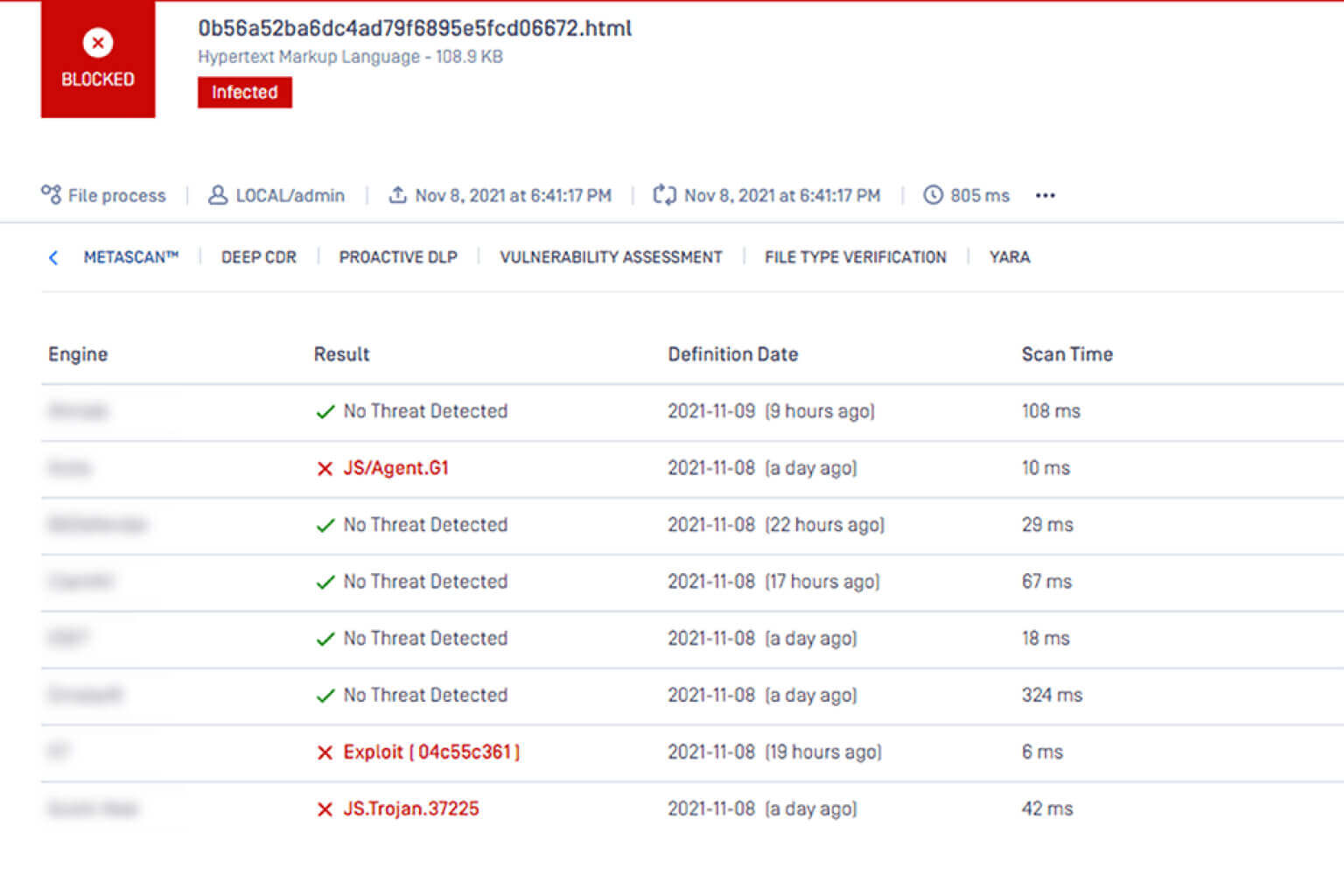

Erkennung und Prävention von Malware

OPSWAT liefert proprietäre Multiscanning ist branchenweit führend und erkennt proaktiv mehr als 99 % der bekannten Malware-Bedrohungen mithilfe von Signaturen, Heuristik, NGAV und maschinellem Lernen.

Die gleichzeitige Analyse, bei der die kombinierte Bedrohungsabwehr von mehr als 30 Anti-Malware-Engines zum Einsatz kommt, ist eine fortschrittliche Technologie zur Erkennung und Abwehr von Bedrohungen, die die Erkennungsraten erhöht, die Erkennungszeiten bei Ausbrüchen verkürzt und die Resilienz gegenüber Problemen mit Anti-Malware-Anbietern gewährleistet.

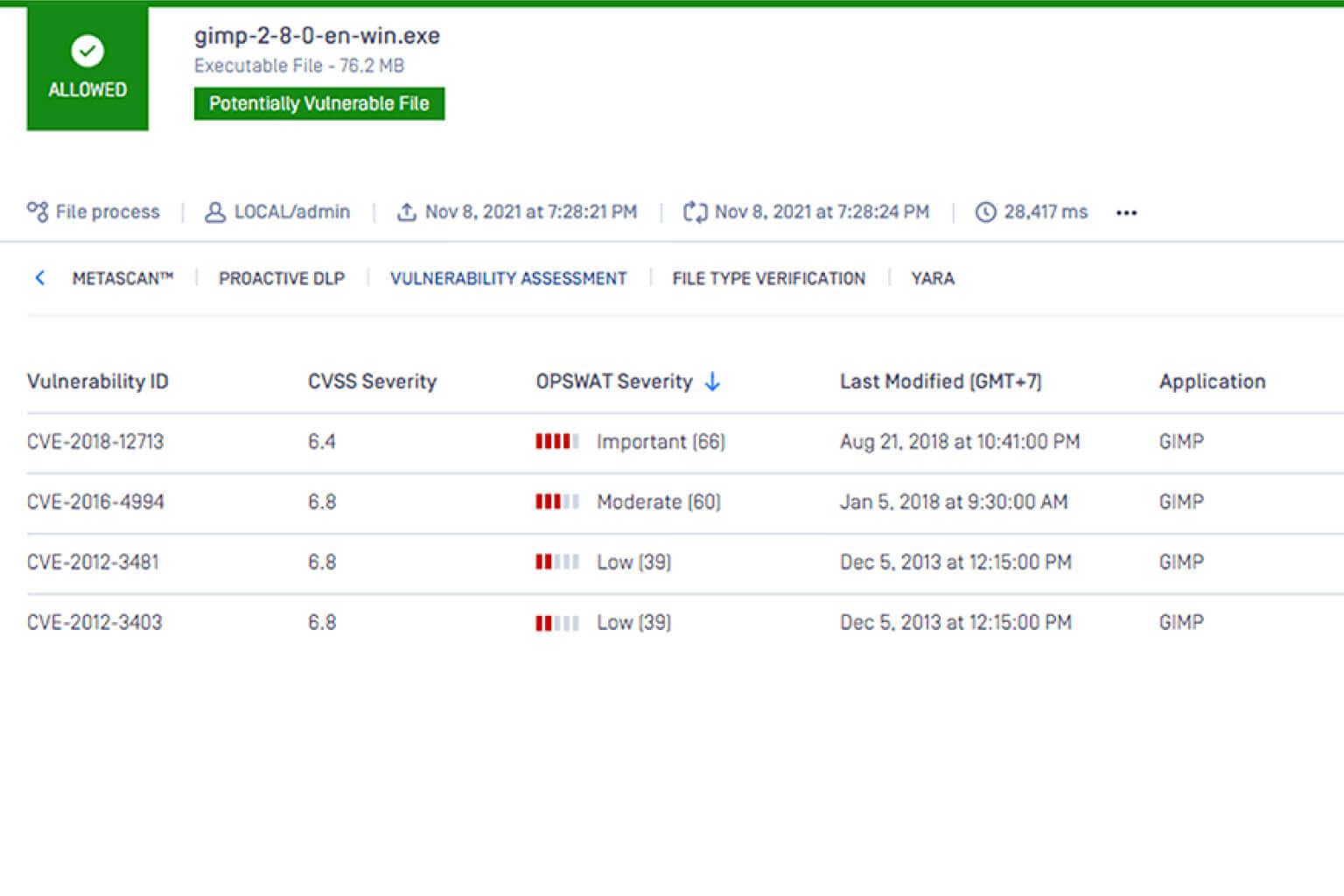

Bewertung von Schwachstellen vor der Bereitstellung

Hochgeladene Dateien können Schwachstellenin fehlerhaften Bibliotheken oder Anwendungen auslösen. Unternehmen sind während des Erkennungszeitraums zwischen der Installation einer Anwendung und der Entdeckung einer Schwachstelle zunehmend anfällig für Exploits. Unser File-based Vulnerability Assessment scannt und analysiert Binärdateien und Installationsprogramme, die über Ihre Website hochgeladen werden, um bekannte Anwendungsschwachstellen zu erkennen, bevor sie installiert oder bereitgestellt werden.

"Mit Deep CDR ist Upwork in der Lage, Zero-Day-Angriffe auf Dateien zu 100 % zu verhindern, verglichen mit nur 70 %, die von Standard-AV blockiert werden. Alle Dateien mit aktiven Objekten werden sanitized. 75 % der Dateien werden in weniger als einer Sekunde verarbeitet und sind bereit, 99 % in weniger als sechs Sekunden."

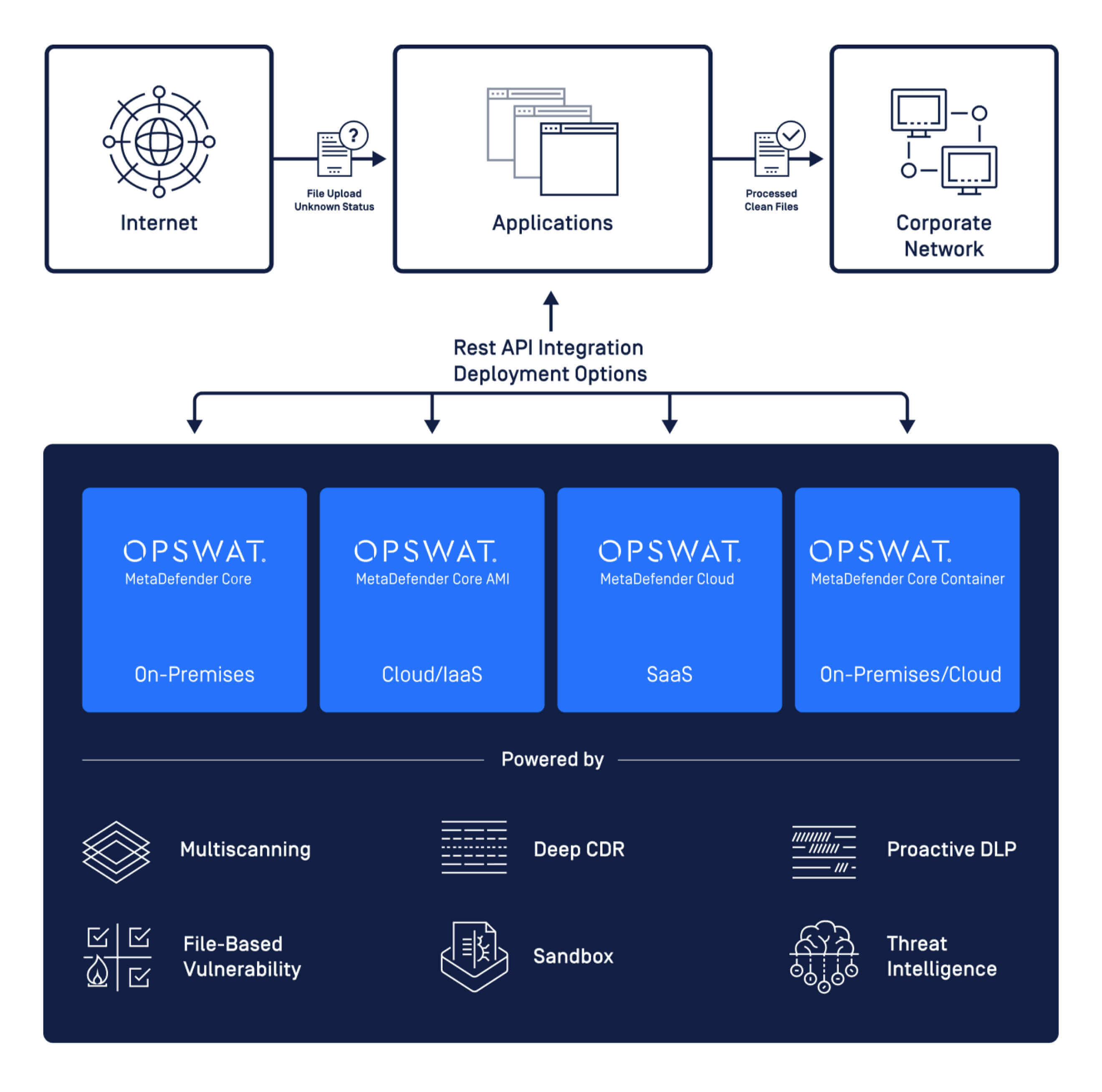

MetaDefender Einsätze und Integrationen

REST API Integration

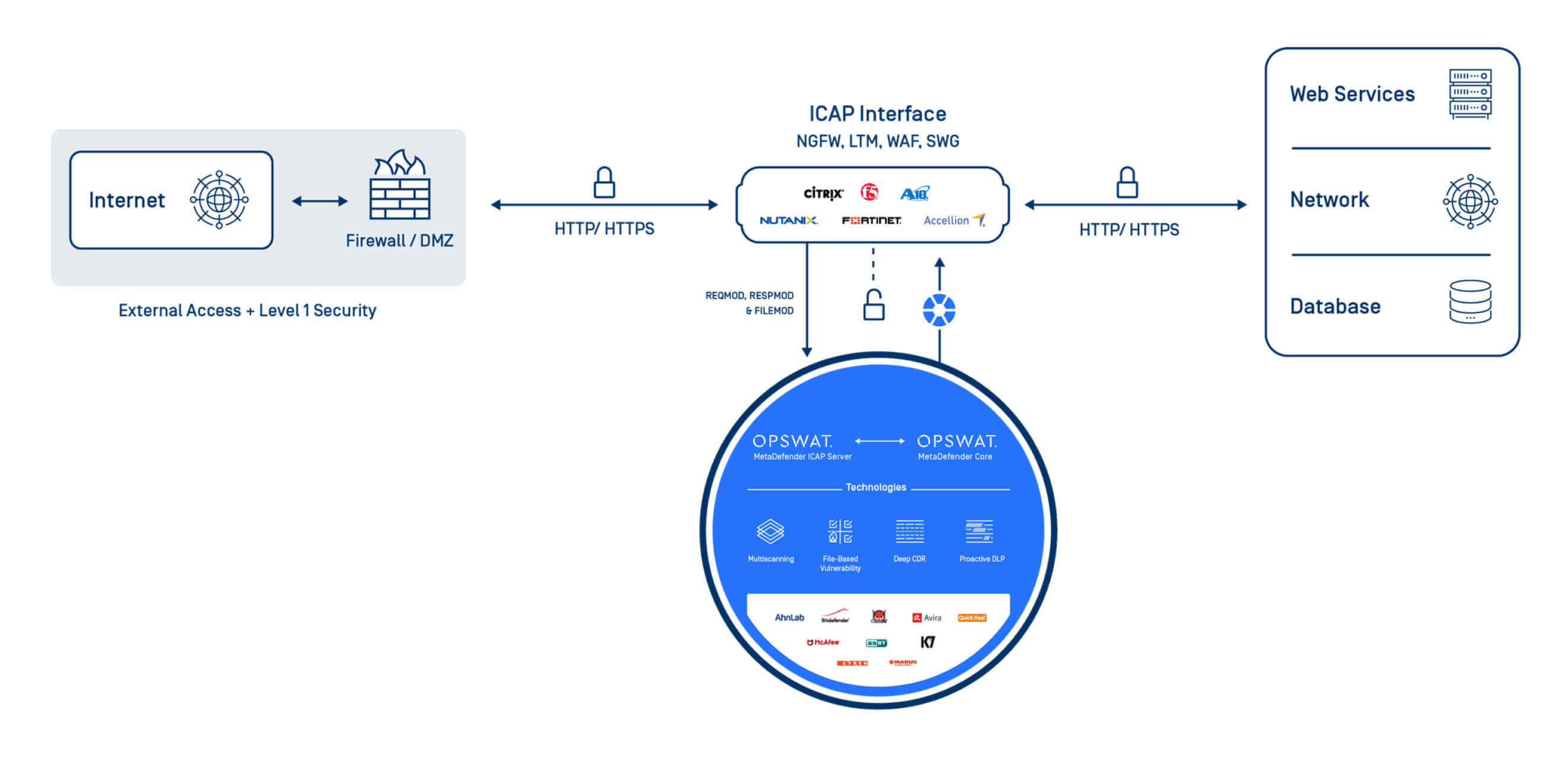

ICAP Schnittstelle

Auszeichnungen für die Sicherheit von Webanwendungen

Ausgezeichnet als "Beste Lösung für die Sicherheit von Webanwendungen".

Von Cyber Defense Magazin

Gewinnerin Goldabzeichen

2023 Auszeichnungen für herausragende Leistungen im Bereich Cybersicherheit

Optionen für die Sicherheit von Webanwendungen

Core

Zur Integration in Ihre bestehenden Sicherheitsarchitekturen über REST API

ICAP Server

Für die Integration mit Webanwendungen (über WAF, LB oder API Gateway) oder Speicher (NAS) zur Erkennung und Verhinderung von Bedrohungen bei der Dateiübertragung

Cloud

Für die Integration in Cloud- und IaaS-Umgebungen oder in Ihre bestehenden SaaS-Produkte über REST API und die Nutzung unserer großen Hash-Datenbank, IP-Reputationsdienste und mehr

Core AMI

Für den Einsatz in Ihrem AWS-Konto zur Verarbeitung empfangener Dateien oder zum Schutz Ihrer S3-Buckets

Core Container

Für die Bereitstellung von MetaDefender Core in Ihrer Containerisierungsumgebung wie Docker.