API Schlüssel, Kennwörter, Verschlüsselungsschlüssel und andere sensible Daten - in der Softwareentwicklung als "Geheimnisse" bezeichnet - sichern eine Vielzahl von Technologien während des gesamten Softwareentwicklungszyklus. Leider finden sie immer wieder ihren Weg in die Hände von Angreifern.

Forscher der North Carolina State University demonstrierten zwei verschiedene Ansätze zum Aufspüren von Geheimnissen. Eine Technik entdeckte 99 % der neu übertragenen Dateien, die Geheimnisse enthielten, nahezu in Echtzeit. Sie fanden heraus, dass die durchschnittliche Zeit bis zur Entdeckung 20 Sekunden betrug. Selbst wenn Sie feststellen, dass Sie versehentlich eine geheime Datei in ein öffentliches Repository übertragen haben, bleiben Ihnen im Durchschnitt nur 20 Sekunden, um eine neue geheime Datei einzurichten.

Die Preisgabe von Geheimnissen ermöglicht es Cyberkriminellen, auf Daten zuzugreifen und diese zu manipulieren. Vor diesem Hintergrund hat OPSWAT eine entwicklerfreundliche Lösung zur Erkennung von Geheimnissen im Code entwickelt, bevor dieser in ein öffentliches Repository gestellt oder zu einer Version kompiliert wird. Außerdem erkennt die verbesserte Technologie versteckte Geheimnisse und vertrauliche Informationen besser.

Sehen wir uns an, welche Arten von Geheimnissen nach außen dringen, welche Folgen dies hat und wie man dies verhindern kann.

Die stillen Risiken von eingebetteten Geheimnissen

Zu den fest kodierten Geheimnissen gehören vertrauliche Informationen, die in Software integriert sind, wie Benutzernamen, Kennwörter, SSH-Schlüssel, Zugriffstoken und andere vertrauliche Daten. Wenn Entwickler Geheimnisse im Quellcode oder in der Konfiguration einer Anwendung hinterlassen, werden diese wahrscheinlich zu bevorzugten Angriffszielen für bösartige Akteure. Böswillige Akteure durchsuchen ständig öffentliche Code-Repositories nach Mustern, die auf Geheimnisse hinweisen.

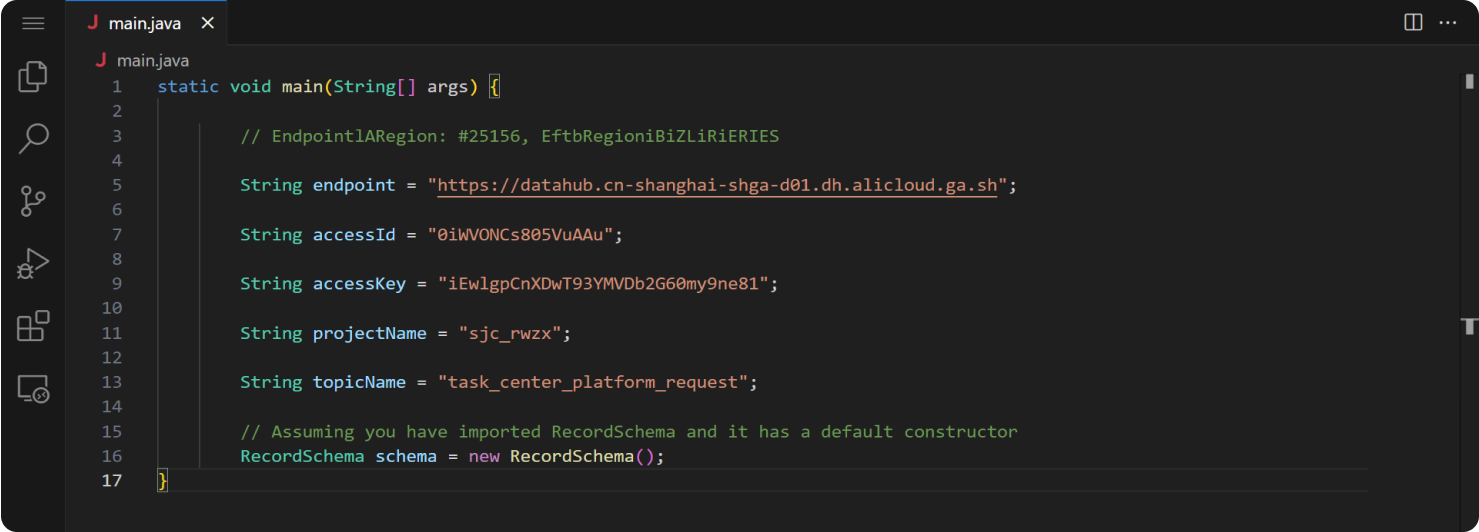

Um dies besser zu veranschaulichen, betrachten Sie den folgenden Java-Code:

Entwickler könnten einen ähnlichen Code für lokale Tests verwenden und vergessen, ihn zu entfernen, wenn sie den Code in ein Repository stellen. Nach der Kompilierung enthält die ausführbare Datei die Anmeldeinformationen für "admin" oder "secretpass" in ihrem Code. Es spielt keine Rolle, um welche Umgebung es sich handelt - ob es sich um eine Desktop-Anwendung, eine Serverkomponente oder eine andere Softwareplattform handelt - diese eingebetteten Zeichenfolgen liegen offen. Es besteht kein Zweifel daran, dass freiliegende Schlüssel für viele Cyberkriminelle oft der erste Schritt sind, um in ein ansonsten gut gesichertes System einzudringen.

Jüngste geheime Lecks und ihre Auswirkungen

Im Jahr 2021 nutzten Cyberangreifer eine Schwachstelle in der Art und Weise, wie CodeCov Docker-Images erstellt, und manipulierten ein Upload-Tool, um Anmeldeinformationen an sie weiterzugeben, was die Entwicklungsprotokolle zahlreicher Unternehmen gefährden könnte. Bei einem anderen Vorfall enthüllten Hacker den Quellcode der Game-Streaming-Plattform Twitch und legten dabei über 6 000 Git-Repositories und etwa 3 Millionen Dokumente offen.

Durch diese Sicherheitsverletzung wurden mehr als 6.600 Entwicklungsgeheimnisse preisgegeben, was den Weg für ein mögliches späteres Eindringen ebnete. Weitere Vorfälle, bei denen nach einer Sicherheitsverletzung versehentlich Daten preisgegeben wurden, wurden von bekannten Unternehmen wie Samsung Electronics, Toyota Motor Corporation und Microsoft gemeldet.

Das Problem, dass Geheimnisse aufgedeckt werden, ist weit verbreitet. Nachfolgend sind einige der anderen bedeutenden Lecks aufgeführt, die in den letzten Jahren aufgetreten sind:

Am 3. Juli 2022 twitterte Changpeng Zhao, CEO von Binance, über einen erheblichen Datenverlust. Er sagte, dass Kriminelle 1 Milliarde Datensätze im Dark Web verkaufen würden. Dazu gehörten Namen, Adressen und sogar Polizei- und Krankenakten. Das Leck entstand, weil jemand den Quellcode mit den Zugangsdaten auf eine chinesische Blogseite kopierte und für jedermann zugänglich machte.

Am 2. August 2022 wurden 3.207 mobile Apps gefunden, die Twitter API Schlüssel ausspionieren. Das bedeutet, dass auf private Nachrichten zwischen Twitter-Nutzern in diesen Apps zugegriffen werden konnte.

Am 1. September 2022 meldete Symantec, dass 1.859 Apps (sowohl iPhone als auch Android) über AWS-Tokens verfügten. 77 % dieser Token konnten auf private AWS-Dienste zugreifen, und 47 % erlaubten den Zugriff auf große Mengen gespeicherter Dateien.

Target hatte Probleme, als Angreifer 40 Millionen Kundenkartendaten stahlen. Der Umsatz des Unternehmens ging daraufhin um 4 % zurück. Die New York Times berichtete, dass dieses Problem Target 202 Millionen Dollar kostete.

Nach all dem, was passiert ist, müssen wir uns fragen: "Warum haben diese Unternehmen diese Lecks nicht früher entdeckt?" Eine sorgfältige Codeüberprüfung oder eine regelmäßige Kontrolle hätte diese Probleme aufdecken können, bevor sie zu einem großen Problem wurden.

Wie OPSWAT's Proactive Data Loss Prevention (DLP) helfen kann, Datenlecks zu verhindern

Die Proactive DLP verfügt über eine integrierte Funktion zur Erkennung von Geheimnissen. Diese Funktion benachrichtigt Sie umgehend, wenn sie Geheimnisse wie API oder Passwörter im Quellcode entdeckt. Insbesondere kann sie Geheimnisse erkennen, die mit Amazon Web Services, Microsoft Azure und Google Cloud Platform verbunden sind.

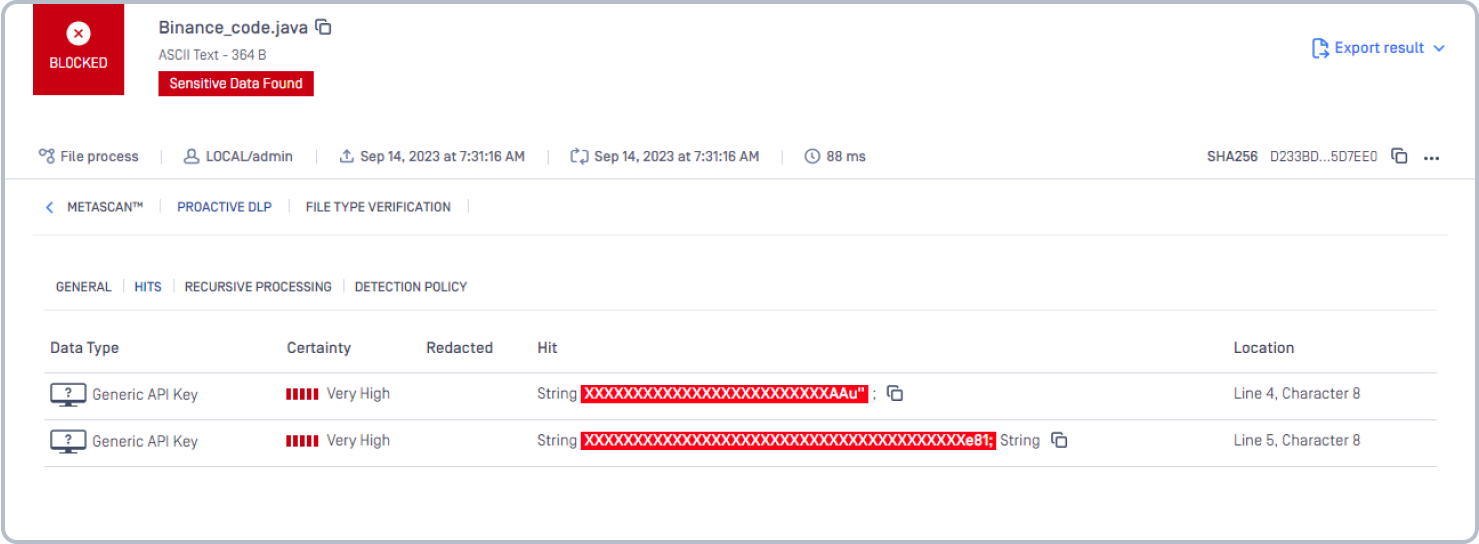

Nehmen wir das Binance-Datenleck als Beispiel. Berichten zufolge hat jemand die folgenden Informationen in den Blog gestellt. Proactive DLP kann den Code scannen, den generischen Zugangscode identifizieren und die Entwickler benachrichtigen, bevor sie den Code in ein öffentliches Repository stellen.

Proactive DLP fängt potenzielle Fehler auf, bevor sie zu größeren Problemen werden.

Über OPSWAT Proactive DLP

OPSWAT Proactive DLP erkennt, blockiert oder zensiert sensible Daten und hilft Unternehmen, potenzielle Datenlecks und Verstöße gegen die Compliance zu verhindern. Neben hart kodierten Geheimnissen fängt Proactive DLP sensible und vertrauliche Informationen ab, bevor sie zu einem großen Problem werden.

Erfahren Sie mehr darüber, wie OPSWAT Proactive DLP verhindert, dass sensible und regulierte Daten die Systeme Ihres Unternehmens verlassen oder in diese gelangen.

Wenden Sie sich an einen Experten für Cybersicherheit kritischer Infrastrukturen, um weitere Informationen und Unterstützung zu erhalten.