Die USB Angriffslandschaft

Peripheriegeräte und Wechseldatenträger wie USB sind sowohl für Privatpersonen als auch für Unternehmen unverzichtbare Hilfsmittel, vor allem weil sie eine einfache Datenspeicherung und -übertragung ermöglichen. Ihre Beliebtheit hat sie jedoch auch zu einem häufigen Ziel für Cyberkriminelle gemacht. Im Laufe der Jahre haben böswillige Akteure Schwachstellen in USB Geräten ausgenutzt, um komplexe Cyberangriffe durchzuführen, die zu einer Beeinträchtigung der Datenintegrität und Systemsicherheit führten. Trotz des wachsenden Bewusstseins für solche Risiken sind sich viele Benutzer der potenziellen Gefahren, die von scheinbar harmlosen USB Geräten ausgehen, nicht bewusst. Tatsächlich mögen diese Geräte auf den ersten Blick harmlos erscheinen, doch sobald sie Zugang zu einem Gerät erhalten, können sie als Tastatur, Maus oder andere Peripheriegeräte fungieren und so dessen Sicherheit gefährden.

Im Jahr 2010 wurde Stuxnet zu einem bahnbrechenden Cyberangriff auf die iranischen Nuklearanlagen, bei dem die Laufwerke USB zum Einsatz kamen. Der Angriff wurde über infizierte USB -Laufwerke ausgeführt, die es Stuxnet ermöglichten, in industrielle Kontrollsysteme (ICS) einzudringen und insbesondere auf speicherprogrammierbare Steuerungen (SPS) abzuzielen, die für die Unterbrechung von Urananreicherungsprozessen verantwortlich waren. Dieser Vorfall verdeutlichte die zerstörerischen Auswirkungen von Angriffen, die durch USB Geräte ermöglicht werden, und unterstrich die Notwendigkeit umfassender Cybersicherheitsmaßnahmen zum Schutz kritischer Infrastrukturen.

Arten von USB-basierten Angriffen

Im Zusammenhang mit der Sicherheit von USB konzentrierten sich frühere Angriffe in erster Linie auf die Ausnutzung von Schwachstellen im Zusammenhang mit USB Gerätespeichern, Autoplay USB Laufwerk-bezogener Malware und böswillig modifizierten USB Treibern, was oft zu Pufferüberlauf-Angriffen zur Ausweitung der Rechte führte. Jüngste Trends deuten jedoch auf eine Verlagerung hin zur Nutzung von Angriffen zur Injektion von Tastenanschlägen/Mausklicks oder zur Umprogrammierung des Mikrocontrollers hin. Diese Angriffe werden über nichtUSB HIDs (Human Interface Devices) ausgeführt, die als Tastaturen oder Computermäuse getarnt sind und deren Firmware auf raffinierte Weise verändert wurde. Darüber hinaus kann das Gerät USB auch zum Abfangen von Netzwerkverkehr verwendet werden, indem ein bösartiges USB als USB Ethernet-Adapter getarnt wird. Auf diese Weise kann das Gerät USB als DHCP-Server fungieren, den Datenverkehr über einen bösartigen DNS leiten oder dem Host ein bösartiges Standard-Gateway vorgeben.

Neben anderen Taktiken nutzen Angreifer bei USB-basierten Angriffen auch Firmware-Updates und USB -Treiber. Wenn ein Host ein bösartiges Firmware-Update auf einem USB -Gerät mit geänderter Firmware initiiert, kann der Angreifer das USB -Gerät neu programmieren und zur Kompromittierung des Hosts verwenden. Im Falle eines USB -Treiberangriffs könnte der Angreifer den Host dazu bringen, einen bösartigen Treiber herunterzuladen, der die Ausführung von Code oder die Ausnutzung einer Pufferüberlaufschwachstelle auf dem System des Opfers ermöglicht.

Forscher der Ben Gurion University of the Negev in Israel haben USB-basierte Angriffe in vier Hauptkategorien eingeteilt, die eine umfassende Liste von 29 verschiedenen Arten von USB -Angriffen umfassen: Programmierbare Mikrocontroller, böswillig umprogrammierte Peripheriegeräte, nicht umprogrammierte Peripheriegeräte und elektrische Geräte.

Im Zusammenhang mit Angriffen auf der Basis von Elektrizität ( USB ) ist der USB killer ein wichtiges Problem. Wenn er angeschlossen ist, gibt dieses bösartige Gerät starke Stromstöße ab, die irreversible Schäden an den Komponenten des Hosts verursachen können.

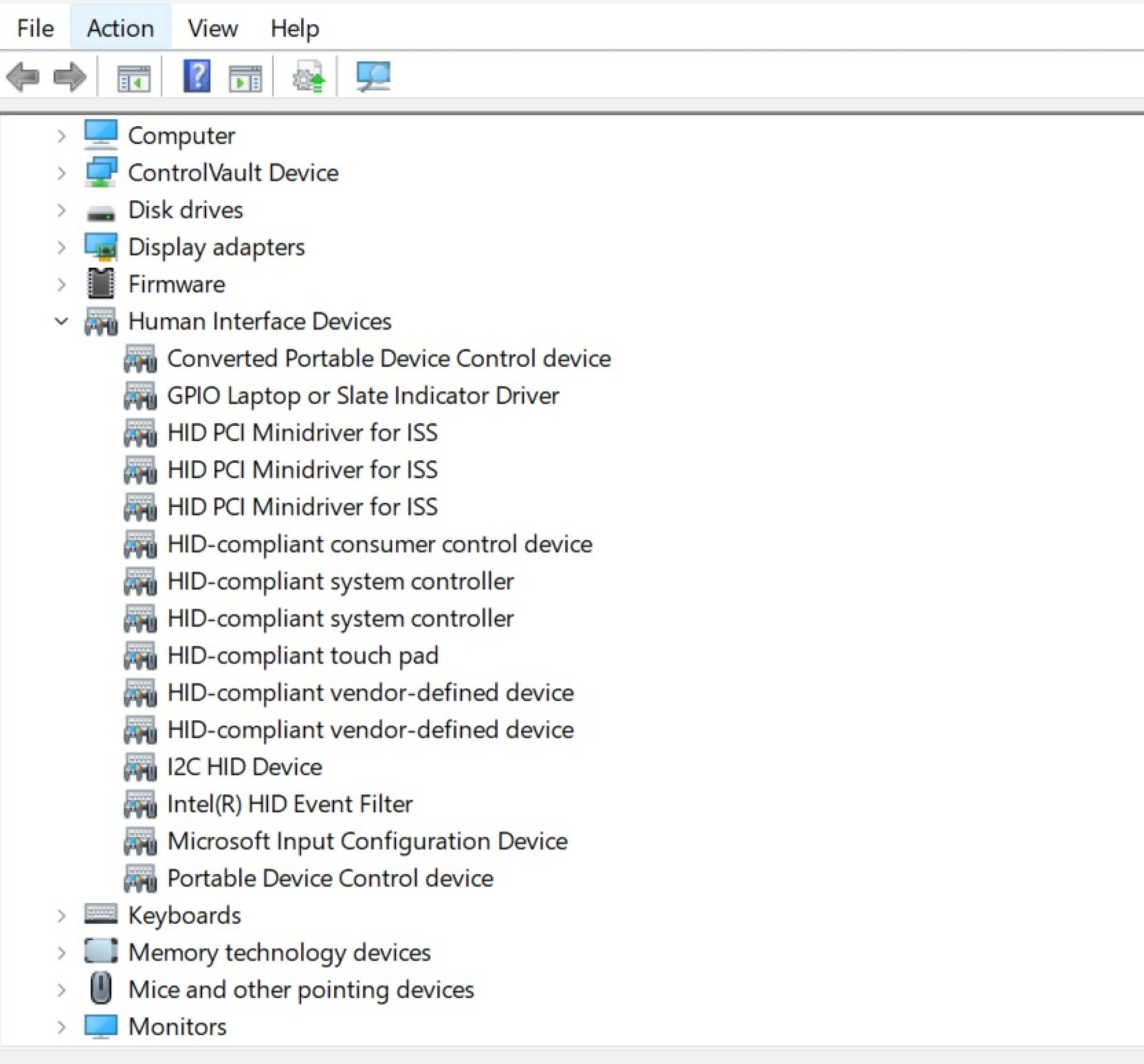

USB HID-Protokoll

Der Host identifiziert den Typ des USB Geräts, das mit ihm verbunden ist, indem er einen Prozess durchführt, der Geräteaufzählung genannt wird. Während dieses Prozesses kommuniziert der Host mit dem USB Gerät, um Informationen über dessen Fähigkeiten und Funktionen zu erhalten. Zu diesen Informationen gehört der USB Klassencode des Geräts, der seinen Typ identifiziert, z. B. eine Tastatur, eine Maus, einen Adapter oder ein anderes HID.

Das USB HID-Protokoll dient als standardisierter Ansatz für die Kommunikation zwischen Peripheriegeräten, wie Tastaturen, Computermäusen und anderen Eingabegeräten, und dem Host-Computer. Durch die Festlegung einer Reihe von Regeln und Spezifikationen sorgt dieses Protokoll für einen reibungslosen Datenaustausch zwischen diesen Geräten und dem Computer, so dass die Benutzer auf effektive Weise mit Softwareanwendungen interagieren können.

Über das HID-Protokoll übermitteln die Geräte Datenpakete mit Informationen über Benutzereingaben wie Tastendruck, Mausbewegungen und Tastenklicks, die dann vom Host-Betriebssystem interpretiert werden. Dieses Protokoll spielt eine wichtige Rolle bei der Gewährleistung der Kompatibilität und Interoperabilität zwischen verschiedenen Eingabegeräten und Computersystemen und ist damit ein grundlegender Bestandteil der modernen Computertechnik.

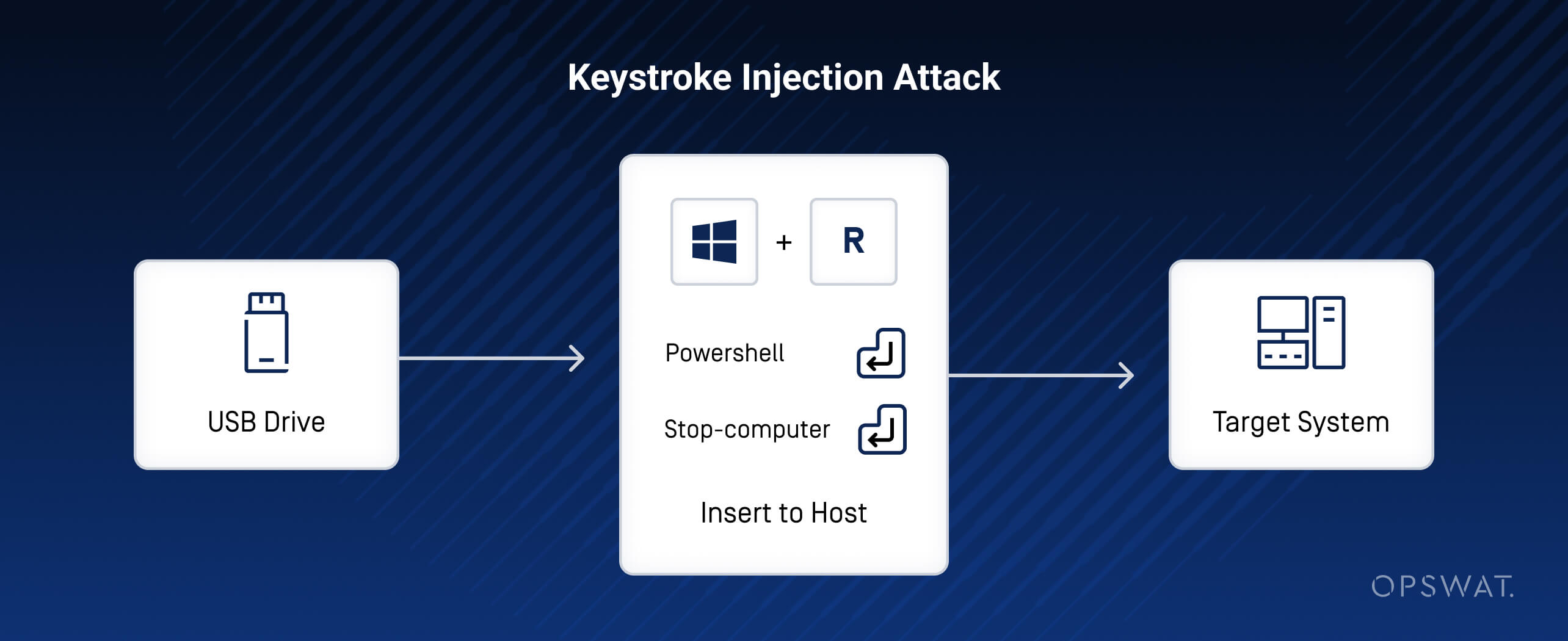

Angriff durch Tastendruckinjektion

Bei einem Keystroke-Injection-Angriff, einer speziellen Art von USB -Angriff, werden USB -Geräte manipuliert, um nicht autorisierte Tastenanschläge in das Zielsystem einzufügen. Keystroke-Injection-Angriffe nutzen das HID-Protokoll, um böswillige Tastenanschläge in ein Zielsystem einzuschleusen. Dabei werden herkömmliche Sicherheitsmaßnahmen und mehrere Sicherheitsebenen, einschließlich GPOs, Firewalls, Antivirenprogramme und sogar Windows Defender, umgangen, so dass Ihr System anfällig für nicht autorisierte Aktionen ist. Dieser Angriff erreicht eine nahtlose Codeausführung ohne Benutzereingriff, indem er sich als USB HID-Tastatur ausgibt und dann Tastenkombinationen und Befehle "eintippt". Die Tastenanschläge werden so schnell eingegeben, dass sie für das Opfer unsichtbar sind und in einem Wimpernschlag geschehen.

Simulieren Sie die Keystroke Injection Attack mit USB Rubber Ducky

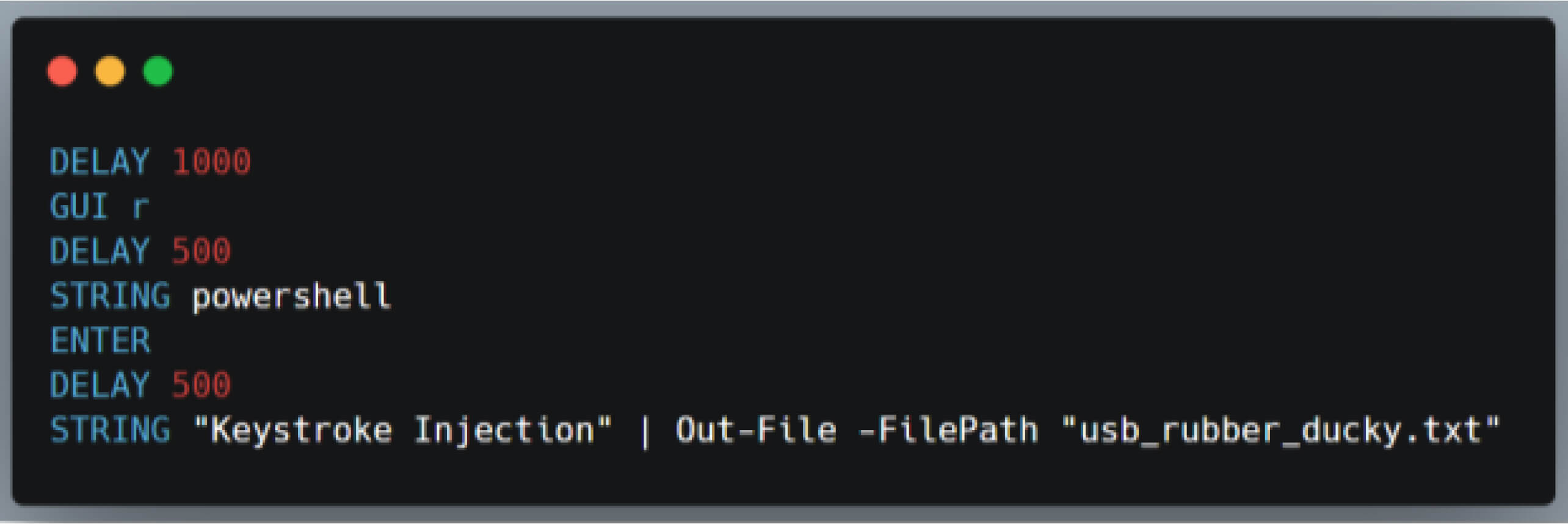

Ein "USB Rubber Ducky" ist ein hervorragendes Pen-Testing-Tool für Keystroke Injection, das 2010 von Hak5 entwickelt wurde. Es handelt sich um ein kleines USB , das einem normalen USB ähnelt, aber als Tastatur fungiert. Sobald das Rubber Ducky an einen Computer angeschlossen ist, kann es vorprogrammierte Tastenanschläge in schnellem Tempo eingeben und so die Ausführung von Befehlen und Skripten ohne Benutzereingriff ermöglichen. Diese Funktion macht es zu einem vielseitigen Werkzeug für verschiedene Anwendungen im Bereich der Cybersicherheit, z. B. für Penetrationstests und die Simulation von USB Angriffen.

Um die USB Rubber Ducky zu verwenden, muss eine Nutzlast entworfen, in eine Binärdatei konvertiert und dann auf das Gerät geladen werden. Sobald diese Schritte abgeschlossen sind, kann der böswillige Benutzer Aktionen auf dem Gerät des Opfers ausführen, indem er eine Tastatur emuliert.

Der USB Rubber Ducky verwendet DuckyScript als Programmiersprache, und die Nutzlast wird in dieser Syntax geschrieben. Unten sehen Sie eine DuckyScript-Nutzlast, die es ermöglicht, eine Datei namens "usb_rubber_ducky.txt" mit dem Text "Keystroke injection" auf das Gerät des Opfers zu schreiben, wenn das bösartige Gerät USB eingesteckt wird.

Stellen Sie sich vor, Sie schließen unschuldig ein USB Laufwerk an Ihren Laptop an, ohne zu wissen, dass dies einen Angriff durch Tastatureingabe auslösen könnte, der ohne Ihr Wissen abläuft. Dieser verdeckte Angriff kann heimlich zahlreiche Dienste öffnen und anschließend Ihr Gerät übernehmen, wodurch die Sicherheit Ihres Geräts gefährdet wird und Ihre sensiblen Daten in Gefahr geraten. Es ist wirklich beunruhigend, die potenzielle Gefahr zu erkennen, die von einem scheinbar harmlosen Gerät ausgeht USB . Schauen wir uns das folgende Video an, um das Ausmaß dieser Bedrohung zu verstehen.

Milderung

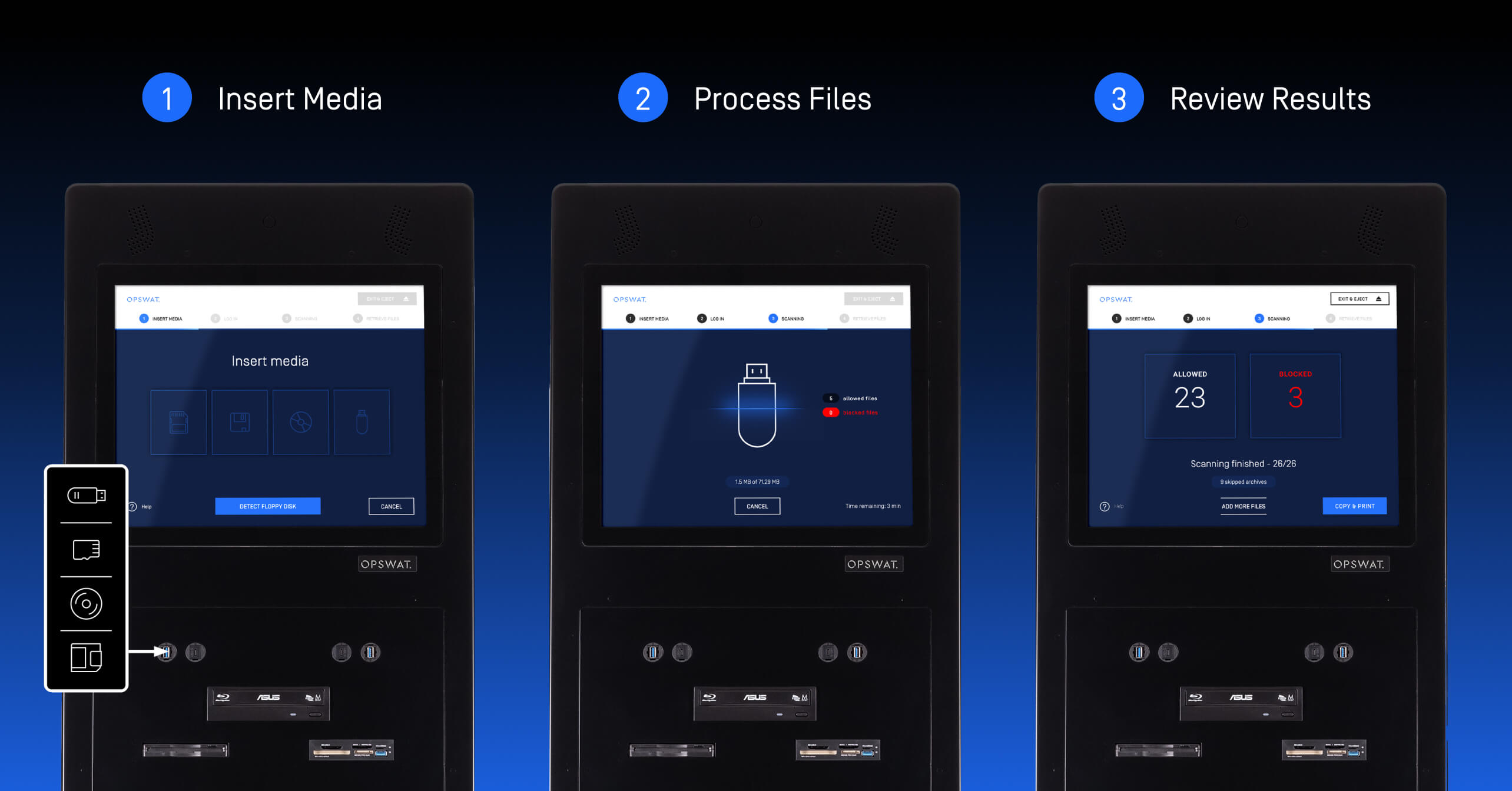

Bei OPSWAT verfolgen wir die Philosophie "Trust no file. Trust no device.™"-Philosophie, die sich auf den Einsatz von Zero-Trust-Lösungen und patentierten, marktführenden Technologien auf jeder Ebene der kritischen Infrastruktur unserer Kunden konzentriert. Wir sichern Netzwerke, Daten und Geräte, indem wir ihre Herausforderungen von der Fabrikhalle bis zur Cloud lösen - weltweit. Wir kennen die Risiken für die Cybersicherheit, die von Peripheriegeräten und Wechselmedien für wichtige Systeme ausgehen. Deshalb haben wir MetaDefender Kiosk entwickelt, eine fortschrittliche Station zur Reinigung von Peripheriegeräten und Wechseldatenträgern, die viele Angriffe von USB Geräten verhindern hilft.

MetaDefender Kiosk trägt zum Schutz Ihrer Vermögenswerte bei, indem es die Kontrolle über den Datenfluss in und aus Ihrem Unternehmen ermöglicht. Es kann als Medien-Scanstation auf Ihrer eigenen Hardware oder auf OPSWAT's Kiosks verwendet werden. Media wie USB Geräte, DVDs, SD-Karten, Flash-Laufwerke oder Disketten werden von Kiosk verarbeitet. Nach Abschluss des Scanvorgangs erstellt Kiosk einen detaillierten Bericht.

Mit den eingebauten MetaDefender Kiosk Härtungsmaßnahmen erhöht Kiosk seine Immunität gegen USB Angriffe erheblich.

Das folgende Video demonstriert die Wirksamkeit von MetaDefender Kiosk zum Schutz vor USB-basierten Angriffen, insbesondere solchen, die die USB Rubber Ducky einsetzen.

Sprechen Sie noch heute mit einem unserer Experten und erfahren Sie, warum MetaDefender Kiosk der entscheidende Vorteil beim Schutz vor Bedrohungen durch Peripheriegeräte und Wechselmedien ist.

Loc Nguyen ist Senior Penetration Tester bei OPSWAT. Er verbessert proaktiv die Sicherheit der Produkte von OPSWATund schützt sie vor potenziellen Cyber-Bedrohungen, bevor sie die Kunden erreichen. Außerdem gibt er sein Fachwissen im Bereich Cybersicherheit aktiv an Kollegen und Studenten im Rahmen des OPSWAT Stipendienprogramms weiter.