In einem früheren Artikel über die Automatisierung von Dateiübertragungen haben wir untersucht, wie die Automatisierung des Dateiaustauschs die Geschäftsproduktivität in verschiedenen Sektoren kritischer Infrastrukturen, einschließlich Energie, Gesundheitswesen und Medien, verbessert.

Wie wir bereits erwähnt haben, kann die Automatisierung die Kontinuität und Zuverlässigkeit der Datenübertragung verbessern, indem sie manuelle Fehler reduziert und die rechtzeitige Lieferung wichtiger Daten gewährleistet. Unkontrollierte oder unzureichend gesicherte Dateiübertragungen sind aufgrund ihrer Verlust- und Manipulationsanfälligkeit ein primärer Vektor für Cyberangriffe auf kritische Infrastrukturen.

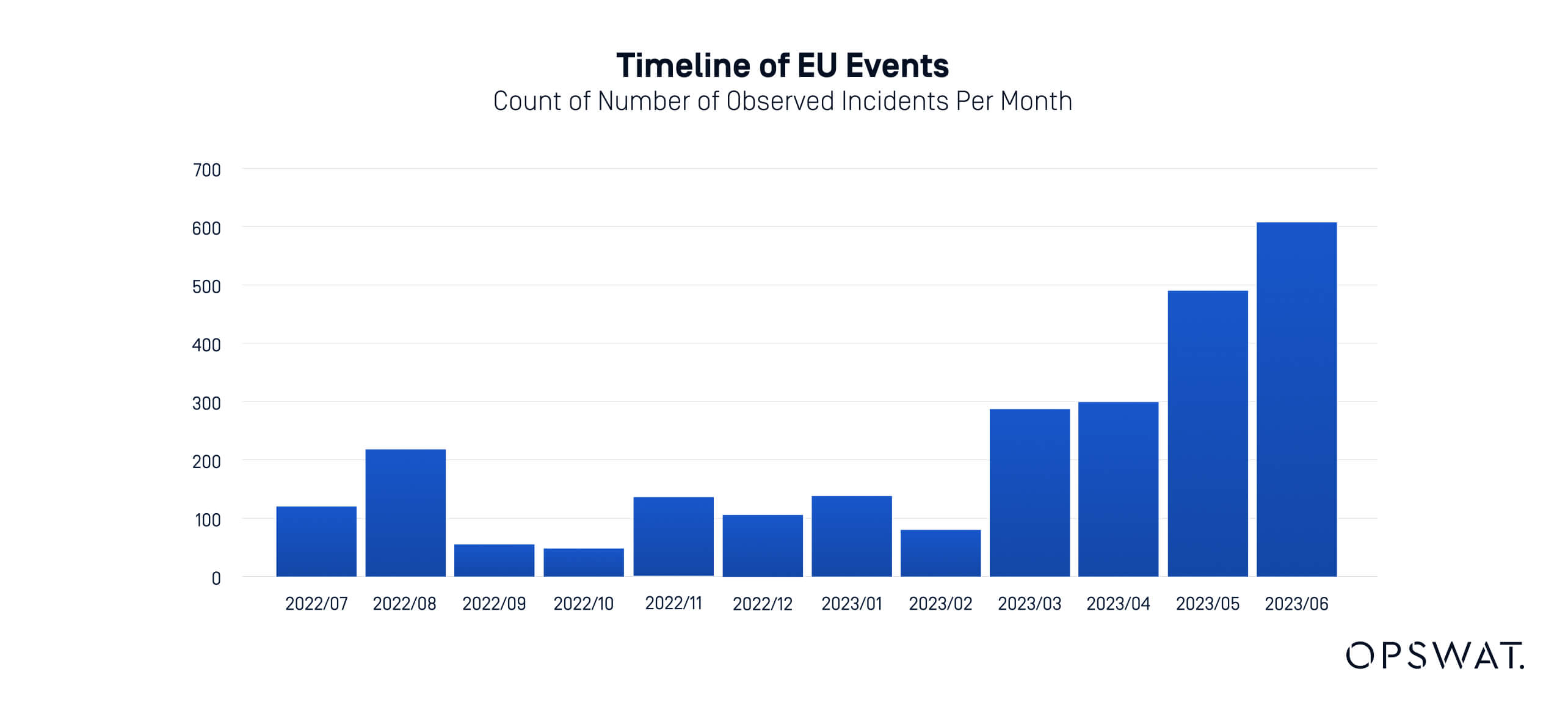

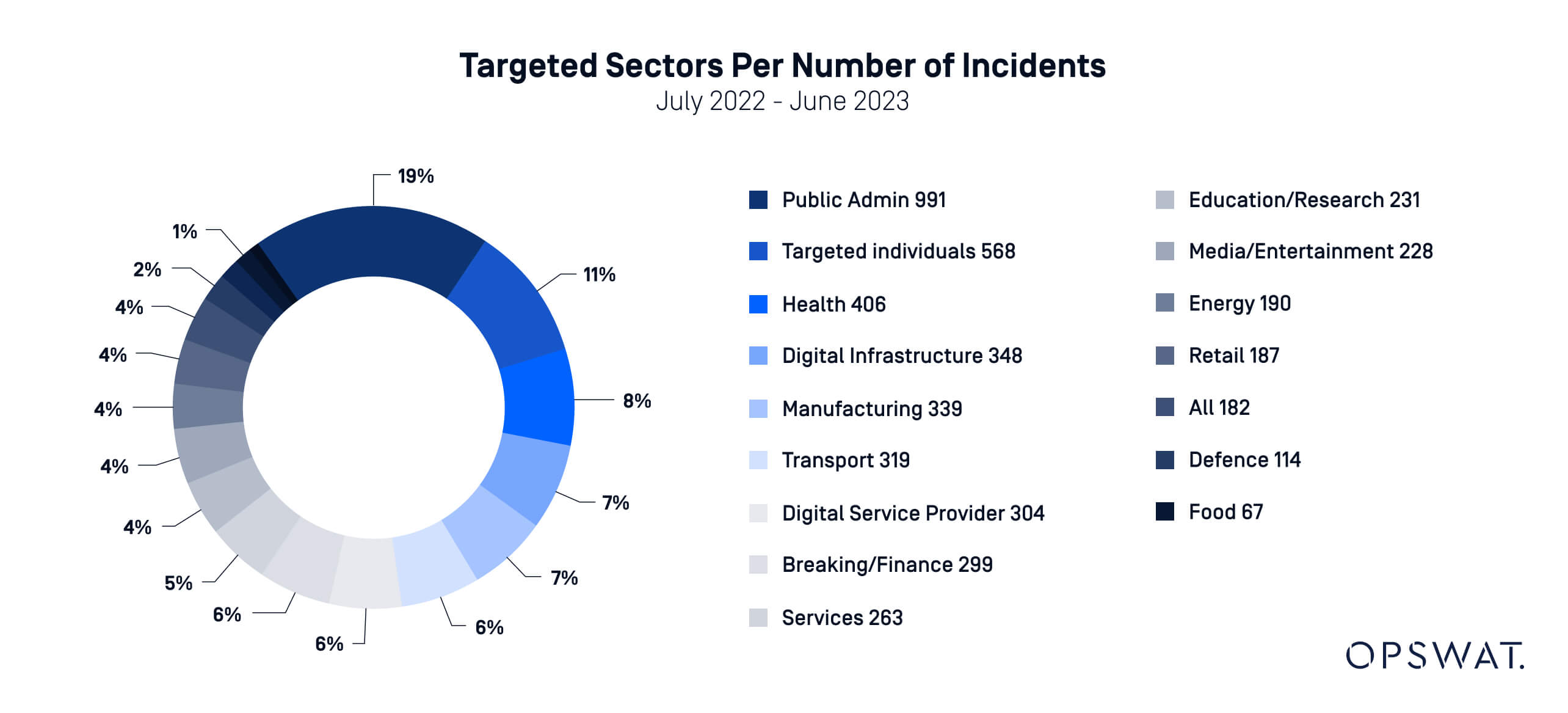

Für das Jahr 2023 meldete die ENISA (Agentur der Europäischen Union für Cybersicherheit) einen deutlichen Anstieg der Zahl der Cyberangriffe, die sich vor allem gegen die Sektoren Gesundheit, Fertigung und Verkehr in der Europäischen Union richten. Dem Bericht zufolge belaufen sich die geschätzten weltweiten Durchschnittskosten einer Datenschutzverletzung im Jahr 2024 auf 4,88 Millionen US-Dollar.

Da Cyberbedrohungen immer komplexer und umfangreicher werden, müssen Unternehmen mit kritischen Infrastrukturen erkennen, dass effektive Sicherheit bei der Dateiübertragung mit Automatisierung einhergehen muss.

Secure Managed File Transfer (MFT)-Lösungen bieten nicht nur die Vorteile der Automatisierung, sondern auch einen umfassenden Schutz vor sich entwickelnden dateibasierten Cyberbedrohungen und sichern die Integrität und Verfügbarkeit von Geschäftsabläufen. In den folgenden Abschnitten werden wir die Sicherheitsherausforderungen kritischer Infrastruktursektoren in Bezug auf dateibasierte Bedrohungen untersuchen und erörtern, wie sichere MFT eine entscheidende Rolle bei der Abschwächung solcher Risiken spielen.

Wir werden auch die Unterschiede bei der Einführung von sicheren MFT zwischen fortgeschrittenen und sich entwickelnden Volkswirtschaften untersuchen und Strategien zur Überbrückung dieser Lücken erörtern, um die globale Widerstandsfähigkeit im Bereich der Cybersicherheit zu verbessern.

Dateibasierte Cyberbedrohungen

Kritische Infrastrukturen sind mit einer komplexen Landschaft von Cybersicherheitsbedrohungen konfrontiert, die sich grob in Insider- und Outsider-Bedrohungen einteilen lassen. Beide stellen ein erhebliches Risiko dar, insbesondere bei dateibasierten Angriffen, die sensible Daten gefährden und wichtige Dienste unterbrechen können.

Insider-Bedrohungen

Insider-Bedrohungen betreffen Mitarbeiter, Auftragnehmer oder Geschäftspartner eines Unternehmens, die autorisierten Zugriff auf sensible Dateien und Systeme haben. Da sie bereits legitimen Zugang haben, können diese Insider entweder unbeabsichtigt Schaden anrichten oder ihre Position ausnutzen, um das Netzwerk des Unternehmens absichtlich zu gefährden.

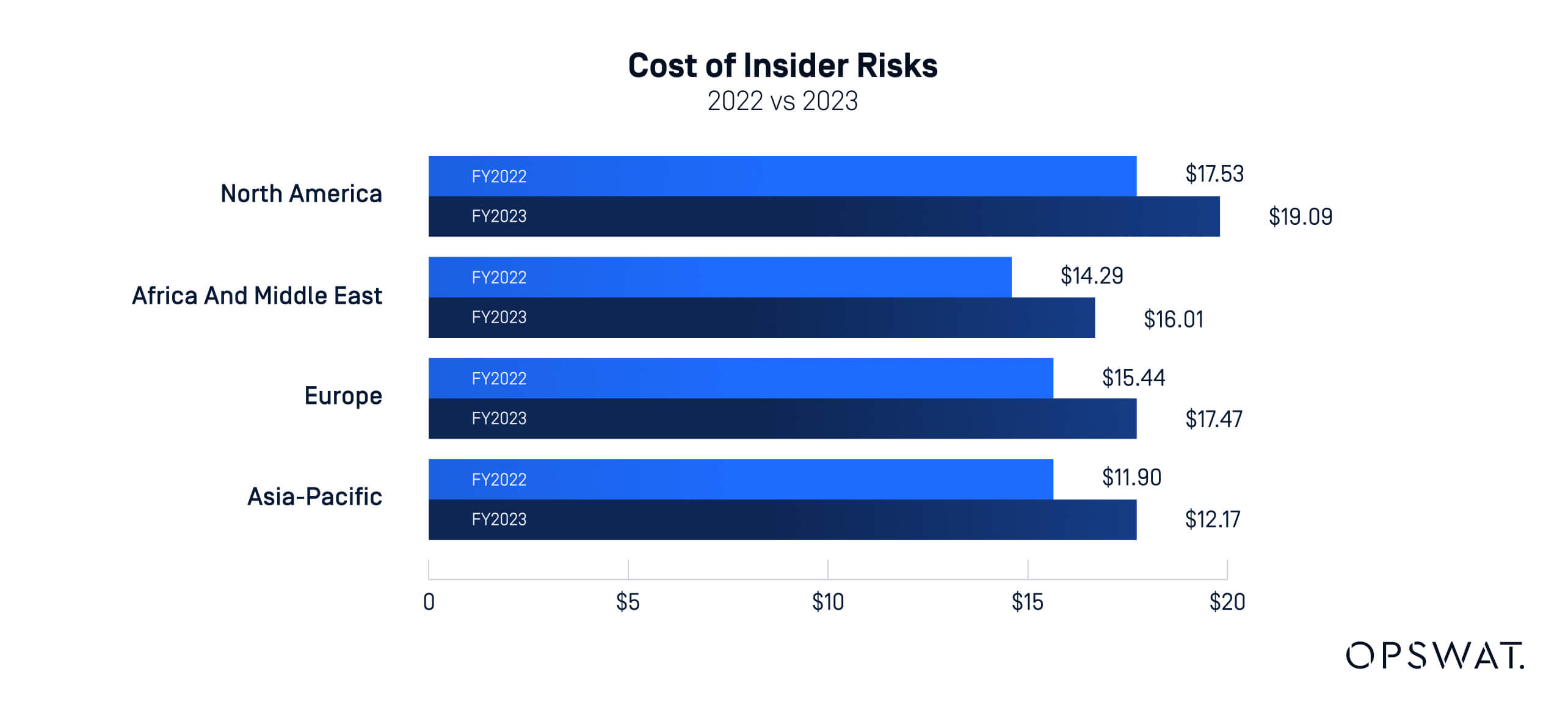

Laut einem Bericht des Ponemon Institute aus dem Jahr 2023 belaufen sich die durchschnittlichen jährlichen Kosten für Unternehmen zur Bekämpfung von Insider-Bedrohungen auf 16,2 Millionen US-Dollar. Dem Bericht zufolge erlitten Organisationen in Nordamerika mit durchschnittlich 19,09 Millionen US-Dollar die höchsten finanziellen Verluste, während europäische Unternehmen mit 17,47 Millionen US-Dollar die zweithöchsten Verluste hinnehmen mussten.

In Entwicklungsländern wird das von Insider-Bedrohungen ausgehende Risiko oft durch eine schwächere Durchsetzung von Sicherheitsprotokollen noch verschärft. In vielen Entwicklungsländern fehlen umfassende rechtliche Rahmenbedingungen und robuste interne Kontrollen wie DLP (Data Loss Prevention) oder Audit-Protokolle, die in entwickelten Ländern Standard sind.

Durch diese Lücke können Insider-Bedrohungen gedeihen, da viele Mitarbeiter in diesen Ländern keine angemessene Cybersicherheitsschulung erhalten. Außerdem sind sie sich ohne regelmäßige Schulungen möglicherweise nicht der Folgen böswilliger Handlungen bewusst oder nehmen Sicherheitsrichtlinien nicht ernst, was zu potenziellen Datenschutzverletzungen oder - im Falle von Ransomware - sogar zu schweren finanziellen Verlusten und Rufschädigung führen kann.

Bedrohungen durch Außenstehende

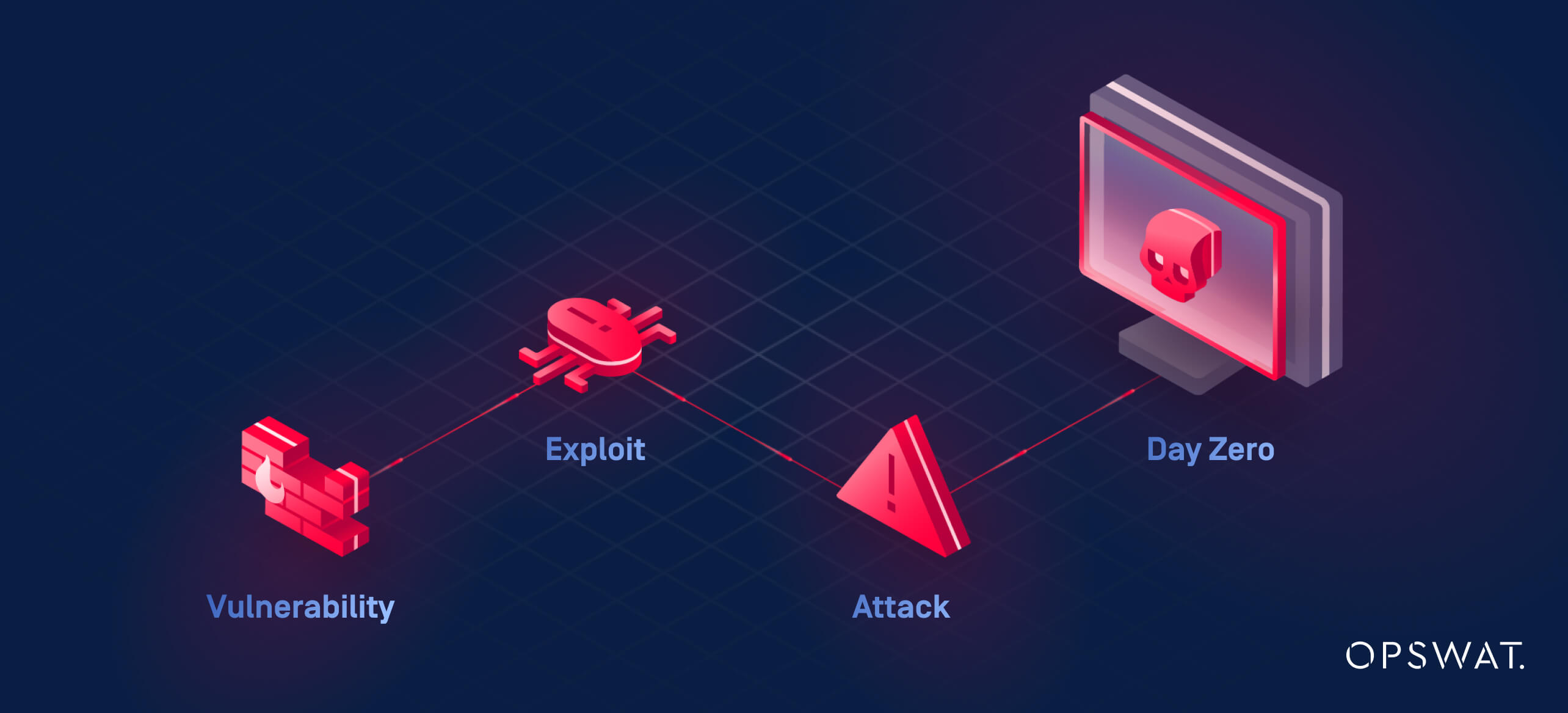

Outsider-Bedrohungen hingegen gehen in der Regel von Cyberkriminellen oder staatlich unterstützten Akteuren aus, die versuchen, in wichtige Systeme einzudringen. Diese Angreifer verwenden oft fortgeschrittene Techniken wie dateibasierte Zero-Day-Exploits oder unbekannte Malware, um die Abwehr zu durchbrechen.

Dateibasierte Malware-Angriffe beginnen oft mit einer scheinbar harmlosen Datei, die, sobald sie geöffnet wird, Malware freisetzt, die in der Lage ist, herkömmliche Sicherheitsmaßnahmen wie Firewalls oder Antivirus-Software zu umgehen. Cyberkriminelle nutzen diese Taktik, um sich unbefugten Zugang zu kritischen Infrastrukturnetzen und -systemen zu verschaffen.

- Zero-Day-Exploit: Eine Art von Cyberangriff, der auf Schwachstellen abzielt, die vom Softwareentwickler noch nicht entdeckt oder gepatcht wurden, so dass sie für Angreifer ein leicht zugänglicher Einstiegspunkt sind. Angreifer können diese Schwachstellen unmittelbar nach ihrer Entdeckung oder sogar vor ihrem Bekanntwerden ausnutzen, was sie besonders gefährlich macht, da sie herkömmliche Verteidigungsmaßnahmen umgehen, die auf bekannten Bedrohungssignaturen beruhen.

- Ungepatchte Sicherheitslücken: Angreifer können Exploits, die auf Zero-Day-Schwachstellen abzielen, in Dateien wie PDFs, Dokumente oder sogar Mediendateien einbetten. Wenn diese Dateien ohne angemessene Sicherheitskontrollen übertragen werden, können sie herkömmliche Schutzmaßnahmen umgehen und beim Öffnen durch den Empfänger bösartigen Code ausführen.Wenn ein Unternehmen beispielsweise nicht über fortschrittliche Malware-Scan-Funktionen verfügt oder es versäumt, Dateien von aktiven Komponenten zu bereinigen, bevor sie in das Netzwerk gelangen, ist es für Angreifer wesentlich einfacher, Zero-Day-Exploits bereitzustellen.

- Unbekannte Malware: Schadsoftware, die noch nicht von Cybersicherheits-Tools identifiziert oder katalogisiert wurde. Herkömmliche Antivirenlösungen stützen sich bei der Erkennung von Bedrohungen auf bekannte Signaturen, doch unbekannte Malware kann diese Abwehrmaßnahmen umgehen.

Unsichere Dateiübertragungen erleichtern die Verbreitung solcher Malware, da die Dateien nicht ausreichend gescannt oder bereinigt werden. Dies kann z. B. der Fall sein, wenn Mitarbeiter Dateien über ungesicherte Kanäle wie persönliche E-Mail-Konten, unverschlüsselte Nachrichtendienste oder veraltete Dateiübertragungsprotokolle austauschen.

Der Cost of a Data Breach Report 2024 von IBM veranschaulicht die Kosten und Häufigkeit verschiedener Arten von Cyberangriffen, einschließlich Insider- und Outsider-Angriffen.

Entschärfung der Herausforderungen

- Fehlen einer robusten IT-Infrastruktur: Cloud MFT können mit minimalen Vorlaufkosten bereitgestellt werden und bieten dabei das gleiche Sicherheitsniveau wie herkömmliche Systeme.So können auch Unternehmen mit begrenzten IT-Ressourcen von sicheren und zuverlässigen Dateiübertragungsmechanismen profitieren, ohne dass sie hohe Investitionen in die physische Infrastruktur tätigen müssen.

- Zunehmende Cyberangriffe: Secure MFT Lösungen bieten fortschrittliche Verschlüsselungsprotokolle (SSL, AES und SSH) und sichere Übertragungsmechanismen (HTTPS), die Daten sowohl bei der Übertragung als auch im Ruhezustand schützen. Dies ist von entscheidender Bedeutung für Organisationen mit kritischer Infrastruktur, die mit wertvollen Daten wie Stromnetzen oder Gesundheitsdaten arbeiten.Darüber hinaus bieten die Systeme von MFT Überwachungs- und Prüfpfade, die es Unternehmen ermöglichen, Angriffe schneller zu erkennen und darauf zu reagieren.

- Compliance und regulatorische Lücken: Secure MFT Lösungen sind so konzipiert, dass sie internationale Standards und Datenschutzbestimmungen einhalten. Durch die Integration dieser Systeme können Unternehmen sicherstellen, dass sie die Branchennormen wie HIPAA (für das Gesundheitswesen) oder GDPR (in Regionen, in denen dies gilt) einhalten, und so das Risiko gesetzlicher Strafen verringern.

Secure MFT in entwickelten und aufstrebenden Märkten

Der digitale Wandel in den kritischen Infrastrukturbranchen hat das Bewusstsein für die Bedeutung sicherer verwalteter Dateiübertragungslösungen sowohl in fortgeschrittenen als auch in sich entwickelnden Volkswirtschaften geschärft.

Globaler Marktüberblick

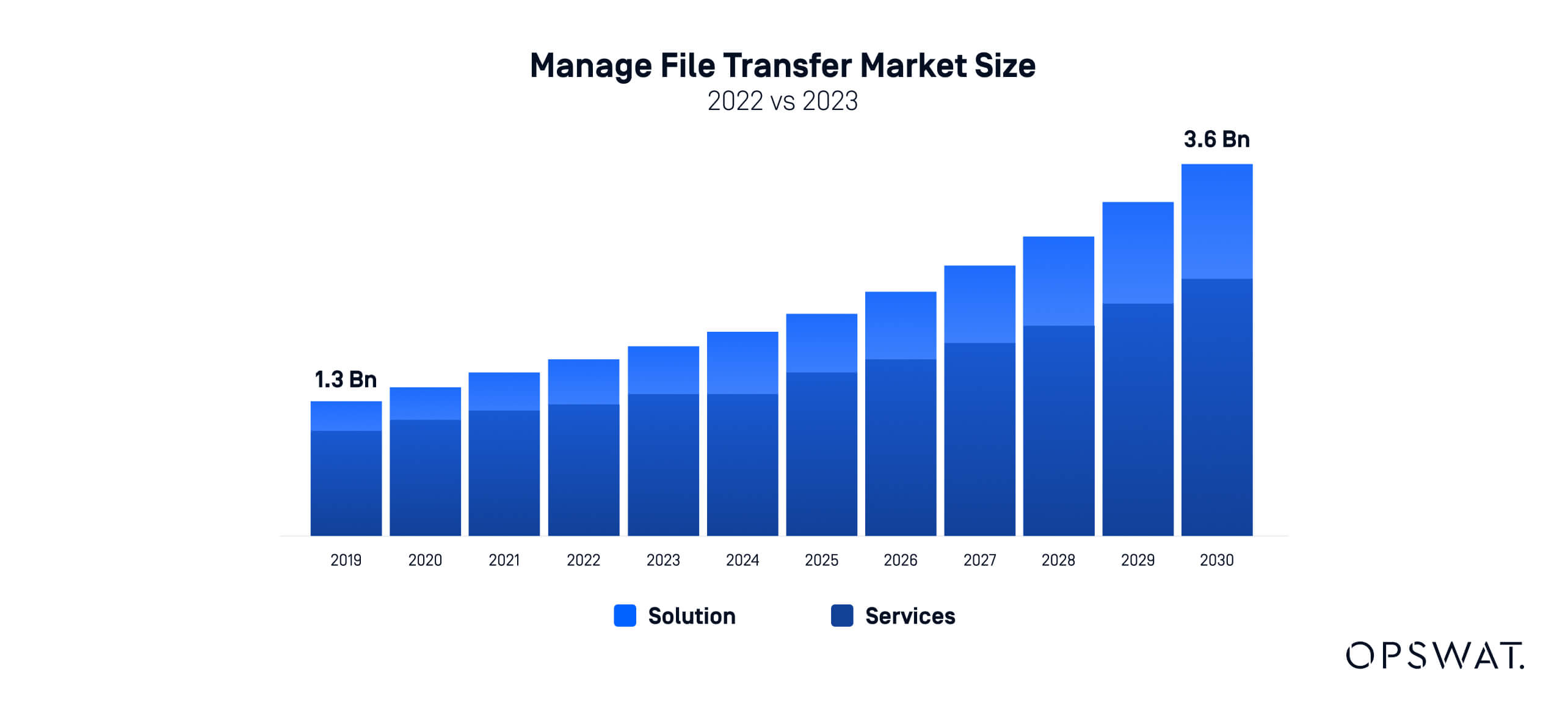

Der Markt für verwaltete Dateiübertragung hat weltweit ein erhebliches Wachstum erfahren. Laut KBV Reseaarch wird der globale Markt MFT bis 2030 voraussichtlich 3,6 Milliarden US-Dollar erreichen und im Prognosezeitraum mit einer durchschnittlichen Wachstumsrate von 10,2 % wachsen.

Einführung von MFT in fortgeschrittenen Volkswirtschaften

In den fortgeschrittenen Volkswirtschaften wird die Einführung von sicheren MFT Lösungen in kritischen Infrastrukturen vor allem durch strenge regulatorische Anforderungen und höhere Verbreitungsraten von digitalen Technologien, Cloud-Infrastrukturen und Cybersicherheitsmaßnahmen vorangetrieben.

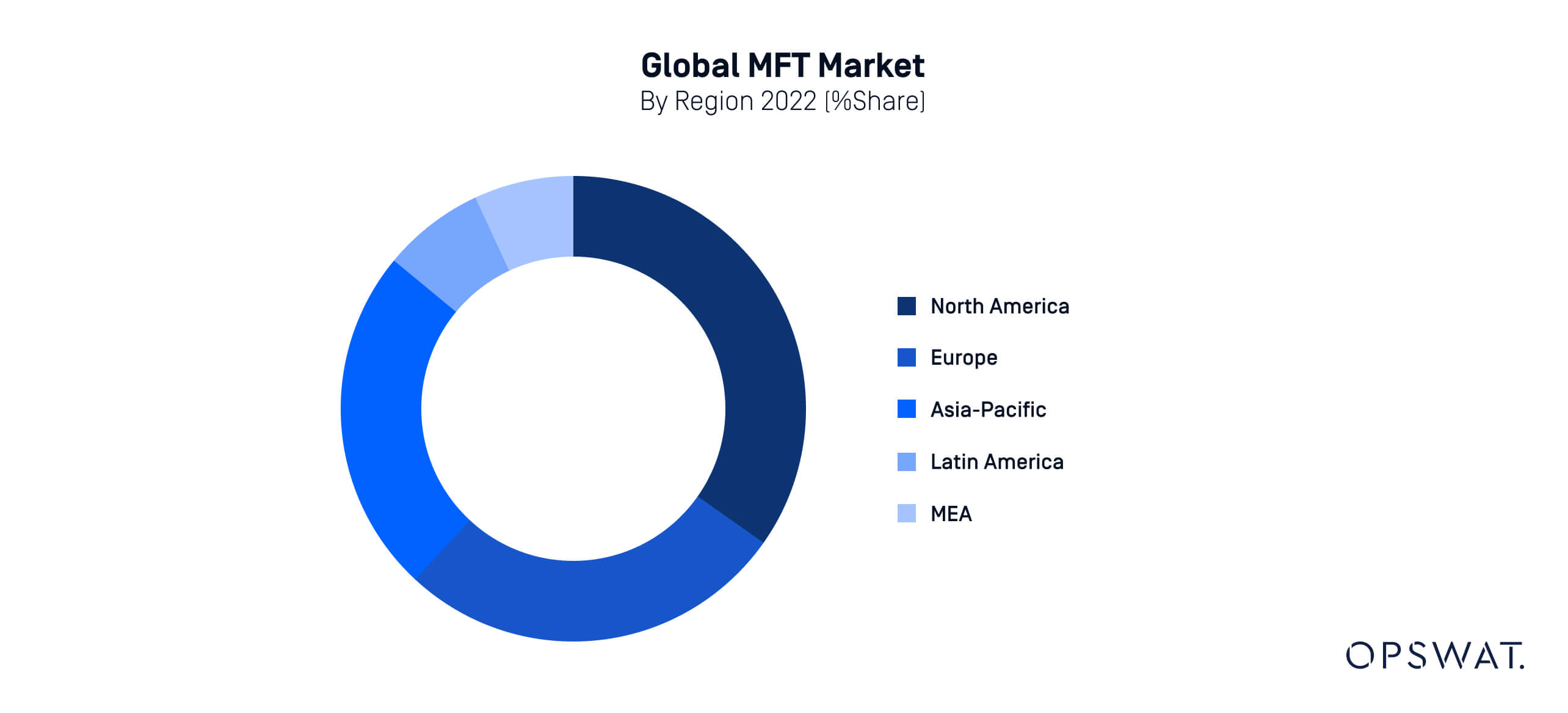

Länder in Nordamerika und Europa sind Vorreiter bei der Implementierung sicherer MFT Lösungen, wobei Branchen wie das Finanzwesen, das Gesundheitswesen und die öffentliche Verwaltung aufgrund der hochsensiblen Daten, die sie verarbeiten, zu den Hauptanwendern zählen.

Nordamerika zum Beispiel hat einen dominanten Anteil am weltweiten MFT Markt und wird seine Vorherrschaft höchstwahrscheinlich auch in Zukunft beibehalten, mit einem Marktwert von 1,2 Milliarden Dollar bis 2030.

In Europa hat die Allgemeine Datenschutzverordnung (GDPR) der Europäischen Union Unternehmen dazu veranlasst, MFT Lösungen einzuführen, um die Einhaltung der Datenschutznormen zu gewährleisten.

https://www.acumenresearchandconsulting.com/managed-file-transfer-mft-market

In den sich entwickelnden Volkswirtschaften werden MFT immer häufiger eingesetzt, wenn auch in einem anderen Tempo und unter anderen Marktbedingungen. Regionen wie Lateinamerika, Afrika und Teile Asiens erleben einen digitalen Wandel und eine Modernisierung ihrer IT-Infrastruktur, was zu einer Nachfrage nach sicheren Dateiübertragungslösungen führt.

Laut KBV Reseaarch wird der Markt MFT in Lateinamerika, dem Nahen Osten und Afrika (LAMEA) während des Prognosezeitraums voraussichtlich ein beachtliches Wachstum verzeichnen, da sich Regierungen und Unternehmen in diesen Regionen auf die Verbesserung der Cybersicherheit und der Datenschutzmaßnahmen konzentrieren.

Herausforderungen und Chancen im Vergleich

Der Hauptunterschied zwischen fortgeschrittenen und sich entwickelnden Volkswirtschaften in Bezug auf die Einführung von MFT liegt in der Reife der IT-Infrastruktur und des rechtlichen Umfelds.

Die fortgeschrittenen Volkswirtschaften profitieren von gut etablierten Datenschutzbestimmungen, die eine höhere Akzeptanz von sicheren MFT Lösungen fördern. In den Entwicklungsländern hingegen besteht noch Nachholbedarf in Bezug auf die Infrastruktur und den Rechtsrahmen, obwohl ihr Potenzial für schnelles Wachstum offensichtlich ist, da immer mehr Unternehmen und Regierungen die digitale Transformation annehmen.

Die sich entwickelnden Volkswirtschaften bieten erhebliche Chancen für MFT Anbieter, da diese Märkte im Vergleich zu ihren fortgeschrittenen Gegenstücken relativ unerschlossen sind. Die kontinuierliche Ausweitung des Internetzugangs und die Zunahme von Cloud-Computing-Diensten in den Entwicklungsregionen werden die Nachfrage nach MFT Lösungen in den kommenden Jahren voraussichtlich weiter ankurbeln.

Internationale Unterstützung und Zusammenarbeit

Zu den Bemühungen, die Kluft zwischen den Cybersicherheitskapazitäten der fortgeschrittenen und der sich entwickelnden Regionen zu überbrücken, gehört die internationale Zusammenarbeit, bei der Industrieländer und globale Organisationen technische Hilfe, Schulungen und Zugang zu sicheren MFT Technologien anbieten. Diese Unterstützung ist entscheidend, um den Entwicklungsländern bei der Verbesserung ihrer Cybersicherheitslage zu helfen, insbesondere beim Schutz kritischer Infrastrukturen.

Multinationale Unternehmen, die in beiden Regionen tätig sind, stehen vor der Herausforderung, die Einhaltung der unterschiedlichen Vorschriften zu gewährleisten. Die Implementierung einheitlicher MFT Plattformen gewährleistet konsistenten Datenschutz und betriebliche Effizienz und fördert die Ausfallsicherheit in unterschiedlichen Umgebungen.

Der Weg zur globalen Einführung von MFT

Secure Der verwaltete Datentransfer ist in der heutigen globalisierten Wirtschaft von entscheidender Bedeutung. Während die fortgeschrittenen Volkswirtschaften aufgrund etablierter Infrastrukturen und Vorschriften bei der Einführung von MFT führend sind, stellen die Entwicklungsländer einen wachsenden Markt mit erheblichem Potenzial dar, da sie sich weiter modernisieren und digitalisieren.

Die kontinuierliche Verbesserung der Systeme von MFT ist sowohl für fortgeschrittene als auch für sich entwickelnde Volkswirtschaften von entscheidender Bedeutung, um kritische Infrastrukturen vor neu auftretenden Cyber-Bedrohungen zu schützen und die Widerstandsfähigkeit wichtiger Dienste zu gewährleisten.

Entdecken Sie, wie MFT branchenführende MFT OPSWAT,MetaDefender Managed File Transfer MFT), Ihr Unternehmen schützen kann.