Phishing-Angriffe sind zu einer vorherrschenden Methode für Cyberkriminelle geworden, die es auf Organisationen mit kritischer Infrastruktur abgesehen haben, d. h. auf Einrichtungen, die wichtige Dienstleistungen wie Energie, Wasser, Gesundheitswesen und Transport erbringen. Da diese Angriffe immer raffinierter werden, steigen die Risiken für diese Organisationen, die Betriebsunterbrechungen, finanzielle Verluste und Rufschädigung mit sich bringen.

Dieser Artikel stützt sich auf die wichtigsten Ergebnisse des Osterman-Forschungsberichts und untersucht die Bedeutung von Echtzeit-Anti-Phishing-Lösungen für den Schutz kritischer Infrastrukturen.

Eskalierende Bedrohung durch Phishing in kritischen Infrastrukturen

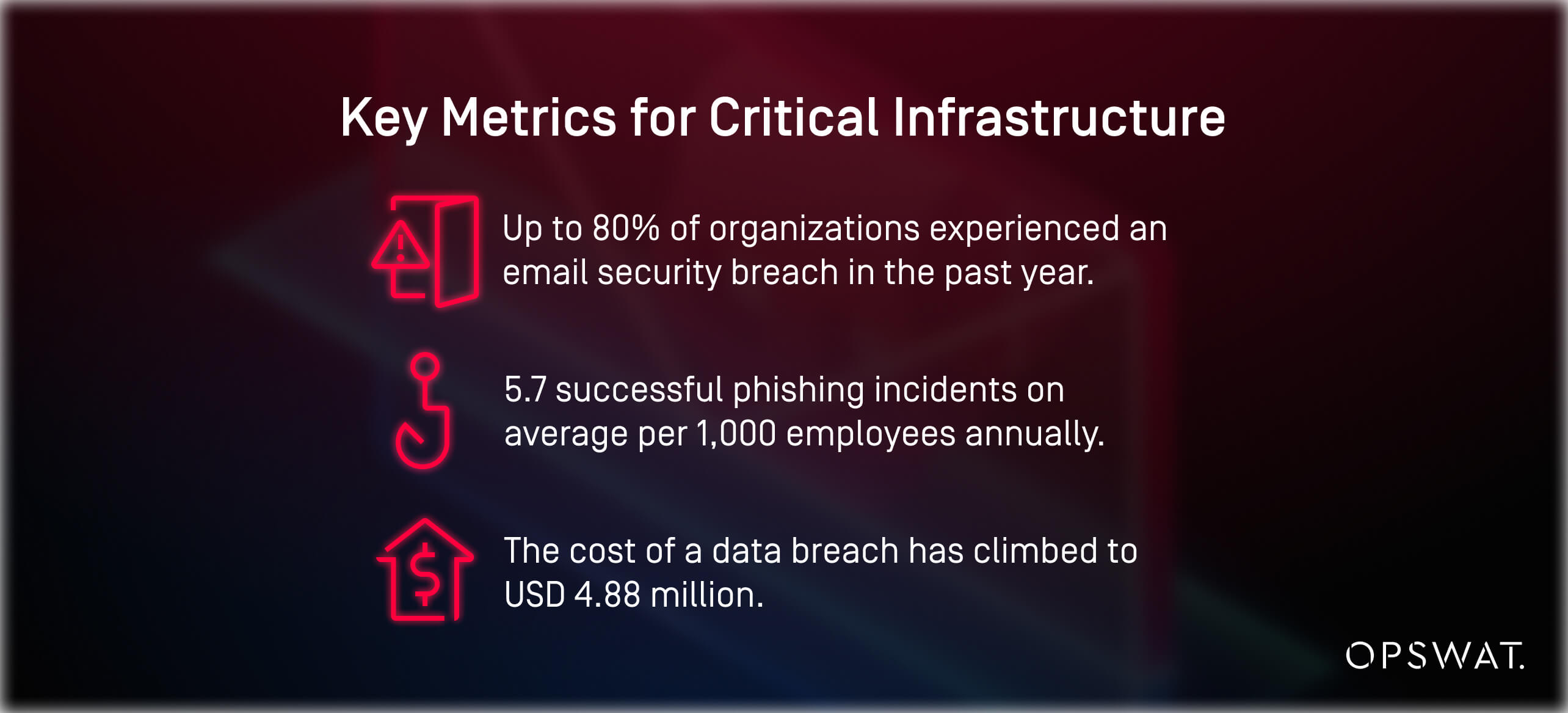

Phishing stellt eine erhebliche Bedrohung für kritische Infrastrukturunternehmen dar, da die von ihnen verwalteten Daten und Abläufe sehr sensibel sind. Aus dem Bericht von Osterman Research geht hervor, dass bis zu 80 % der Unternehmen im Bereich kritischer Infrastrukturen im letzten Jahr von einer Verletzung der E-Mail-Sicherheit betroffen waren. Solche Sicherheitsverletzungen führen häufig zu Datendiebstahl, Betriebsunterbrechungen und rechtlichen Konsequenzen, die den Betrieb, den Ruf der Marke und die Finanzen der Organisation schwer beeinträchtigen können.

In kritischen Infrastruktursektoren gibt es jährlich durchschnittlich 5,7 erfolgreiche Phishing-Vorfälle pro 1.000 Mitarbeiter, die zu kompromittierten Konten, Datenverlusten und sogar potenziellen Ransomware-Angriffen führen.

Für CISOs sind diese Vorfälle mehr als nur ein Sicherheitsproblem - sie sind ein direktes Geschäftsrisiko. Ein einziger Phishing-Angriff kann zu Millionenverlusten durch Ausfallzeiten, Datenverlust und behördliche Strafen führen. Die durchschnittlichen Kosten für eine Datenpanne sind auf 4,88 Millionen US-Dollar gestiegen, und es dauert 261 Tage, um einen Phishing-Angriff einzudämmen.

Da viel auf dem Spiel steht, benötigen Unternehmen mit kritischen Infrastrukturen eine Phishing-Erkennung in Echtzeit, um Phishing-Versuche proaktiv abzufangen, bevor sie die Endbenutzer erreichen. Herkömmliche E-Mail-Sicherheitslösungen reichen nicht aus, um den heutigen Bedrohungen zu begegnen, da Angreifer zunehmend fortschrittliche Taktiken anwenden, einschließlich sozial manipulierter Nachrichten und ausgefeilter Phishing-Kampagnen.

Jüngste Phishing-induzierte Cybersecurity-Verletzungen

Phishing-Angriffe haben in den letzten Jahren immer wieder kritische Infrastrukturen gefährdet, was zu erheblichen betrieblichen und finanziellen Auswirkungen geführt hat. Zu den bemerkenswerten Vorfällen gehören:

- Die POCO RAT-Malware (2024) hatte es auf spanischsprachige Bergbauunternehmen abgesehen und nutzte branchenspezifische Schwachstellen aus. Sie nutzten Phishing-Taktiken, einschließlich E-Mail-Spoofing, das legitime Branchenkommunikation nachahmt, um Mitarbeiter zu täuschen und sensible Daten zu stehlen.

- Die kritische Infrastruktur Australiens ist weiterhin einer zunehmenden Bedrohung durch Phishing-Angriffe ausgesetzt. 25 % der jüngsten Cybervorfälle betrafen wichtige Dienste wie Strom, Gas, Wasser, Bildung und Verkehr.

- Die als Andariel-Gruppe bekannte nordkoreanische Cyberspionage (2024) führte eine weltweite Kampagne zum Diebstahl militärischer und nuklearer Geheimnisse durch und nahm die Bereiche Medizin, Energie und Technik ins Visier.

- Die nordkoreanische Advanced Persistent Threat (APT)-Gruppe Kimsuky führt weiterhin eine ausgeklügelte Cyberspionagekampagne durch, bei der japanische Unternehmen mit Malware und Phishing angegriffen werden. Sie setzen Malware ein, um Systeme zu infiltrieren und sensible Informationen zu sammeln.

Diese Verstöße unterstreichen die dringende Notwendigkeit für Unternehmen, eine verbesserte Erkennung zu implementieren, um fortgeschrittene Bedrohungen zu stoppen, einschließlich Zero-Day- und neu auftretende Angriffe, Phishing-E-Mails, die von legitimen, aber kompromittierten Konten gesendet werden, sowie Social Engineering und technische Angriffe.

Geschäftliche Auswirkungen von Phishing-Angriffen

Für CISOs gehen die Folgen von Phishing-Angriffen über den unmittelbaren Datenverlust hinaus. Die finanziellen, betrieblichen und rufschädigenden Risiken sind erheblich. Laut dem Egress Email Security Guide 2024:

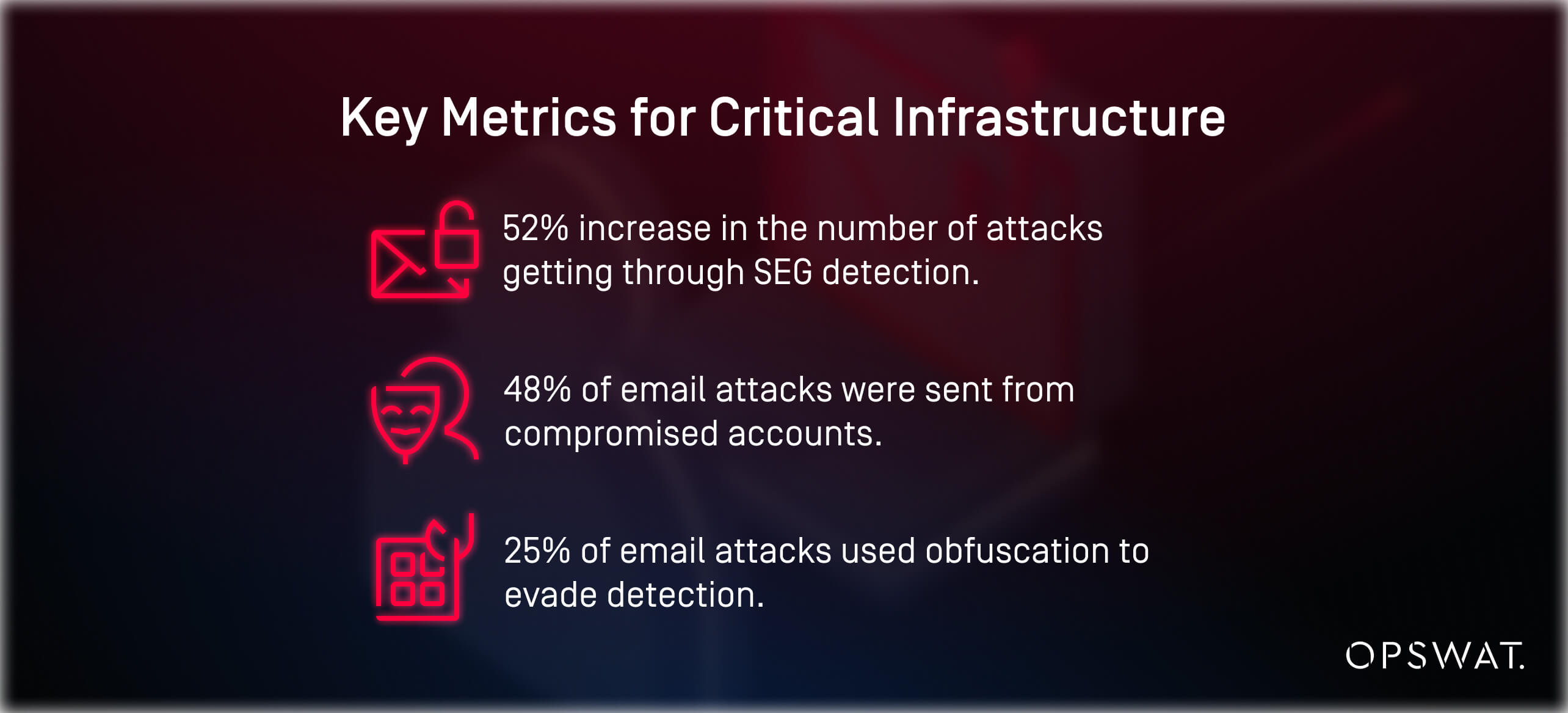

- Die Zahl der Angriffe, die von SEGs erkannt wurden, stieg um 52 %, wobei 68 % dieser E-Mails die Authentifizierungsprüfungen, einschließlich DMARC (eine der wichtigsten Erkennungsfunktionen von SEGs), bestanden.

- 48 % der Angriffe wurden von kompromittierten Konten aus versandt, wodurch sie die reputationsbasierte Erkennung leichter umgehen konnten.

- Phishing-Hyperlinks waren die häufigste Nutzlast, da diese Websites schneller erstellt und neu erstellt werden können, als sie auf die Sperrliste gesetzt werden können.

- 25 % der E-Mail-Angriffe wiesen technische Verschleierungsmaßnahmen auf, die es ihnen ermöglichten, sich der Entdeckung zu entziehen, wie z. B. das Hijacking legitimer Hyperlinks (z. B. zu Filesharing-Seiten), html-Schmuggel und Quishing.

In Anbetracht dieser hohen Risiken ist eine Phishing-Erkennung in Echtzeit von entscheidender Bedeutung - nicht nur, um Sicherheitsverletzungen zu verhindern, sondern auch, um den Gewinn und den Ruf eines Unternehmens zu schützen.

Wie die Phishing-Erkennung in Echtzeit einen Unterschied macht

Da laut dem Verizon Data Breach Investigations Report 82 % der Sicherheitsverletzungen im Zusammenhang mit Phishing auf menschliches Versagen zurückzuführen sind, muss die Erkennung in Echtzeit erfolgen, bevor die Benutzer potenziellen Bedrohungen ausgesetzt sind. Für CISOs unterstreicht dies die Notwendigkeit, sich nicht mehr auf die Wachsamkeit der Benutzer zu verlassen, sondern Echtzeit-Erkennung zu implementieren, die Bedrohungen neutralisiert, bevor sie Schaden anrichten können.

Der Bericht von Osterman Research unterstreicht, dass die Bedrohung durch Phishing und damit verbundene Cyberangriffe in allen Regionen zunehmen wird. Mehr als 80 % der Unternehmen erwarten, dass Phishing, Datenexfiltration und Zero-Day-Malware-Angriffe zunehmen werden. Dieser erwartete Anstieg der Bedrohungslage spiegelt den dringenden Bedarf an Echtzeit-Anti-Phishing-Lösungen wider, die in der Lage sind, sich an die sich weiterentwickelnden Angriffstechniken anzupassen.

Lösungen zur Phishing-Erkennung in Echtzeit bieten Unternehmen fortschrittliche Funktionen wie die Time-of-Click-Analyse, die bösartige Links blockiert, sobald sie angeklickt werden, und so verhindert, dass Benutzer auf Phishing-Websites landen. Sie nutzen außerdem mehrstufige E-Mail-Inhaltsprüfungen und Verhaltensanalysen, um verdächtige Muster zu erkennen, sowie erweiterte DNS-Filter, um den Zugriff auf bekannte Phishing-Domänen zu blockieren.

Zu den wichtigsten Komponenten der Echtzeit-Phishing-Erkennung gehören auch:

URL-Filterung und -Sperrung

Phishing-E-Mails enthalten oft Links zu bösartigen Websites, die darauf abzielen, Anmeldeinformationen oder sensible Daten zu stehlen. Die URL-Filterung in Echtzeit sorgt dafür, dass diese Links blockiert werden, sobald sie entdeckt werden, und verringert so die Wahrscheinlichkeit erfolgreicher Phishing-Angriffe.

Scannen von E-Mail-Inhalten und -Anhängen

Fortschrittliche Anti-Phishing-Lösungen analysieren E-Mail-Inhalte und -Anhänge in Echtzeit und markieren verdächtige Sprachmuster oder bösartige Dateien, bevor sie den Posteingang erreichen können. Dies stoppt Bedrohungen, die das Vertrauen der Benutzer in vertraute oder offiziell aussehende E-Mails ausnutzen.

Entschärfung und Wiederaufbau von Inhalten (CDR)

Die Deep CDR von OPSWATbekämpft das Risiko bösartiger Anhänge, indem sie potenzielle Bedrohungen entschärft, die in Dateien versteckt sind. Diese Technologie analysiert und rekonstruiert über 180 Dateitypen und stellt sicher, dass selbst die komplexesten Bedrohungen, die in Anhängen eingebettet sind, neutralisiert werden.

Adaptive Sandbox in Echtzeit

Die Sandbox-Lösung von OPSWATführt Malware-Analysen innerhalb von Sekunden durch - zehnmal schneller als herkömmliche Sandboxen - und identifiziert und blockiert gefährliche Anhänge oder Links, bevor sie das Netzwerk beeinträchtigen können. Diese Technologie ist besonders wertvoll bei der Verhinderung von Zero-Day-Angriffen, die die Standardabwehr umgehen.

Sicherstellung der Widerstandsfähigkeit gegen Phishing-Angriffe

Phishing-Angriffe stellen eine anhaltende und wachsende Bedrohung für kritische Infrastrukturen dar und können schwerwiegende finanzielle, regulatorische und rufschädigende Schäden verursachen. Der Bericht von Osterman Research unterstreicht, dass Phishing nach wie vor ein Hauptproblem darstellt und die Bedrohungslage weltweit zunehmen wird. Für CISOs bedeutet dies, dass Lösungen zur Phishing-Erkennung in Echtzeit, die über die herkömmlichen Schutzmaßnahmen hinausgehen, Priorität haben müssen.