Ende Juni 2025 hat Cisco zwei kritische Schwachstellen bei der Remotecodeausführung bekannt gegeben: CVE-2025-20281 und CVE-2025-20282. Diese Schwachstellen betreffen seine ISE (Identity Services Engine) und ISE-PIC (Passive Identity Connector). Beide Schwachstellen haben einen maximalen CVSS-Score von 10.0 und könnten entfernten, nicht authentifizierten Angreifern die Ausführung von beliebigem Code mit Root-Rechten ermöglichen.

Während beide Schwachstellen ein erhebliches Risiko darstellen, ist CVE-2025-20282 besonders bemerkenswert, weil es auf einen häufig übersehenen Bedrohungsvektor zurückgreift: das Hochladen von Dateien.

CVE-2025-20282: Was Sie wissen müssen

CVE-2025-20282 wirkt sich auf Cisco ISE und ISE-PIC 3.4 aus und ermöglicht es nicht autorisierten Angreifern, beliebige Dateien auf ein betroffenes Gerät hochzuladen und sie dann mit erhöhten Rechten auszuführen. Die Hauptursache? Fehlende Dateivalidierungsprüfungen während des Upload-Prozesses.

Laut dem Cisco-Bericht:

"Ein erfolgreicher Angriff könnte es dem Angreifer ermöglichen, bösartige Dateien auf dem betroffenen System zu speichern und dann beliebigen Code auszuführen oder Root-Rechte auf dem System zu erlangen.

Im Gegensatz zu CVE-2025-20281, das auf eine unsachgemäße Validierung von API zurückzuführen ist, ist CVE-2025-20282 ein klassisches Beispiel für eine unsachgemäße Behandlung von Dateieingaben, die eine kritische Sicherheitslücke darstellt, die durch bewährte Sicherheitsverfahren für das Hochladen von Dateien behoben werden kann.

OWASP's File Upload Guide betont die Dateivalidierung

Das OWASP File Upload Cheat Sheet betont seit langem, wie wichtig es ist, Dateien zu validieren, bevor sie in einer Umgebung zugelassen werden. Core Empfehlungen gehören:

- Validierung von Dateitypen und Erweiterungen

- Scannen nach dateibasierter Malware

- Einschränkung der Upload-Orte

- Umsetzung von CDR (Content Disarm & Reconstruction)

Im Fall von CVE-2025-20282 konnten Angreifer aufgrund der fehlenden Dateivalidierung bösartige Dateien in privilegierten Verzeichnissen ablegen und so grundlegende Sicherheitsvorkehrungen aushebeln.

Dies ist genau die Art von Risiko, das die MetaDefender von OPSWATverhindern soll.

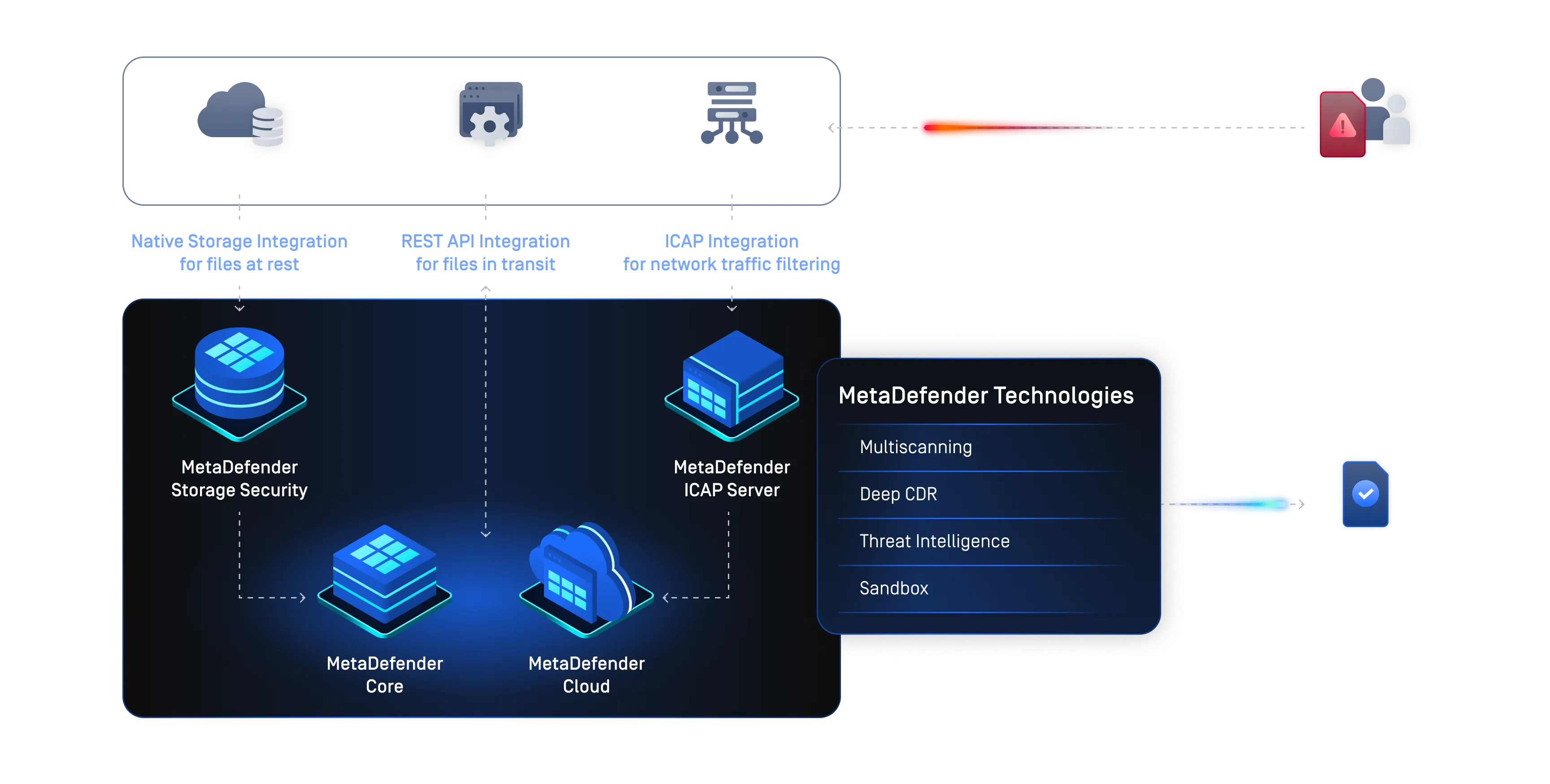

Durchsetzung von Best Practices für die Dateisicherheit mit OPSWAT MetaDefender®

Die MetaDefender for File Security-Lösung verhindert, wenn sie strategisch an Datei-Upload- und Übertragungspunkten eingesetzt wird, dass Zero-Day-Schwachstellen wie CVE-2025-20282 ausgenutzt werden, indem sie bösartige Dateien stoppt, bevor sie das Zielsystem erreichen.

MetaDefender for File Security basiert auf branchenführenden, mehrschichtigen Technologien, darunter:

- Metascan™ Multiscanning: Scannt Dateien mit 30+ Anti-Malware-Engines

- File Type Verification: Bestätigt den tatsächlichen Dateityp, unabhängig von der Erweiterung

- Deep CDR™.: Extrahiert eingebettete Bedrohungen aus Dateien unter Beibehaltung der Benutzerfreundlichkeit

- File-Based Vulnerability Assessment: Erkennen Sie Anwendungsschwachstellen, bevor sie installiert werden

- SBOM: Identifiziert Dateien und Quellcode, die Komponenten mit bekannten CVEs enthalten

- Durchsetzung von Richtlinien: Automatische Blockierung oder Quarantäne von Dateien, die die Prüfung nicht bestehen

Anwendungsfall: Sicherheit beim Hochladen von Dateien

Wenn MetaDefender for File Security vor einem Datei-Upload-Workflow (wie der webbasierten Schnittstelle von Cisco ISE) platziert wird, gewährleistet es:

- Dateien werden gescannt und überprüft, bevor sie angenommen werden

- Unbekannte oder nicht autorisierte Dateitypen werden blockiert, um Spoofing zu verhindern.

- Bösartige Nutzdaten werden erkannt und entfernt

- PII (Personally Identifiable Information) und sensible Daten werden mithilfe von KI-gestützten Modellen erkannt und anschließend gesperrt oder unkenntlich gemacht

- Sicherheitsrichtlinien werden konsequent durchgesetzt

Unabhängig davon, ob Dateien manuell von Benutzern oder über automatisierte Systeme hochgeladen werden, beseitigt OPSWAT die Lücke, die CVE-2025-20282 ausnutzt, indem die Datei validiert wird, bevor das System sie überhaupt sieht.

Pflaster und Vorbeugung

Cisco hat Patches für beide Sicherheitslücken veröffentlicht:

- CVE-2025-20281: Behoben in ISE 3.3 Patch 6 und 3.4 Patch 2

- CVE-2025-20282: Behoben in ISE 3.4 Patch 2

Obwohl es derzeit keine Hinweise auf eine aktive Ausnutzung gibt, bleibt das Risiko hoch. Unternehmen, die Cisco ISE einsetzen, sollten umgehend Patches anwenden und prüfen, wie sicher ihre Datei-Upload-Workflows wirklich sind.

Angesichts der CVSS 10.0-Schwachstellen, die jetzt mit Datei-Upload-Mechanismen verbunden sind, ist klar: Malware-Scans allein reichen nicht aus, und eine Dateivalidierung ist unverzichtbar.

Dateivalidierung ist nicht optional

CVE-2025-20282 ist nicht nur ein Problem von Cisco. Es ist eine Erinnerung daran, dass jedes System, das Datei-Uploads akzeptiert, ein potenzielles Ziel ist.

Durch die Implementierung einer Datei-Upload-Schutzschicht, die Malware-Scans mit der Überprüfung von Dateierweiterungen kombiniert, wie MetaDefender for File Security, können Unternehmen diese Lücke schließen:

- Scannen vor dem Hochladen: Schutz vor bösartigen Dateien an der Peripherie

- Mehrschichtige Dateianalyse: Bietet umfassende Erkennung und Abwehr von Bedrohungen

- Zero-Trust-Durchsetzung auf Dateiebene: Verhindern, dass unsichere Inhalte in die Umgebungen von Unternehmen gelangen

Wenn Sie Ihre Infrastruktur gegen den nächsten Zero-Day-Angriff absichern oder die Ausnutzung bekannter Schwachstellen verhindern möchten, sollten Sie mit der Dateisicherheit beginnen.

Erfahren Sie mehr darüber, wie OPSWAT MetaDefender for File Security Datei-Upload-, Übertragungs- und Speicher-Workflows schützt und erhalten Sie maßgeschneiderte Lösungen für Ihr Unternehmen.