Während ausgeklügelte Verschlüsselungs- und steganografische Techniken von Angreifern häufig verwendet werden, um bösartigen Code zu verbergen, verwenden viele stattdessen überraschend einfache, aber bemerkenswert effektive Methoden, um ihre Ziele zu erreichen. In dieser Untersuchung werden wir einige faszinierende Fälle untersuchen, die die Kreativität und den Einfallsreichtum hinter diesen scheinbar einfachen Techniken hervorheben.

Unbeabsichtigte Lecks

Datensicherheitsbedrohungen sind nicht immer extern; Manchmal lauern sie in unseren Systemen. Unbeabsichtigte Datenlecks, die oft auf menschliches Versagen oder Versehen zurückzuführen sind, stellen ein erhebliches Risiko für Unternehmen und Einzelpersonen dar.

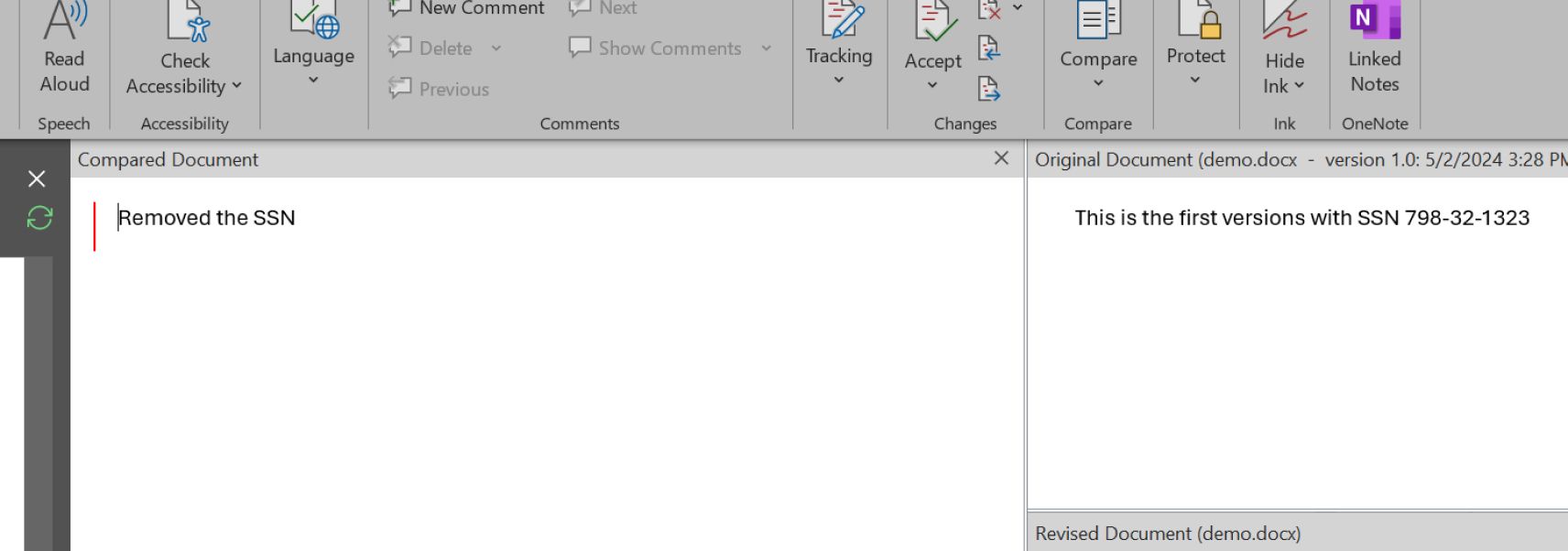

Revision

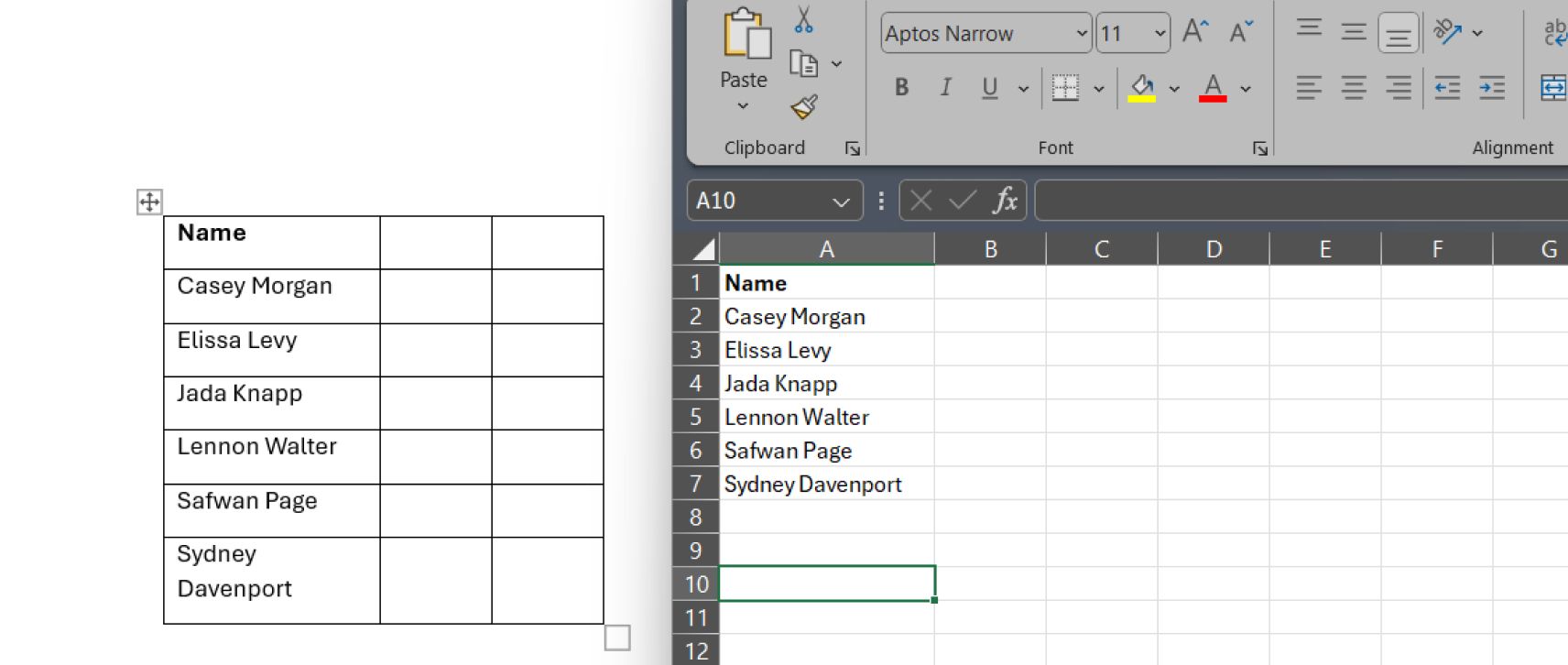

Benutzer können versehentlich vertrauliche Informationen weitergeben, wenn sie Dateien mit mehreren Versionen in Cloud-Speicherdiensten wie OneDrive teilen. Selbst wenn sie vertrauliche Informationen aus der neuesten Version löschen, können frühere Revisionen sie weiterhin enthalten. Empfänger, die über Freigabelinks auf die Dateien zugreifen können, können potenziell alle Versionen anzeigen, einschließlich der problematischen. Der folgende Microsoft Word-Screenshot zeigt ein Ergebnis aus einer freigegebenen MS Word-Datei, die alle Revisionen enthielt, die dem Besitzer nicht bekannt waren.

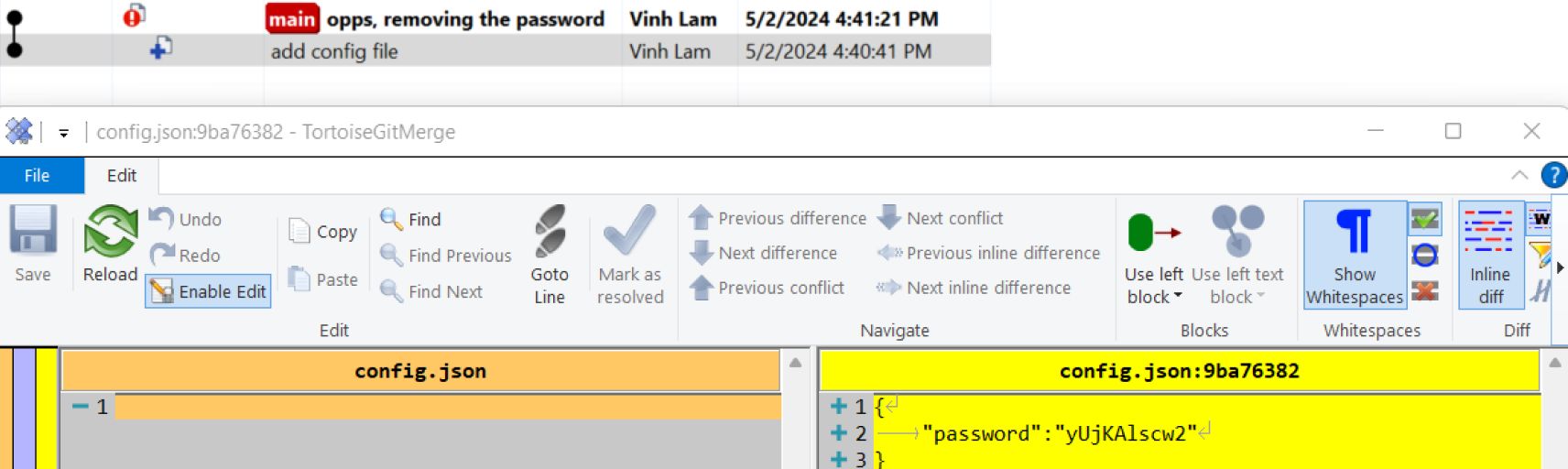

Das gleiche Konzept ist in Git zu sehen. Der Versuch, den Commit zu überschreiben, ohne ihn ordnungsgemäß aus dem Verlauf zu löschen, kann dazu führen, dass die Daten für jedermann zugänglich sind.

Ein weiterer ähnlicher Fall kann bei Container-Layern auftreten. Geheimnisse oder vertrauliche Daten können versehentlich in Containerebenen gespeichert werden. Selbst wenn Aktualisierungen vorgenommen werden, um diese Daten zu entfernen, können die alten Layer sie weiterhin enthalten und bei der Überprüfung von Containerimages möglicherweise verfügbar machen. Sehen Sie sich das folgende Beispiel an:

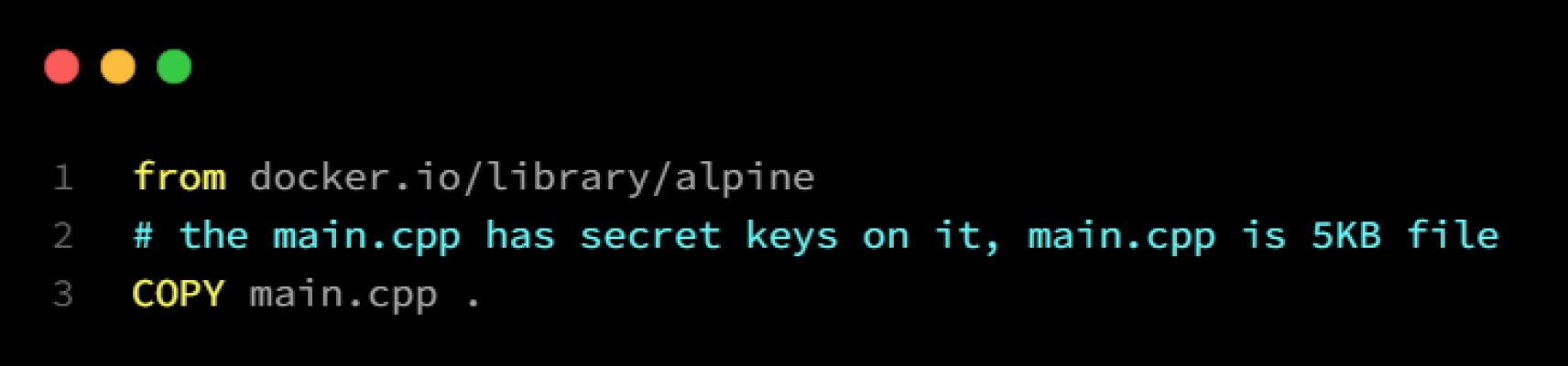

Zuerst erstellen wir ein neues Container-Image, "with-secret", das eine Quellcodedatei mit einem Geheimnis enthält:

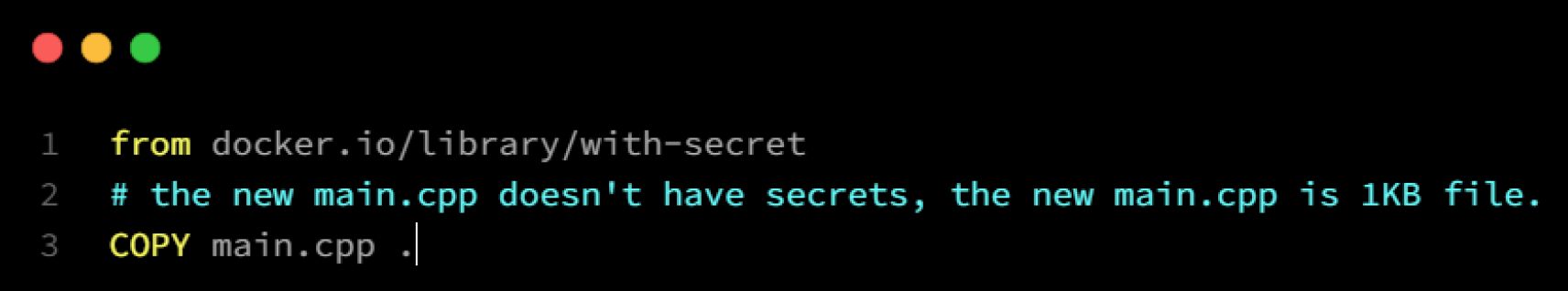

Aus diesem neuen Bild versuchen wir, es mit einer neuen Datei zu überschreiben:

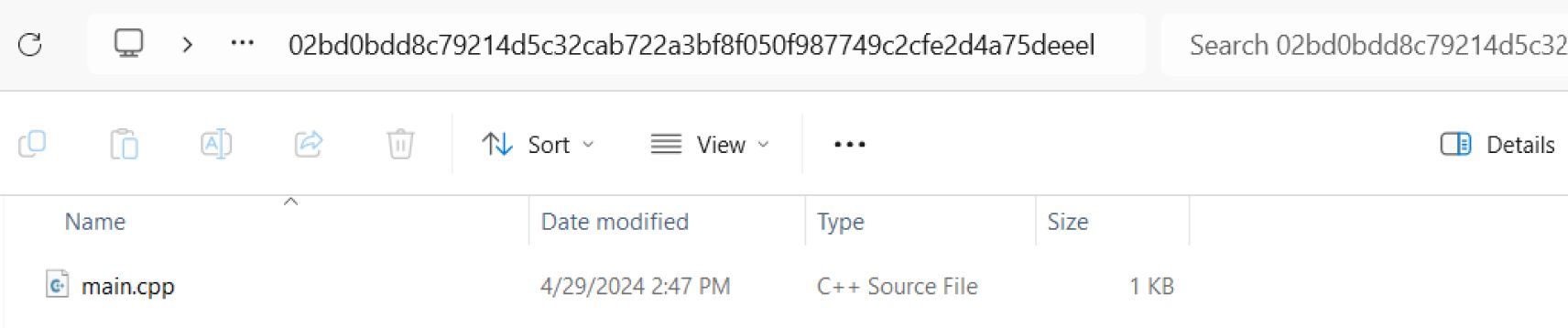

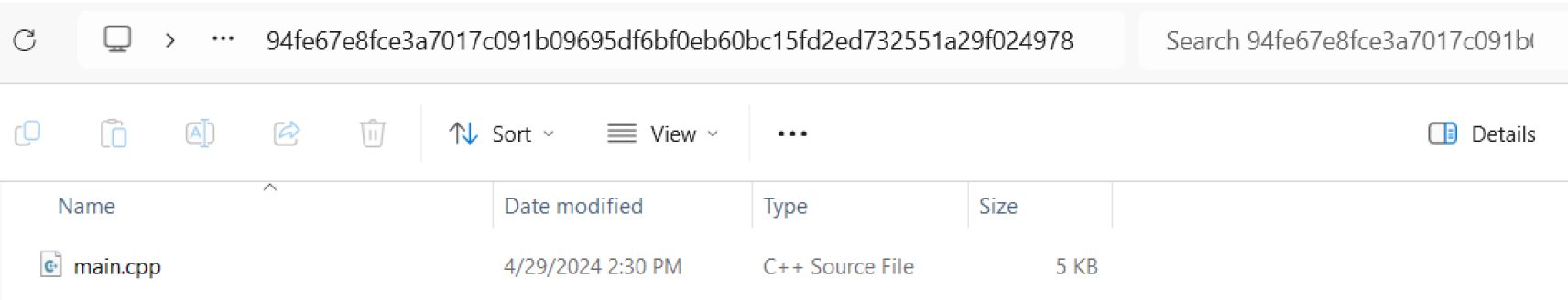

Wenn wir uns die Bilder ansehen, sehen wir jedoch immer noch die alten main.cpp in Schicht 2. Die exportierten .Teer file enthält beide Dateien, was bedeutet, dass auf das Geheimnis in der Originaldatei immer noch zugegriffen werden kann und es durchgesickert ist

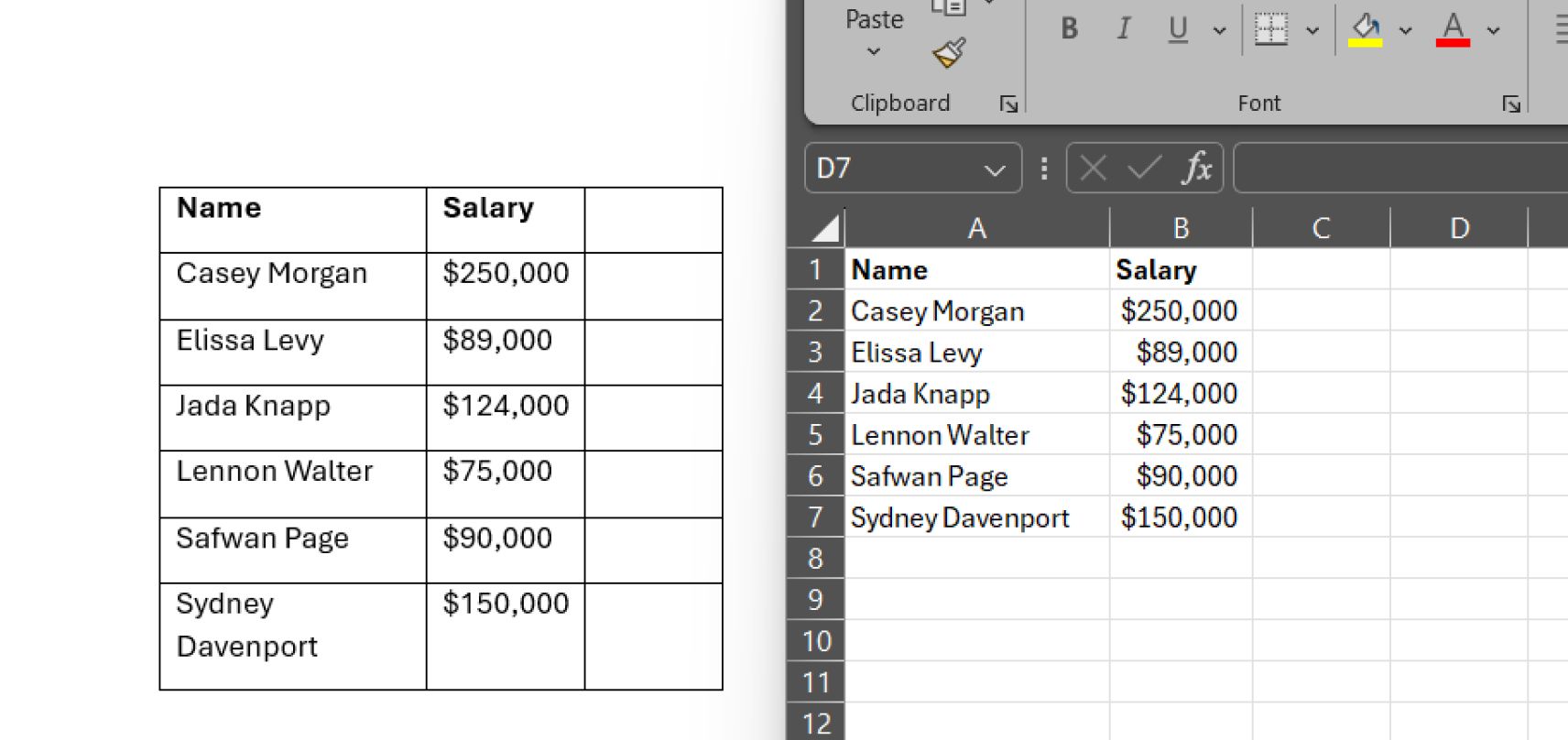

Verknüpfte Daten und externe Referenzen

In einigen Fällen kann der Benutzer Daten aus externen Quellen wie Excel-Tabellen oder Datenbanken mithilfe verknüpfter Objekte oder externer Referenzen in ein Word-Dokument einfügen. Sie erkennen jedoch möglicherweise nicht, dass Änderungen an der ursprünglichen Datenquelle die Informationen im Word-Dokument automatisch aktualisieren können, was zu Inkonsistenzen oder unbeabsichtigten Offenlegungen führt, wenn die externen Daten ohne ordnungsgemäße Genehmigung geändert werden.

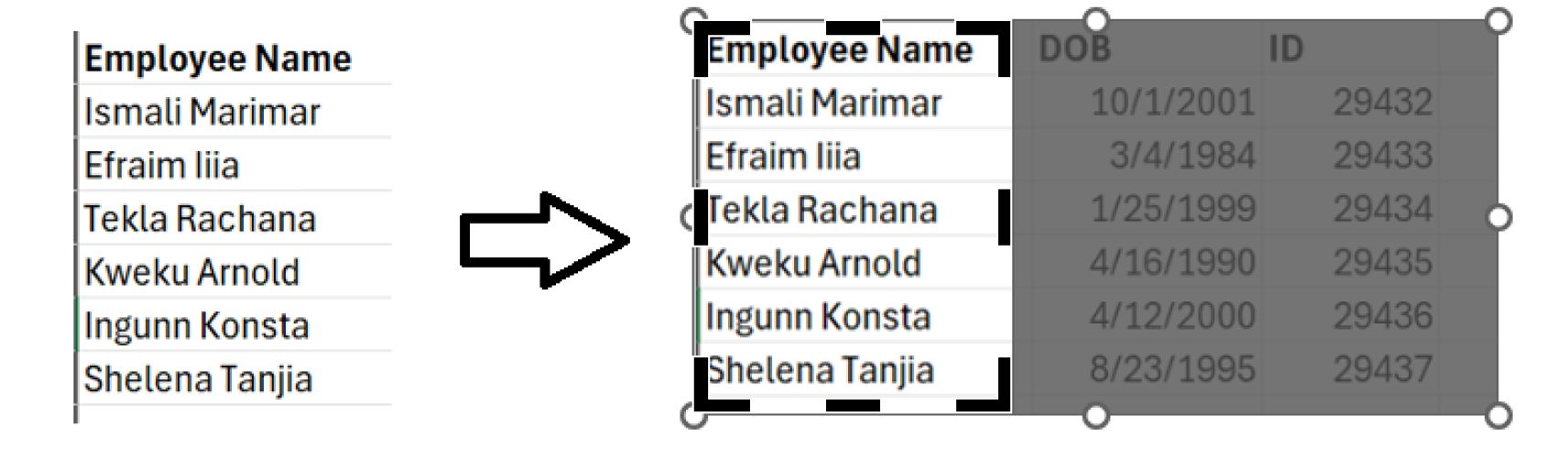

Beschnittene Bilder in Microsoft Office

Diese Funktion scheint zwar für Benutzer praktisch zu sein, um Bilder in Microsoft Word schnell zu "schneiden", entfernt den Inhalt jedoch nicht wirklich. Das zugeschnittene Bild kann immer noch versteckte oder vertrauliche Informationen enthalten, die möglicherweise rekonstruiert oder wiederhergestellt werden können.

Datei-Metadaten

Dateimetadaten wie Firmennamen oder GPS-Standorte können vertrauliche Informationen enthalten, die den Benutzern möglicherweise nicht bekannt sind. Diese Metadaten können versehentlich Details über die Herkunft oder den Speicherort des Dokuments preisgeben, was möglicherweise die Vertraulichkeit oder den Datenschutz gefährdet.

Absichtliche Lecks

Vorsätzliche Verstöße werden absichtlich ausgeführt, um Schwachstellen auszunutzen und sensible Informationen für persönliche Vorteile oder schändliche Zwecke zu kompromittieren.

Visualisierung

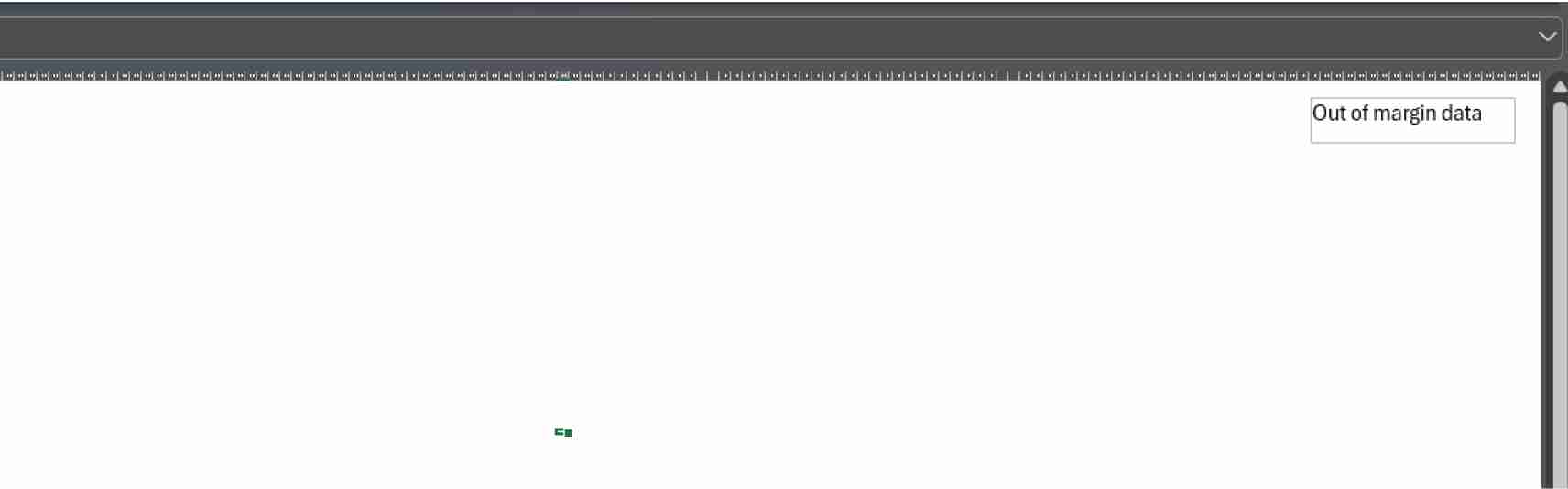

Ausblenden von Daten über den Rand einer Seite hinaus

Im folgenden Szenario versucht der Angreifer, Daten weit entfernt von den ersten Spalten zu verbergen. Wenn Benutzer nicht weit genug herauszoomen, gibt es keine Möglichkeit, diese Daten zu sehen.

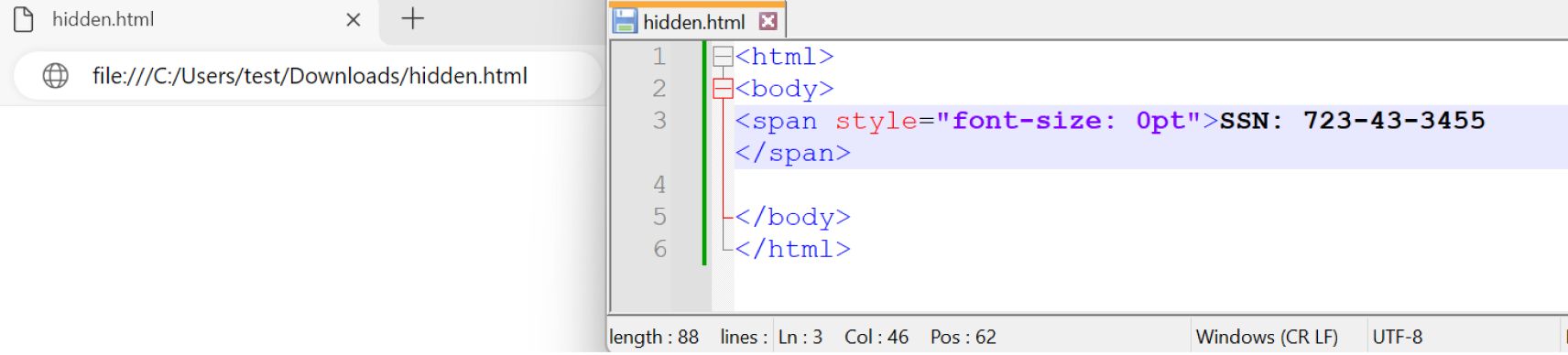

ZeroFont

Der Begriff "ZeroFont" stammt aus der Technik, winzige, unsichtbare Schriftgrößen (oft auf Null gesetzt) zu verwenden, um bösartige URLs oder Inhalte im E-Mail-Text zu verbergen. Diese Angriffe nutzen die Tatsache aus, dass viele E-Mail-Sicherheitsfilter in erster Linie den sichtbaren Inhalt einer E-Mail analysieren, um Phishing-Versuche oder bösartige Links zu erkennen. Durch den Einsatz von ZeroFont-Techniken können Angreifer der Erkennung entgehen, was die Wahrscheinlichkeit erfolgreicher Phishing-Angriffe erhöht.

Gleiche Text- und Hintergrundfarbe

Bei dieser Methode wird der Text mit einer bestimmten Schriftfarbe formatiert, die der Hintergrundfarbe des Dokuments entspricht, wodurch der Text für das bloße Auge unsichtbar wird. Das Konzept beruht darauf, die Unfähigkeit des Betrachters auszunutzen, zwischen Text und Hintergrund aufgrund identischer Farbgebung zu unterscheiden.

Bearbeiten der Dateistruktur

Anzeigen von Bildern im Vergleich zum Drucken von Bildern

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

Das oben gezeigte PDF enthält zwei verschiedene Bilder. Das zweite Bild wird durch ein alternatives Tag gekennzeichnet, das das Bild als Standard für den Druck angibt. Wenn also sensible Informationen im zweiten Bild verborgen sind, können sie einfach an einen externen Empfänger übertragen und durch Auswahl der Druckoption abgerufen werden. Wir haben dieses Szenario bereits in einem Blogbeitrag behandelt.

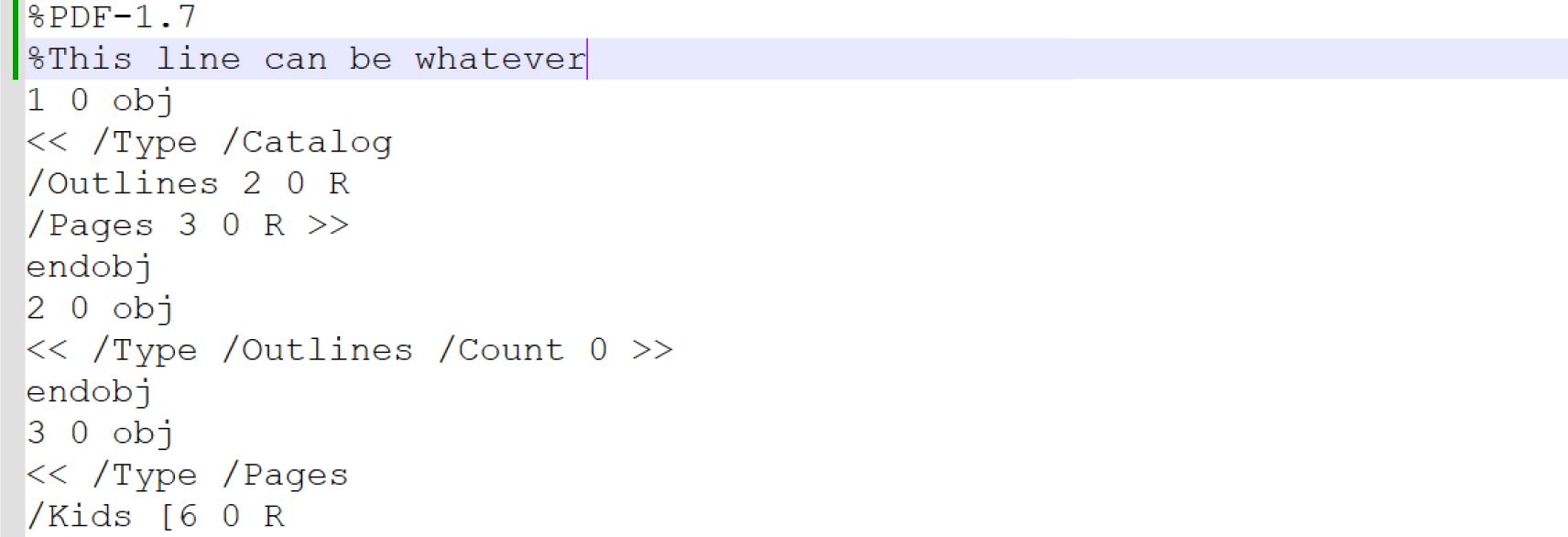

Ausgeblendete Daten in einem Option-Objekt, die nicht in der Reader-Anwendung angezeigt werden

Benutzend % In PDF wird dieses Symbol beispielsweise als Kommentar in einer PDF-Datei im Textmodus verwendet, die Angreifer können alles schreiben, ohne die Benutzerfreundlichkeit der Datei beim Öffnen mit Adobe Reader zu beeinträchtigen.

Was zu tun ist, um das Risiko zu minimieren?

Robuste Lösungen

Einsatz von Data Loss Prevention (DLP)- Lösungen zur Überwachung und Verhinderung der unbefugten Übertragung sensibler Informationen innerhalb des Unternehmensnetzwerks und aus externen Quellen.

Verwenden Sie CDR-Lösungen (Content Disarm and Reconstruct), um zu verhindern, dass nicht genehmigte Objekte in der Datei versteckt sind.

Stellen Sie einen mehrschichtigen Ansatz für die Datensicherheit bereit, einschließlich Firewalls, Intrusion Detection/Prevention-Systeme, Antivirensoftware und Verschlüsselungstools, um vertrauliche Informationen auf verschiedenen Ebenen zu schützen.

Implementieren Sie Zugriffskontrollen und Authentifizierungsmechanismen, um sicherzustellen, dass nur autorisierte Personen auf vertrauliche Daten zugreifen können, und überprüfen und aktualisieren Sie die Benutzerberechtigungen regelmäßig nach Bedarf.

Setzen Sie Endpunktsicherheitsmaßnahmen ein, um Geräte und Endpunkte vor Malware, Ransomware und anderen Cyberbedrohungen zu schützen.

Regelmäßige Audits und Assessments

Führen Sie regelmäßige Sicherheitsaudits und Risikobewertungen durch, um Schwachstellen zu identifizieren, bestehende Sicherheitsmaßnahmen zu bewerten und notwendige Verbesserungen umzusetzen.

Durchführung von Penetrationstests und Schwachstellenscans zur proaktiven Ermittlung und Behebung von Schwachstellen in der Infrastruktur und den Systemen des Unternehmens.

Überwachen und analysieren Sie den Netzwerkverkehr, Systemprotokolle und Benutzeraktivitäten auf Anzeichen von anomalem Verhalten oder potenziellen Sicherheitsvorfällen.

Schulung und Sensibilisierung

Implementieren Sie umfassende Schulungsprogramme, um Mitarbeiter über Best Practices für die Datensicherheit aufzuklären, einschließlich der Erkennung von Phishing-Versuchen, des Umgangs mit sensiblen Informationen und der Einhaltung von Unternehmensrichtlinien.

Sensibilisierung für die Bedeutung des Datenschutzes und die möglichen Folgen von Datenlecks und Förderung einer Kultur des Cybersicherheitsbewusstseins im gesamten Unternehmen.

Stellen Sie regelmäßige Updates und Erinnerungen über neue Cybersicherheitsbedrohungen und Präventionsmaßnahmen bereit.

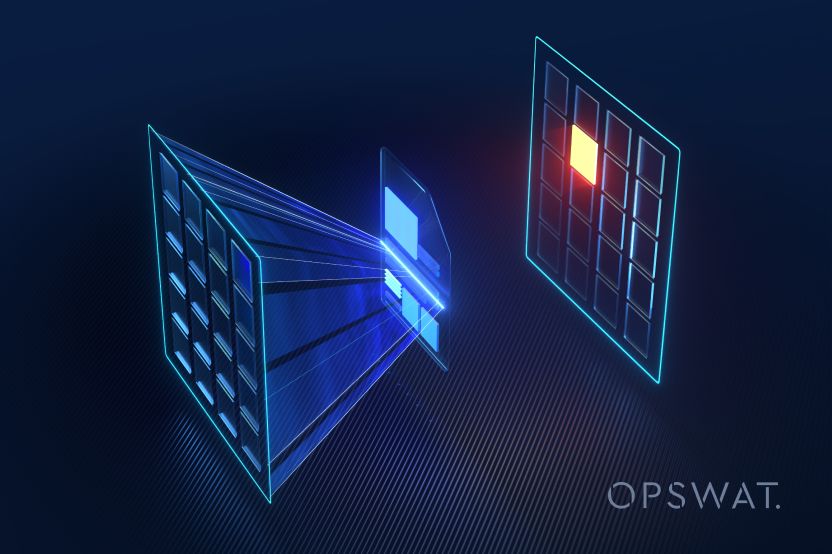

Tiefenverteidigung mit OPSWAT MetaDefender Plattform

Das OPSWAT MetaDefender Die Plattform bietet mehrschichtigen Schutz vor dateibasierten Bedrohungen. OPSWAT MetaDefender bekämpft die ständige Entwicklung neuer Angriffstypen mit den folgenden Technologien:

Multiscanning

Erkennung von Hunderten von bekannten und unbekannten Bedrohungen mit 30+ führenden Antiviren-Engines.

Deep CDR

Sicherstellen, dass jede verdächtige Datei sicher bereinigt wird und sichere Inhalte regeneriert.

Dieser Ökosystemansatz schützt Ihre sensibelsten Daten und Systeme auch vor unkonventionellen Angriffsvektoren. Für weitere Informationen sprechen Sie mit unseren Cybersicherheitsexperten.