- Was ist Sandbox Threat Intelligence ?

- Was ist eine Sandbox?

- Was sind Sandbox ?

- Sandboxing in Security Operations Centern (SOC)

- Wie Sandbox Threat Intelligence funktioniert

- Implementierungsansätze für automatisierte Threat Intelligence

- Vorteile und Herausforderungen von Sandbox Threat Intelligence

- Automatisiertes Malware-Sandboxing vs. parallele Konzepte

- Die wichtigsten Merkmale von Sandboxing-Lösungen für Threat Intelligence

- Schlussfolgerung: Von der Isolation zur Aktion

- Häufig gestellte Fragen (FAQs)

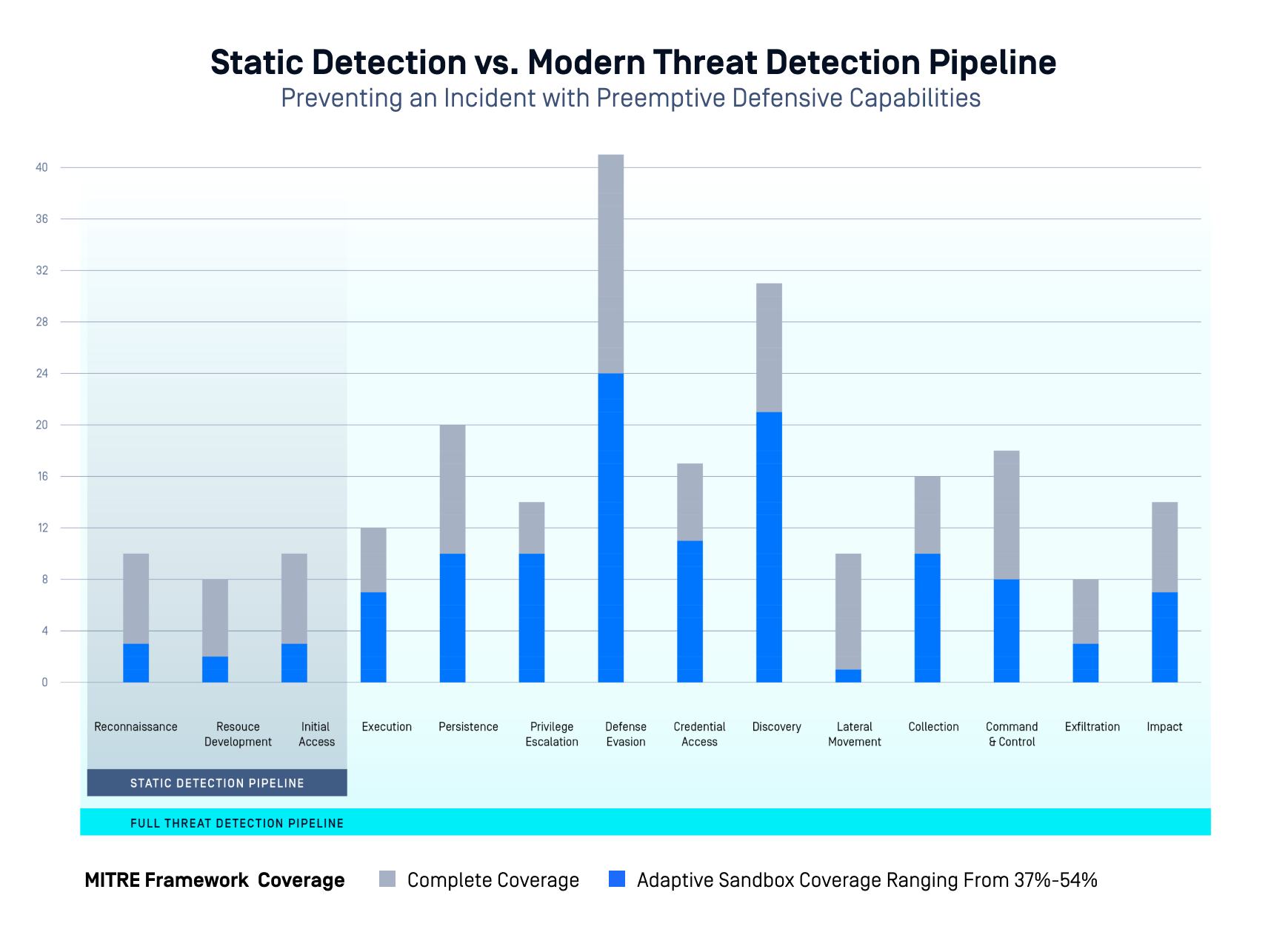

Akt I: Statische vs. dynamische Verteidigung

Die Cybersicherheit hat sich weiterentwickelt. Herkömmliche, signaturbasierte Erkennungssysteme haben uns bei der Identifizierung bekannter Bedrohungen gute Dienste geleistet. Doch als die Malware-Autoren begannen, fortschrittliche Verschleierungstechniken und schnell veränderten Code einzusetzen, wurden diese Systeme immer weniger effektiv. Die statische Analyse allein kann neue Varianten oder Zero-Day-Bedrohungen nicht angemessen erkennen. Was wir brauchten, war ein dynamischer Ansatz - ein automatisiertes System, das verdächtige Dateien und Verhaltensweisen in Echtzeit analysieren konnte.

Diese Verschiebung des Ansatzes entspricht dem Übergang von der Untersuchung von Mikroben in Petrischalen zur Analyse der Ausbreitung von Infektionen in realen Populationen. Es ist eine Sache zu sehen, wie Malware auf dem Papier aussieht; es ist eine andere, ihr Verhalten in einer realen Umgebung zu beobachten. Die Sandbox-basierte Threat Intelligence-Automatisierung von OPSWATbietet diese Live-Umgebung, in der Bedrohungen sicher isoliert werden und ihr Verhalten beobachtet wird, bevor sie Ihr Netzwerk erreichen können.

Was ist Sandbox Threat Intelligence ?

Sandbox Threat Intelligence-Automatisierung nutzt automatisierte Malware-Sandboxen, um verdächtige Dateien oder URLs in isolierten Umgebungen zu analysieren. Dabei wird die Sandbox-Sicherheitsautomatisierung mit Threat Intelligence-Plattformen kombiniert, um Bedrohungen in Echtzeit zu erkennen, zu analysieren und darauf zu reagieren. Dieser Ansatz ermöglicht dynamische Analysen, Verhaltensanalysen und die Extraktion von Kompromissindikatoren (Indicator of Compromise, IOC) für eine erweiterte Bedrohungserkennung.

Was ist eine Sandbox?

Eine Sandbox zur Malware-Analyse ist eine kontrollierte, isolierte virtuelle Umgebung, in der verdächtige Dateien oder URLs sicher ausgeführt werden können, um ihr Verhalten zu beobachten. Indem Malware in diesem Quarantänebereich ausgeführt werden kann, können Sicherheitssysteme bösartige Aktivitäten erkennen, die der statischen Analyse entgehen würden, einschließlich Laufzeitverhalten, Umgehungsversuche und Command-and-Control-Kommunikation.

Was sind Sandbox ?

Sandbox dienen in der Cybersicherheit als Simulation realer Betriebsumgebungen. Sie sind für die dynamische Analyse von entscheidender Bedeutung, da sie dem System die sichere Überwachung und Protokollierung von Aktionen ermöglichen, die von verdächtigen Dateien oder ausführbaren Programmen ausgeführt werden. Solche Umgebungen sind bei Bedrohungsanalysen von entscheidender Bedeutung, da sie es den Analysten ermöglichen, das Verhalten von Malware zu beobachten, ohne die Produktionssysteme zu gefährden.

Sandboxing in Security Operations Centern (SOC)

In Security Operations Centers (SOCs) ist Sandboxing entscheidend für die Rationalisierung von Arbeitsabläufen. Sie reduziert False Positives, unterstützt die Priorisierung und ermöglicht es Analysten, weniger Zeit mit der Überprüfung unwichtiger Alarme zu verbringen. Durch die Integration von Sandbox-basierter Automatisierung können SOCs die Detonation und Verhaltensanalyse potenziell bösartiger Dateien automatisieren und verwertbare Informationen nahezu in Echtzeit gewinnen.

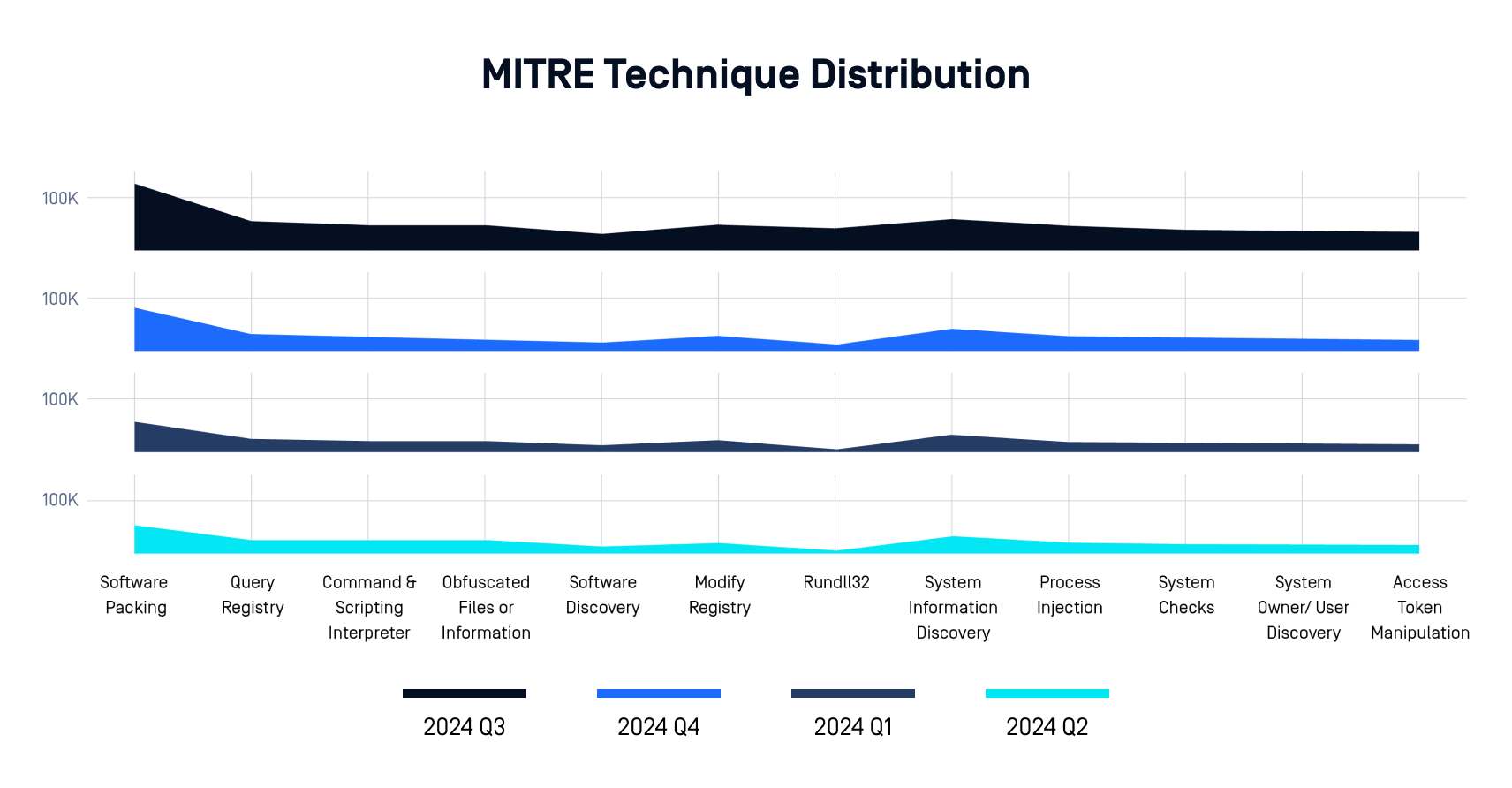

Akt II: Die Entwicklung von Threat Intelligence

Bedrohungsdaten sind nicht statisch - sie entwickeln sich mit der Bedrohungslandschaft weiter. Ursprünglich verließen sich Sicherheitsteams auf einfache Bedrohungsdaten und reaktive Informationen. Doch als die Bedrohungen immer anpassungsfähiger und ausweichender wurden, entstand der Bedarf an Threat Intelligence-Plattformen (TIPs), die große Datenmengen aufnehmen, korrelieren und anreichern können.

Die Sandbox Erkennung spielt bei dieser Entwicklung eine entscheidende Rolle. Sie geht über Threat Feeds hinaus, indem sie echte Verhaltensnachweise und Kontext liefert. Die Sandbox von OPSWAT z. B. lässt nicht nur Dateien detonieren, sondern ordnet das Verhalten auch ATT&CK-Techniken zu und ermöglicht so eine genauere Klassifizierung der Bedrohung und die Zuordnung zum Angreifer.

Wie Sandbox Threat Intelligence funktioniert

Der Prozess beginnt, wenn eine verdächtige Datei oder URL an die Sandbox-Umgebung übermittelt wird. Die Sandbox zündet die Datei in einer sicheren, isolierten Umgebung und überwacht alle Aktivitäten auf Systemebene: Dateiveränderungen, neue Prozesse, Netzwerkverkehr, Änderungen an der Registrierung und mehr. Dies wird als dynamische Analyse bezeichnet.

Sobald die Malware ausgeführt wurde, führt das System eine Verhaltensanalyse durch, um Muster zu erkennen, die mit bekannten bösartigen Aktionen übereinstimmen. Kompromittierungsindikatoren (Indicators of Compromise, IOCs) wie IP-Adressen, Domänen und Datei-Hashes werden automatisch extrahiert. Diese werden dann angereichert und mit bestehenden Bedrohungsdaten in Beziehung gesetzt, so dass Sicherheitssysteme in Echtzeit aktualisiert werden können.

Dynamische Analyse und Detonation von Malware

Die dynamische Analyse ist das Herzstück der Sandbox-basierten Automatisierung. Durch die Ausführung von Dateien in Echtzeit können Analysten und automatisierte Systeme sehen, wie sich eine Datei unter verschiedenen Bedingungen verhält. Die Adaptive Sandbox von OPSWATerfasst jede Nuance, von Versuchen der Privilegienerweiterung bis hin zu ausweichendem Verhalten, das durch bestimmte Umgebungen ausgelöst wird.

Verhaltensanalyse und IOC-Extraktion

Die Verhaltensanalyse beobachtet die Aktionen der Malware:

Anreicherung von Threat Intelligence und Feeds

Die extrahierten IOCs sind für sich genommen nicht wertvoll, wenn sie nicht kontextualisiert werden. OPSWAT integriert Sandbox-Ergebnisse in umfassendere Threat Intelligence-Plattformen (TIPs), in denen Verhaltensweisen bekannten Taktiken, Techniken und Verfahren (TTPs) zugeordnet werden. So können Unternehmen gegnerische Kampagnen erkennen und sich proaktiv gegen künftige Bedrohungen verteidigen.

Dynamische Analyse, Verhaltensbeobachtung, IOC-Extraktion und Anreicherung bilden zusammen eine zusammenhängende Schleife, die rohe Ausführungsdaten in verwertbare Informationen umwandelt. Die dynamische Analyse bildet die Grundlage, indem sie potenziell bösartige Inhalte in einer sicheren, emulierten Umgebung ausführt und so Laufzeitverhalten aufdeckt, das statischen Verfahren möglicherweise entgeht.

Die Verhaltensanalyse übersetzt diese Aktionen dann in aussagekräftige Muster: Versuche der Privilegienerweiterung, Ausweichmanöver, Seitwärtsbewegungen und mehr. Schließlich werden die extrahierten Indikatoren - IP-Adressen, Datei-Hashes, Domänen, Registrierungsschlüssel - durch Korrelation mit externen Feeds, gegnerischen Taktiken (über MITRE ATT&CK) und internen Telemetriedaten angereichert.

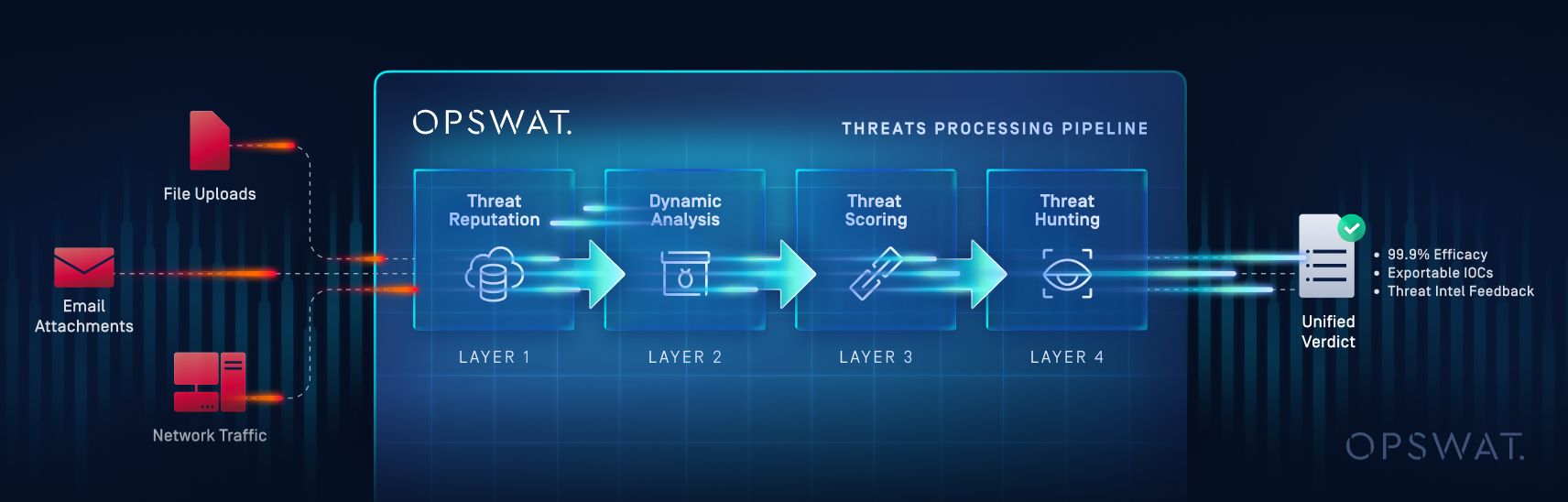

Innerhalb der integrierten OPSWAT-Pipeline zur Erkennung von Bedrohungen spielt die adaptive Sandbox eine zentrale Rolle in Stufe zwei einer breiteren, mehrschichtigen Verteidigungsstrategie. In der Threat Intelligence Pipeline werden Dateien zunächst durch Reputation Services verarbeitet, die die Reputation von Hashes, IPs, Domänen und URLs überprüfen. Wenn keine endgültige Entscheidung getroffen wird - oder wenn Heuristiken mit hohem Risiko angezeigt werden - wird die Datei zur dynamischen Detonation und Verhaltensprotokollierung an die Sandbox weitergeleitet.

Von dort aus fließen die Ergebnisse in die OPSWATund die Korrelationsmaschine für maschinelles Lernen ein. Hier werden die von der Sandbox extrahierten IOCs mit vorhandenen Bedrohungsdaten verglichen, was nicht nur die Erkennung, sondern auch die Klassifizierung und Zuordnung ermöglicht und Malware-Familien, zugehörige Kampagnen und sogar wahrscheinliche Bedrohungsakteure identifiziert. Diese Integration ermöglicht einen adaptiven Schutz in Echtzeit, der Sicherheitsteams dabei hilft, schneller zu reagieren, Warnungen effektiver zu priorisieren und Bedrohungen mit mehr Kontext aufzuspüren.

Akt III: Automatisierung trifft auf Fachwissen

Automatisierung ist kein Ersatz für menschliches Fachwissen, sie ist eine Ergänzung. Die Herausforderung besteht in der Skalierung der menschlichen Entscheidungsfindung in Umgebungen, die mit Alarmen überflutet sind. Die Sandbox von OPSWAT hilft, diese Lücke zu schließen. Durch die Automatisierung der frühzeitigen Erkennung und Korrelation von Bedrohungen können sich die menschlichen Analysten auf eine gründlichere Untersuchung und Reaktion konzentrieren.

KI-gestütztes Sandboxing

OPSWAT verwendet maschinelle Lernmodelle, um Muster und Verhaltensweisen zu erkennen, die auf Malware hindeuten, selbst wenn herkömmliche Signaturen versagen. Dies ist besonders effektiv bei der Identifizierung von Zero-Day-Bedrohungen, die noch nicht katalogisiert wurden. KI unterstützt auch die Zuordnung von Verhaltensweisen zu Profilen von Bedrohungsakteuren und fügt den technischen Indikatoren Kontext hinzu.

Implementierungsansätze für automatisierte Threat Intelligence mit Sandboxing

Unternehmen können Sandboxing auf verschiedene Arten bereitstellen: Cloud-basiert, Endpunkt-integriert oder in hybriden Modellen. OPSWAT unterstützt eine flexible Bereitstellung, die Anwendungsfälle in verschiedenen Branchen mit unterschiedlichen Compliance-Anforderungen ermöglicht.

Cloud vs. Endpoint

Cloud Sandboxen sind skalierbar und einfach zu verwalten, können aber Latenzzeiten verursachen. Endpoint bieten sofortige Reaktion und lokale Isolierung, erfordern aber eine größere Ressourcenzuweisung. Welcher Ansatz der richtige ist, hängt von der Infrastruktur und dem Bedrohungsmodell des Unternehmens ab.

Sandbox Automatisierungs- und Threat Intelligence

Die Sandbox von OPSWATlässt sich eng mit SIEM-, SOAR- und EDR-Plattformen integrieren. Dies ermöglicht automatisierte Rückkopplungsschleifen, bei denen Alarme Sandbox-Detonationen auslösen und die Ergebnisse in Reaktionsworkflows zurückfließen. Diese Art der Sandbox-Sicherheitsautomatisierung gewährleistet rechtzeitige Maßnahmen gegen sich entwickelnde Bedrohungen.

Vorteile und Herausforderungen von Sandbox Threat Intelligence

Vorteile von Threat Intelligence Tools

Die Vorteile der Sandbox-basierten Threat Intelligence-Automatisierung liegen auf der Hand: Erkennung in Echtzeit, geringerer manueller Arbeitsaufwand und schnellere Reaktionszeiten. Durch die Beobachtung des tatsächlichen Verhaltens können Unternehmen Bedrohungen erkennen, die sich herkömmlichen Abwehrmaßnahmen entziehen. Außerdem verbessern sich die Sichtbarkeit und die Klassifizierung von Bedrohungen erheblich.

Umgehung von Sandbox und Beschränkungen

Fortgeschrittene Malware kann Techniken zur Umgehung der Sandbox anwenden, wie z. B. die Überprüfung auf virtuelle Umgebungen oder die Verzögerung der Ausführung. Zwar ist kein System perfekt, aber OPSWAT entschärft diese Einschränkungen durch fortschrittliche Emulations- und Umgehungstaktiken. Die menschliche Aufsicht ist nach wie vor unerlässlich, um die Ergebnisse zu validieren und Kontext zu liefern.

Automatisiertes Malware-Sandboxing vs. parallele Konzepte

Automatisierte Malware-Analyse vs. Sandbox Automatisierung

Die automatisierte Malware-Analyse stützt sich häufig auf statische Techniken - Disassemblierung von Code und Untersuchung von Zeichenketten. Dies ist zwar nützlich, kann aber Laufzeitverhalten übersehen. Sandbox Automatisierung bietet tiefere Einblicke durch die Erfassung von Aktionen in Echtzeit, insbesondere in Kombination mit Verhaltenserkennung und IOC-Extraktion.

Sandbox Automatisierungs- und Threat Intelligence

Herkömmliche Threat Intelligence-Plattformen nutzen externe Bedrohungsdaten und korrelieren Daten von verschiedenen Sensoren. Wenn sie mit Sandbox-Automatisierung erweitert werden, erhalten diese Plattformen Zugang zu Verhaltensdaten aus erster Hand, wodurch die Korrelationen genauer und kontextreicher werden.

Die wichtigsten Merkmale von Sandboxing-Lösungen für Threat Intelligence

Integrations- und Automatisierungsfähigkeiten

Suchen Sie nach Sandbox-Lösungen, die die API mit SIEM-, SOAR- und TIP-Systemen unterstützen. Die Automatisierung sollte die Detonation von Dateien, die IOC-Extraktion und die Berichterstellung umfassen. OPSWAT bietet vollständigen API , ATT&CK-Technikzuordnung und Akteursattribution, was es zu einer umfassenden Threat Intelligence-Automatisierungsplattform macht.

Von der Isolation zur Aktion

Von der Erkennung neuartiger Malware-Stämme bis hin zur Anreicherung globaler Bedrohungsdaten ist die Sandbox-basierte Automatisierung von OPSWATeine entscheidende Komponente der modernen Cybersicherheit. Sie stellt eine Verlagerung von reaktiver zu proaktiver Verteidigung dar und gibt Sicherheitsteams die Werkzeuge, um schneller und intelligenter zu reagieren.

Um mehr darüber zu erfahren, wie die MetaDefender Sandbox™ von OPSWATIhre Fähigkeiten zur Erkennung von und Reaktion auf Bedrohungen stärken kann, besuchen Sie unsere Website.

FAQs

F: Was ist Sandboxing?

A: Sandboxing ist eine Technik, mit der verdächtige Dateien oder verdächtiger Code in einer isolierten Umgebung ausgeführt werden, um das Verhalten sicher zu beobachten, ohne die Produktionssysteme zu gefährden.

F: Was ist eine Malware-Analyse-Sandbox?

A: Eine Sandbox zur Malware-Analyse ist ein sicherer virtueller Raum, in dem potenziell bösartige Dateien ausgeführt und analysiert werden, um Bedrohungen anhand ihres Verhaltens zu erkennen.

F: Was bedeutet Automatisierung von Bedrohungsdaten?

A: Die Automatisierung von Threat Intelligence ist der Prozess der Sammlung, Analyse und Anwendung von Bedrohungsdaten mithilfe automatisierter Tools und Plattformen, um die Erkennung und Reaktion zu beschleunigen.

F: Was sind Sandbox-Umgebungen?

A: Sandbox sind simulierte Betriebssysteme, in denen verdächtiger Code zur Analyse und Erkennung von bösartigem Verhalten sicher ausgeführt werden kann.

F: Was ist Sandboxing in der KI?

A: In der KI-gestützten Cybersicherheit ermöglicht Sandboxing automatisierten Systemen, das Verhalten von Malware zu beobachten und Anomalien zu erkennen, oft mit Hilfe von maschinellem Lernen.

F: Was ist Sandboxing in SOC?

A: In einem Security Operations Center (SOC) hilft Sandboxing bei der Rationalisierung von Warnmeldungen und Untersuchungen, indem die Detonation und Analyse verdächtiger Dateien automatisiert wird.