Sicherheitsforscher haben wieder einmal gezeigt, warum Microsoft einräumt, dass "unerwartete Makros ein erhebliches Sicherheitsrisiko darstellen können". In einem aktuellen Blog-Beitrag erläutern Sicherheitsforscher, wie Angreifer Makros verwenden, um ZLoader, einen bösartigen Banking-Trojaner, herunterzuladen und auszuführen, ohne dass die ursprüngliche Datei Schadcode enthält.

Die Anatomie des Angriffs beginnt mit einem harmlosen Microsoft Word-Dokument, das Makros nutzt, um ein Microsoft Excel-Dokument herunterzuladen. Anschließend wird ein neues Makro in der XLS-Datei erstellt und eine Registrierungsrichtlinie auf "Disable Excel Macro Warning" aktualisiert. Folglich kann die Excel-Datei ihr bösartiges Makro ausführen, um ZLoader ohne jede Warnung herunterzuladen.

Wie bei so vielen anderen Angriffen wird das ursprüngliche Microsoft Word-Dokument als Phishing-E-Mail versendet. Diese spezielle Angriffskette ist jedoch neuartig, da das anfängliche Makro wahrscheinlich von keinem Antiviren- oder Anti-Malware-Programm erkannt werden wird. Natürlich sind in vielen Unternehmen Makros standardmäßig deaktiviert, aber das ursprüngliche Microsoft Word-Dokument ist so formatiert, dass die Benutzer aufgefordert werden, "Bearbeitung aktivieren" und "Inhalt aktivieren".

Diese Kombination aus Social Engineering und technischem Exploit macht diese Art von Angriffen so effektiv.

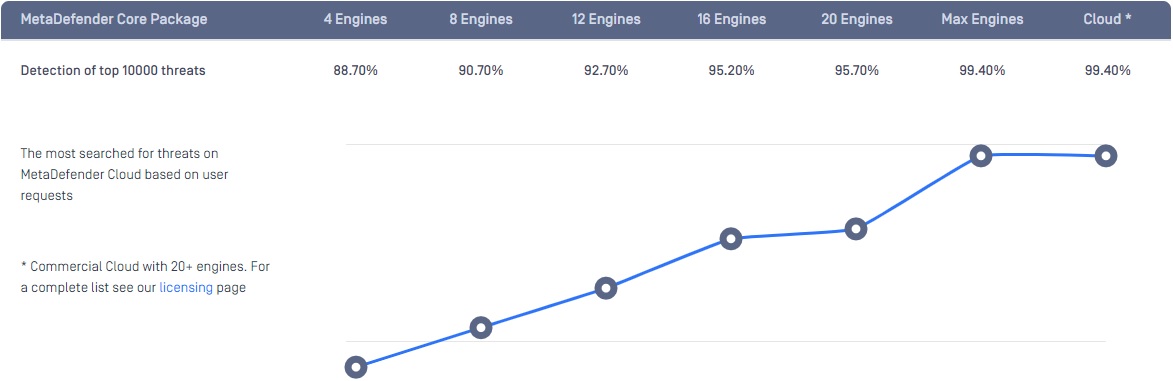

Selbst an guten Tagen haben Antiviren- und Anti-Malware-Engines Schwierigkeiten, mit der Menge neuer Bedrohungen Schritt zu halten, und sind extrem anfällig für Zero-Day-Bedrohungen. Untersuchungen vonOPSWAT zeigen, dass mehr als 30 Antiviren- und Anti-Malware-Engines erforderlich sind, um Erkennungsraten von über 99 Prozent zu erreichen, so dass Multiscanning-Lösungen die Verweildauer von latenter Malware erheblich reduzieren können. Selbst herkömmliche Sandboxen können umgangen werden, da die Malware immer ausgefeilter wird. Neuartige Bedrohungen, wie dieses ZLoader-Makro, sind besonders effektiv bei der Umgehung der Erkennung.

Keine Datei vertrauen

Das Zero-Trust-Sicherheitsmodell ist mit seiner Weisheit, "niemandem zu vertrauen", zu einer immer beliebteren Methode zur Sicherung von Benutzern und Geräten geworden, doch wird diese Weisheit nur selten auf die Dateisicherheit ausgedehnt. Da Antiviren- und Anti-Malware-Engines weiterhin mit ihren Erkennungsraten zu kämpfen haben, sollte es mittlerweile offensichtlich sein, dass auch Unternehmen "keiner Datei vertrauen" sollten.

Wenn ein Unternehmen davon ausgeht, dass alle Dateien bösartig sind, kann es seine Daten mit der Content Disarm and Reconstruction (CDR)-Technologie untersuchen und anschließend bereinigen.

Zunächst zerlegt das CDR alle Dateien in einzelne Komponenten, wobei alle Elemente identifiziert werden. Typischerweise werden risikoreiche Makros entfernt, wodurch potenziell bösartige Inhalte eliminiert werden. Anschließend rekonstruiert CDR die Datei schnell und sicher aus den bereinigten Komponenten, wobei die Metadaten und Dateieigenschaften erhalten bleiben. Darüber hinaus haben die Kunden die Möglichkeit, bestimmte Makros, die sie beibehalten möchten, in eine Liste aufzunehmen. Die rekonstruierten Dateien werden mit intakter Dateistruktur an die Endbenutzer geliefert, ohne dass die Benutzerfreundlichkeit beeinträchtigt wird. .

Deep CDR bereinigt und rekonstruiert mehr als 100 gängige Dateitypen und verifiziert mehr als 4.500 Dateitypen. Im Durchschnitt ist Deep CDR 30-mal schneller als die meisten dynamischen Analysetechnologien und kann Malware blockieren, die herkömmliche Sandbox-Umgebungen umgehen kann. Deep CDR lässt sich auch integrieren mit OPSWAT Multiscanningproaktiver Data Loss Prevention (DLP), und file-based vulnerability assessment Technologien.

Es spielt keine Rolle, ob Unternehmen nach bösartigen Dateien scannen, wenn Angreifer die Erkennung mit Makros umgehen können. Es spielt keine Rolle, ob Microsoft die Benutzer vor dem Sicherheitsrisiko von Makros warnt, wenn Angreifer diese Warnungen ausschalten können. Es spielt keine Rolle, ob Unternehmen Makros deaktivieren, wenn Angreifer durch geschicktes Social Engineering die Benutzer dazu bringen können, die Makros wieder zu aktivieren.

Was wirklich wichtig ist, ist die Mentalität "vertraue keiner Datei" und die Einrichtung von Richtlinien und Kontrollen, um diese Philosophie umzusetzen.

OPSWAT kann helfen. Wenden Sie sich noch heute an einen unserer Cybersecurity-Experten, um mehr darüber zu erfahren, wie Sie Daten mit Deep CDR bereinigen können.