Stellen Sie sich eine routinemäßige Fernwartungssitzung in einer Gasverdichterstation vor. Ein Auftragnehmer meldet sich über VPN an, um die Firmware zu aktualisieren und die Parameter des PID-Regelkreises auf einer Kompressor-Steuertafel neu zu konfigurieren. Das ist eine ganz gewöhnliche Aufgabe, die den reibungslosen Betrieb der Station gewährleistet. Er hat das schon mindestens ein Dutzend Mal gemacht.

Aber dieses Mal stimmt etwas nicht.

Der Auftragnehmer weiß es nicht, aber sein Laptop ist mit Malware infiziert. Sobald die Verbindung hergestellt ist, öffnen die flache Netzwerkarchitektur und der fehlende Schutz auf Protokollebene den Angreifern den Weg, sich in der gesamten OT-Umgebung zu bewegen. Innerhalb weniger Minuten deaktivieren sie Sicherheitsalarme und greifen auf zentrale SPS zu, die den Gasfluss steuern. Als sich die Bedrohung ausweitet, ist die Station gezwungen, 36 Stunden lang offline zu gehen, den Betrieb anzuhalten, Notfallsysteme und Reaktionsteams auszulösen und enorme finanzielle Verluste zu verursachen.

Dies ist eine hypothetische Situation, aber sie spiegelt das sehr reale Risiko wider, das entsteht, wenn man sich auf herkömmliche VPNs für den Fernzugriff auf kritische OT- und cyber-physische Systeme verlässt.

VPNs wurden für die IT entwickelt, nicht für die OT

VPNs wurden für IT-Umgebungen entwickelt, um vertrauenswürdigen Benutzern die Verbindung zu Unternehmensressourcen über das Internet zu ermöglichen. Sie funktionieren, indem sie einen verschlüsselten Tunnel zwischen dem Benutzer und dem internen Netzwerk aufbauen. Das klingt zwar sicher, setzt aber voraus, dass der Benutzer vertrauenswürdig ist und dass sein Zugang, sobald er im Netzwerk ist, unbeschränkt oder höchstens kontrolliert sein sollte.

Dieses Vertrauensmodell ist im Zusammenhang mit OT zutiefst fehlerhaft. Im Gegensatz zu IT-Systemen sind OT-Umgebungen extrem störanfällig, enthalten oft ältere Geräte mit begrenzten Sicherheitsfunktionen und arbeiten in der Regel rund um die Uhr, um physische Prozesse zu steuern. Die Einführung eines breiten, unkontrollierten Zugriffs auf diese Netzwerke, insbesondere von Dritten wie Auftragnehmern oder OEM-Anbietern, kann ernsthafte Schwachstellen schaffen.

Wenn VPNs zu einer Belastung im OT werden

Hier sind nur einige Gründe, warum VPNs für OT-Umgebungen ungeeignet sind:

- Überprivilegierter Zugriff

VPNs bieten oft Zugriff auf Netzwerkebene, d. h., sobald ein Benutzer verbunden ist, kann er sich innerhalb des OT-Netzwerks bewegen. Dies verstößt gegen das Prinzip der geringsten Privilegien. - Dauerhafte Verbindungen

VPN-Tunnel können über lange Zeiträume hinweg offen bleiben und bieten so eine ständige Angriffsfläche. Wenn ein Angreifer den Endpunkt oder die Anmeldedaten kompromittiert, kann er unbemerkt Zugang erhalten. - Fehlende Sitzungskontrolle

VPNs bieten keine granulare Kontrolle über Benutzeraktionen und keine Überwachungsfunktionen, sobald sich die Benutzer im Tunnel befinden. Es gibt keine Protokollfilterung, keine Befehlsinspektion, keine Sitzungsaufzeichnung und keine Warnmeldungen. Wenn ein böswilliger Akteur oder ein nachlässiger Techniker eine Änderung vornimmt, gibt es oft keine Möglichkeit, dies zu erkennen, bevor der Schaden eingetreten ist. Es gibt keinen Einblick in die Aktivitäten der Benutzer innerhalb der OT-Umgebung, und es gibt auch keine native Unterstützung für Sitzungsaufzeichnungen oder Prüfpfade. - Unsichere Endpunkte

VPNs erweitern den Netzwerkumfang auf das Remote-Gerät, das möglicherweise nicht sicher ist. Ein kompromittierter Laptop eines Auftragnehmers wird zu einem Einstiegspunkt in kritische Systeme. - Keine native Integration mit OT-Protokollen

Herkömmliche VPNs verstehen oder verwalten keine OT-spezifischen Protokolle. Dies schränkt ihre Fähigkeit ein, Filterungen auf Protokollebene oder Befehlseinschränkungen durchzusetzen. Außerdem schützen oder isolieren VPNs keine von Natur aus unsicheren Industrieprotokolle wie Modbus, DNP3 oder BACnet. Diesen Protokollen fehlt es an integrierter Verschlüsselung oder Authentifizierung, und sie können leicht missbraucht werden, sobald sie durch einen VPN-Tunnel offengelegt werden. - Hoher operativer Aufwand

VPNs und Jump Server sind komplex zu verwalten, schwierig zu prüfen und oft teuer in der Skalierung, insbesondere wenn mehrere Auftragnehmer und Standorte beteiligt sind.

Eine sicherere, intelligentere Alternative: MetaDefender OT Access

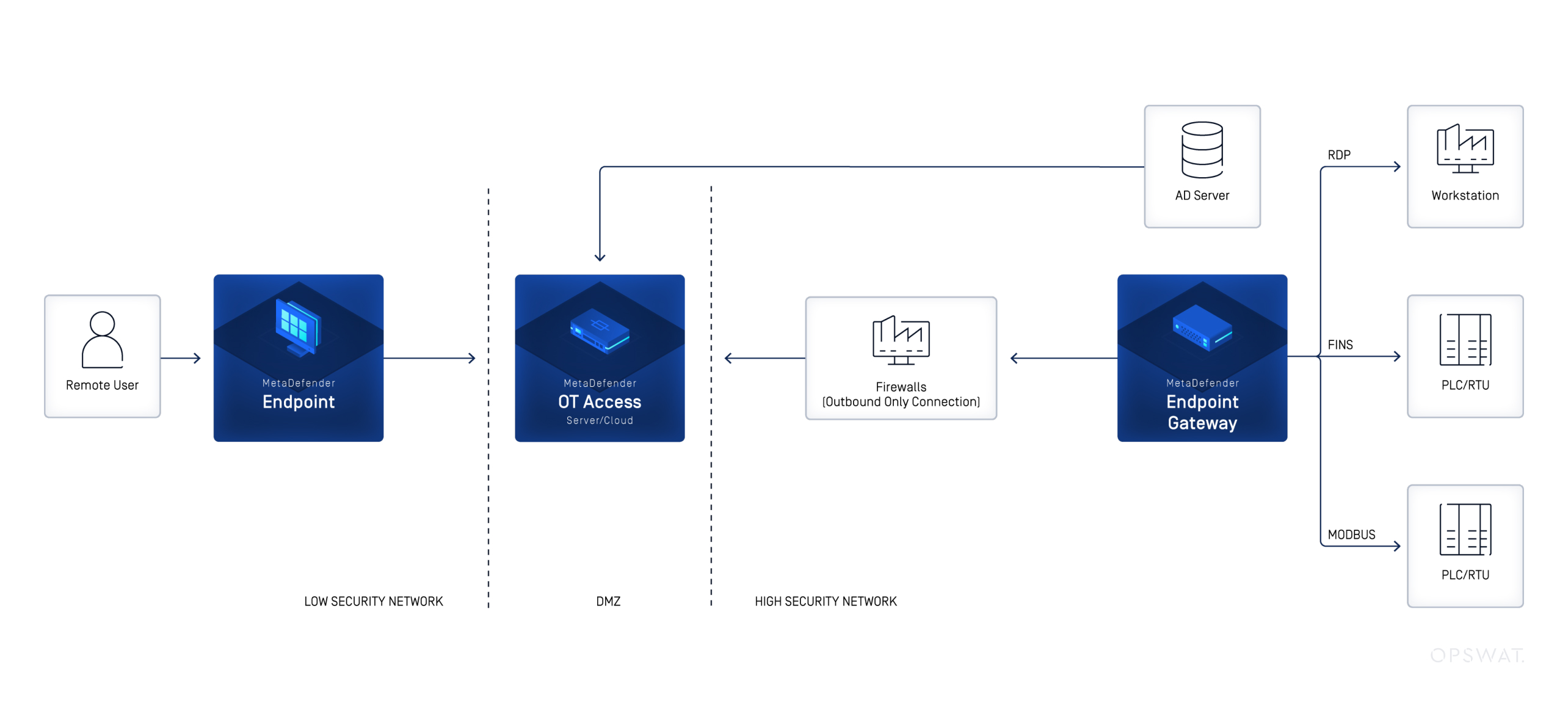

Eingabe MetaDefender OT Access-eine sichere, richtliniengesteuerte Fernzugriffslösung, die speziell für industrielle Umgebungen entwickelt wurde. Im Gegensatz zu herkömmlichen VPNs vertraut die Lösung den Endpunkten nicht standardmäßig. Stattdessen erzwingt sie strenge Zugriffsregeln, Sitzungskontrolle und eine auf OT zugeschnittene Protokollprüfung.

Zu den wichtigsten Funktionen von MetaDefender OT Access gehören:

Granulare RBAC (rollenbasierte Zugriffskontrolle)

Nur autorisierte Benutzer können auf bestimmte Ressourcen, Protokolle oder Sitzungen zugreifen. Keine offenen Tunnel oder unnötigen Privilegien mehr.

Interaktive Sitzung Genehmigung

Jede Zugriffssitzung kann durch Genehmigungsworkflows gewährt werden, so dass eine menschliche Kontrolle vor der Gewährung des Zugriffs gewährleistet ist.

Vollständige Sitzungsaufzeichnung und Auditing

MetaDefender OT Access bietet einen vollständigen Audit-Trail von Remote-Sitzungen, der für die Einhaltung von Vorschriften und forensische Untersuchungen von entscheidender Bedeutung ist.

Kontrollen auf Protokollebene

Im Gegensatz zu VPNs versteht MetaDefender OT Access OT-Protokolle und ermöglicht Deep Packet Inspection, Befehlsfilterung und die Durchsetzung von Kommunikationsgrenzen.

Keine direkte Netzwerkexposition

Endbenutzer stellen niemals eine direkte Verbindung zum OT-Netzwerk her. Stattdessen werden die Sitzungen über einen sicheren Sprungpunkt vermittelt, wodurch die Angriffsfläche drastisch reduziert wird.

VPNs öffnen die Tür. MetaDefender OT Access hält sie bewacht.

Industrial können sich die von VPNs in ihren OT-Umgebungen ausgehenden Risiken nicht mehr leisten. Die Angriffsfläche vergrößert sich, und Angreifer nutzen die schwächste Verbindung aus - häufig über Fernzugriff. Regulatorische Rahmenwerke wie NERC CIP, IEC 62443 und NIST 800-82 betonen bereits strengere Kontrollen für Fernzugriffspfade.

MetaDefender OT Access bietet eine moderne Alternative, die den Zero-Trust-Prinzipien und den Realitäten industrieller Netzwerke gerecht wird. Indem VPNs durch eine sichere, überwachbare und richtliniengesteuerte Fernzugriffslösung ersetzt werden, können OT-Umgebungen widerstandsfähig bleiben, ohne die betriebliche Effizienz zu beeinträchtigen.