OPSWAT Metascan ist eine fortschrittliche Technologie zur Erkennung und Abwehr von Bedrohungen, die mehrere Anti-Malware-Engines gleichzeitig ausführt, um die Wahrscheinlichkeit zu maximieren, bekannte Malware zu erkennen. Während eine einzelne Antiviren-Engine 40-80% der Malware erkennen kann, ermöglicht Metascan Cybersecurity-Spezialisten das Scannen von Dateien mit über 30 marktführenden Anti-Malware-Engines vor Ort (Windows und Linux werden unterstützt) und in der Cloud (MetaDefender Cloud), um Erkennungsraten von mehr als 99 % zu erzielen(siehe unseren Bericht). Unsere Lösung erhöht nicht nur die Erkennungsraten und verkürzt die Erkennungszeiten bei Ausbrüchen, sondern bietet auch Ausfallsicherheit für Anti-Malware-Lösungen einzelner Hersteller. Metascan ist eines der wichtigsten Softwaremodule innerhalb von OPSWAT MetaDefender Core und wird kontinuierlich verbessert, indem die effektivsten Antiviren (AV)-Anbieter evaluiert und in unsere Engine-Lieferantenliste aufgenommen werden. Wir sind immer auf der Suche nach neuen Sicherheitspartnern, die unsere Multiscanning-Lösung ergänzen, um unsere Kunden besser vor immer raffinierteren Cyberkriminalität zu schützen. In diesem Blog gehen wir auf die technischen Bewertungsprozesse für AVs ein, bevor sie in Metascan aufgenommen werden.

Die Evaluierungsprozesse durchlaufen vier verschiedene Phasen: Validierung der Paketanforderungen, Prüfung der Komponenten von Drittanbietern, schnelle Integration und Automatisierungstest.

Die erste Phase der Evaluierung ist die Validierung der Anforderungen an das SDK-Paket (Software Development Kit). Auf der Grundlage unserer Erfahrung mit der Integration von mehr als 30 führenden Anti-Malware-Engines haben wir eine Reihe von einfachen Standardanforderungen entwickelt:

- Um die Integration zu erleichtern, muss das SDK-Paket eine C- oder C++-Schnittstelle haben. Normalerweise besteht ein Scanvorgang mit CLI (Command Line Interface) aus drei Schritten: Initialisierung (einschließlich Laden der gesamten Datenbank), Scannen und Deinitialisierung. Der gesamte Prozess erfolgt für jede gescannte Datei, was den Scanvorgang verlangsamt. Bei der C++-Integration hingegen muss das System nur einmal initialisiert werden und wartet dann auf eingehende Dateien, um sie zu scannen. Wir müssen das System nur deinitialisieren, wenn wir den gesamten Produktdienst stoppen.

- Die qualifizierte Engine sollte über separate Modul- und Definitionsdateien verfügen, um die Auslieferung als kleines Paket zu erleichtern, und sollte nicht unbeabsichtigt aktualisiert werden.

- Darüber hinaus beliefern wir viele kritische Infrastrukturbranchen, die in einer abgeschirmten Umgebung arbeiten, so dass die bereitgestellten Engines die Offline-Aktualisierung von Definitionsdateien unterstützen müssen.

- Um unseren Kunden eine fortschrittliche Lösung zur Abwehr von Bedrohungen anbieten zu können, müssen wir für die hinzugefügten AVs weitere Anforderungen erfüllen, wie z. B. Thread-Sicherheit, hoher Durchsatz und ein eigenständiges SDK ohne Installationsprozess.

Wenn alle Anforderungen an das Paket erfüllt sind, gehen wir zur zweiten Phase der Bewertung über, in der die Konformität des Pakets geprüft wird. Es wird mit einem Drittanbieter-Tool gescannt, um alle Schwachstellen oder Lizenzprobleme zu erkennen. Wenn Probleme gefunden werden, benachrichtigen wir den AV-Anbieter, damit er sie behebt, bevor wir mit der Bewertung fortfahren.

Die dritte Phase der Anforderung ist eine Integrationsprüfung, um zu sehen, ob die Engine nahtlos integriert werden kann und reibungslos läuft. Auf der Grundlage des Beispielcodes oder des Integrationsleitfadens beginnen wir mit sehr grundlegenden Funktionen wie Initialisierung und Scannen. Dann wird ein Schnelltest durchgeführt, um sicherzustellen, dass die Integration korrekt ist, indem die EICAR-Antiviren-Testdatei und die saubere Datei gescannt werden. Zur Kontrolle der Datensicherheit setzen wir während des Tests ein Netzwerküberwachungsprogramm ein, um sicherzustellen, dass die Engine keine Daten an ihren Heimatserver sendet.

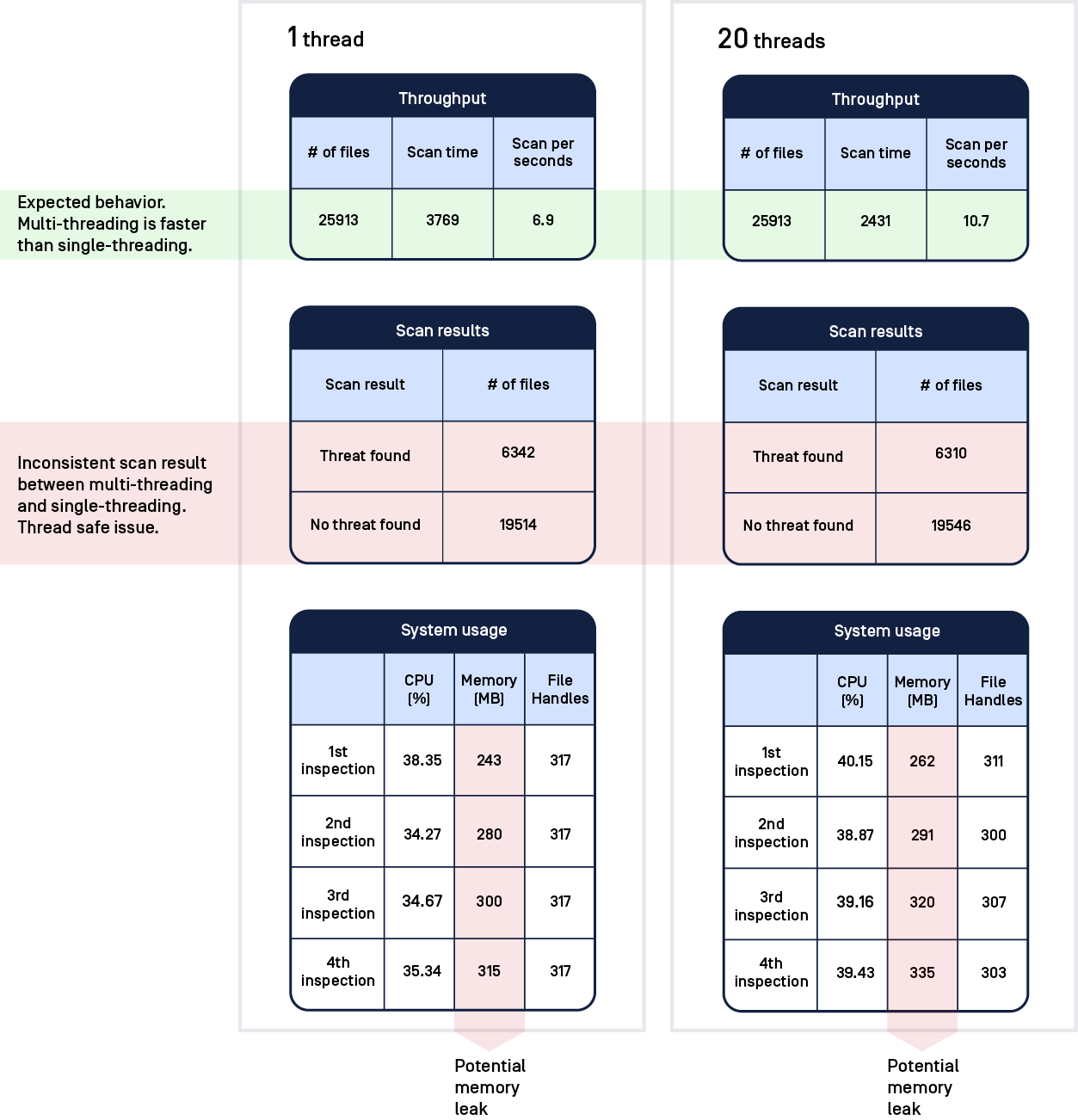

Darüber hinaus haben wir einen umfassenden Testrahmen entwickelt, um Leistungskennzahlen wie Durchsatz, Speicherlecks, CPU-Verbrauch und Thread-Sicherheit zu messen. Wie in der nachstehenden Abbildung dargestellt, haben wir einen Test mit zwei Szenarien durchgeführt: Scannen mit einem Thread und Scannen mit mehreren Threads (20 Threads in diesem Test). Anhand der Leistungsmessung können wir bestehende Fehler oder Probleme, die der AV während des Scanvorgangs verursacht, identifizieren.

Wir verwenden Tausende von Beispieldateien, darunter sowohl bekannte bösartige als auch gutartige Dateien, und lassen sie von der untersuchten Engine scannen, um die Erkennungsrate (sowohl für falsch-positive als auch für falsch-negative Dateien) zu ermitteln. Das Framework überwacht auch den Fußabdruck des AVs, um potenzielle Speicherlecks oder einen unerwünschten CPU-Verbrauch zu entdecken. In der obigen Testdemonstration stieg beispielsweise die Speichernutzung bei vier verschiedenen Inspektionen an, was auf ein mögliches Speicherleck hinweist. Ebenso zeigte das Testergebnis den Durchsatz der Engine sowie alle Fehler während des Scanvorgangs, die für weitere Untersuchungen protokolliert wurden.

Anschließend führten wir einen Stresstest durch, der einen Tag lang mit einem viel größeren Datensatz lief, um die Leistung und Stabilität der AV weiter zu untersuchen. Wir haben eine Integrationstestumgebung in einem Docker-Container aufgebaut. Wenn in dieser Phase Probleme festgestellt werden, teilen wir die identifizierten Probleme mit dem AV-Anbieter zusammen mit dem Testcontainer, um konsistente Testumgebungen zu erhalten.

Nach einer sorgfältigen Prüfung der Integration und der Leistung des AV-Programms stellen wir die offizielle Integration mit Metascan bereit, wenn sie alle unsere strengen Tests bestanden hat, bestätigen die Partnerschaftsvereinbarung und geben unseren Kunden die Aufnahme einer neuen Anti-Malware-Engine bekannt.

Unser sorgfältiger AV-Evaluierungsprozess soll sicherstellen, dass unseren Kunden ein einwandfreies, dynamisches und effizientes Sicherheitsprodukt zur Verfügung gestellt wird. Außerdem wird dadurch eine enge und erfolgreiche Zusammenarbeit zwischen OPSWAT und unseren Technologiepartnern geschaffen, um unsere Kunden gemeinsam vor immer fortschrittlicheren Cyberangriffen zu schützen. Wir sind ständig auf der Suche nach neuen AV-Lieferanten, die sich unserer Multiscanning-Lösung anschließen möchten. Für eine mögliche Partnerschaft mit OPSWATkontaktieren Sie uns bitte jetzt. Wir beantworten gerne alle Ihre Fragen.