Wenn Sie auf öffentliche Bedrohungsmeldungen warten, um eine neue Malware-Familie zu erkennen, können Sie stundenlang ungeschützt bleiben. In dieser Lücke verbreiten sich Kampagnen, werden Anmeldeinformationen gestohlen und Sicherheitslücken können sich seitlich ausbreiten. Dieser Beitrag zeigt, wie die MetaDefender Sandbox von OPSWAT(die Engine hinter Filescan.io) dieses Zeitfenster durch Verhaltensanalyse auf Anweisungsebene, automatisches Entpacken und ML-gesteuerte Ähnlichkeitssuche verkleinert. Dies bietet SOC-Teams, Malware-Forschern und CISOs einen praktischen Weg zu früheren Erkennungen mit höherer Zuverlässigkeit.

Das Problem: Ein "OSINT-Rückstand", den Angreifer ausnutzen

In der heutigen Bedrohungslandschaft wird der Unterschied zwischen einem "kleinen Ereignis" und einem "großen Vorfall" in Stunden gemessen. Neue Binärdateien kursieren oft lange bevor Open-Source-Intelligence (OSINT) aufholt und den Gegnern einen entscheidenden Vorsprung verschafft. Unsere jüngsten Untersuchungen zeigen:

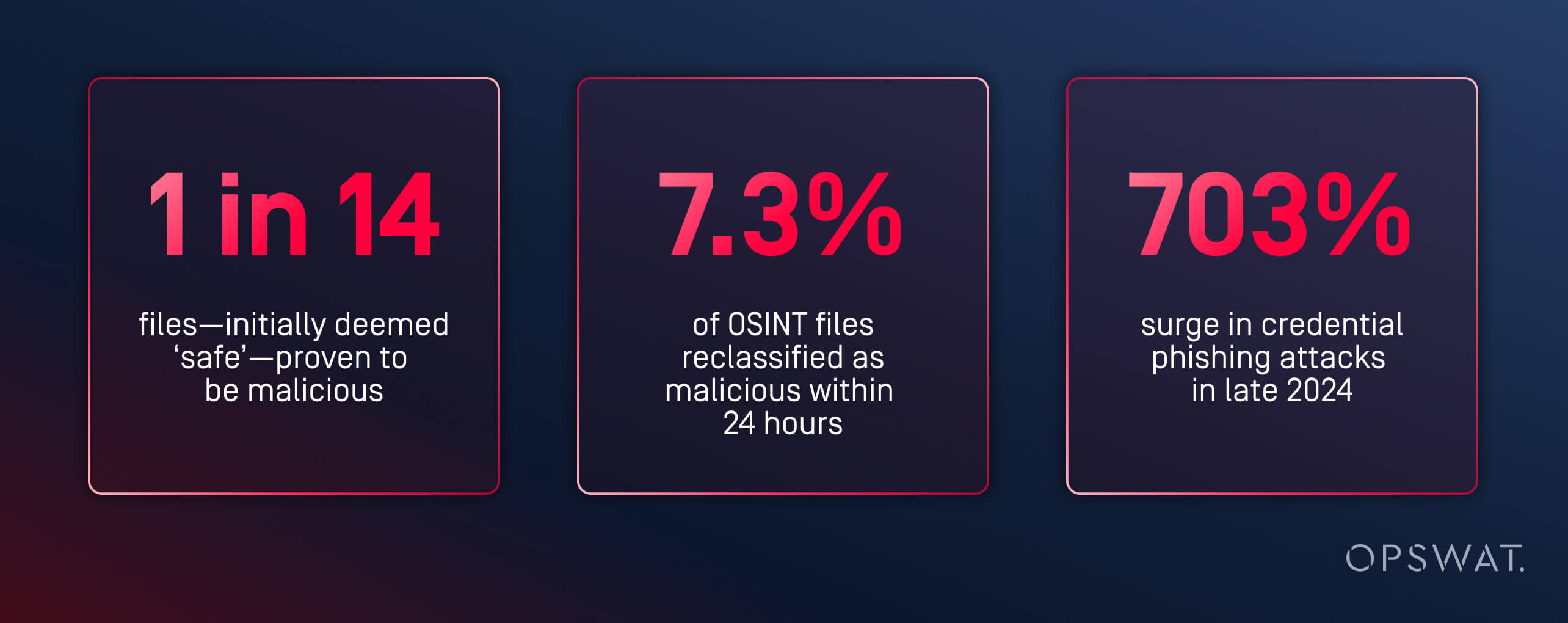

- 1 von 14 Dateien, die in den öffentlichen TI-Feeds zunächst ignoriert werden, sind tatsächlich bösartig - genau die Art von frühen Samples, die spätere Kampagnen auslösen.

- Filescan.io deckt diese Bedrohungen im Durchschnitt 24 Stunden früher auf als herkömmliche Quellen, was das Zeitfenster für Angreifer verkleinert, sich zu verschanzen.

- All dies spielt sich in einer Zeit ab, in der das Volumen von Credential-Phishing um ca. 700 % gestiegen ist und die Offenlegung von Schwachstellen auf mehr als 50.000 in einem einzigen Jahr zusteuert, was die Angriffsfläche und die Anzahl der zuerst gesehenen" Binärdateien vergrößert, die SOCs sichten müssen.

Das Fazit: Auf Community-Indikatoren zu warten, ist keine Strategie mehr. Sie brauchen eine Möglichkeit, Risiken zu bewerten, bevor eine YARA-Regel in einem öffentlichen Feed landet - und zwar auf Unternehmensebene, ohne dass Analysten im Rauschen untergehen.

Was sich geändert hat: Malware ist dichter, heimlicher und vielschichtiger

Statische Prüfungen allein haben es schwer, moderne Ausweichmanöver zu verhindern. Über Stichproben hinweg sehen wir:

- Behavioral Gating (z. B. TLS-Callbacks, geo-fenced Payloads, verzögerte Ausführung), die sich in Sandkästen verstecken und einer naiven Detonation entgehen.

- Kodierungstricks (z. B. UTF-16 BOM-Marker), die einfache Parser stören.

- Packer-Inflation (VMProtect, NetReactor, ConfuserEx), die mehrstufige Lader verpacken, die ihren Zweck nur im Speicher offenbaren.

- Dateiloses Handwerk (PowerShell, WMI), das die entscheidende Logik in den Arbeitsspeicher verlagert, wo festplattenorientierte Scanner am wenigsten Einblick haben.

- Die Komplexität steigt: Die durchschnittliche bösartige Datei hat jetzt 18,34 Ausführungsknoten (im Vergleich zu 8,06 im letzten Jahr), was auf verkettete Skripte, LOLBINs und gestaffelte Nutzlasten zurückzuführen ist.

Implikation: Um diese 24 Stunden zurückzuerobern, brauchen die Verteidiger eine Verhaltenswahrheit auf Anweisungsebene mit konsequenter Entpackung, Gedächtnisintrospektion und automatisierter Korrelation, die frühe Signale in zuverlässige Urteile umwandelt.

Der MetaDefender Sandbox : Erst das Verhalten, dann alles andere

Die MetaDefender Sandbox von OPSWAT, die Engine, die Filescan.io antreibt, wurde speziell entwickelt, um die OSINT-Verzögerung zu verringern, indem sie sich darauf konzentriert, wie sich eine Probe verhält, und nicht darauf, welche Signatur zu ihr passt.

Core gehören:

1. Emulation auf Anweisungsebene, um moderne Umgehungen zu vereiteln - Behandelt TLS-Callbacks, Timing-Tricks und regional gesperrte Logik, so dass die Nutzdaten vollständig offengelegt werden. Neutralisiert UTF-16 BOM und ähnliche Parser-Fallen, damit der gesamte Ausführungspfad beobachtbar bleibt.

2. Speicherzentrierte Sichtbarkeit für dateilose und inszenierte Angriffe - Erfasst speicherinterne Nutzdaten, die nie die Festplatte berühren (z. B. PowerShell, WMI), und liefert Artefakte, Konfigurationen und C2s, die sonst übersehen werden.

3. Automatisiertes Entpacken fortschrittlicher Packer - Durchforstet VMProtect, ConfuserEx, NetReactor und benutzerdefinierte Packer, um den tatsächlichen Code aufzudecken, damit Analysten die Absicht und nicht die Wrapper erkennen können.

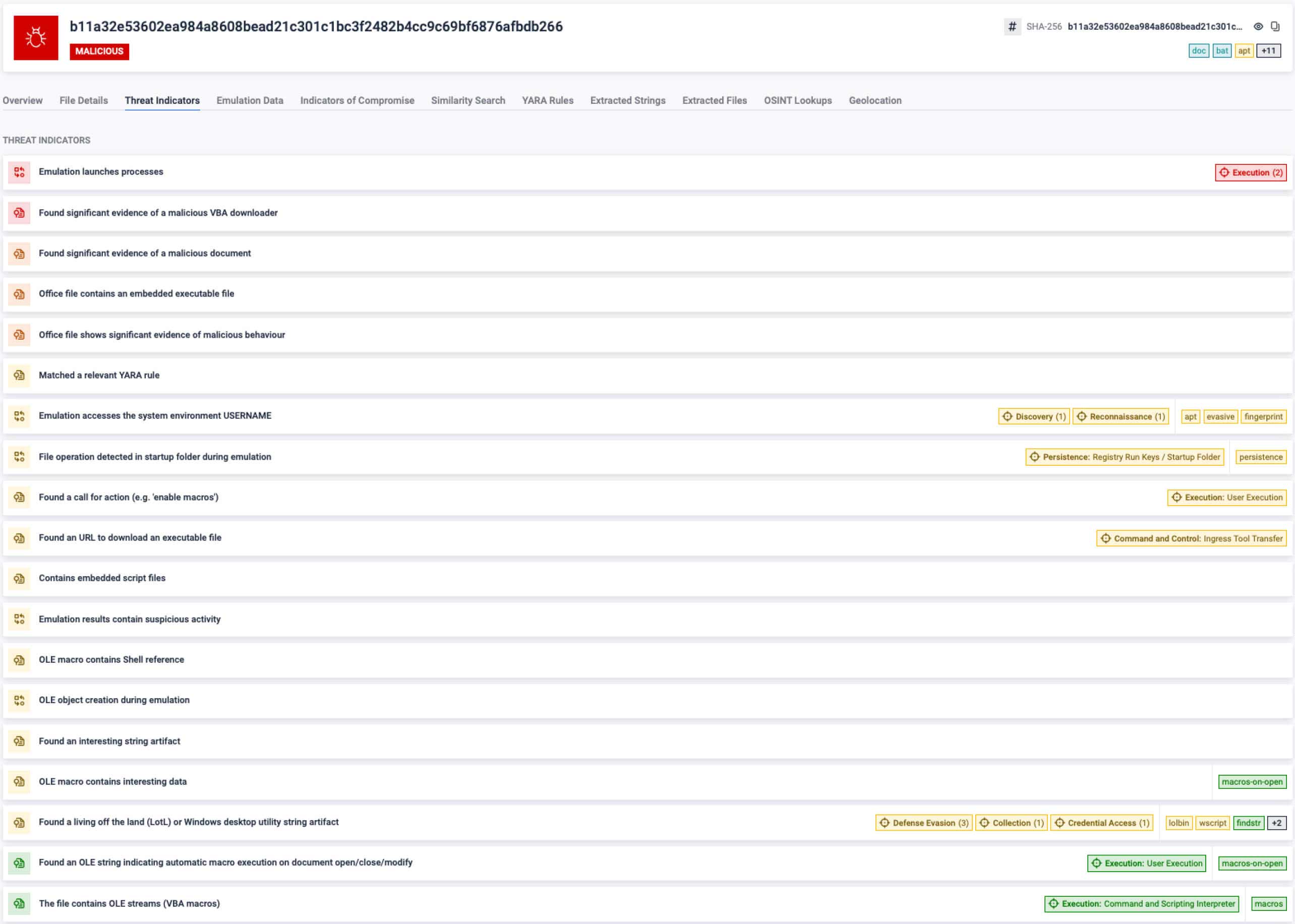

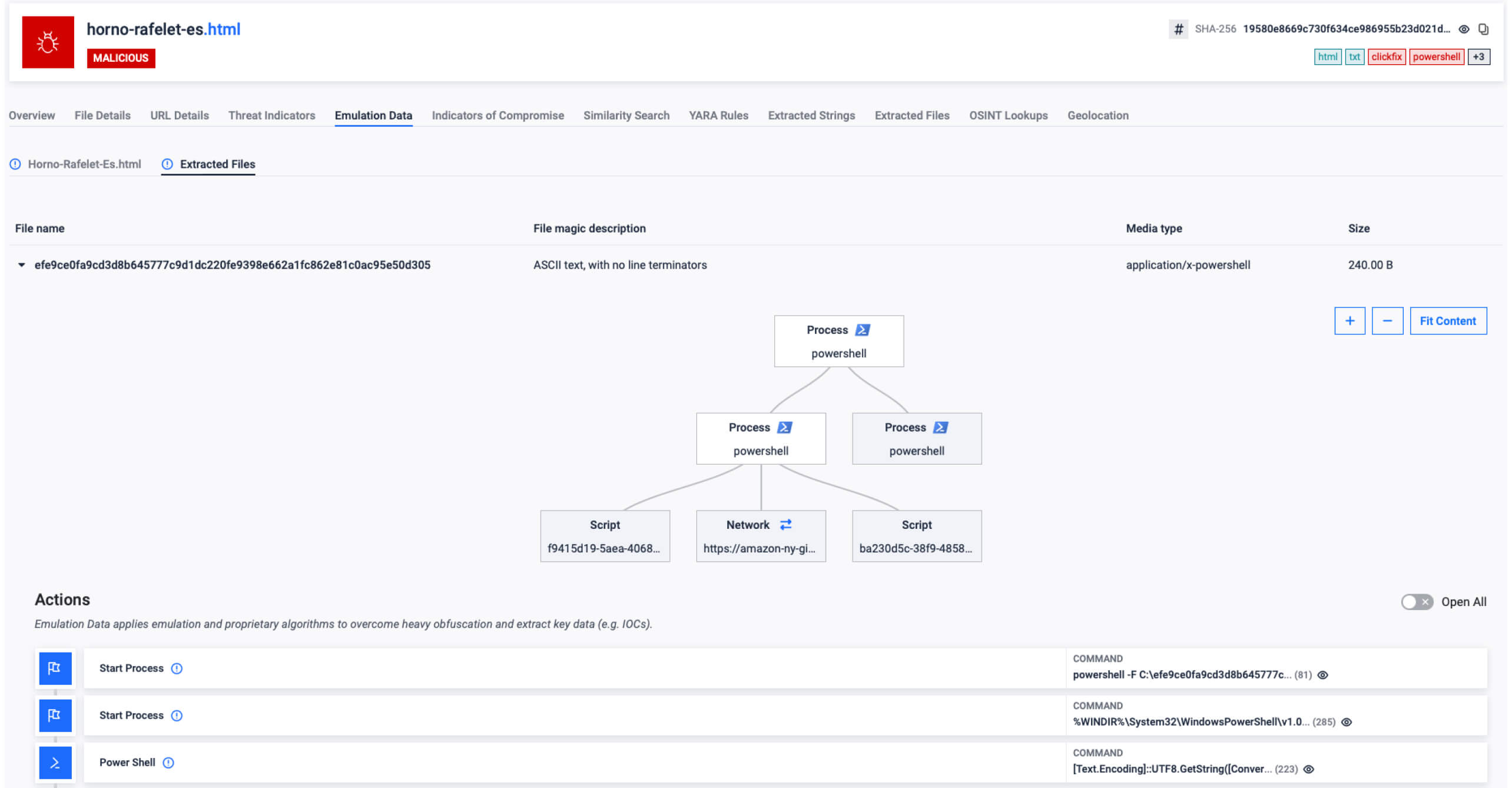

4. Reichhaltige, erklärbare Ergebnisse - MITRE ATT&CK-Zuordnung, entschlüsselte Nutzdaten, Netzwerkspuren und ein visuelles Ausführungsdiagramm, das die gesamte Kette dokumentiert (z. B. .LNK → PowerShell → VBS → DLL-Inject).

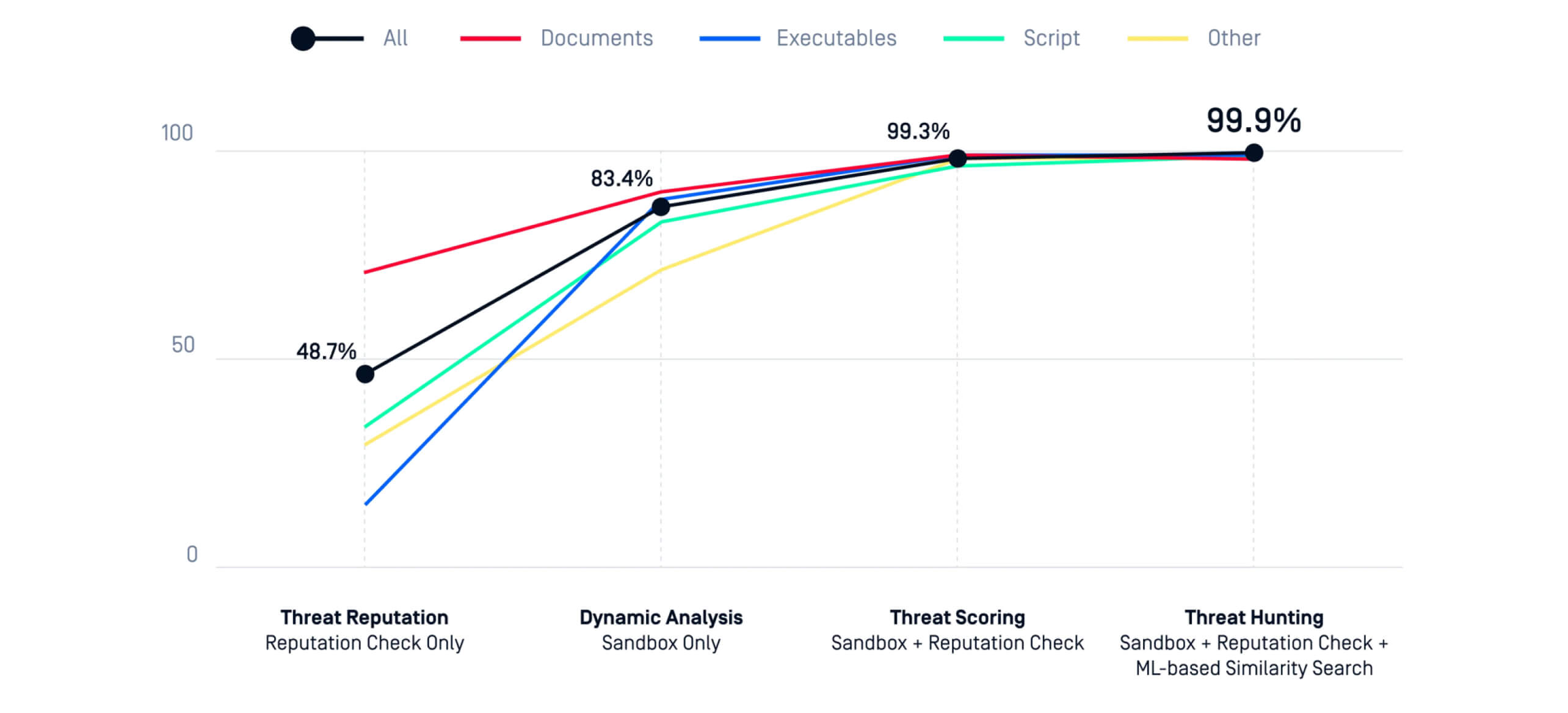

Wenn Reputation, Behavioral Sandboxing und ML-Ähnlichkeitssuche zusammenarbeiten, erreichen Unternehmen eine Erkennungsgenauigkeit von 99,9 % und kombinieren Präzision mit der erforderlichen Aktualität, um OSINT um Stunden zu schlagen.

Filescan.io: Community-gestützte Frühwarnung für jedermann

Filescan.io stellt dieselbe Sandbox auf Unternehmensniveau der Öffentlichkeit zur Verfügung, so dass Verteidiger überall verdächtige Dateien einreichen und in Sekundenschnelle tiefgreifende Erkenntnisse über das Verhalten erhalten können. Mit einem kostenlosen Konto können Sie:

- Hochladen und Detonieren von Dateien für eine vollständige Verhaltensanalyse.

- Überprüfung der dekodierten Nutzdaten und der gesamten Netzwerkaktivität; Überprüfung der MITRE ATT&CK-Mappings für eine schnelle Triage.

- Tragen Sie zu einem wachsenden Diagramm von mehr als 74 Mio. IOCsbei und profitieren Sie davon, indem Siemehr Vertrauen in die globale Threat Intelligence von OPSWATeinbringen.

Jeder öffentliche oder private Scan stärkt das kollektive Signal - und gibt Ihnen einen früheren Einblick in das, was sich gerade verbreitet, und nicht in das, was gestern veröffentlicht wurde.

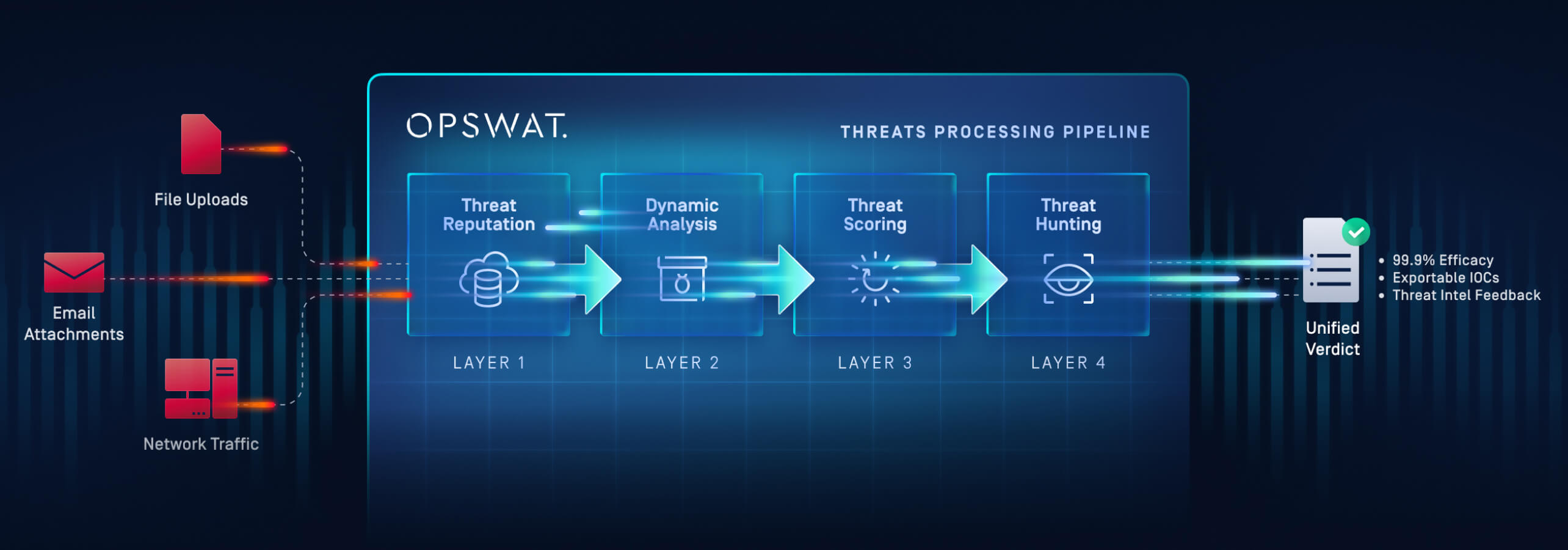

Vom kostenlosen Scan zur vollständigen Abdeckung: Einmal integrieren, überall Bedrohungen abfangen

Unternehmen können MetaDefender Sandbox in die Pfade des Live-Verkehrs einbetten, in die riskante Dateien gelangen:

- ICAP auf Web-Proxys und DLP-Gateways

- MetaDefender Core für orchestrierte Antivirus- und Sandbox-Pipelines

- Managed File Transfer (MFT) -Workflows zur Quarantäne und Analyse am Eingang

- E-Mail-Gateways, die Anhänge und verlinkte Downloads vor der Zustellung explodieren lassen

- Air-Gapped-Bereitstellungen für klassifizierte oder regulierte Umgebungen, die sich nicht auf die Cloud-Konnektivität verlassen können

Was sich am ersten Tag ändert:

- Unbekannte werden automatisch zur Detonation gebracht und mit ATT&CK, C2s, Registrierungs-/Dateisystemänderungen und dekodierten Konfigurationen angereichert.

- Bei der Ähnlichkeitssuche werden neue Proben mit bekannten Familien/Kampagnen geclustert, selbst wenn Hashes und Strings neu sind.

- Die SOC-Triage verlagert sich von "Ist es schlimm?" zu "Wie schlimm ist es, wie hängt es zusammen, und wer ist noch betroffen?"

Ergebnis aus der Praxis: Ein Kunde aus dem Energiesektor integrierte die MetaDefender Sandbox in die Dateiübertragungsprozesse und erzielte eine 62-prozentige Reduzierung der manuellen SOC-Untersuchungen, während er gleichzeitig gezielte Angriffe blockierte, die OSINT noch nicht identifiziert hatte.

Rollenbasierter Wert: Was jedes Team am ersten Tag bekommt

Für SOC-Analysten und Vorfallbearbeiter

- Schnellere Triage: Angereicherte, verhaltensorientierte Urteile mit ATT&CK-Taktiken verringern das Rätselraten.

- IOC-Extraktion: Automatische Extraktion von Domänen, IPs, Zertifikaten, Mutexes und abgelegten Dateien.

- Klare Visualisierungen: Ausführungsdiagramme zeigen, was wann passiert ist, ideal für Übergaben.

Für Malware-Forscher und TI-Ingenieure

- Entpacken und Dekompilieren: Erhalten Sie den echten Code (nicht nur Wrapper) für eine sichere Familienzuordnung.

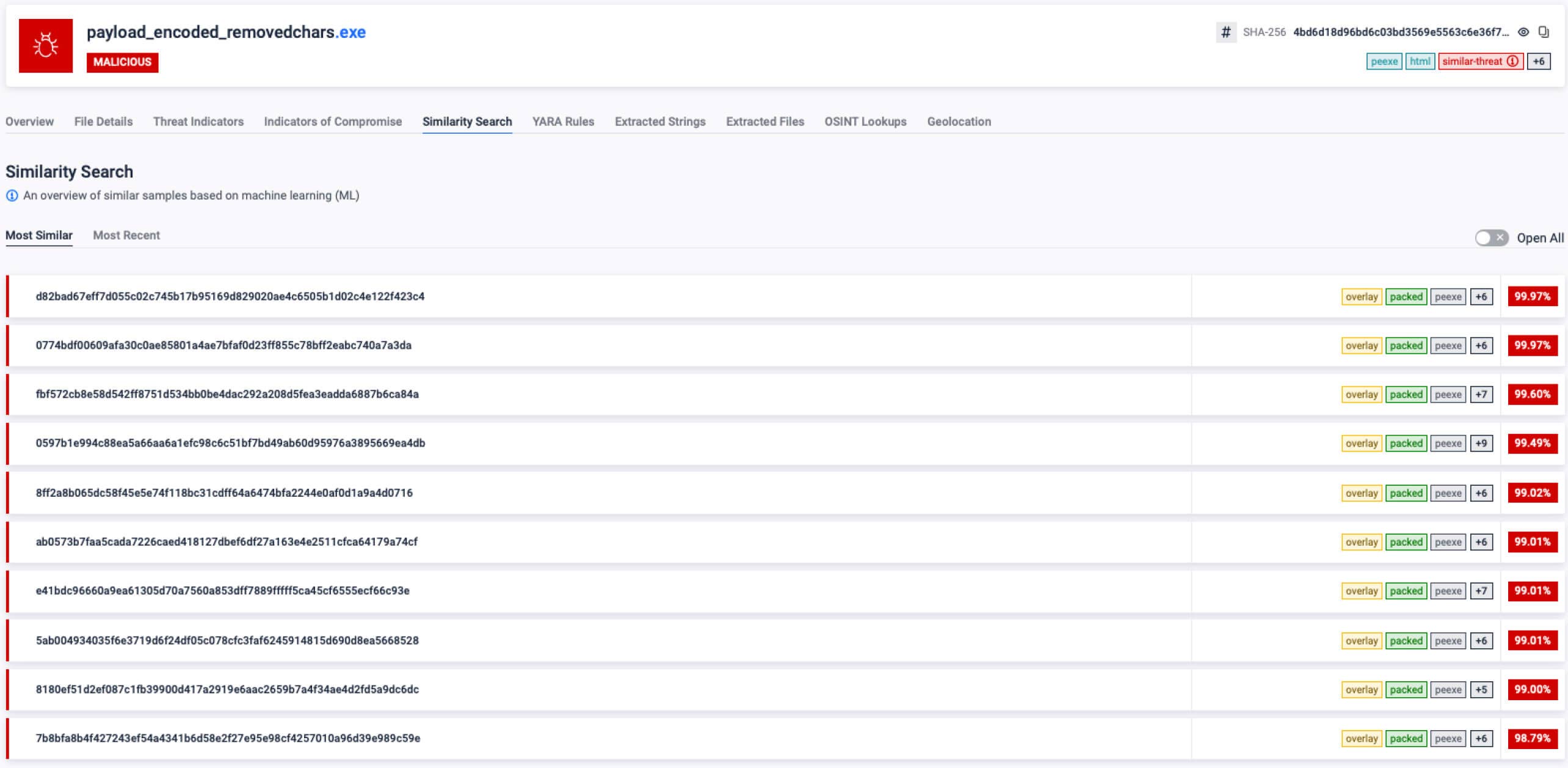

- Ähnlichkeitssuche: Clustern Sie neue Proben mit historischen Kampagnen nach Code und Verhalten, nicht nur nach Hashes.

- Suche nach Wiederverwendung von Infrastruktur: Wechsel von einem Beispiel zum breiteren Instrumentarium des Akteurs.

Für CISOs und Sicherheitsmanager in Unternehmen

- Validierte Wirksamkeit: Verhalten + Reputation + ML liefert 99,97 % Genauigkeit und frühere Ergebnisse als OSINT.

- Prüfungsfähig: Aussagekräftige Berichte unterstützen jede Entscheidung mit Artefakten und Zuordnungen.

- Skalierbarkeit und Flexibilität: Cloud oder Air-Gapped, API, integriert mit bestehenden Kontrollen.

Für IT- und Infrastruktur-Teams

- Einfache Bereitstellung über ICAP, MFT, E-Mail- und Speicherflüsse.

- Automatisierung der Politik: Quarantäne bei Risikobewertung; Freigabe bei sauberem Ergebnis.

- Betriebliche Sicherheitsvorkehrungen: Umfassende Protokollierung und Verwaltungstools für die Änderungskontrolle.

Beweise aus der realen Welt: Frühe, erklärbare Siege, die zählen

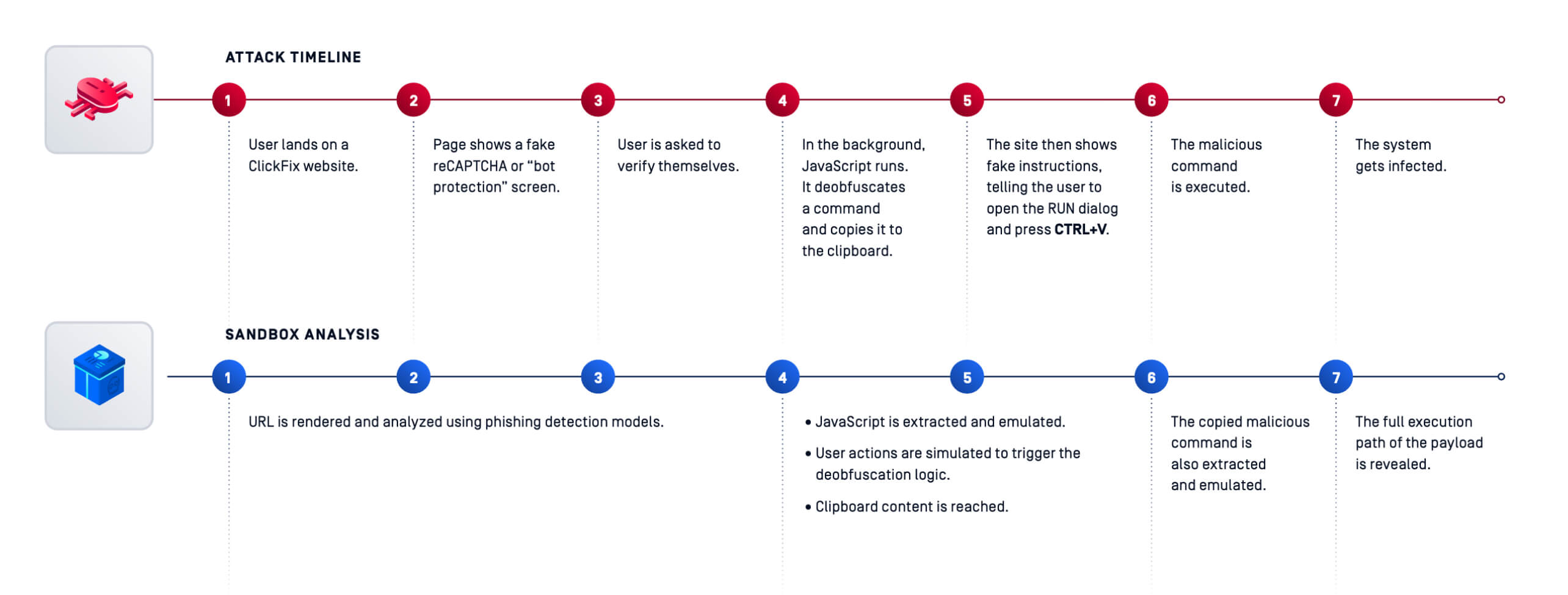

- ClickFix, die erste öffentliche Detonation: Filescan.io hat die ClickFix-Zwischenablage-Hijacking-Technik schnell entlarvt und klassifiziert. Dabei wurde das End-to-End-Verhalten dokumentiert, mit dem die Angreifer die Benutzer dazu bringen, bösartige Inhalte der Zwischenablage auszuführen. Diese Transparenz half den Verteidigern, ihre Erkennungsmaßnahmen zu optimieren und die Aufklärung der Benutzer zu verbessern.

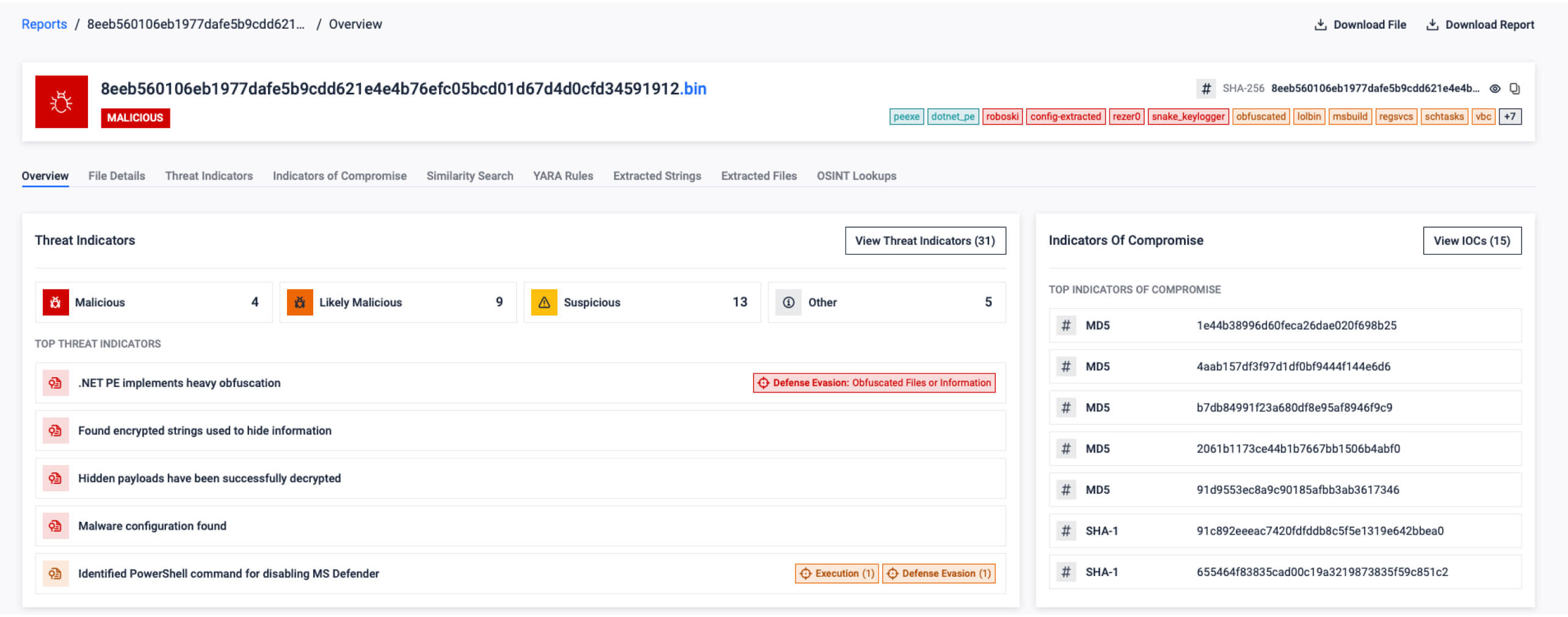

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- Neuklassifizierung der Unbekannten: Die Sandbox stufte ~7,3 % der "unbekannten" OSINT-Samples als bösartig ein, und zwar anhand von Verhaltensnachweisen mit hoher Zuverlässigkeit ~24 Stunden vor dem Auftauchen öffentlicher YARA-Treffer - Zeit, die Sie mit dem Blockieren verbringen können, anstatt zu warten.

Operative Blaupause: Wie Sie den OSINT-Lag in Ihrer Umgebung abbauen

Sie brauchen nicht gleich alles aufzureißen und zu erneuern, um frühzeitig gewarnt zu werden. Beginnen Sie mit diesem Stufenplan:

1. Standardmäßig detonieren

Leiten Sie alle eingehenden Dateitypen (insbesondere Archive, Skripte und Office-Formate) durch die MetaDefender Sandbox an Web-, E-Mail- und MFT . Kennzeichnen Sie die Ergebnisse mit Risikobewertungen und ATT&CK-Taktiken.

2. Automatisieren Sie die Disposition

Verwenden Sie Sandbox-Urteile und Ähnlichkeitsbewertungen, um Quarantäne-/Freigabeentscheidungen zu automatisieren. Weiterleitung von Verhaltensweisen mit hohem Risiko (z. B. Diebstahl von Anmeldeinformationen, Injektion, LOLBIN-Missbrauch) an SOAR zur Erstellung von Playbooks zur Eindämmung.

3. Clustern der neuen

Wenn Hashes neu sind, verankert die Ähnlichkeitssuche sie nach Verhalten in Familien/Kampagnen. Dies ermöglicht eine schnellere Anreicherung und reduziert "verwaiste" Warnmeldungen.

4. Suche anhand von Verhaltensweisen

Erstellen Sie Suchen anhand von Verhaltensweisen (z. B. Injektion von Zwischenablagebefehlen ähnlich wie bei ClickFix; verdächtige untergeordnete Prozesse von Office; seltsame Verwendung von API ) und reichern Sie diese mit Sandbox-IOCs in EDR- und DNS-Protokollen an.

5. Messen Sie das Delta, auf das es ankommt

Verfolgen Sie die mittlere Erkennungszeit (MTTD) für unbekannte Bedrohungen, messen Sie die Zeit von der ersten Erkennung bis zur Blockierung, quantifizieren Sie die eingesparten Stunden für die manuelle Triage und überwachen Sie die Service Level Agreements (SLAs) zur Eindämmung von Bedrohungen, die in der Sandbox bestätigt wurden. Erwarten Sie eine schrittweise Verringerung der Arbeitsbelastung der Analysten, wie im Beispiel des Energiesektors gezeigt.

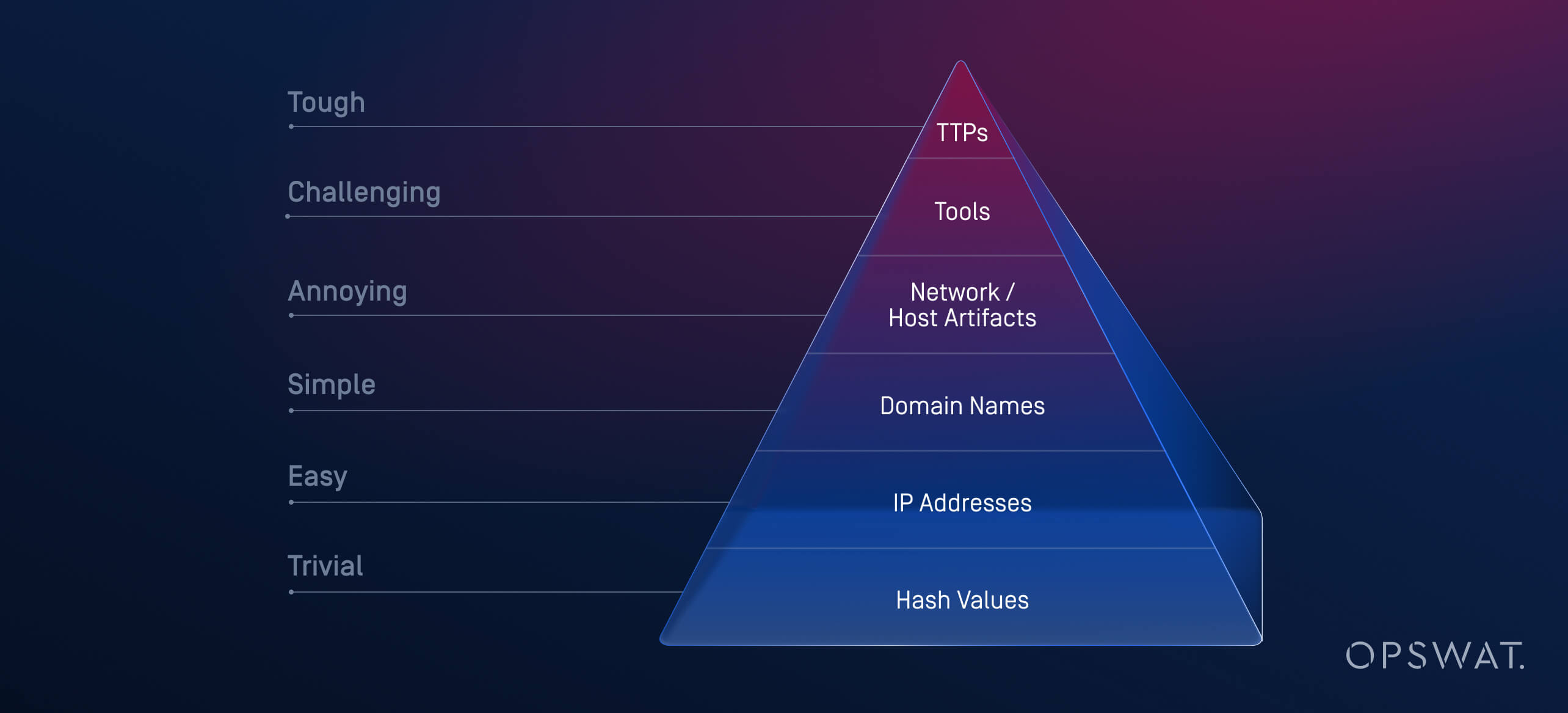

Warum das funktioniert (und immer wieder funktioniert)

Angreifer entwickeln sich weiter, die Verhaltensgrundlagen jedoch nicht. Auch wenn sich Strings, Packer und Crypter verändern, müssen es die Nutzdaten auch:

- Berechtigungsnachweise, Geheimnisse oder Token berühren

- Bleibt über Reboots hinweg bestehen

- Mit der Infrastruktur sprechen

- Manipulation des Betriebssystems auf verräterische Weise

Indem Sie erfassen, was die Malware tun muss, und nicht, mit welcher Signatur sie übereinstimmt, erhalten Sie eine dauerhafte Sichtbarkeit - verstärkt durch eine Ähnlichkeitssuche, die über "gleichartige, neuartige" Entwicklungen hinweg generalisiert. Fügen Sie die Community-Telemetrie von Filescan.io hinzu, und Ihr Unternehmen profitiert von einer gemeinsamen Frühwarnung, ohne die lokale Kontrolle oder den Datenschutz zu opfern.

Was Sie in der Praxis sehen werden

- Sauberere Warteschlangen: Weniger "Unbekannte"; mehr zuverlässige, beweisgestützte Warnungen.

- Schnellere Vorfallsberichte: Visuelle Ketten, ATT&CK-Zuordnungen und dekodierte Konfigurationen verkürzen die Erstellung von Berichten von Stunden auf Minuten.

- Bessere Tabletop-Ergebnisse: Ausführbare Playbooks, die an bestimmte Verhaltensweisen gebunden sind (z. B. Blockliste auf der Grundlage von Sandbox-C2s, EDR-Eindämmung auf der Grundlage von LOLBIN-Mustern).

- Klarheit für Führungskräfte: Prüfungsreife Artefakte und Genauigkeitsmetriken lassen sich direkt in KPIs zur Risikoposition umsetzen.

Aufruf zum Handeln: Früher finden. Schneller handeln.

- Testen Sie einen kostenlosen Scan auf Filescan.io und beobachten Sie, wie schnell Deep Behaviour, dekodierte Payloads und IOCs erscheinen.

- Fordern Sie eine Testversion von MetaDefender Sandbox an, um Analysen an Ihren MFT Chokepoints zu integrieren und die Auswirkungen auf Ihre MTTD und Triage-Last zu quantifizieren.

Stellen Sie sich einmal vor, wie groß der Nutzen ist, wenn wir Ihnen diese Informationen kostenlos zur Verfügung stellen und sie vollständig in Ihre Pipeline integrieren.

Häufig gestellte Fragen (FAQs)

Woher stammen die Forschungsergebnisse in diesem Blog?

Aus OPSWATinterner Bedrohungs-Telemetrie und Sandbox-Analysen, die über Filescan.io aufgetaucht sind, zusammen mit Erkenntnissen, die für die Arbeit an der Bedrohungslandschaft zusammengefasst wurden, aus der dieser Beitrag stammt. Spezifische Statistiken (z. B. OSINT-Verzögerung, 7,3 % Reklassifizierung, 74 Mio. IOCs und 99,97 % Genauigkeit) stammen aus unseren Programmdaten und der technischen Validierung.

Wie unterscheidet sich die "Ähnlichkeitssuche" von Signaturen?

Signaturen stimmen exakt mit bekannten Merkmalen überein; die Ähnlichkeitssuche korreliert Code und Verhaltensweisen in verwandten Mustern und deckt Familienverbindungen auf, selbst wenn sich Hashes, Packer oder Verschlüsselungsebenen geändert haben.

Kann ich dies in einem Netzwerk mit Luftabdeckung betreiben?

Ja. MetaDefender Sandbox unterstützt vollständig getrennte Bereitstellungen für sensible oder regulierte Umgebungen und bietet gleichzeitig zuverlässige Analysen und Berichte.

Was ist der beste erste Integrationspunkt?

E-Mail-Anhänge und MFT bieten unmittelbaren Nutzen: hohes Volumen, hohes Risiko und unkomplizierte Richtlinienautomatisierung auf der Grundlage von Sandbox-Entscheidungen und Risikobewertungen.