Sie haben in eine hochvolumige Network-Attached-Storage-Plattform investiert, die Sie bei der nahtlosen Skalierung unterstützt, Ihren Benutzern die Zusammenarbeit und gleichzeitige Arbeit an denselben Dateien ermöglicht und sogar auf die Cloud erweitert werden kann.

Wie können Sie nun Ihre Speicher, Anwendungen, Systeme, Netzwerke, Benutzer und Kunden schützen?

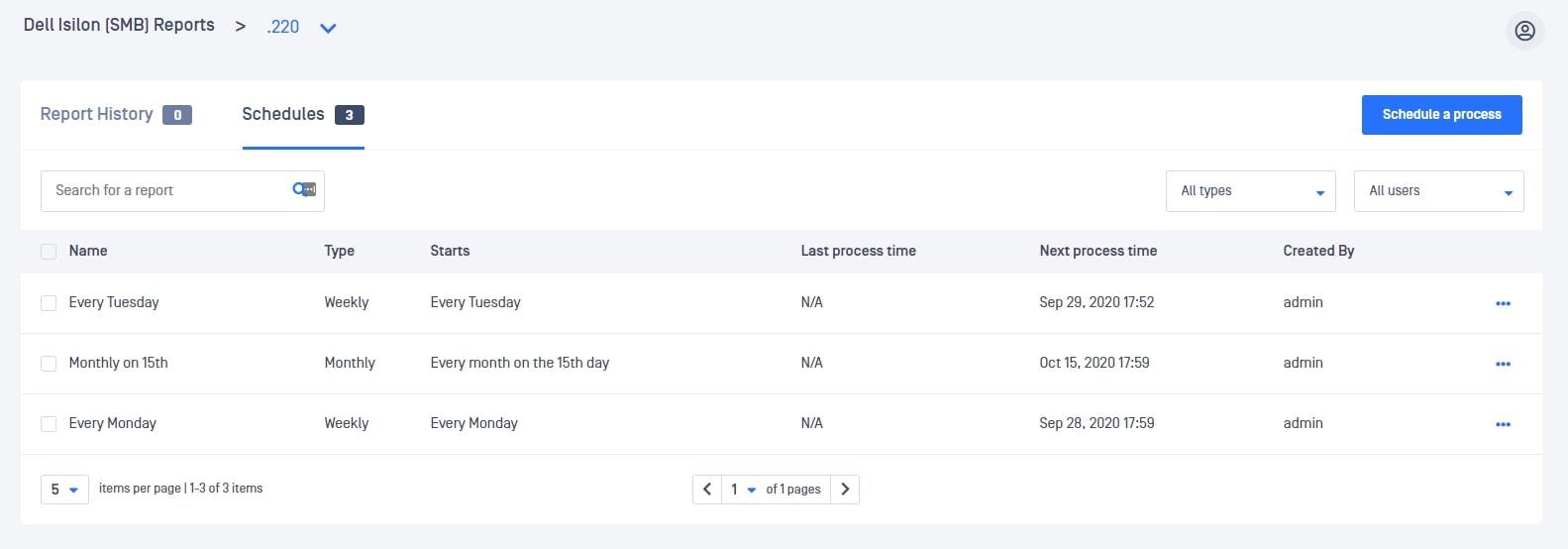

1. Führen Sie regelmäßige Scans Ihres gesamten Speichers durch, indem Sie automatische Prozesse planen.

Es dauert 6-9 Monate, bis Unternehmen eine Datenschutzverletzung überhaupt entdecken [1].

Hacker geben ihre Anwesenheit nicht sofort bekannt. Sobald sie ein Schlupfloch gefunden haben, um Ihre Sicherheitsvorkehrungen zu umgehen, versuchen sie, weiter einzudringen und mehr privilegierten Zugang zu erhalten, um mehr Daten und Informationen zu sammeln.

Bösartiger Code wird oft über legitime Skripte (z. B. in Office-Dokumenten oder Produktivitätsdateien) eingeschleust, die sich später an Command & Control-Server wenden, um Malware herunterzuladen.

Malware, die zeitbasierte Umgehungstaktiken einsetzt, umgeht selbst die ausgefeiltesten Sandboxen.

Wenn Sie Ihr gesamtes Lager regelmäßig überprüfen, können Sie latente Ausbrüche frühzeitig erkennen und den Schaden begrenzen.

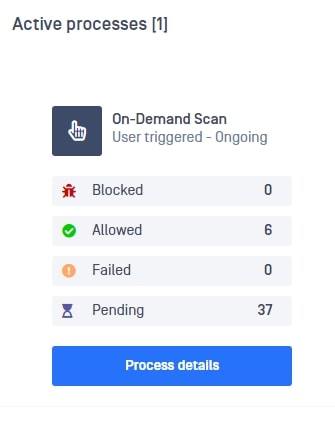

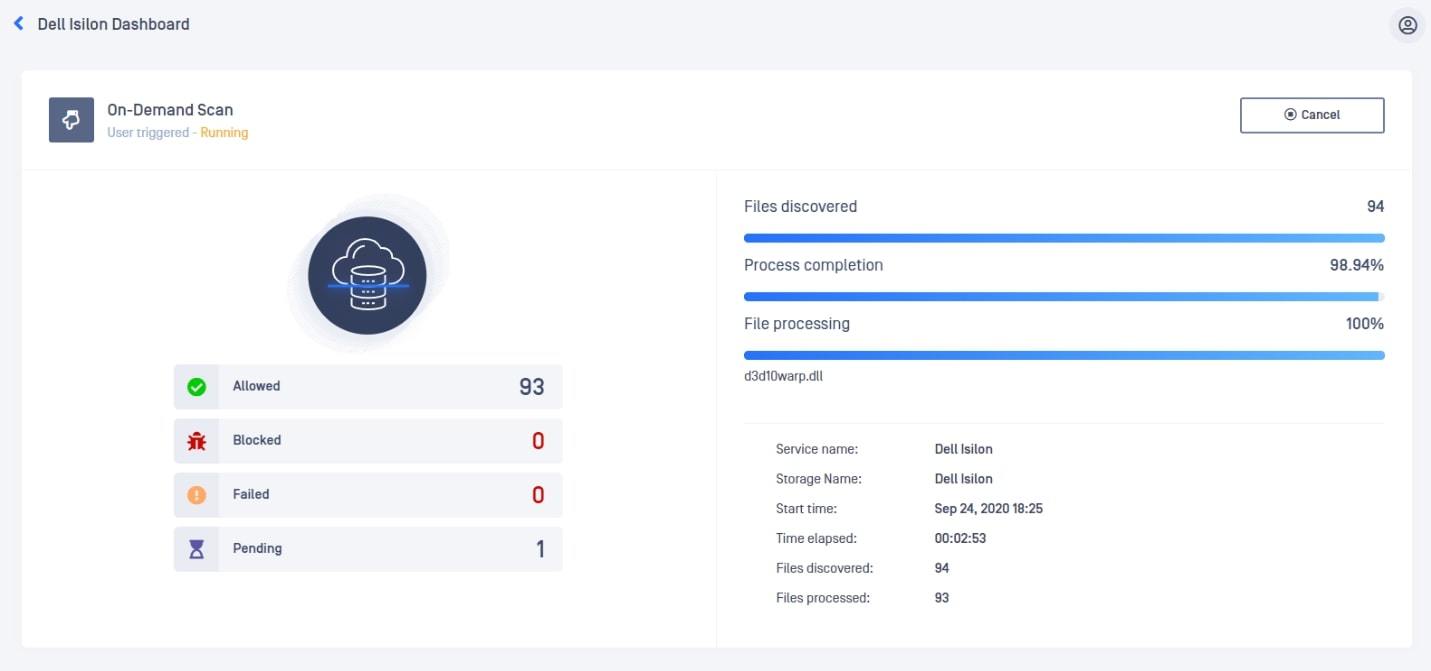

2. Sofortiger Scan bei Infektionsverdacht.

Wenn Sie den Verdacht haben, dass Ihr Datenspeicher kompromittiert wurde, sollten Sie sofort mit der sofortigen Verarbeitung beginnen. Falls es einen Verstoß gab - je schneller Sie reagieren, desto mehr Geld können Sie sparen [2]. Falls nicht - je eher Sie es wissen, desto eher können Sie zum normalen Betrieb zurückkehren und den Produktivitätsverlust für Ihre Mitarbeiter minimieren.

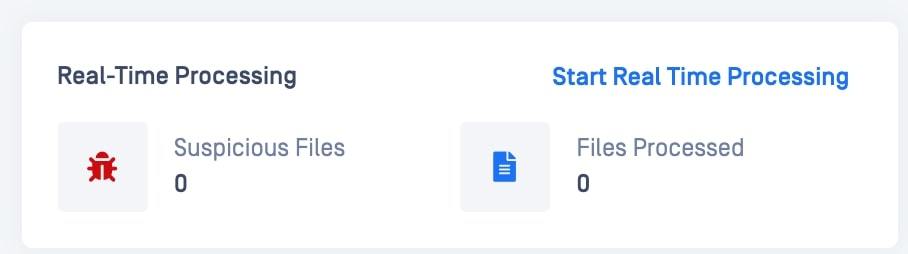

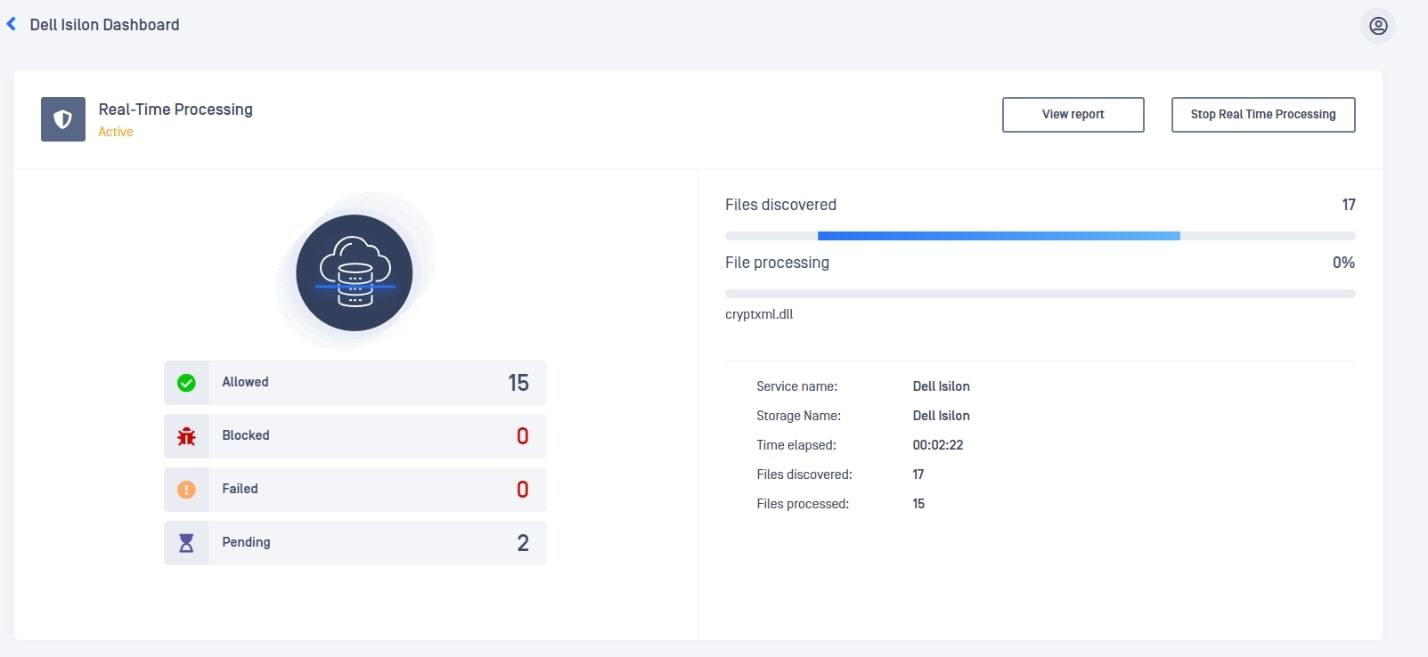

3. Scannen Sie in Echtzeit nach neuen und geänderten Dateien.

Benutzer, die Dateien hochladen, könnten gehackt worden sein oder ein kompromittiertes System verwenden. Oft bleiben Angreifer auf den Rechnern mit der Absicht, sie zu benutzen, um in die Netzwerke zurückzukehren [3].

Um sicherzustellen, dass neu hochgeladene Dateien keine Bedrohung für Ihren gesicherten Speicher darstellen, sollten Sie sicherstellen, dass Sie jede neue Datei sofort nach dem Hochladen verarbeiten, indem Sie die Echtzeitverarbeitung aktivieren.

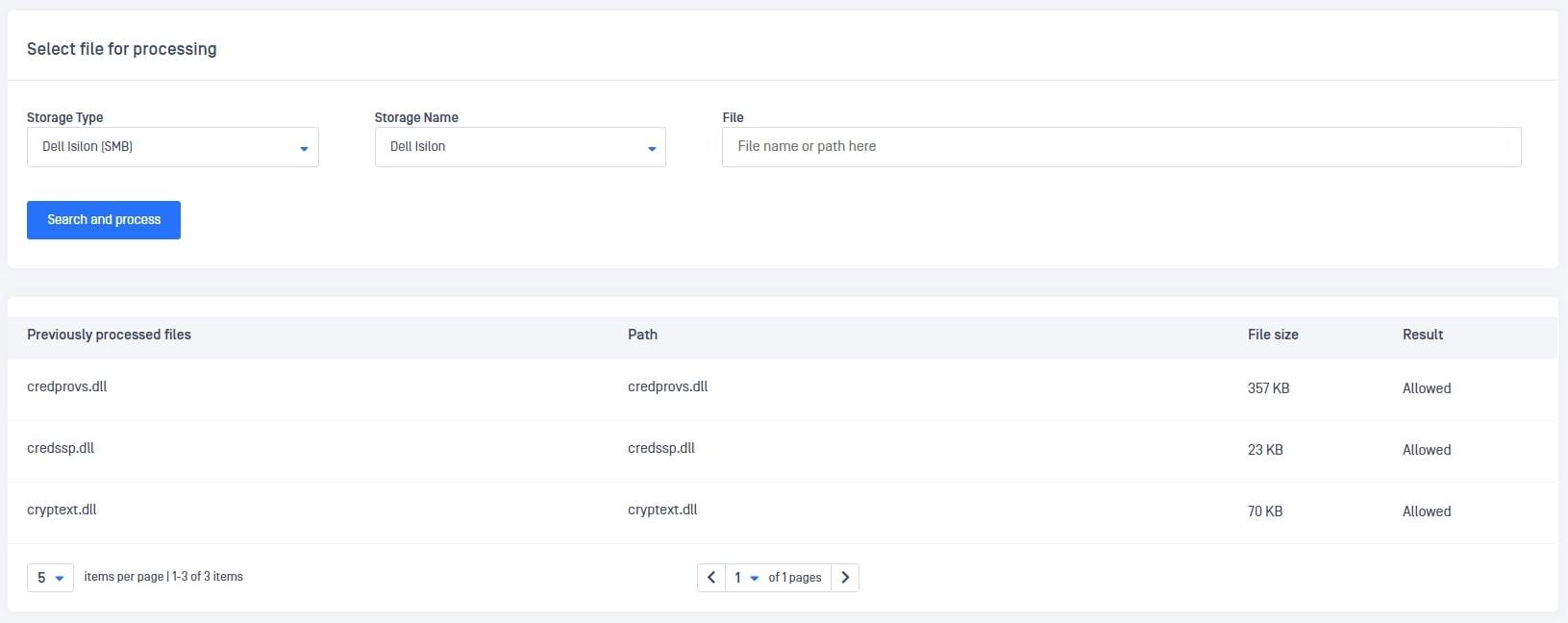

4. Scannen Sie eine einzelne Datei.

Wenn Sie eine einzelne Datei vermuten, verarbeiten Sie diese Datei sofort, um zu überprüfen, ob sie infiziert ist, und ergreifen Sie sofort geeignete Abhilfemaßnahmen.

Alle 4 Schutzmaßnahmen können mit einem Klick geplant oder ausgelöst werden, so dass Sie Ihren Speicher ganz einfach sichern können.

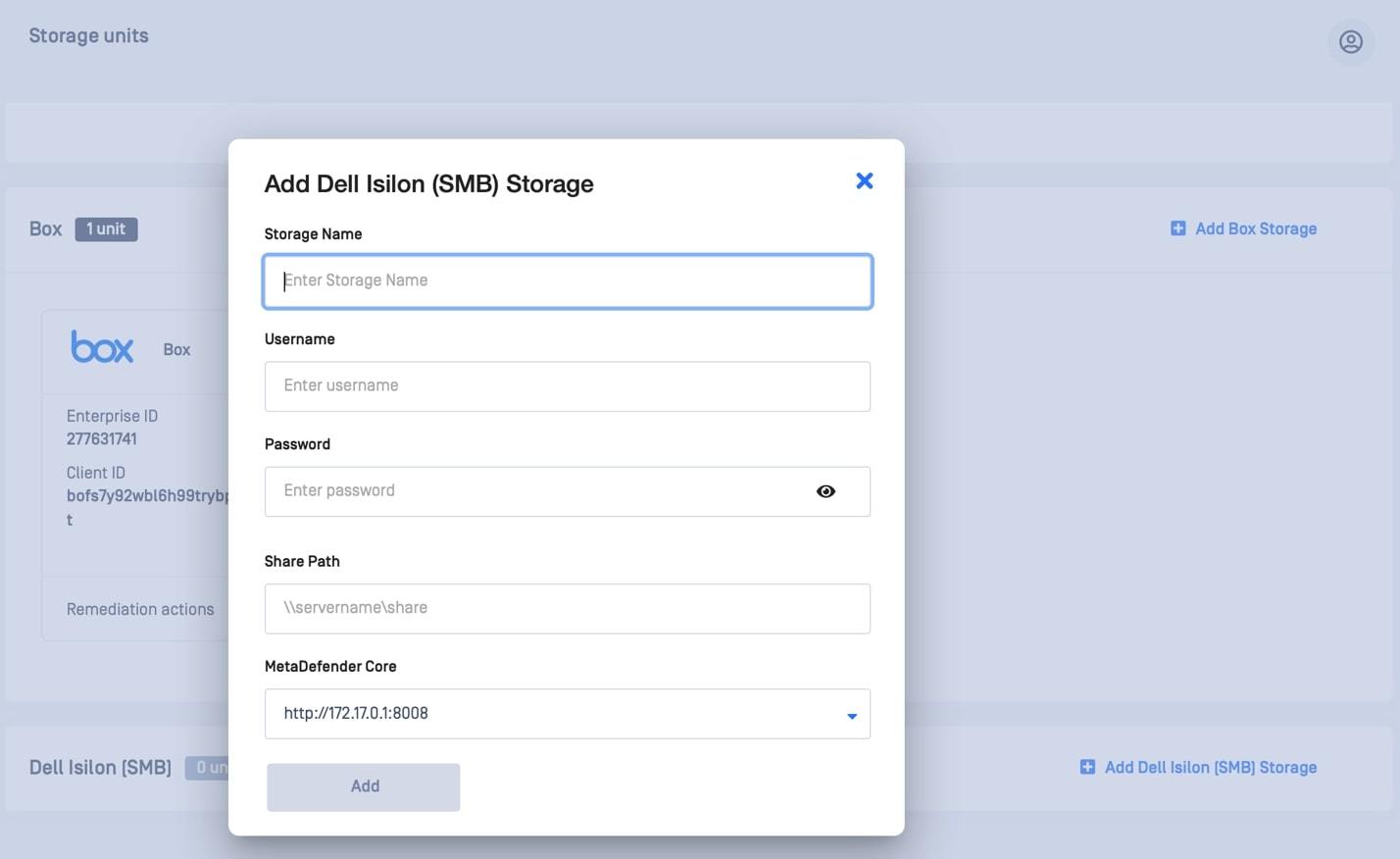

Ebenso einfach ist die Integration Ihres Dell EMC PowerScale (Isilon) Storage mit MetaDefender für Secure Storage, wo Sie alle Ihre Storage-Instanzen und -Einheiten (unabhängig vom Anbieter) überwachen und verwalten können - ob in der Cloud oder vor Ort.

MetaDefender Storage Security ist eine Plug-and-Play-Lösung, die Ihnen verwertbare Informationen über die Risiken und potenziellen Bedrohungen für die Datenspeicherung Ihres Unternehmens liefert. Sie gewährleistet die Sicherheit der Datenspeicherung für Ihr gesamtes Unternehmen.

Nächsten Monat: Wir werden uns mit den Optionen zur Datenbereinigung und -wiederherstellung für Dateien befassen, die in Dell EMC Isilon Storage gespeichert sind.