Anfang September 2023 startete das OPSWAT das Graduate Fellowship Program, das Studenten die einmalige Gelegenheit bietet, reale Schwachstellen in der Cybersicherheit zu untersuchen und zu beheben, die sich auf kritische Infrastruktursysteme auswirken.

Um die Ergebnisse des OPSWAT Graduate Fellowship Program hervorzuheben, freuen wir uns, eine Reihe von technischen Analyse-Blogs vorzustellen, die sich auf verschiedene gemeinsame Schwachstellen und Gefährdungen (Common Vulnerabilities and Exposures, CVEs) konzentrieren, die mit unseren fortschrittlichen Technologien zur Erkennung von Bedrohungen identifiziert und entschärft wurden.

In diesem Blog erläutern wir den RARLAB WinRAR CVE-2023-38831 und wie sich Unternehmen gegen CVE-2023-38831-Angriffe schützen können.

Hintergrund zu CVE-2023-38831

- WinRAR, ein weit verbreitetes Dienstprogramm zur Dateikomprimierung und Archivierung, das verschiedene Formate unterstützt, hat weltweit mehr als 500 Millionen Benutzer.

- RARLAB WinRAR-Versionen vor v6.23 wurden kürzlich von Group-IB als Zero-Day-Schwachstelle identifiziert, die von Cyberkriminellen mindestens seit April 2023 in Kampagnen für Finanzhändler aktiv ausgenutzt wird.

- NVD Analysts wies CVE-2023-38831, das von der MITRE Corporation am 15. August 2023 offiziell benannt wurde, einen CVSS-Score von 7,8 HIGH zu.

Zeitleiste der WinRAR-Ausbeutung

Erklärung der WinRAR-Schwachstelle

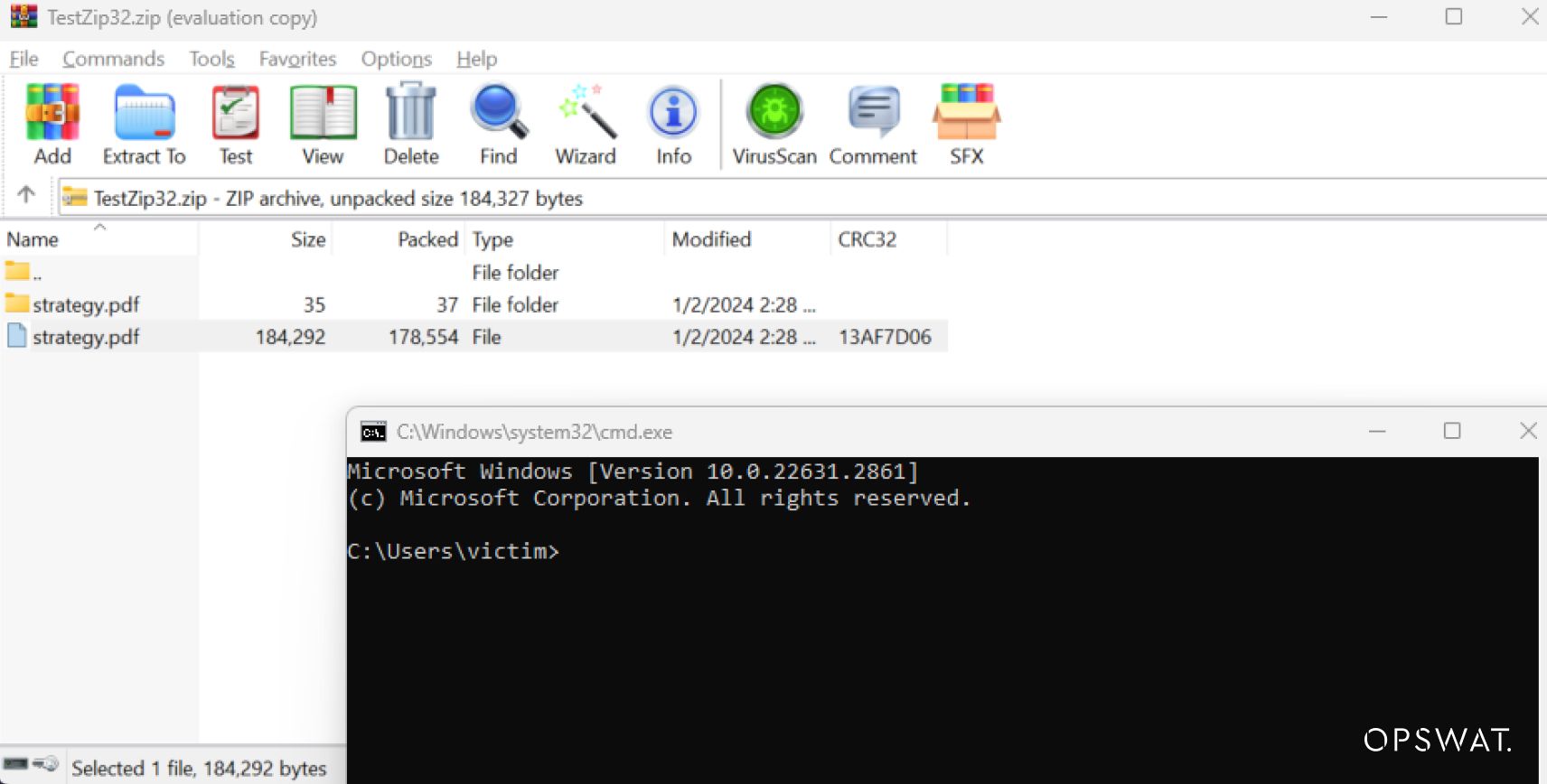

OPSWAT Graduate Fellows führten eine gründliche Analyse der Ausnutzung der Sicherheitslücke CVE-2023-38831 durch, die sich auf WinRAR-Versionen vor 6.23 auswirkt. Der bösartige Inhalt umfasst verschiedene Dateitypen und ist in der ZIP-Datei enthalten.

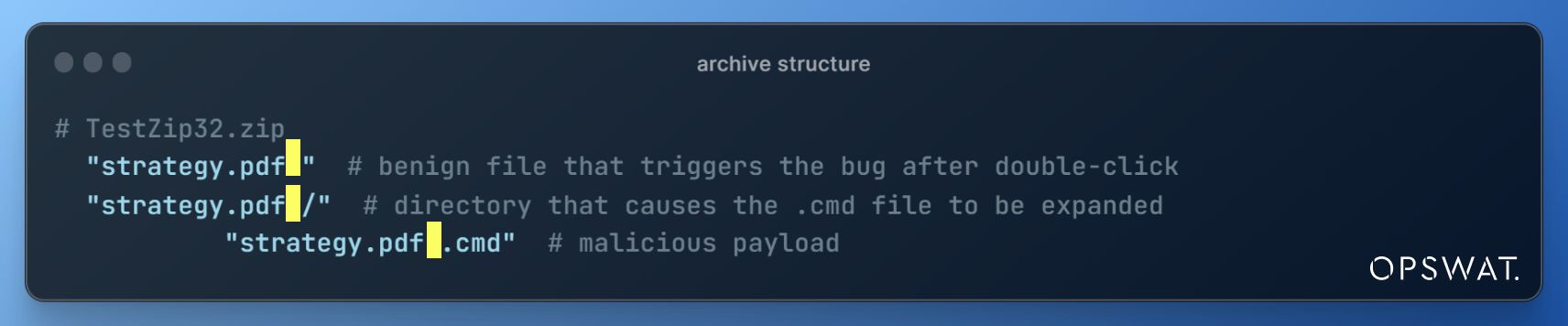

Um CVE-2023-38831 auszunutzen, erstellen Bedrohungsakteure eine bösartige Zip-Datei mit schädlichen Dateien in einem Ordner, der den Namen einer harmlosen Datei imitiert.

Sowohl die harmlose Datei als auch der Ordner haben ein Leerzeichen als letztes Zeichen. Die bösartige Datei wird in einem Ordner abgelegt, dessen Name der harmlosen Datei sehr ähnlich ist.

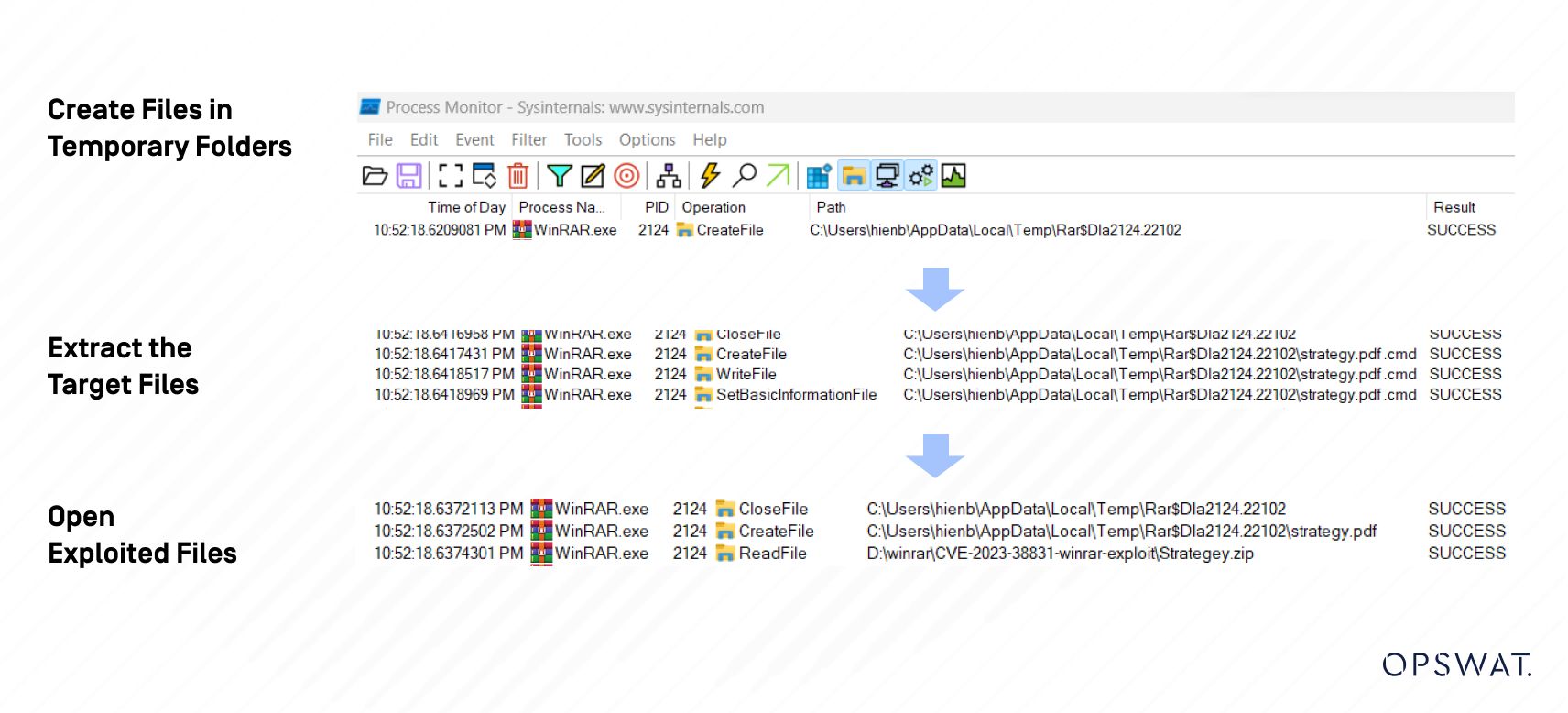

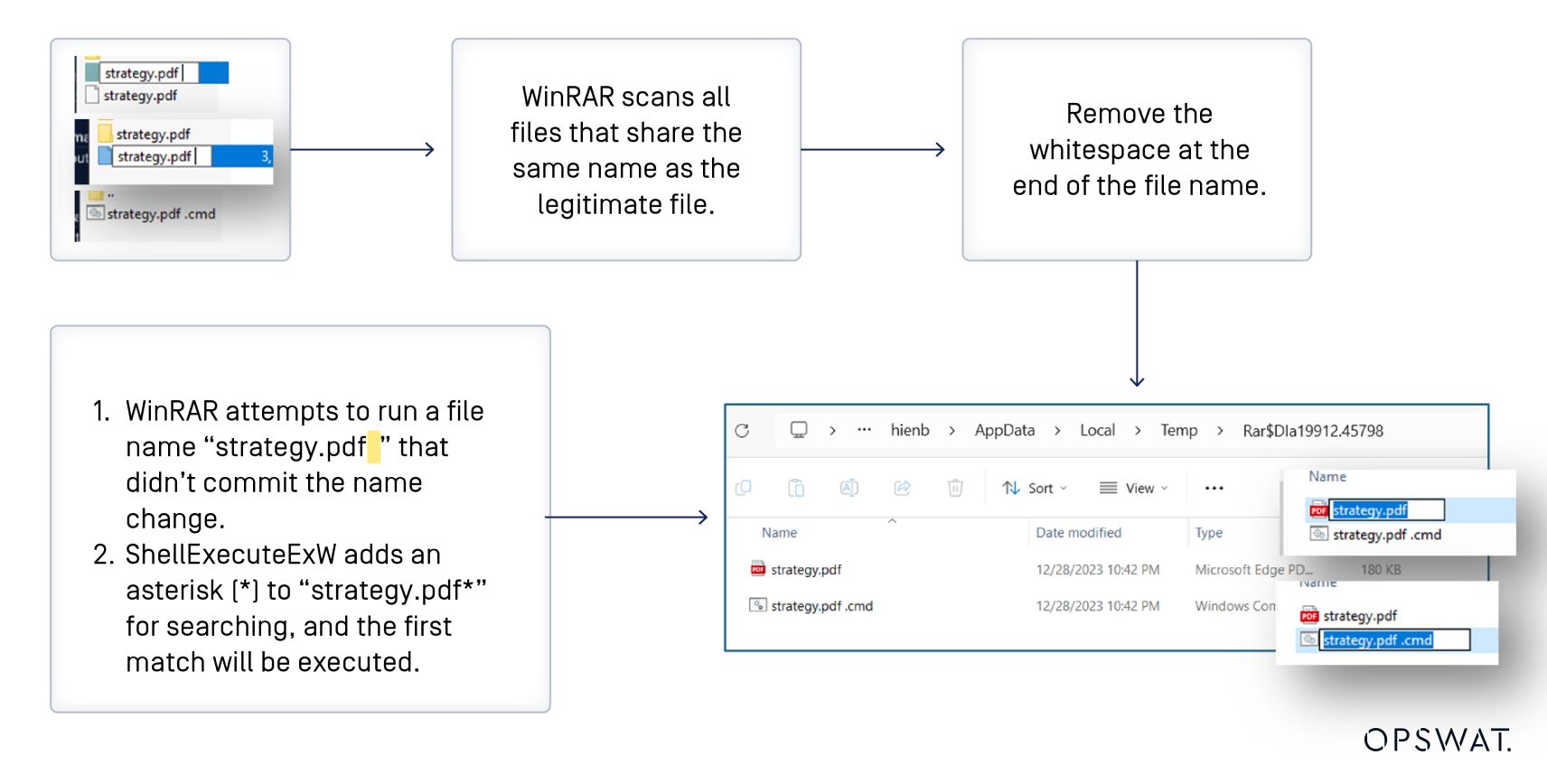

Wenn Benutzer versuchen, die harmlose Datei "strategy.pdf " mit WinRAR zu öffnen, extrahiert WinRAR alle Dateien, die den gleichen Namen wie die Zieldatei haben, und legt sie in einem temporären Verzeichnis im Pfad %TEMP% ab.

Wenn ein Verzeichnis den gleichen Namen hat wie die ausgewählte Datei, werden beim Extrahieren sowohl die ausgewählte Datei als auch die Dateien in diesem Verzeichnis in den temporären Ordner extrahiert.

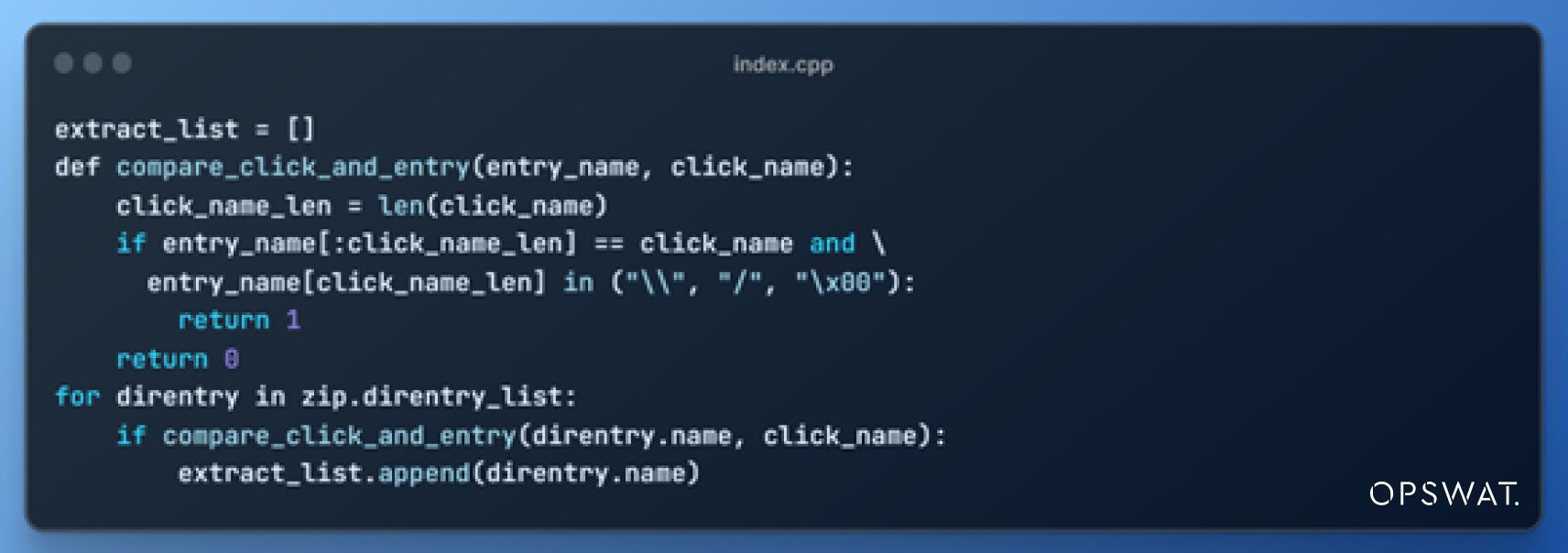

Der folgende Pseudocode veranschaulicht die Extraktionslogik von WinRAR und bestimmt, ob ein Archiveintrag extrahiert werden soll.

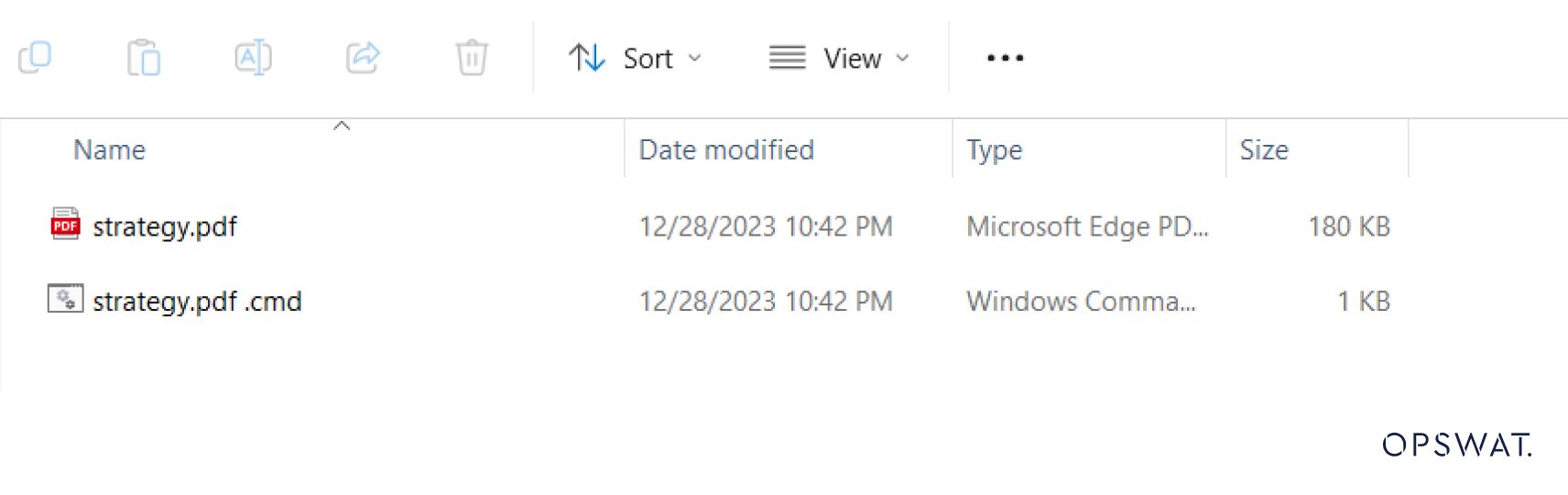

Beim Schreiben des Dateiinhalts passt WinRAR die Dateipfade an, indem es alle hinzugefügten Leerzeichen durch ein als Pfadnormalisierung bezeichnetes Verfahren entfernt.

Nach der Extraktion löst WinRAR die Dateiausführung über ShellExecuteExW aus. Die Funktion verwendet jedoch einen nicht-normalisierten Pfad als Eingabe. Das letzte Leerzeichen wird fälschlicherweise als Sternchen interpretiert, was zur Ausführung der Datei "strategy.pdf ".cmd" anstelle der ursprünglich ausgewählten Datei führt.

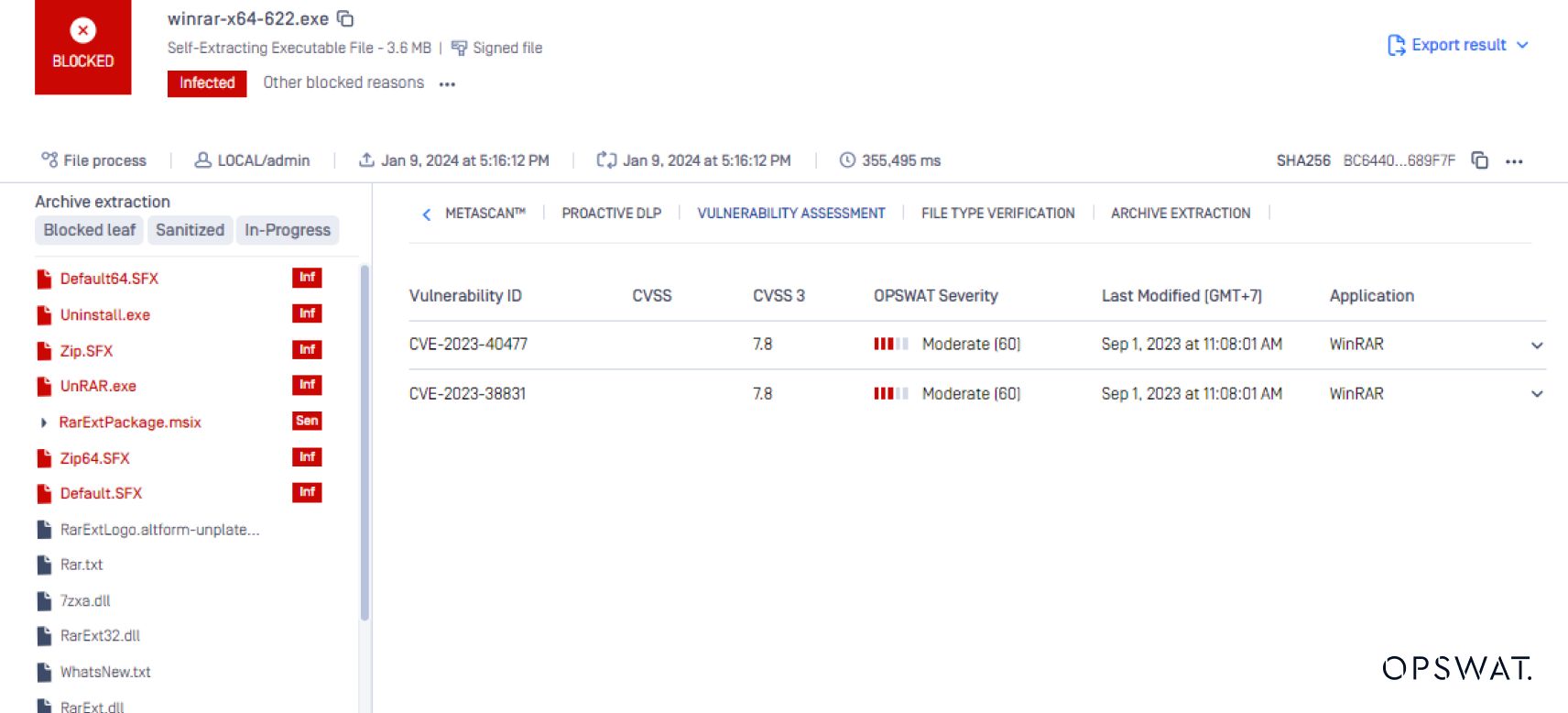

Simulation und Detektion mit OPSWAT MetaDefender

Der Proof of Concept (POC) für CVE-2023-38831 ist bereits seit einiger Zeit verfügbar und wird von Bedrohungsakteuren in aktuellen Kampagnen aktiv ausgenutzt. Um die Schwachstelle CVE-2023-38831 zu simulieren, nutzten die OSPWAT Graduate Fellows die MetaDefender und erhielten so einen realen Einblick in die Erkennung von Bedrohungen.

Mechanismen der Ausbeutung

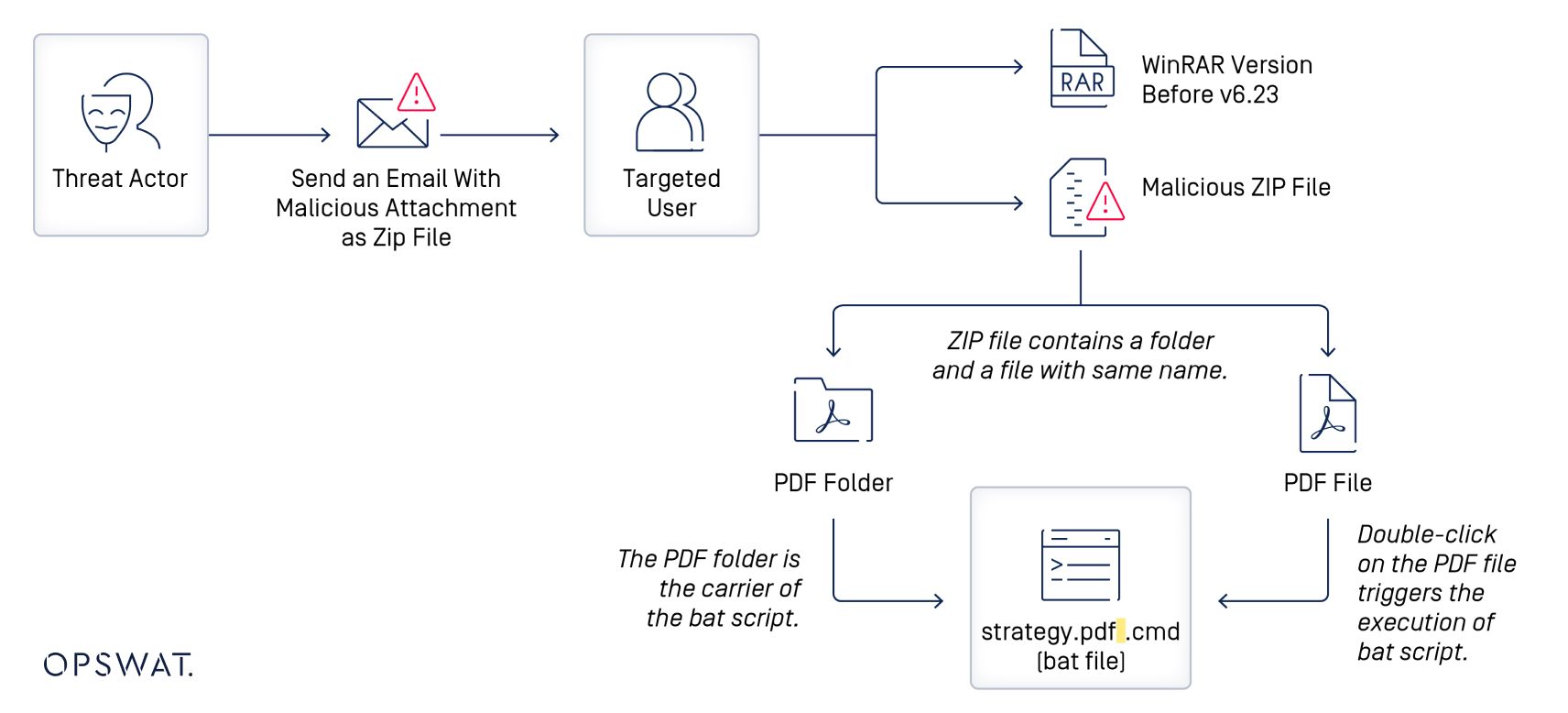

Alltägliche Nutzer sind einem erheblichen Risiko durch Cyber-Bedrohungen ausgesetzt, insbesondere da die Kanäle für den Informationsaustausch immer weiter ausgebaut werden. Böswillige Akteure nutzen diese Schwachstelle häufig aus, indem sie schädliche Elemente in herunterladbaren Dateien wie ZIP-Dateien mit eingebetteten bösartigen Links verstecken. Eine weitere gängige Taktik ist das E-Mail-Phishing, bei dem Benutzer schädliche Anhänge an ihre E-Mail-Adressen gesendet bekommen.

Verwertungsfluss

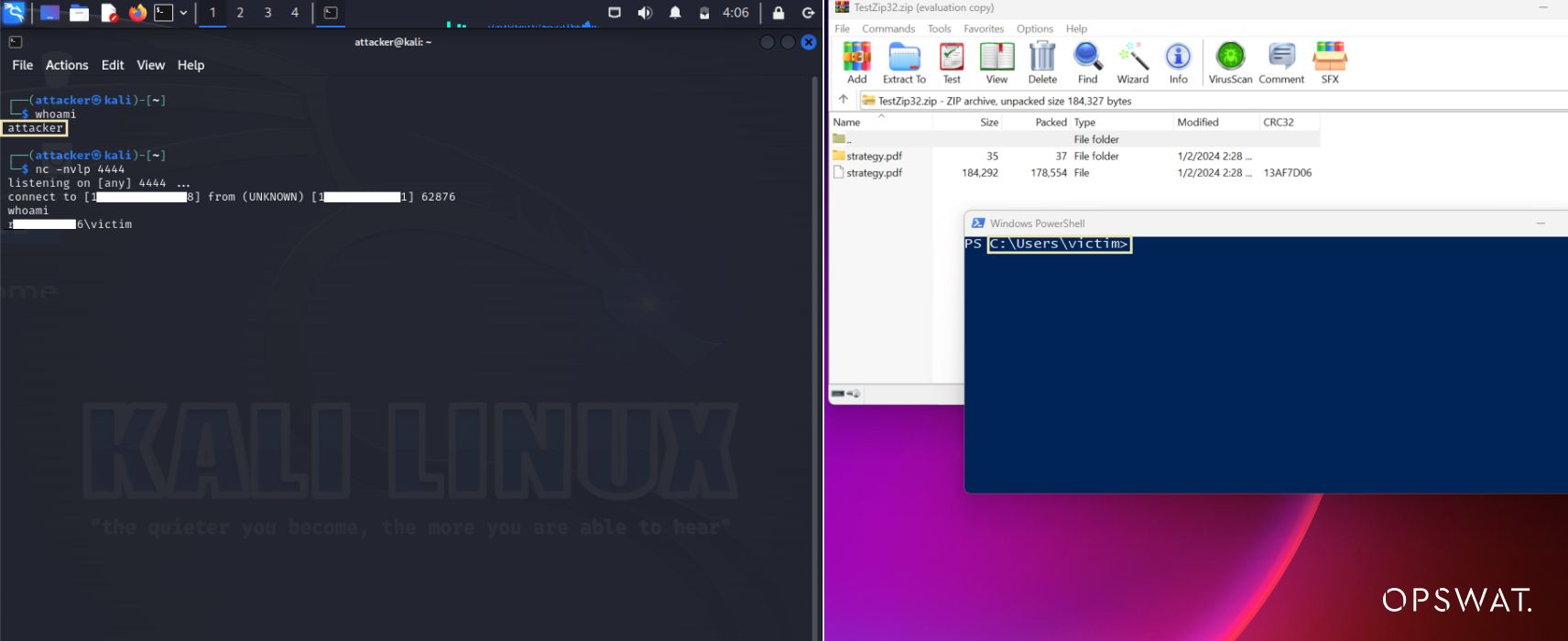

Wenn Benutzer auf die Datei doppelklicken, um sie zu öffnen, wird bösartiger Code aktiviert, der zur Erstellung einer Reverse Shell führt, die eine Verbindung zurück zum Angreifer herstellt. Sobald die Verbindung erfolgreich hergestellt ist, kann der Angreifer die Ausführungsbefehle ausnutzen, um das Gerät des Opfers vollständig zu kompromittieren.

Prozess der Schwachstellensimulation

Behebung von Schwachstellen

Es gibt einige wichtige Strategien, um diese Schwachstelle zu beheben.

- Aktualisieren Sie WinRAR auf Version 6.23 oder höher, die ZIP-Dateinamen vor dem Extrahieren korrekt säubert, um Angriffe zu verhindern.

- Konfigurieren Sie ZIP-Dateinamensfilter über Gruppenrichtlinien oder Registrierungseinstellungen als vorübergehende Abhilfe vor dem Upgrade.

- Scannen Sie heruntergeladene ZIP-Dateien aus unbekannten Quellen vor dem Entpacken mit Antivirenprogrammen.

- Vermeiden Sie es, ZIP-Dateien zu extrahieren, die Sie auf unerwünschte Weise erhalten haben, z. B. durch verdächtige E-Mails.

OPSWAT

WinRAR CVE-2023-38831 kann mit den folgenden Lösungen identifiziert und erkannt werden:

OPSWAT MetaDefender Core

MetaDefender Core bietet umfassende Datei-Upload-Sicherheit zum Schutz vor Malware und Datenverletzungen. OPSWAT hat MetaDefender entwickelt, um die kritische Infrastruktur der Welt vor den raffiniertesten dateibasierten Bedrohungen zu schützen: fortschrittliche, ausweichende Malware, Zero-Day-Angriffe und APTs (Advanced Persistent Threats).

MetaDefender Core scannt und analysiert WinRAR-Installationsprogramme mit File-based Vulnerability Assessment Engine, um bekannte Schwachstellen vor der Ausführung auf Endpunkten zu erkennen. Um gefälschte Dateiangriffe wie CVE-2023-38831 abzuwehren, wird die Verarbeitung von ZIP-Dateien durch File Type Verification wird dringend empfohlen. Diese Technologie verifiziert Dateitypen anhand des Inhalts und nicht anhand unzuverlässiger Erweiterungen. MetaDefender Core nutzt außerdem Multiscanningund scannt ZIP-Dateien mit mehr als 30 Anti-Malware-Engines, die Signaturen, Heuristik und maschinelles Lernen nutzen, um proaktiv über 99 % der Malware zu identifizieren. Dieser mehrschichtige Ansatz hilft, Malware, die mit CVEs verbunden ist, schnell zu erkennen.

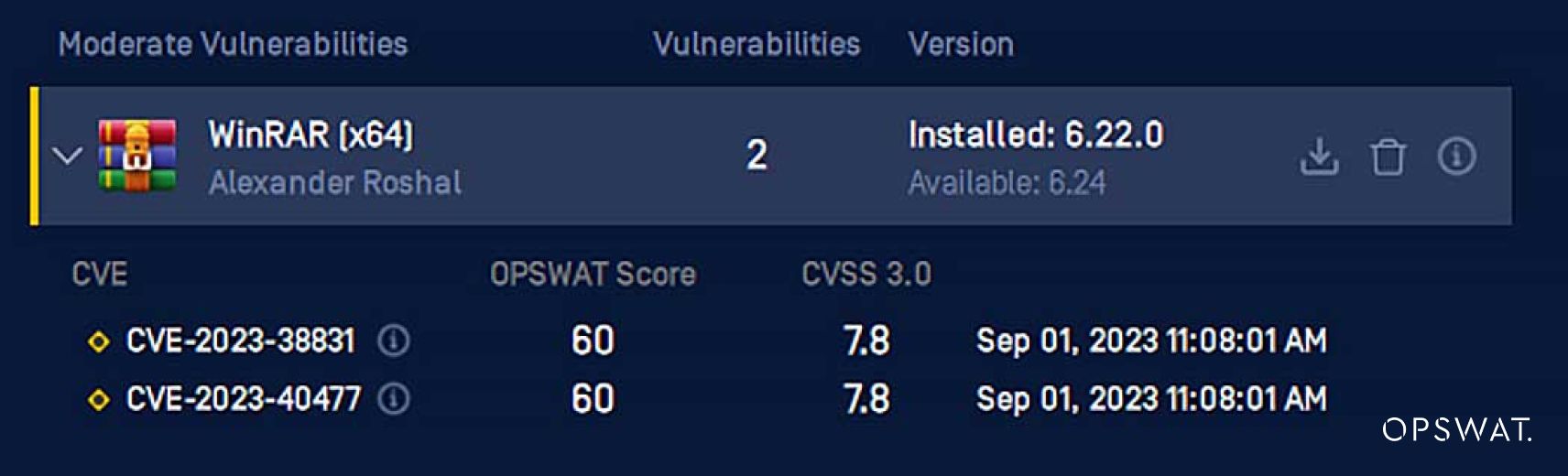

OPSWAT MetaDefender Endpoint

MetaDefender Endpoint erkennt riskante Anwendungen und bietet Optionen zur Behebung potenzieller Sicherheitsprobleme. Um die Sicherheit Ihres Unternehmens zu gewährleisten, müssen Sie sich ausreichend Zeit für das Patchen nehmen. Wachsam nach Indikatoren für Angriffe zu suchen und Anzeichen für Ausbeutungsversuche oder Eindringlinge sofort zu erkennen, ist von entscheidender Bedeutung. Der OPSWAT MetaDefender Endpoint ist ein wichtiger Bestandteil Ihres Toolkits, der das Patchen und Aktualisieren von Schwachstellen, wie z. B. WinRAR, auf die neueste Version erleichtert.

Abschließende Überlegungen

Die Sicherheitslücke CVE-2023-38831 erfordert sofortige Aufmerksamkeit, da WinRAR weit verbreitet ist und leicht ausgenutzt werden kann. Frühzeitige Erkennung ist entscheidend, und OPSWAT MetaDefender bietet fortschrittliche Funktionen zur Erkennung und Eindämmung von Bedrohungen. Als Fachleute für Cybersicherheit ist es von größter Bedeutung, auf dem neuesten Stand zu bleiben, robuste Sicherheitsmaßnahmen zu implementieren und eine Kultur des Bewusstseins für Cybersicherheit zu fördern.

Für weitere CVE-Simulationsprojekte aus dem OPSWAT Graduate Fellowship Program, abonnieren Sie und erkunden Sie unsere neuesten Blogbeiträge.