Am 8. September 2025 wurde festgestellt, dass mehrere weit verbreitete npm-Pakete, darunter chalk, debug und color, kompromittiert wurden, was sich schnell zu einem der bisher größten Vorfälle in der Open-Source-Lieferkette entwickelt. Zusammen machen diese Pakete über 2 Milliarden wöchentliche Downloads aus, was diese Kompromittierung sowohl zu einem hohen Risiko als auch zu einem weitreichenden Problem macht.

Hier erfahren Sie, was passiert ist, wie der Angriff funktionierte und wie OPSWAT in Zukunft zur Abwehr ähnlicher Bedrohungen beitragen können.

Zusammenfassung der Angriffe

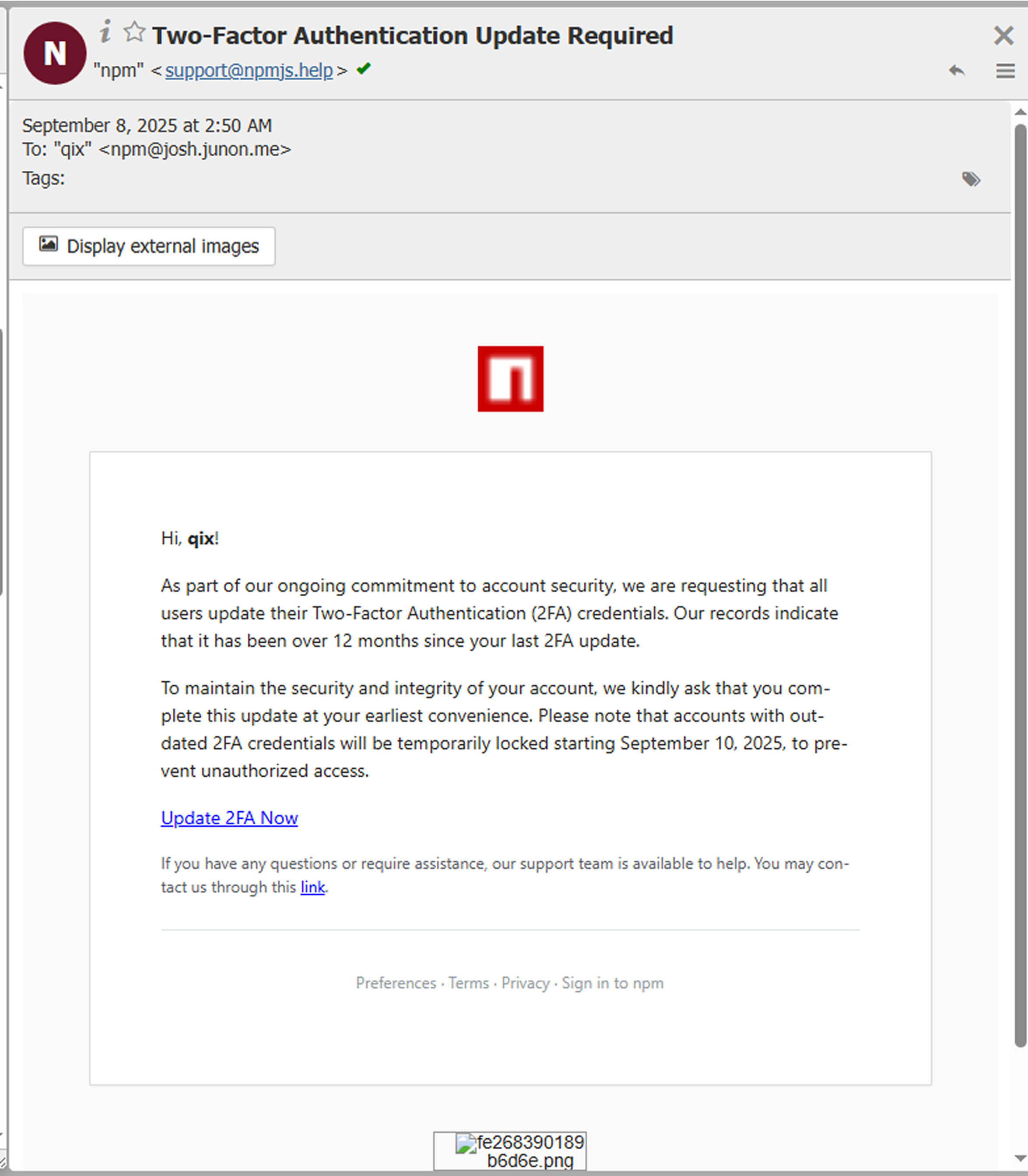

Der Angriff begann mit einer Phishing-Kampagne, die auf einen Betreuer eines der npm-Pakete abzielte. Eine gefälschte E-Mail von support@npmjs.help (eine gefälschte Domain, die nur wenige Tage vor dem Angriff registriert wurde) verleitete das Opfer dazu, seine Anmeldedaten preiszugeben. Mit Zugriff auf das npm-Konto des Maintainers veröffentlichten die Angreifer bösartige Versionen der Pakete.

Bei dem injizierten Code handelte es sich um speziell entwickelte Kryptostealer-Malware, die darauf ausgelegt ist, Kryptowährungstransaktionen von Endnutzern, die mit Wallets und dezentralen Apps (dApps) interagieren, zu kapern.

Dieser Vorfall macht erneut deutlich, dass das Vertrauen in Open-Source-Software jederzeit als Waffe eingesetzt werden kann, genau wie der ESLint-Hack in der Lieferkette im Juli 2025.

Angewendete Angriffstechniken

1. Browser-spezifische Ausführung

Die Malware führte eine Umgebungsprüfung durch, um sicherzustellen, dass sie nur in Browsern ausgeführt wurde. Auf Servern oder CI/CD-Pipelines blieb sie inaktiv, was die Entdeckung erschwerte.

2. API Abfangen

Die bösartige Nutzlast griff auf zentrale Web-APIs zu, darunter:

window.fetch

XMLHttpRequest

fenster.ethereum(Anbieter von Geldbörsen)

Dadurch konnte die Malware unbemerkt Netzwerkanfragen ausspähen, abfangen und verändern.

3. Transaktions-Hijacking

Sobald der Schadcode eingebettet war, ging er über die passive Beobachtung hinaus und griff aktiv in die Kryptowährungsaktivitäten ein. Insbesondere suchte er nach Wallet-Adressen und Transaktions-Payloads über mehrere Blockchains hinweg, darunter Ethereum, Solana, Bitcoin, Tron, Litecoin und Bitcoin Cash.

Von dort aus führte die Nutzlast eine Substitutionstechnik aus:

- Ersetzen von legitimen Brieftaschenadressen durch von Angreifern kontrollierte Adressen unter Verwendung ähnlicher Adressen, die mit Ähnlichkeitsprüfungen (z. B. Levenshtein-Abstand) generiert wurden.

- Dies bedeutete eine Versetzung nach

0xAbc123...still und leise werden könnte0xAbc129...ohne Verdacht zu erregen.

- Entscheidend ist, dass die Vertauschung stattfand, bevor der Benutzer die Transaktion unterzeichnete. Obwohl die Benutzeroberfläche die korrekte Adresse anzeigte, war die signierte Anfrage im Verborgenen bereits verändert.

4. Verstohlenes Ausweichen

Die Angreifer haben auch Maßnahmen ergriffen, um sicherzustellen, dass ihre Malware so lange wie möglich verborgen bleibt. Anstatt sichtbare Änderungen vorzunehmen, die das Opfer alarmieren könnten, arbeitete die Nutzlast unauffällig im Hintergrund:

- Offensichtliche Änderungen an der Benutzeroberfläche wurden vermieden, so dass die Schnittstellen der Brieftaschen unverändert blieben.

- Bleibt unauffällig und hält seine Haken während der gesamten Browsing-Sitzung aktiv.

- Gezielte Genehmigungen und Überweisungen, die nicht nur den Diebstahl von Geldern, sondern auch die Manipulation von Wallet-Berechtigungen zur späteren Ausbeutung ermöglichen.

Warum diese Attacke so gefährlich ist

- Massives Ausmaß: Milliarden von wöchentlichen Downloads über alle betroffenen Pakete hinweg.

- Kettenübergreifendes Targeting: Nicht auf Ethereum beschränkt. Mehrere große Blockchains waren betroffen.

- Unsichtbar für die Nutzer: Die Opfer glaubten, sie würden sichere Transaktionen genehmigen.

- Vertrauensmissbrauch im Ökosystem: Ein kompromittiertes Maintainer-Konto hat sich auf das gesamte npm-Ökosystem ausgeweitet.

Die Antwort der OPSWAT

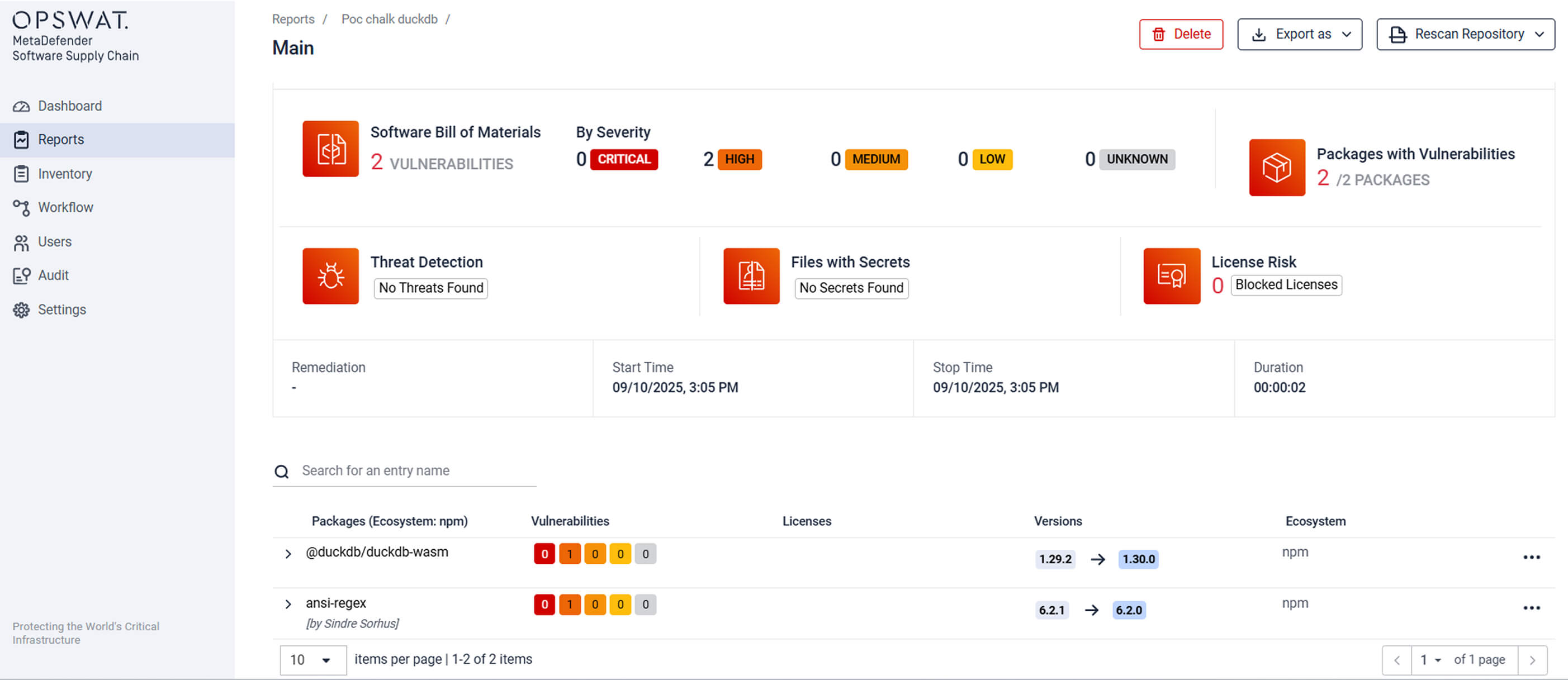

Die OPSWAT SBOM-Technologie mit der neuesten Datenbankversion ist bereits in der Lage, diese bösartigen Pakete zu erkennen und zu markieren.

Die OPSWAT SBOM-Technologie ist eine von vielen branchenführenden Sicherheitslösungen und Technologien, die in MetaDefender Core und MetaDefender Software Supply Chain:

- Schwachstellenanalyse: Durchsucht Abhängigkeiten automatisch auf bekannte Schwachstellen und bösartige Versionen.

- Kontinuierliche Überwachung: Überwacht Repositories wie npm, PyPI und Maven auf verdächtige Änderungen.

- Multi-AV & Heuristik: Erkennt verdeckte Malware, die sich in Paketen versteckt.

- CI/CD-Integration: Sperrt kompromittierte Abhängigkeiten, bevor sie in die Builds gezogen werden.

- SBOM-Erstellung: Exportiert SBOM-Berichte in standardisierten Formaten wie CycloneDX, SPDX, JSON und PDF zur Unterstützung von Audits und Compliance-Zwecken.

- Erkennung von Geheimnissen: OPSWAT Proactive DLP findet fest kodierte Geheimnisse (Passwörter, API , Token usw.), die in den Quellcode eingebettet sind, um unbefugten Zugriff zu verhindern.

Was Sie jetzt tun sollten

- Überprüfen Sie die Abhängigkeiten: Überprüfen Sie Ihre Projekte auf betroffene npm-Pakete.

- Verbessern Sie das Bewusstsein für Phishing: Schulen Sie Entwickler und Betreuer darin, gefälschte E-Mails zu erkennen.

- Automatisieren Sie die Sicherheit mit OPSWAT MetaDefender Software Supply Chain: Verschaffen Sie sich einen Überblick über die Risiken Ihrer Software-Lieferkette mit kontinuierlicher Überwachung von Bedrohungen und Schwachstellen.

- Erzwingen Sie starke Kontosicherheit: Verwenden Sie 2FA für alle Konten der Paketregistrierung.

Wichtigste Erkenntnisse

- Maintainer-Konten sind vorrangige Ziele. Ihre Sicherheit ist auch Ihre Sicherheit.

- Angriffe auf die Lieferkette werden immer umfangreicher: Milliarden von Downloads können sofort als Waffe eingesetzt werden.

- Proaktive Überwachung und Zero-Trust-Tools wie MetaDefender Software Supply Chain sind nicht mehr optional, sondern unverzichtbar.

Abschließender Gedanke

Dieser Vorfall unterstreicht, wie anfällig das Open-Source-Ökosystem sein kann, wenn nur ein einziges vertrauenswürdiges Betreuer-Konto kompromittiert wird. Da Milliarden von Downloads auf dem Spiel stehen, müssen Unternehmen erkennen, dass die Sicherheit der Lieferkette genauso wichtig ist wie die Sicherheit von Endgeräten oder Netzwerken. Proaktive Transparenz, kontinuierliche Überwachung und strenge Sicherheitspraktiken sind die beste Verteidigung gegen den nächsten Open-Source-Angriff.

Erfahren Sie mehr darüber, wie OPSWAT SBOM und MetaDefender Software Supply Chain dazu beitragen, Ihre Entwicklungspipelines zu sichern und vor Angriffen auf die Open-Source-Lieferkette zu schützen.