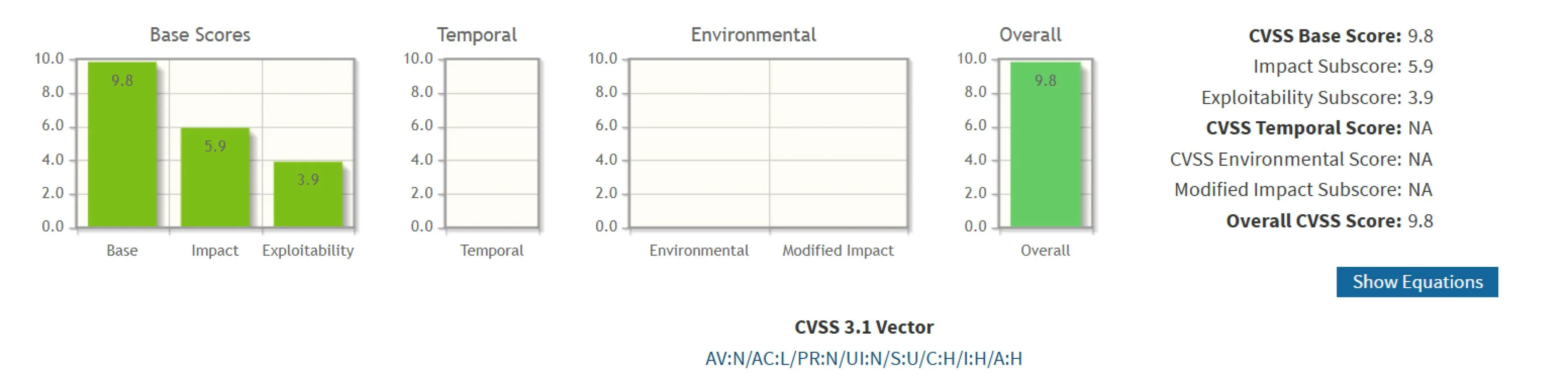

CVE-2025-66516, erstmals entdeckt am 4. Dezember 2025, ist eine kritische Sicherheitslücke (Schweregrad 9,8 laut NVD) in Apache Tika, die verdeutlicht, welche enormen Auswirkungen ein einziger Fehler in einer weit verbreiteten Backend-Komponente auf moderne Anwendungen haben kann. Apache Tika ist tief in Dokumentverarbeitungs-Workflows (PDF, PPT, XLS) für Indizierung, Suche, Compliance und Inhaltsanalyse eingebettet und arbeitet oft im Hintergrund mit umfassendem Zugriff auf Systeme und Daten. Wenn in dieser Ebene eine Sicherheitslücke auftritt, kann dies ganze Umgebungen gefährden, selbst wenn die betroffene Bibliothek nicht direkt für Endbenutzer zugänglich ist.

Sich allein auf Patches zu verlassen, reicht als Schutz vor solchen kritischen Exploits nicht mehr aus. Unternehmen benötigen einen mehrschichtigen Sicherheitsansatz, der davon ausgeht, dass Schwachstellen auftreten werden, und sich darauf konzentriert, die Gefährdung in jeder Phase zu reduzieren.

In diesem Blog untersuchen wir drei sich ergänzende Ebenen:

- Sanitizing untrusted PDF files before they are processed with Deep CDR™ Technology

- Erkennung bösartiger Dokumentenaktivitäten durch erweiterte Analyse mit Zero-Day-Erkennung

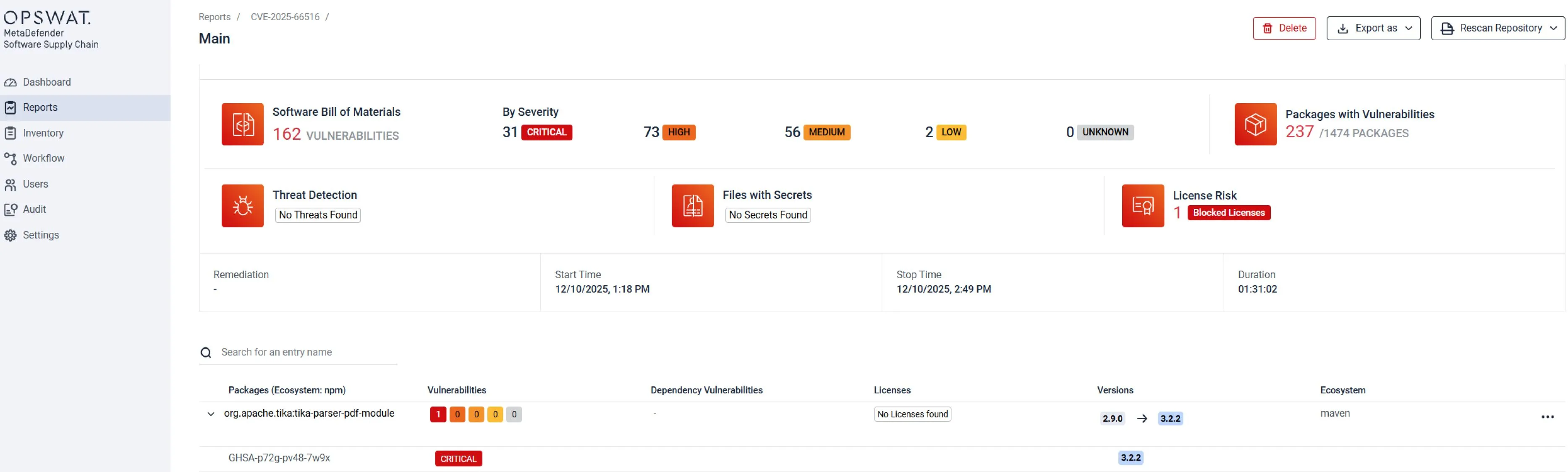

- Sicherung der Software-Lieferkette zur Erkennung kritischer XXE-Sicherheitslücken in Apache Tika-Abhängigkeiten mit SBOM (Software Bill of Materials) und SCA (Software Composition Analysis)

Zusammen bieten diese Ebenen eine praktische Strategie zur tiefgreifenden Verteidigung, um sowohl bekannte Schwachstellen als auch zukünftige dateibasierte Bedrohungen zu mindern.

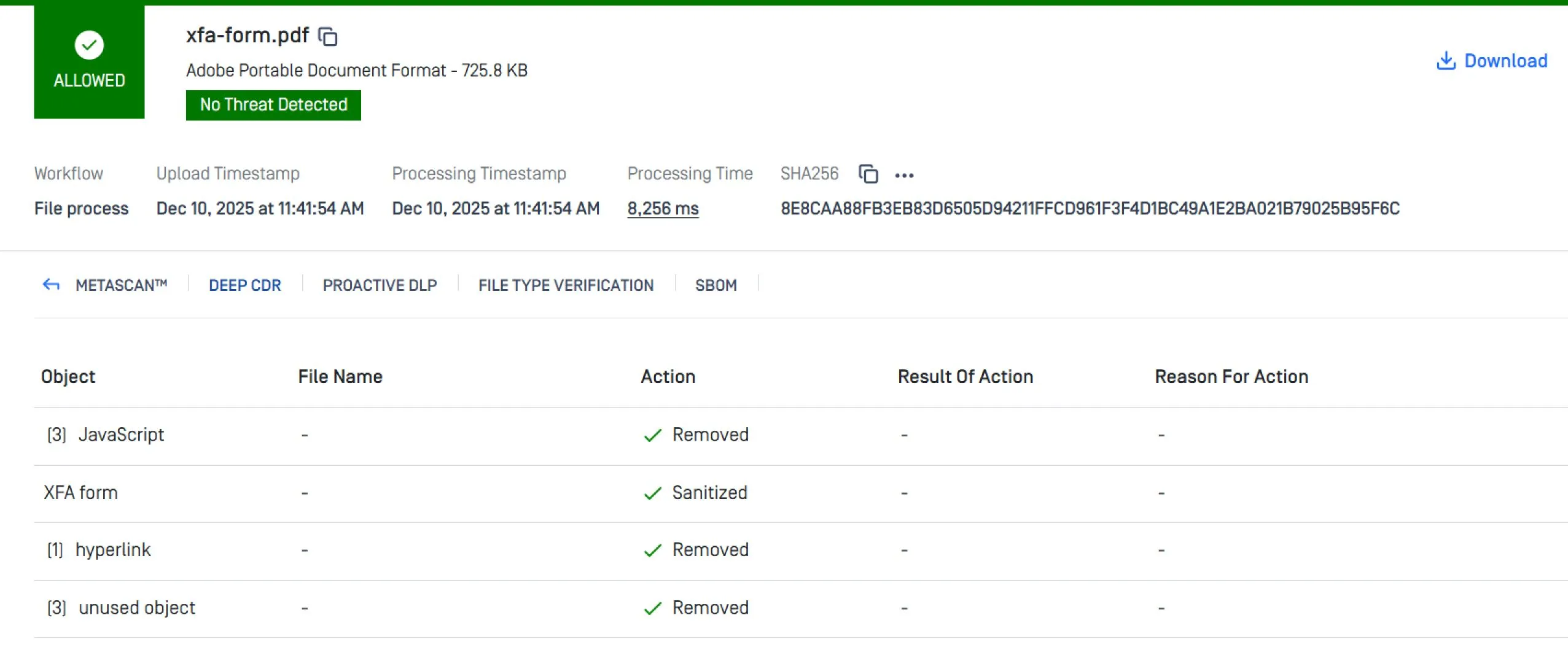

1. File Sanitization with Deep CDR™ Technology

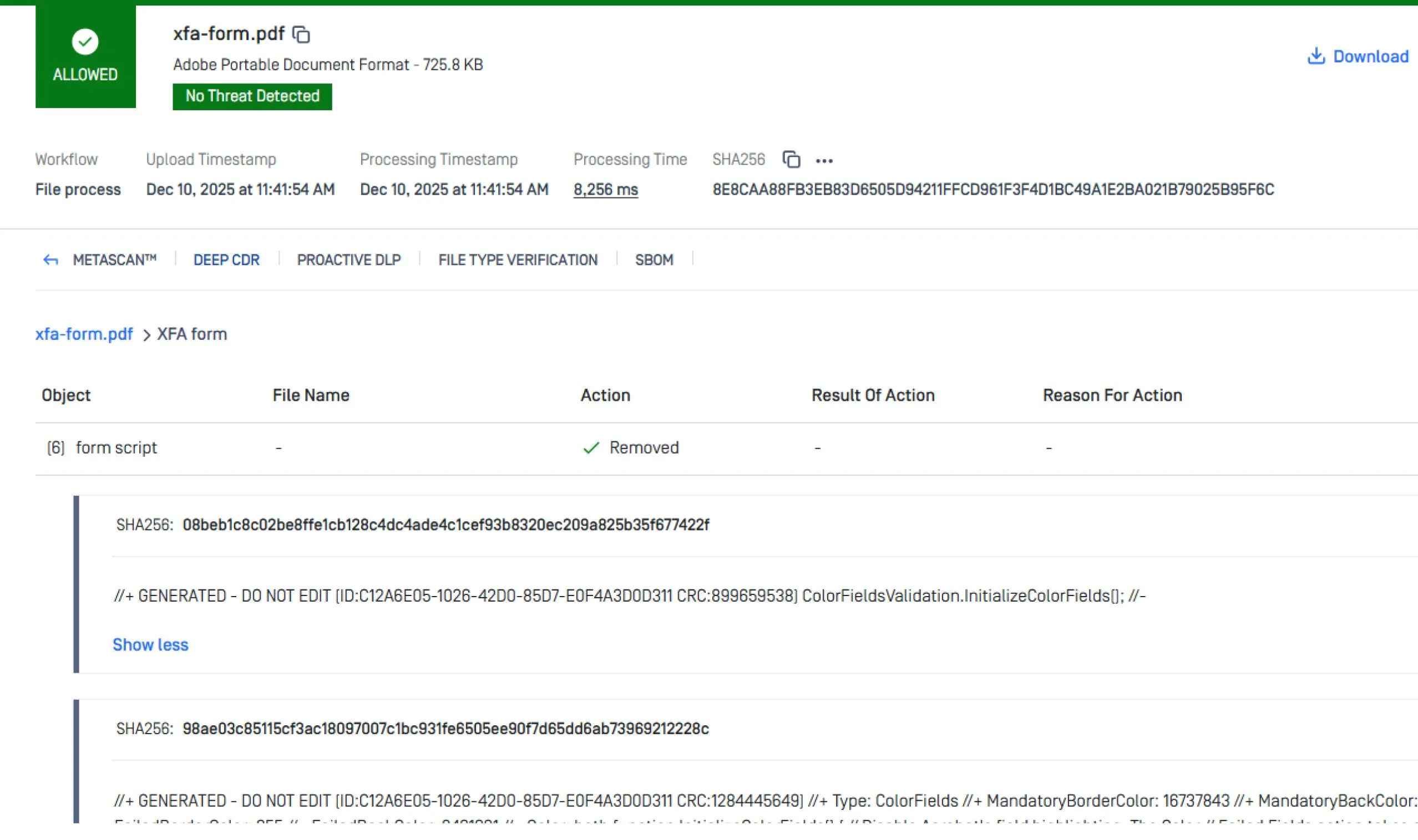

A tactical solution to mitigate CVE-2025-66516 is to sanitize all incoming PDF files before they reach Apache Tika. Deep CDR™ Technology (OPSWAT’s content disarm and reconstruction technology) removes embedded XFA forms, external entity references, and any other active content that could trigger XXE attacks.

The sanitized output is a safe, regenerated PDF containing only the approved, non-executable elements. This pre-processing layer ensures that even maliciously crafted PDFs are neutralized before Tika performs parsing or metadata extraction. Learn more about OPSWAT Deep CDR™ Technology

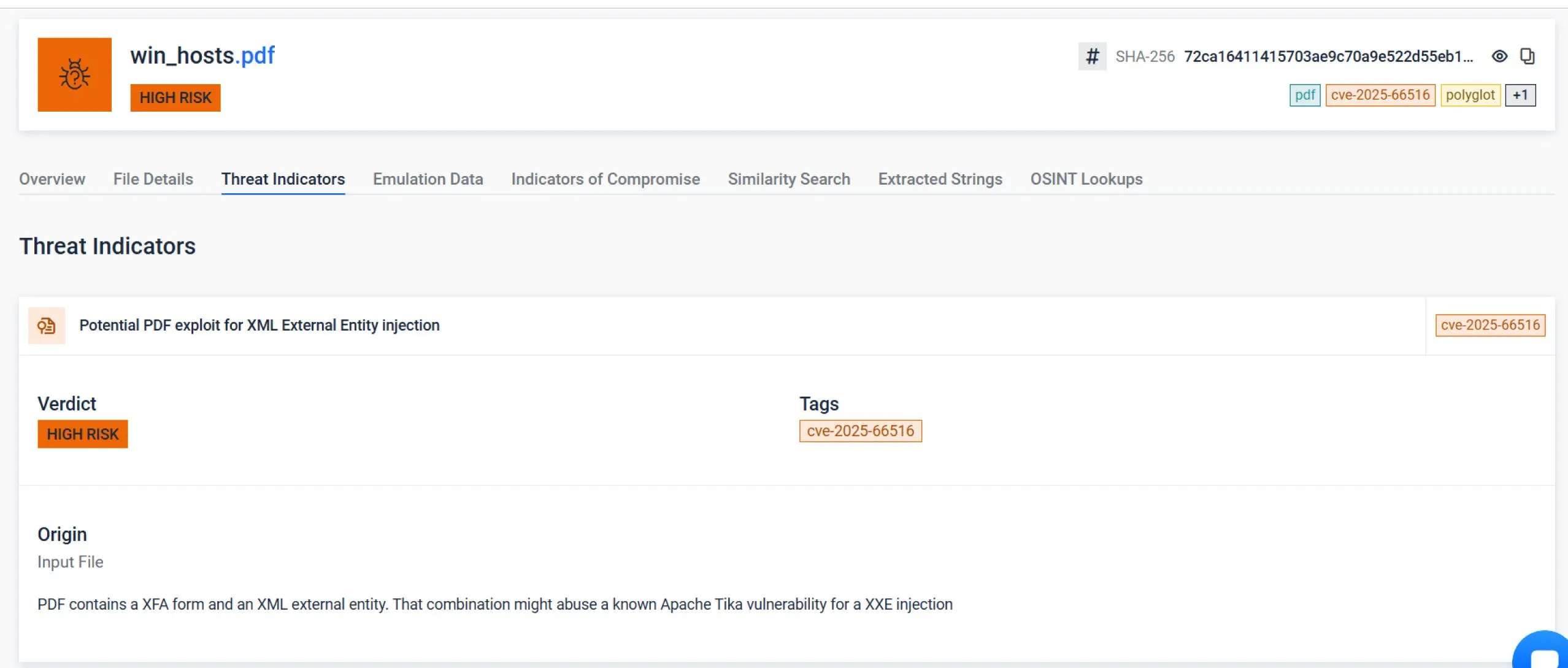

2. Verhaltensanalyse mit Zero-Day-Erkennung

Durch die Kombination fortschrittlicher Erkennungsregeln mit Laufzeitemulation kann die proprietäre emulationsbasierte Sandbox-Technologie OPSWATbösartiges Verhalten beobachten, das bei einer statischen Analyse möglicherweise übersehen wird, selbst wenn Exploits verschleiert oder in komplexe Dateistrukturen eingebettet sind. Weitere Informationen finden Sie unter Filescan.IO – Next-Gen Malware Analysis Platform.

Die Offenlegung von Sicherheitslücken oder Patches von Anbietern kann oft nicht mit Zero-Day-Angriffen Schritt halten. OPSWAT dynamische Analysen mit integrierten Bedrohungsinformationen, um diese zu erkennen und zu verhindern. Anstatt sich auf Software-Abhilfemaßnahmen zu verlassen, führt unsere Technologie eine gründliche Analyse von PDF-Dateien auf Dateiebene durch, um deren Verhalten und die Systemfunktionen zu verstehen, die sie auszunutzen versuchen: eingebettete XFA-Formulare, die auf eine gefährliche externe XML-Entität verweisen.

Dies ermöglicht die Erkennung von strukturellen Anomalien, die durch tatsächliche Angriffseinwirkungen, bekannte Ausnutzungstechniken und sogar Zero-Day-Angriffe, die auf undokumentierten oder neu auftretenden Sicherheitslücken beruhen, bewertet werden. Erfahren Sie mehr über OPSWAT Detection

3. Secure Supply Chain

Ein sicherer Software-Lieferkettenprozess kann dabei helfen, festzustellen, ob ein Dienst oder eine Komponente auf einer anfälligen Apache-Tika-Version basiert, die von CVE-2025-66516 betroffen ist.

Durch die Integration automatisierter Tools zum Scannen von Abhängigkeiten wie SCA (Software Composition Analysis) in CI/CD-Pipelines können Unternehmen kontinuierlich veraltete Bibliotheken, transitive Abhängigkeiten oder versteckte Module erkennen, die noch auf Tika ≤ 3.2.1 verweisen. Erfahren Sie mehr über OPSWAT MetaDefender Software Supply Chain.

Diese Scanner kennzeichnen die anfälligen Versionen frühzeitig, sodass Teams Bereitstellungen blockieren oder obligatorische Upgrades auf gepatchte Versionen wie Tika 3.2.2 auslösen können.

In Kombination mit der Erstellung von SBOMs (Software Bill of Materials) und regelmäßigen Bestandsprüfungen gewährleistet dieser Ansatz vollständige Transparenz in Bezug auf Bibliotheken von Drittanbietern und verringert das Risiko, dass anfälliger Code in die Produktion gelangt.

Warum mehrschichtige Sicherheit wichtig ist

CVE-2025-66516 zeigt, dass moderne Angriffe selten auf einen einzigen Schwachpunkt abzielen. Stattdessen nutzen sie vertrauenswürdige Dateiformate, vertrauenswürdige Parsing-Bibliotheken und vertrauenswürdige Automatisierungsworkflows aus. Wenn eine dieser Annahmen nicht mehr zutrifft, übernehmen nachgelagerte Systeme das Risiko. Aus diesem Grund reicht es nicht mehr aus, sich ausschließlich auf Patches oder Perimeter-Abwehrmaßnahmen zu verlassen.

Ein mehrschichtiges Sicherheitsmodell (oft als „Defense in Depth“ bezeichnet) geht davon aus, dass Kontrollen irgendwann versagen werden, und konzipiert Schutzmaßnahmen entsprechend:

- Wenn das Patchen verzögert oder unvollständig ist, stellt die Bereinigung der Eingabedatei sicher, dass gefährliche Inhalte wie XFA-Formulare oder Verweise auf externe Entitäten entfernt werden, bevor sie den anfälligen Code erreichen können.

- Wenn eine schädliche Datei statische Prüfungen umgeht, können Verhaltensanalysen und Emulationen dennoch Exploit-Versuche erkennen, indem sie das tatsächliche Ausführungsverhalten statt bekannter Signaturen untersuchen.

- Wenn unsicherer Code über Abhängigkeiten in die Umgebung gelangt, sorgen sichere Praktiken in der Software-Lieferkette für Transparenz und Durchsetzung, um zu verhindern, dass anfällige Komponenten überhaupt erst eingesetzt werden.

Jede dieser Schichten befasst sich mit einer anderen Phase des Angriffszyklus: vor der Analyse, während der Ausführung und während des gesamten Entwicklungs- und Bereitstellungsprozesses. Zusammen reduzieren sie sowohl die Wahrscheinlichkeit einer Ausnutzung als auch den Blast Radius, wenn eine Schwachstelle entdeckt wird, nachdem die Systeme bereits in Betrieb genommen wurden.

Für Unternehmen, die in großem Umfang nicht vertrauenswürdige Dateien verarbeiten, insbesondere in automatisierten Backend-Diensten, ist dieser mehrschichtige Ansatz unerlässlich. Schwachstellen wie CVE-2025-66516 werden auch weiterhin auftreten, aber mit einer mehrschichtigen Sicherheitsarchitektur werden sie zu beherrschbaren Risiken statt zu kritischen Ausfällen.

Über Apache Tika

Apache Tika ist eine Java-Bibliothek, die viele verschiedene Dateiformate (PDF, Word, PowerPoint usw.) verarbeitet und Text sowie Metadaten extrahiert, damit Anwendungen Dokumente indizieren, durchsuchen oder analysieren können. Sie wird häufig in Systemen wie Suchmaschinen, E-Discovery-Tools und allen Webanwendungen verwendet, mit denen Benutzer Dokumente zur automatischen Verarbeitung hochladen können.

Über CVE-2025-66516

Die Angriffsfläche ist eine XXE-Sicherheitslücke (XML External Entity), die ausgelöst wird, wenn Tika PDF-Dateien analysiert, die ein bösartiges XFA-Formular (XML Forms Architecture) enthalten. XXE bedeutet, dass Tika bei der Verarbeitung von XML innerhalb der PDF-Datei dazu verleitet werden kann, „externe Entitäten” zu laden, die auf lokale Dateien oder Remote-URLs verweisen, was nicht vorgesehen ist.

CVE-2025-66516 ist eine kritische Sicherheitslücke in Apache Tika, die es einem Angreifer ermöglicht, eine XXE-Injektion auszulösen, indem er eine speziell gestaltete PDF-Datei mit einem bösartigen XFA-Formular übermittelt.Die Schwachstelle betrifft mehrere Module (tika-core-Versionen ≤ 3.2.1, tika-pdf-module und tika-parsers) und hat den Schweregrad CVSS 9.8. Bei Ausnutzung könnten Angreifer sensible Serverdateien lesen, serverseitige Request-Fälschungen (SSRF) durchführen oder sogar eine Remote-Code-Ausführung erreichen.

In diesem Fall befindet sich die Schwachstelle in der Kernbibliothek von Tika (tika-core) und nicht nur im PDF-Parser-Modul, sodass selbst eine Aktualisierung des PDF-Moduls allein nicht ausreicht.

Typische Anwendungsfälle mit Risiko

Jede Anwendung, die es Benutzern ermöglicht, PDF-Dateien zur Vorschau, Indizierung oder Textextraktion hochzuladen, oder die Tika im Hintergrund verwendet, um diese Uploads automatisch zu verarbeiten, ist gefährdet, insbesondere wenn sie in einem Backend-Dienst ausgeführt wird, der Zugriff auf interne Netzwerke oder sensible Dateien hat.

Schützen Sie Ihre Datei-Workflows

Erfahren Sie, wie OPSWAT zusammenwirken können, um Ihr Unternehmen sowohl vor bekannten Schwachstellen als auch vor neuen Zero-Day-Bedrohungen zu schützen.