Es begann mit einem gefangenen Tyrannen, einem Haarschnitt und einem tätowierten Diener. Zumindest erzählt Herodot das so.

Ein exilierter König namens Histiaeus wollte einen Aufstand gegen einen Rivalen anzetteln und wird allgemein als das erste Beispiel für Steganografie, das Verbergen einer Nachricht in einer anderen, genannt. Seine Lösung bestand darin, einem Diener eine Botschaft auf den Kopf zu rasieren und zu tätowieren. Als die Haare nachwuchsen, konnte die versteckte Botschaft leicht durch das feindliche Gebiet übermittelt werden.

Histiaeus führte den ersten erfolgreichen steganografischen Angriff durch. Er nutzte Daten, die vor aller Augen versteckt waren, um einem Feind zu schaden. Diese Geschichte hat mir schon immer gefallen. Sie zeigt, wie eine einfache Methode, Daten zu verstecken, katastrophale Folgen haben kann - in diesem Fall einen verheerenden Aufstand.

Moderne, auf Steganografie basierende Angriffe verstecken Malware oft in harmlosen Bilddateien und bilden so ein wichtiges Glied in der Infektionskette des Bedrohungsakteurs, so wie die versteckte Nachricht von Histiaeus das erste Glied in seiner Angriffskette war.

Steganografie wird auch eingesetzt, um Daten von den Rechnern der Opfer zu extrahieren. So muss der Angreifer beispielsweise Daten nach Hause schicken, nachdem er sich Zugang zu einem Firmennetzwerk verschafft hat. Steganografie-basierte Malware erreicht dieses Ziel.

Wie schwierig ist es, Malware in Bildern zu verstecken? Als Proof-of-Concept würde es Spaß machen, es auszuprobieren und ein Video zu drehen, das meine Reise zum Angriff auf steganografische Bilder zeigt. Glücklicherweise ist keine Tätowierung der Kopfhaut erforderlich!

Wie einfach ist es, Bild-Steganografie-Malware zu erstellen?

Diese Angriffe mögen ausgeklügelt erscheinen, aber Software macht das Einbetten von Daten in Bilder zum Kinderspiel. Kostenlose und verfügbare Steganografieprogramme wie 1-2 Steganography, OpenStego und QuickStego sind leicht verfügbar und benutzerfreundlich.

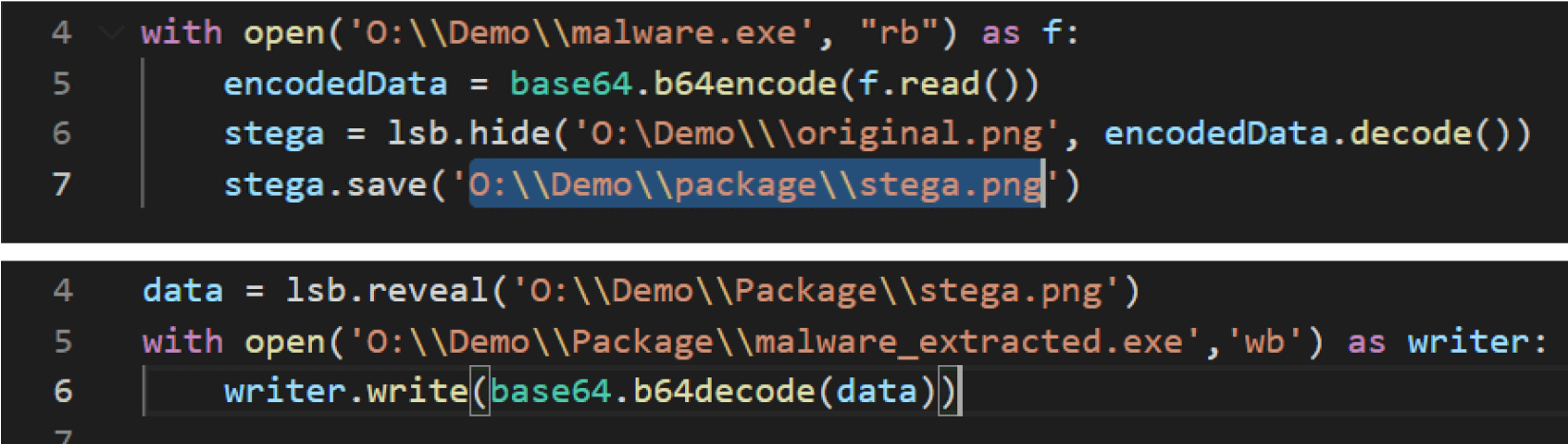

Mit diesen Tools lässt sich Malware in wenigen Minuten mit ein paar Zeilen Code erstellen und extrahieren. Der unten abgebildete Code zeigt, wie ich die Python-Bibliothek judyb verwendet habe, um Daten in Bildern zu verbergen und zu enthüllen.

Mit einem einfachen Python-Modul können auch Sie Informationen in Bildern verstecken und sie an jeden beliebigen Ort senden. Steganografie macht Spaß. Sie können damit geheime Nachrichten an Freunde übermitteln, aber Angreifer können Malware verbreiten und Netzwerke infizieren.

Warum ist sie effizient?

Es ist einfach, Malware in Bildern zu verstecken, aber schwierig, sie zu entdecken.

Angreifer betten Daten auf Bit-/Pixel-Ebene ein, so dass eine bösartige Nutzlast von den meisten Anti-Malware-Scan-Tools kaum entdeckt werden kann. Schädliche Bilder umgehen problemlos die meisten Echtzeit-Erkennungsmethoden für Malware.

Wie man stenografische Angriffe verhindert - Tiefenentschärfung und Rekonstruktion von Inhalten

Da auf Erkennung basierende Methoden unwirksam sind, brauchen wir einen anderen Weg, um in Bildern versteckten bösartigen Code zu erkennen.

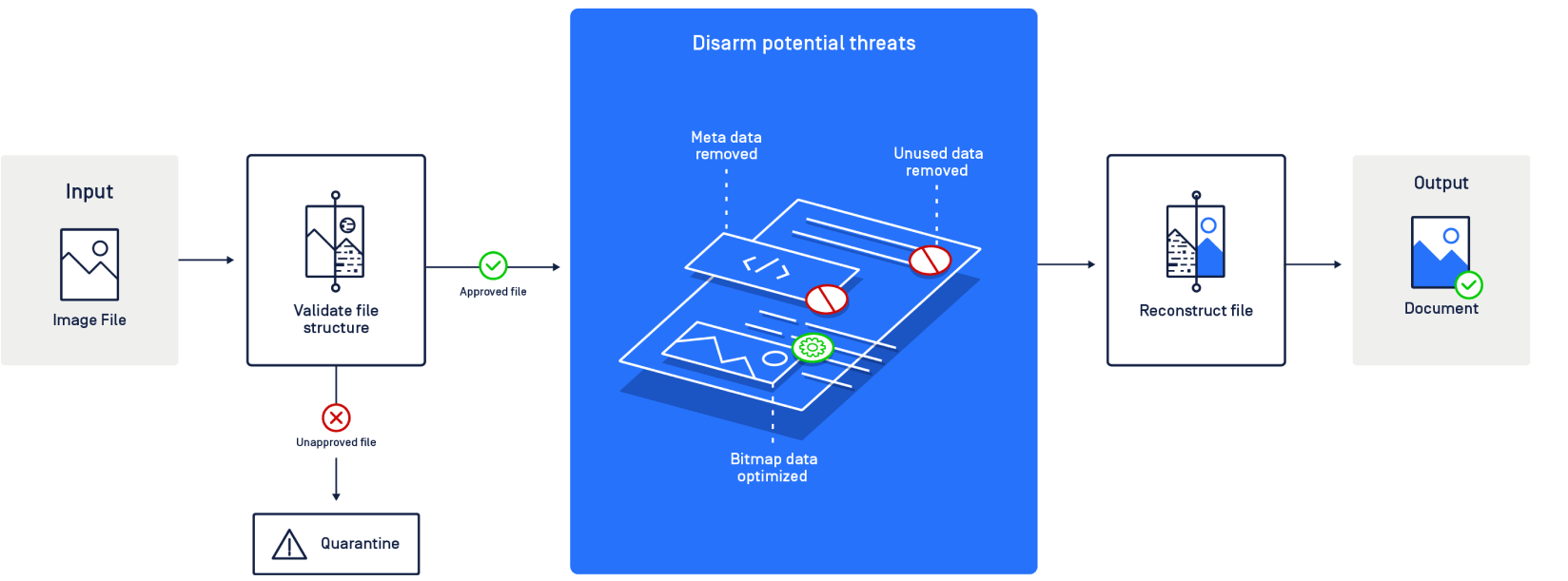

Zum Glück gibt es eine leistungsstarke Methode namens CDR (Content Disarm and Reconstruction), mit der Dateien zerlegt werden können, um schädliche Daten zu entfernen. CDR, auch bekannt als Data Sanitization, ist eine Sicherheitslösung, bei der davon ausgegangen wird, dass alle Dateien bösartig sind. Sie dekonstruiert Dateien und entfernt ausführbare Inhalte und Elemente, die nicht den Dateityp-Standards in den Dateien entsprechen. Schließlich werden die Dateien rekonstruiert, um die volle Nutzbarkeit mit sicheren Inhalten zu gewährleisten.

Eine leistungsfähigere Version von CDR namens Deep CDRprüft Bilder weiter, indem sie Profile, Metadaten und Pixel auf schädliche Inhalte untersucht.

Deep CDR verwendet rekursive Sanitization, um Bedrohungen zu neutralisieren. Wenn der Angreifer dieses Bild in eine PDF-Datei einbettet, scannt und bereinigt Deep CDR jedes Objekt in der PDF-Datei.

Außerdem werden alle strukturierten Metadaten entfernt, was dem Datenschutz und der Sicherheit zugute kommt. Angreifer können Trojaner in Metadaten verstecken. Das Entfernen der Metadaten aus der Bilddatei verhindert diesen Angriffsvektor.

Auf der Pixelebene entfernt unser Programm ungenutzte Daten, die möglicherweise die partielle Nutzlast enthalten. Es fügt diesen Pixeln zufälliges Rauschen hinzu, das die Fähigkeit der Nutzlast zur Ausführung des schädlichen Codes unterbricht.

Wir können auch die Bitmap-Daten optimieren. Der Komprimierungsalgorithmus entfernt ungenutzte Daten, in denen die bösartigen Daten versteckt sind, ohne die Qualität der Bilder zu beeinträchtigen.

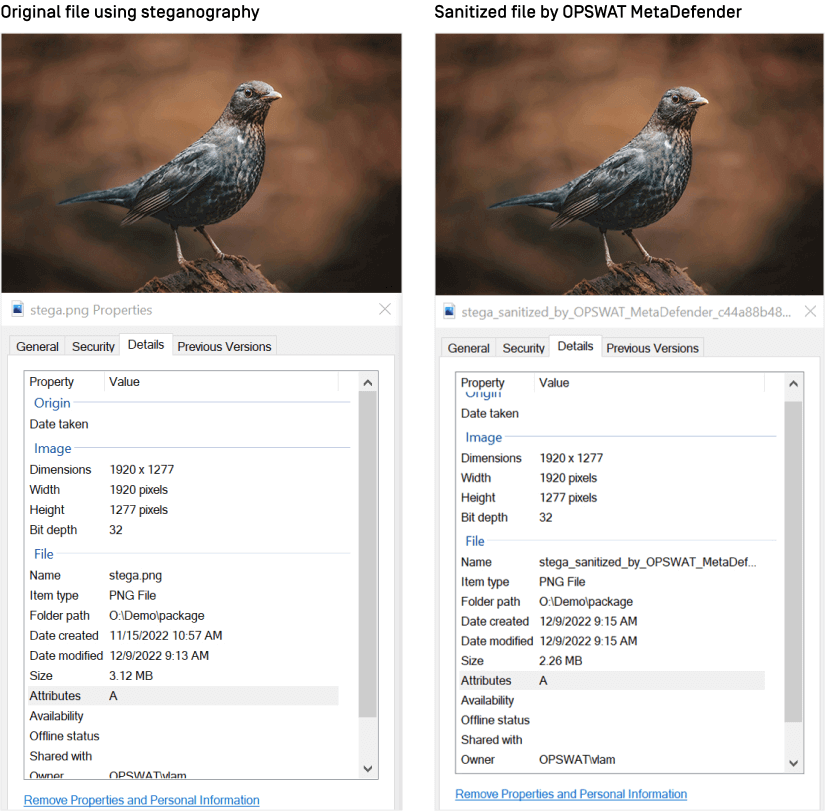

Wie Sie im untenstehenden Beispiel sehen können, bleibt die Bildqualität gleich.

Wenn Sie mehr über Steganografie erfahren möchten und sich für weitere Cybersicherheitsthemen interessieren, tragen Sie sich in unsere Mailingliste ein.

Machen Sie sich Sorgen um die Cybersicherheit in Ihrem Unternehmen? Kontaktieren Sie noch heute einen OPSWAT Sicherheitsexperten!

Sprechen Sie mit einem Experten