Das JavaScript/npm-Ökosystem steht mit dem Wiederaufleben von Shai-Hulud 2.0 am 24. November 2025 vor einer neuen Herausforderung hinsichtlich Bedrohungen in der Lieferkette. Der sich selbst verbreitende Wurm zielt speziell auf Open-Source-Maintainer und die von ihnen veröffentlichten Pakete ab. Diese neue Variante markiert einen Wandel von isolierten bösartigen Paketen hin zu einem koordinierten, automatisierten Infektionsmechanismus.

Die Auswirkungen sind bereits gravierend. Hunderte von npm-Paketen und Zehntausende von GitHub-Repositorys sind betroffen, was zu einem beispiellosen „Explosionsradius“ für einen JavaScript-Supply-Chain-Angriff führt. Leser, die mit der Analyse von Shai-Hulud 1.0OPSWAT vertraut sind, wissen, dass die Version 2.0 die Fähigkeiten und den Einsatzbereich des Wurms erheblich erweitert: frühere Ausführung, breitere Verbreitung und größere Widerstandsfähigkeit gegenüber Standardmaßnahmen zur Behebung, wodurch er von einer besorgniserregenden Bedrohung zu einem Vorfall auf Ökosystemebene wird.

Shai-Hulud 2.0 – Wissenswertes auf einen Blick

- Selbstverbreitender Wurm: Shai-Hulud 2.0 stiehlt GitHub-Anmeldedaten, verpackt sich selbst neu und veröffentlicht sich erneut im gesamten npm-Portfolio eines Maintainers.

- Massive Verbreitung:Über 700 infizierte npm-Pakete, über 25.000 GitHub-Repositorys, über 500 Betreuer betroffen; alle 30 Minuten kommen über 1.000 neue Repositorys hinzu (Wiz).

- Auswirkungen auf verschiedene Ökosysteme: Auch in Maven/Java durch automatisiertes npm-zu-Maven-Mirroring beobachtet.

- Hauptrisiken: CI/CD-Exposition, kompromittierte Geheimnisse, Ausführung während der Installation und vergiftete Registrierungen.

- Verteidigung: SBOM-Genauigkeit, Herkunftsüberprüfung, Laufzeitüberwachung und strenge Token-/Geheimhaltungshygiene.

Umfang und Eskalation: Wie groß ist der Schaden?

Das Ausmaß und die Geschwindigkeit der Verbreitung von Shai-Hulud 2.0 haben alles übertroffen, was wir in den letzten Jahren bei Vorfällen in der Lieferkette gesehen haben. Was als gezielter Angriff auf npm begann, eskalierte schnell zu einer systemischen, plattformübergreifenden Infektion, von der Tausende von Projekten und Hunderte von Betreuern betroffen waren.

Im Gegensatz zu typischer npm-Malware, bei der es sich in der Regel um ein einzelnes trojanisiertes Paket handelt, verhält sich Shai-Hulud 2.0 wie ein Wurm. Nachdem es einen Entwickler kompromittiert hat, stiehlt es GitHub-Anmeldedaten, packt sich selbst neu und veröffentlicht sich erneut im gesamten Paket-Set des Maintainers, wodurch jedes Opfer zu einem neuen Verbreitungsort wird. Das Ergebnis ist eine schnelle, exponentielle Ausbreitung im gesamten Ökosystem.

Kompromittierte Pakete

Hunderte von npm-Paketen wurden kompromittiert. Darunter befinden sich auch hochkarätige Projekte, die von renommierten Organisationen betreut werden, was die Gefahr für nachgelagerte Systeme noch verstärkt.

Schnelle, exponentielle Ausbreitung

Es wurde beobachtet, dass der Wurm alle 30 Minuten mehr als 1.000 neue bösartige GitHub-Repositorys generiert (Wiz), angetrieben durch automatisierte Veröffentlichungen mit gestohlenen Anmeldedaten. Jedes neue Opfer wird zu einem Verbreitungsknoten, wodurch sich die Gesamtwirkung mit jedem Zyklus vervielfacht.

Geheimnisse enthüllt

Die Komponente zum Diebstahl von Anmeldedaten von Shai-Hulud 2.0 erweist sich als besonders schädlich. Zu den bestätigten geleakten Geheimnissen gehören mehr als 1.500 Anmeldedaten und Tokens, die sich über wichtige Plattformen erstrecken – GitHub, AWS, Google Cloud und Azure.

Diese Menge sensibler Token stellt einen umfassenden Multi-Cloud-Kompromiss dar, der das Potenzial für eine langfristige Ausnutzung birgt.

Sanierungsmaßnahmen

Glücklicherweise haben mehrere namhafte Maintainer wie Zapier, PostHog und Postman bereits die Kontrolle über ihre Pakete zurückerlangt. Die bösartigen Versionen wurden aus npm entfernt, und viele betroffene Repositorys werden zurückerobert oder bereinigt.

Der Vorfall ist jedoch noch nicht abgeschlossen. Selbst bei einer schnellen Behebung müssen Unternehmen weiterhin die Integrität von Abhängigkeiten, CI-Pipelines und GitHub-Konten überwachen, um Anzeichen für weitere Lecks von Anmeldedaten oder automatisierte Neuveröffentlichungen zu erkennen.

Auswirkungen auf verschiedene Ökosysteme: npm → Maven/Java

Bemerkenswert ist, dass diese Entwicklung auch andere Ökosysteme wie Maven/Java durch die automatisierte Konvertierung von npm- zu Maven-Artefakten (JFrog) beeinflusst hat.

-

Während npm weiterhin das Hauptziel von Shai-Hulud 2.0 bleibt, hat diese Welle das Risiko einer Ausbreitung über verschiedene Ökosysteme hinweg aufgezeigt, insbesondere in Java/Maven-Projekte. Sicherheitsforscher identifizierten das bösartige Maven-Artefakt:

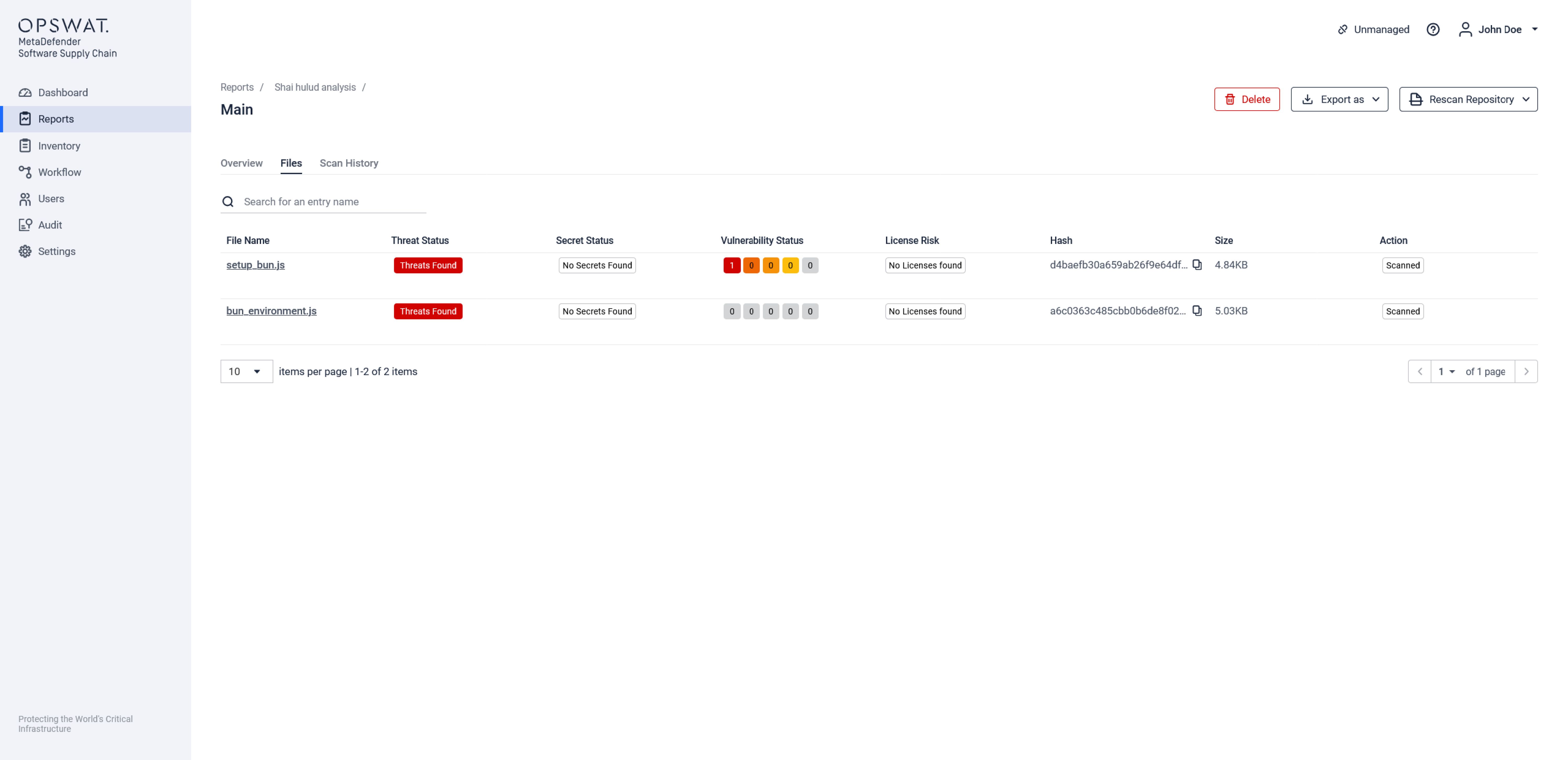

org.mvnpm:posthog-node:4.18.1die dieselbe Nutzlast enthält (setup_bun.jsundbun_Umgebung.js) in kompromittierten npm-Paketen gefunden (Die Hacker-Nachrichten) .

- Mechanismus: Automatisierte Bridging-Tools erstellen npm-Pakete als Maven-Artefakte für Java-Projekte neu. Teams, die Node.js nicht direkt verwenden, können gefährdet sein, wenn ihre Projekte auf diesen gespiegelten Artefakten basieren.

Dies verdeutlicht das ökosystemunabhängige Risiko von Angriffen auf die Lieferkette. Selbst Projekte, die npm nicht direkt nutzen, können durch automatisierte Tools Risiken ausgesetzt sein.

Shai-Hulud 2.0 zeigt, dass moderne Supply-Chain-Würmer umgebungsbewusste, mehrstufige Bedrohungen sind: Sie passen sich an Entwicklerrechner und CI/CD-Pipelines an, sammeln Anmeldedaten sowohl als Nutzlast als auch als Verbreitungsmechanismus und verfügen über Fallback-Verhaltensweisen, um entweder ihre Verbreitung oder ihre zerstörerische Wirkung sicherzustellen. Die Erkennung erfordert die Überwachung des Laufzeitverhaltens in allen Phasen, nicht nur eine statische Codeanalyse.

Technische Mechanik: Wie der Wurm funktioniert

| Bühne | Was passiert |

|---|---|

| 1. Erster Zugriff und Bereitstellung | Angreifer nutzen kompromittierte npm-Maintainer-Konten, um Pakete zu verbreiten, die setup_bun.js und bun_Umgebung.js, automatisch ausgeführt über eine vorinstallieren Hook über Entwicklerrechner und CI/CD-Pipelines hinweg. |

| 2. Unauffällige Laufzeitinitialisierung | Der Loader erkennt die Host-Umgebung, initialisiert die Bun-Laufzeitumgebung und führt die Nutzlast im Hintergrund aus, damit die Installation normal erscheint. |

| 3. Umgebungs-Fingerprinting und Privilegieneskalation | Die Nutzlast identifiziert CI-Plattformen, versucht passwortlosen Root-Zugriff über Docker auf Linux-Runners und kann DNS- oder iptables-Regeln ändern, um Netzwerkflüsse zu steuern. |

| 4. Sammeln von Anmeldedaten und geheimen Informationen | Die Nutzlast sammelt Umgebungsvariablen und Cloud-Schlüssel, führt TruffleHog zur lokalen Geheimnisermittlung aus, extrahiert AWS-/Azure-/GCP-Anmeldedaten und fügt temporäre Workflows ein, um GitHub-Geheimnisse zu scrapen. |

| 5. Exfiltration und Persistenz | Gestohlene Daten werden dreifach mit Base64 verschlüsselt und in ein neues Repository im Konto des Opfers hochgeladen, während die Persistenz über einen bösartigen, selbst gehosteten Runner und Workflow hergestellt wird. |

| 6. Wurmverbreitung (Replikation) | Mit gestohlenen npm-Tokens klont der Wurm die Pakete des Opfers, injiziert bösartige Dateien und Hooks, erhöht die Versionsnummern und veröffentlicht sie erneut, um sich autonom zu verbreiten. |

| 7. Destruktiver Fallback | Wenn keine Anmeldedaten abgegriffen werden können, löst der Wurm eine zerstörerische Routine aus, die das Home-Verzeichnis des Benutzers sicher löscht. |

Durch den Vorfall bei PostHog aufgezeigte CI/CD-Risiken

Der Vorfall bei PostHog verdeutlicht die Subtilität der CI/CD-Gefährdung:

- Böswillige Pull-Anfragen nutzten pull_request_target in GitHub Actions.

- Ein Bot-PAT wurde exfiltriert, wodurch anschließend die Veröffentlichung von trojanisierten npm-SDKs ermöglicht wurde.

CI/CD-Workflows, selbst automatisierte, sind risikoreiche Angriffsflächen. Beschränken Sie Skripte, minimieren Sie die Gefährdung durch Tokens und setzen Sie kurzlebige Anmeldedaten durch.

Einschränkungen traditioneller Verteidigungsstrategien

- Das Pinning von Abhängigkeiten kann aufgrund transitiver Abhängigkeiten fehlschlagen.

- Statische SCA-Scanner können neu veröffentlichten, mit Trojanern versehenen Code unter legitimen Paketnamen nicht erkennen.

- Der Missbrauch von Tokens über CI/CD-Pipelines bedeutet, dass sogar interne Repositories gefährdet sind.

Wie man SBOM und Supply Chain als Verteidigung einsetzt

SBOM- und Lieferketten-Tools können Folgendes bieten:

- Transparenz der Abhängigkeiten: Verfolgt direkte und transitive Abhängigkeiten mit Metadaten zu Version und Betreuer.

- Herkunftsüberprüfung: Identifiziert unerwartete Paketänderungen oder unbekannte Betreuer.

- Überwachung von Anmeldedaten und Geheimnissen: Erkennt Versuche der Datenexfiltration oder missbräuchlich verwendete Tokens.

- Verhaltensbezogene Erkenntnisse: Überwacht den Zugriff auf Ressourcen oder ungewöhnliche Ausführungsmuster während der Installation.

Es ist zwar keine Wunderwaffe, aber die Kombination von SBOM mit kontinuierlicher Überwachung stärkt die Abwehr gegen wurmartige Angriffe.

OPSWAT und MetaDefender Software Supply ChainChain™

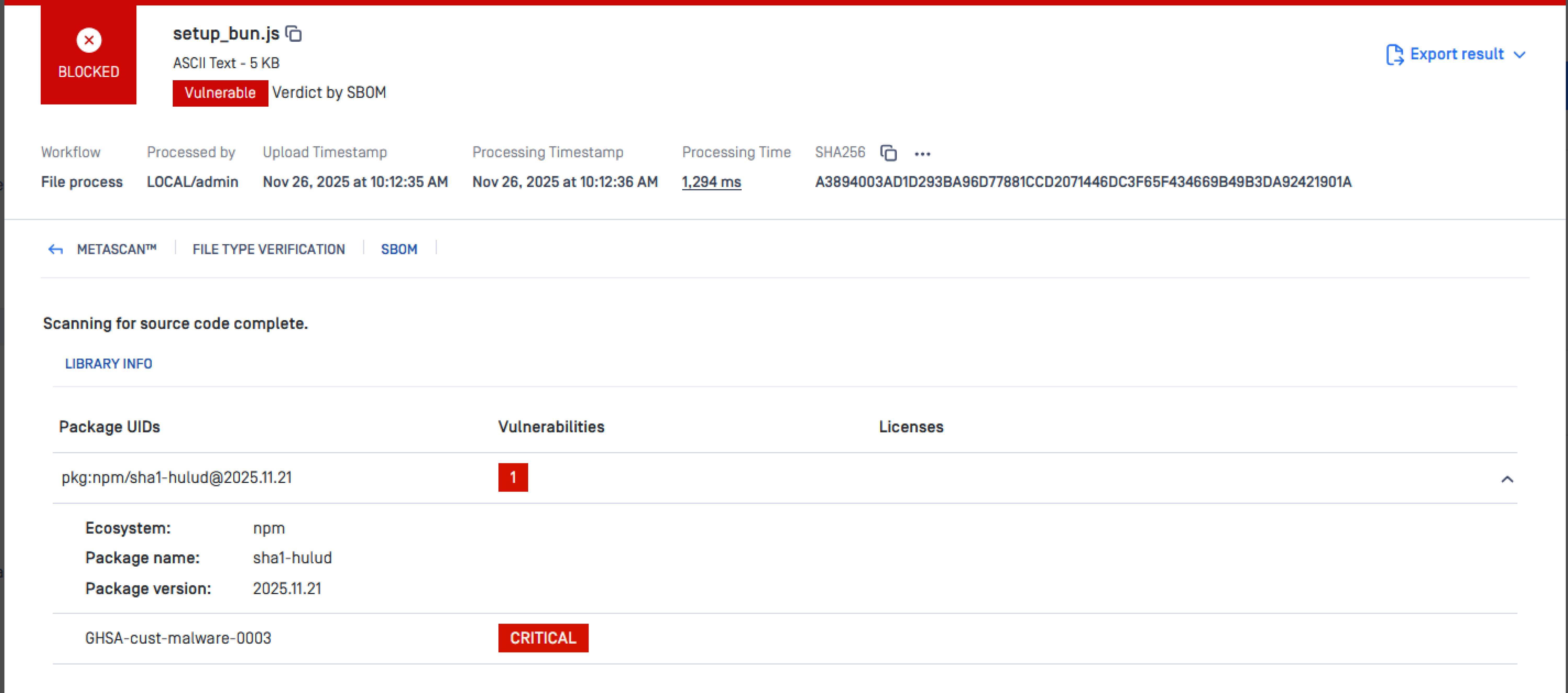

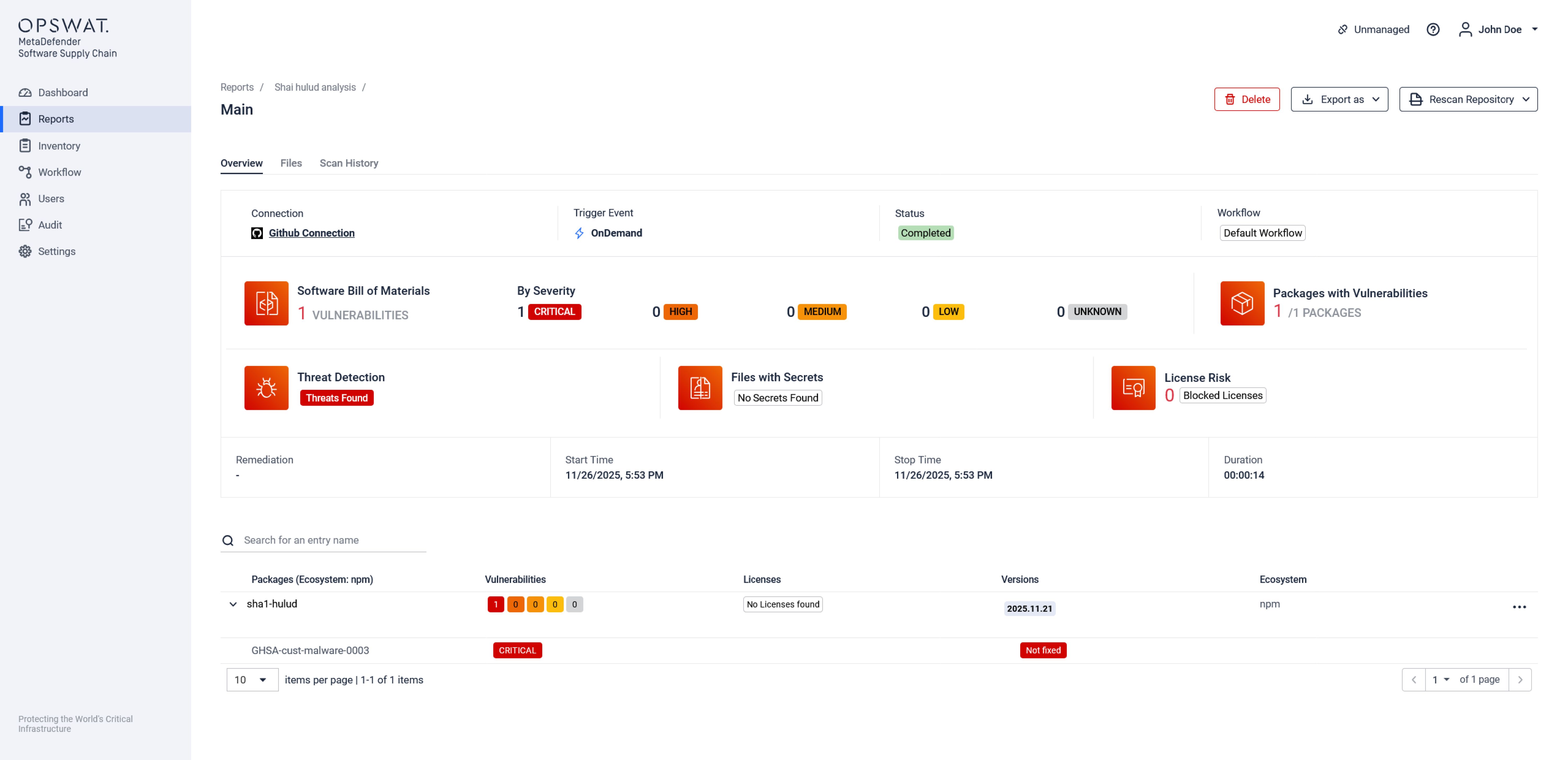

MetaDefender Software Supply Chain liefert ein vollständigeres Bild und erkennt das kompromittierte sha1-hulud-Paket.

Unsere Datenbank erkennt die kompromittierten Pakete, die in den Projekten der Entwickler verwendet werden:

Metascan Multiscanning fügt mehrere Verteidigungsebenen hinzu, um Malware zu erkennen:

Empfohlene Sofortmaßnahmen

- Rotieren Sie Anmeldedaten: GitHub-PATs, npm-Token, SSH-Schlüssel, Cloud-Anmeldedaten; aktivieren Sie MFA.

- Entfernen Sie kompromittierte Pakete: Leeren Sie den npm-Cache, node_modules und fixieren Sie bekannte saubere Versionen.

- GitHub und CI/CD prüfen: Nach neuen Repositorys, Workflows und verdächtigen Commits suchen.

- Pipelines absichern: Lebenszyklus-Skripte einschränken, ausgehenden Netzwerkzugriff begrenzen und Token-Umfang minimieren.

- Kontinuierliche Überwachung: Behandeln Sie Abhängigkeiten und Build-Pipelines als Teil der kritischen Angriffsfläche.

Wichtigste Erkenntnisse

Bedrohungen für die Lieferkette sind unabhängig vom Ökosystem

Die Ausbreitung von Shai-Hulud 2.0 auf Maven/Java über die npm-zu-Maven-Brücke zeigt, dass Supply-Chain-Angriffe Sprach- und Ökosystemgrenzen überschreiten können. Selbst Projekte, die npm nicht direkt verwenden, können gefährdet sein, wenn automatisierte Brückentools zum Einsatz kommen.

Die Hygiene der Anmeldedaten ist grundlegend

Gestohlene Tokens (GitHub, npm, Cloud) ermöglichen die Verbreitung und den Zugriff auf sensible Umgebungen. Verwenden Sie kurzlebige, bereichsbezogene Tokens, setzen Sie MFA durch und rotieren Sie Anmeldedaten sofort, wenn Sie einen Verdacht auf Kompromittierung haben. Verwenden Sie automatisierte Tools zum Scannen geheimer Daten, um den Prozess zu beschleunigen.

Supply Chain ganzheitliche Supply Chain ist unerlässlich

Es reicht nicht aus, sich ausschließlich auf statisches SCA-Scanning oder Pinning-Versionen zu verlassen. Kombinieren Sie SBOM-Transparenz, Malware-Multiscanning und Token-/Geheimschutz, um Risiken in allen Ökosystemen zu reduzieren. Entdecken Sie MetaDefender Software Supply Chain

Sind Sie bereit, Ihre Software-Lieferkette zu sichern und Cyberangriffe mit maßgeschneiderten, nahtlos integrierten Lösungen zu verhindern?