IT und OT - die isolierten Inseln der kritischen Infrastruktur

Die meisten IT- (Informationstechnologie) und OT-Teams (Betriebstechnologie) haben das Gefühl, in zwei getrennten Welten zu leben. IT-Fachleute, die in der Regel als "Angestellte" betrachtet werden, konzentrieren sich auf die Verwaltung von Daten und digitalen Systemen, während OT-Fachleute - die "Arbeiter" - praktisch tätig sind und die Maschinen und Geräte warten, die für den reibungslosen Ablauf des physischen Betriebs sorgen.

Diese Kluft kann zu Kommunikations- und Sicherheitslücken führen, so dass jede Seite Schwierigkeiten hat, die Prozesse der anderen Seite effizient und sicher zu integrieren.

OT-Beschäftigte nehmen IT-Fachleute oft als von der "echten" Arbeit abgekoppelt wahr und glauben, dass sie nur hinter Computern sitzen und sich nie die Hände schmutzig machen. Andererseits sind IT-Experten, wenn sie sich in physische OT-Umgebungen begeben, häufig überfordert und sehen sich mit unbekannten Protokollen und Prozessen konfrontiert.

In Zukunft werden vollständig integrierte IT-OT-Systeme zum Standard werden, und sichere OT-Umgebungen werden Realität sein. Gegenwärtig arbeiten diese beiden Bereiche jedoch oft wie isolierte Inseln - sie nähern sich allmählich an, haben aber in der Praxis noch Schwierigkeiten, sich aufeinander abzustimmen.

Unabhängig von der Komplexität der Herausforderungen ist die Notwendigkeit eines einheitlichen Ansatzes für die Produktivität und Sicherheit von IT und OT unvermeidlich, und die Werkzeuge dafür sind bereits verfügbar.

| Informationstechnologie (IT) | Operationelle Technologie (OT) | |

| Komponenten | Server, Workstations, Datenbanken, Cloud, Sicherheitsgeräte, mobile Geräte, Webanwendungen, Netzwerkgeräte | PLC/DCS, SCADA, Datensammler, Sensoren, AV-Engines und andere Feldgeräte, Protokollkonverter, Fertigungssteuerungen |

| Operation | Kollaborative und vernetzte Anwendungen, Systeme und Netzwerke | Inselartig isolierte Systeme, unabhängiger Betrieb |

| Sicherheitskonzept | Datengestützter Ansatz | Prozessorientierter Ansatz |

| Personal | "Angestellte": Systemadministratoren, IT- und Sicherheitsingenieure, Benutzer | "Angestellte und Arbeiter: Bediener, Wartungspersonal, Feld- und Automatisierungstechniker |

| Verwaltung | Der Betrieb und die Wartung von IT-Systemen werden entweder von einem internen Team verwaltet oder extern vergeben | OT-Systeme werden normalerweise von den Lieferanten, Integratoren oder Herstellern betrieben und gewartet. |

| Standort | Zentralisierte Systeme in Serverräumen und Rechenzentren | Dezentralisierte, oft isolierte Operationen, abgelegene Umgebungen |

Dezentralisierte OT-Operationen

IT-Systeme werden in der Regel von einem einzigen zentralisierten Team verwaltet. Im Gegensatz dazu werden OT-Umgebungen oft von mehreren Teams betrieben, da es üblich ist, dass die Hersteller von OT-Geräten, Maschinen und Produktionslinien auch die Wartung übernehmen.

Je nach der Vielfalt des technologischen und fertigungstechnischen Umfelds können bis zu 8 bis 10 verschiedene Hersteller an der Erbringung von Wartungsdiensten beteiligt sein. Dies bedeutet, dass das OT-Management, einschließlich der OT-Sicherheit, oft dezentralisiert ist.

In vielen Fällen werden OT-Umgebungen dezentral verwaltet, was die Aufrechterhaltung konsistenter Sicherheitspraktiken im gesamten System zu einer Herausforderung machen kann.

Überbrückung der Kluft zwischen IT- und OT-Umgebungen

Können in einer so vielfältigen technologischen und betrieblichen Landschaft einheitliche Bewertungskriterien für Cybersicherheit IT und OT effektiv bewerten, insbesondere im Rahmen der NIS2-Richtlinie?

Glücklicherweise gibt es eine Brücke zwischen diesen beiden Umgebungen, und es existiert ein einheitlicher Bewertungsrahmen.

Legt grundlegende Sicherheits- und Datenschutzkontrollen für IT-Systeme fest und konzentriert sich dabei auf Vertraulichkeit, Integrität und Verfügbarkeit. Es kategorisiert Systeme nach Risikoauswirkung (niedrig, moderat, hoch) und definiert Kontrollen, um diese Risiken wirksam zu mindern und die Einhaltung von Vorschriften in allen IT-Umgebungen zu gewährleisten.

Erweitert diese Grundsätze auf OT-Umgebungen, wie SCADA und Industrial Kontrollsysteme (ICS). Zu den wichtigsten Anpassungen gehören obligatorische manuelle Kontrollen, wenn eine Automatisierung nicht möglich ist, und eine Neuklassifizierung der Sicherheitskontrollen, um OT-spezifischen Risiken zu begegnen.

Diese Rahmenwerke wurden zwar in den USA entwickelt, haben aber aufgrund ihres umfassenden Ansatzes für die Cybersicherheit internationale Anerkennung gefunden. Sie stimmen eng mit modernen gesetzlichen Anforderungen wie der NIS2-Richtlinie überein, indem sie eine einheitliche Strategie für die Sicherung von IT- und OT-Systemen bieten und gleichzeitig die Einhaltung der sich weiterentwickelnden globalen Standards gewährleisten.

Die Rolle von Managed File Transfer bei der IT-OT-Konvergenz

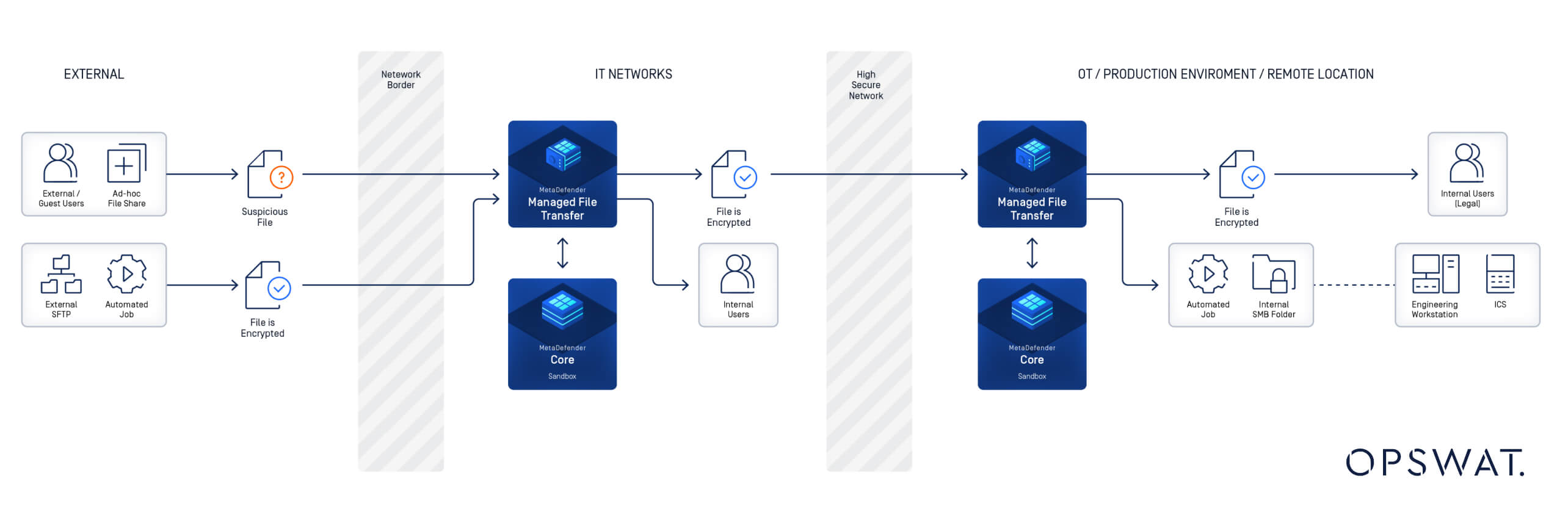

Im Kontext der IT-OT-Konvergenz ist die Gewährleistung einer sicheren Datenübertragung zwischen diesen traditionell isolierten Umgebungen unerlässlich. MFT (Managed File Transfer) bieten einen strukturierten, sicheren und automatisierten Ansatz für die Datenübertragung, der sowohl die betrieblichen Anforderungen von OT-Systemen als auch die Erwartungen an die Cybersicherheit von IT-Umgebungen erfüllt.

MFT integriert fortschrittliche Sicherheitsmechanismen, darunter:

- Ende-zu-Ende-Verschlüsselung zur Sicherung der Datenvertraulichkeit

- Rollenbasierte Zugriffskontrollen, um sicherzustellen, dass nur autorisiertes Personal auf sensible Daten zugreifen kann

- Umfassende Prüfpfade, die Transparenz und Rückverfolgbarkeit von Datenübertragungen ermöglichen

Zusammengenommen stellen diese Funktionen eine Antwort auf die einzigartigen Sicherheits- und Betriebsherausforderungen der IT-OT-Konvergenz dar:

- Verringerung der Komplexität bei der Einhaltung gesetzlicher Standards durch automatisierte Sicherheitskontrollen

- Echtzeit-Protokollierung und -Überwachung, die bei der Erfüllung der Anforderungen an die Berichterstattung über Vorfälle und das Risikomanagement helfen

- Minimierung des manuellen Aufwands für die Überwachung der Einhaltung von Vorschriften, so dass sich die Unternehmen auf die Stärkung der allgemeinen Sicherheit konzentrieren können

Angleichung der NIST-Rahmenwerke an die NIS2-Richtlinie

Die in NIST 800-53 und NIST 800-82 dargelegten Grundsätze stimmen mit den Zielen der europäischen NIS2-Richtlinie überein, die darauf abzielt, die Cybersicherheit in kritischen Infrastrukturbereichen zu verbessern. Diese Rahmenwerke unterstützen ein solides Risikomanagement, die Meldung von Vorfällen und Sicherheitsmaßnahmen für die Lieferkette und gewährleisten einen umfassenden Schutz für IT- und OT-Umgebungen.

Eines der Hauptziele von NIS2 ist die Einführung eines einheitlichen Ansatzes für Organisationen mit kritischen Infrastrukturen, der sich auf Sicherheitsmaßnahmen wie Zugangskontrolle, Verschlüsselung und Meldung von Vorfällen konzentriert. Diese Richtlinie schreibt vor, dass Organisationen Systeme implementieren, die die Vertraulichkeit, Integrität und Verfügbarkeit von Daten gewährleisten und gleichzeitig die Erkennung und Eindämmung von Cyber-Bedrohungen ermöglichen.

Diese Anforderungen sind besonders kritisch in OT-Umgebungen, wo Betriebsunterbrechungen weitreichende Folgen haben können. Um diese regulatorischen Anforderungen zu erfüllen, sind die Lösungen von Managed File Transfer unverzichtbar, da sie wesentliche Sicherheitsmaßnahmen enthalten, die die NIS2-Anforderungen direkt erfüllen.

Die Zukunft: Volle Konvergenz

Die Konvergenz von IT- und OT-Systemen ist keine ferne Vision mehr - sie ist eine unmittelbare Notwendigkeit. Mit der Einführung integrierter Architekturen können Unternehmen heute OT-Umgebungen mit fortschrittlichen Lösungen sichern, die auf ihre individuellen Herausforderungen zugeschnitten sind.

- Verschlüsselung: OT-Komponenten sind zunehmend mit Verschlüsselungsfunktionen ausgestattet, und Lösungen wie Managed File Transfer unterstützen den sicheren Datenaustausch zwischen Systemen und ermöglichen den Datenaustausch auch in gemischten Technologieumgebungen.

- Audit-Protokolle: Verbesserte Protokollierungsfunktionen stellen sicher, dass OT-Systeme detaillierte, verwertbare Protokolle erstellen können, die umfassende Transparenz und Compliance ermöglichen.

Um heute sichere OT-Systeme zu realisieren, ist das Fachwissen von IT-Experten erforderlich, die sich an die spezifischen Cybersicherheitsanforderungen der OT anpassen, sowie von OT-Spezialisten, die IT-gesteuerte Ansätze übernehmen. Lösungen wie MetaDefender Managed File Transfer MFT) schließen diese Lücke, indem sie nahtlose, sichere und nachvollziehbare Datenübertragungen ermöglichen und die Einhaltung sich weiterentwickelnder Vorschriften wie NIS2 gewährleisten.

Die branchenführende Managed File Transfer-Lösung OPSWAT,MetaDefender Managed File Transfer MFT), steht an der Spitze der IT-OT-Konvergenz und bietet fortschrittliche Sicherheitsmaßnahmen, die speziell für kritische Infrastrukturumgebungen entwickelt wurden:

- Ende-zu-Ende-Verschlüsselung: TLS 1.3 und AES-256-Verschlüsselung sichern Daten sowohl bei der Übertragung als auch im Ruhezustand.

- Überprüfung der Dateiintegrität: Der Prüfsummenalgorithmus von OPSWAT gewährleistet die Dateiintegrität und sorgt für Vertrauen und Sicherheit bei der Datenübertragung.

- Granulare Zugriffskontrolle: Rollenbasierte und granulare Berechtigungen gewährleisten einen sicheren, kontrollierten Zugriff auf Dateien und Workflows und verhindern gleichzeitig unbefugte Datenverletzungen und Systemausfälle.

- Erweiterte Sicherheit: Die Cybersecurity-Engines MetaDefender Core -Multiscanning, Outbreak Prevention, Sandbox und File-Based Vulnerability Assessment- wehren ausgeklügelte dateibasierte Angriffe ab und erleichtern die Einhaltung von Vorschriften.

- Spezialisierte Bereitstellungen für regulierte Umgebungen: MFT-to-MFT und MFT-to-multiple MFT Implementierungen erfüllen die Compliance-Anforderungen von stark regulierten Branchen.

Unternehmen müssen nicht mehr auf die Zukunft warten, um eine IT-OT-Integration und einen sicheren Betrieb zu erreichen; die Werkzeuge zum Schutz kritischer Systeme sind jetzt verfügbar.

Weitere Informationen darüber, wie MetaDefender Managed File Transfer MFT) Ihre IT-OT-Konvergenz unterstützen und die Einhaltung gesetzlicher Vorschriften gewährleisten kann, finden Sie auf unserer Produktseite.