Der Fernzugriff ist zu einer wichtigen Anforderung in industriellen Umgebungen geworden, sei es, um den Support durch Dritte, die Fernwartung oder die Fehlerbehebung in Echtzeit zu ermöglichen. Die Implementierung des Fernzugriffs in einer ICS-Industrial Control System) oder OT-Umgebung (Operational Technology) bringt jedoch neue Herausforderungen für die Cybersicherheit mit sich. Wenn er nicht richtig verwaltet wird, kann er die Angriffsfläche erheblich vergrößern und kritische Systeme Cyber-Bedrohungen aussetzen.

In der Industrie ist es üblich, dass Unternehmen Drittanbieter oder Auftragnehmer im Rahmen strenger SLAs (Service-Level-Agreements) beauftragen, die zeitnahen Support benötigen. Diese Supportmodelle erfordern oft einen Fernzugriff auf industrielle Anlagen - manchmal sogar dringend. Herkömmliche Lösungen wie VPNs und Jump Server sind zwar weit verbreitet, reichen aber nicht immer aus, um die besonderen Sicherheitsanforderungen von OT-Netzwerken zu erfüllen.

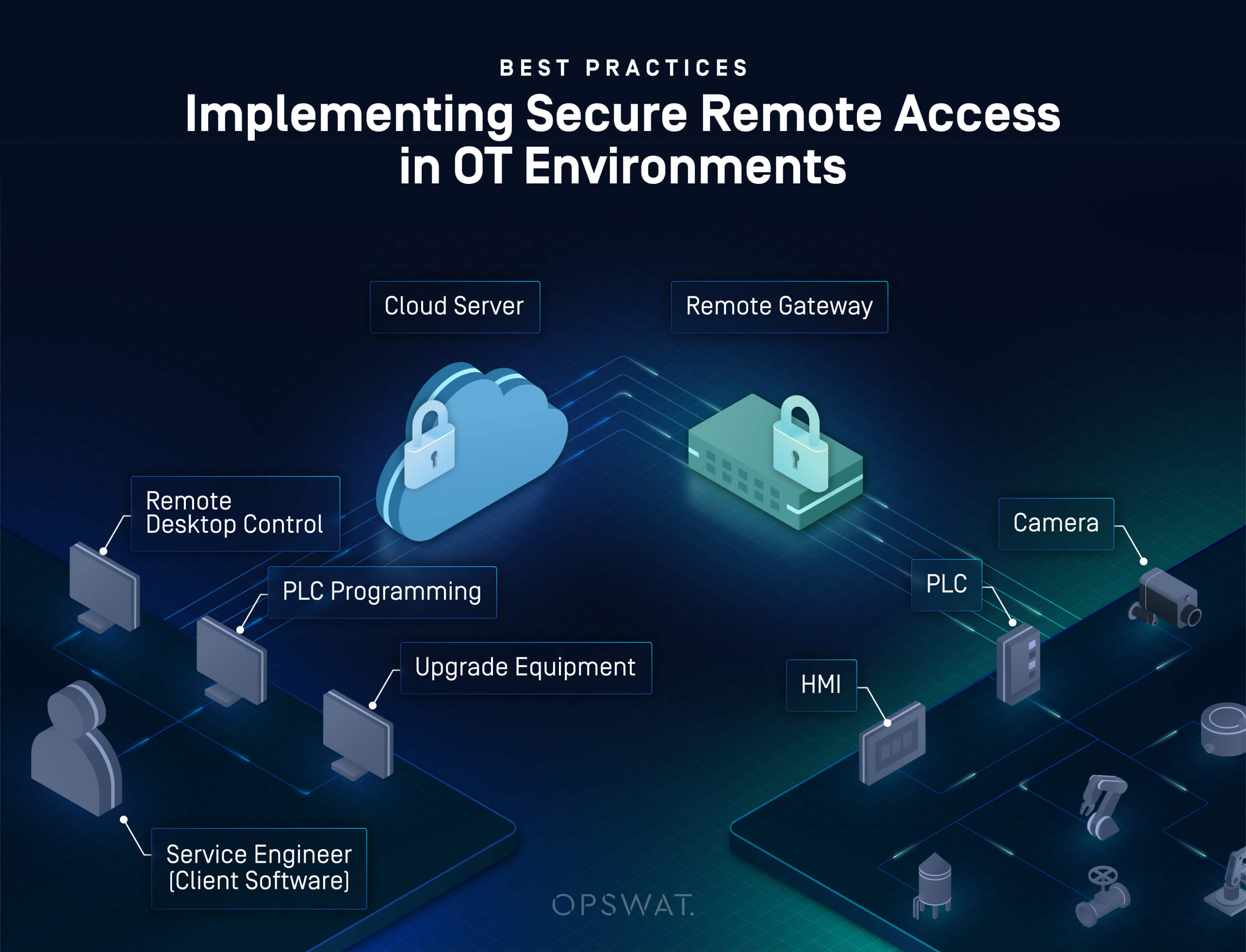

Um die zusätzlichen Risiken, die der Fernzugriff mit sich bringt, zu minimieren, müssen Unternehmen diese grundlegenden Empfehlungen und bewährten Verfahren befolgen:

1. Fernzugriffspfade minimieren und zentralisieren

Richten Sie einen einzigen, kontrollierten Zugriffspfad für alle Remote-Verbindungen in Ihrem Netzwerk ein. Mehrere oder Ad-hoc-Zugriffswege erhöhen das Risiko von Fehlkonfigurationen oder Versäumnissen und machen es Angreifern leichter, Schwachstellen in Ihrem System auszunutzen. Ein einziger, zentralisierter Pfad, der über eine Zugangskontrolllösung geleitet wird, ermöglicht eine bessere Übersicht, Überwachung und Gesamtkontrolle.

2. Durchsetzung des "Least Privilege"-Zugangs

Wenden Sie das Prinzip des "Least Privilege" rigoros an und befolgen Sie es. Fernanwender sollten nur Zugang zu ausgewählten Systemen und Funktionen haben, die für ihre Aufgaben erforderlich sind - mehr nicht. Wenn z. B. ein Drittanbieter nur Daten von einer SPS LESEN muss, sollten Sie ihm keine WRITE-Berechtigungen erteilen. Schränken Sie den Zugriff von Auftragnehmern nur auf ihre eigenen Systeme oder Anlagen ein und definieren Sie detaillierte Kontrollen für zeitbasierte Zugriffsfenster, zulässige Operationen und den Geräteumfang.

3. Verwenden Sie DMZs oder Proxies, um kritische Systeme zu isolieren

Verhindern Sie, dass Remote-Benutzer direkten Zugriff auf kritische OT-Anlagen haben. Der gesamte Fernzugriff sollte über eine DMZ (Demilitarisierte Zone), einen sicheren Zugangsproxy oder ein unidirektionales Gateway vermittelt werden, um sicherzustellen, dass keine eingehenden Verbindungen direkt auf sensible Geräte gelangen. Diese Vermittler ermöglichen eine zusätzliche Überprüfung, Protokollierung und Durchsetzung von Richtlinien.

4. Überprüfen Sie entfernte Endpunkte, bevor Sie den Zugriff gewähren

Bevor Sie einem Gerät erlauben, sich mit Ihrem OT-Netzwerk zu verbinden, sollten Sie eine Endpunktüberprüfung durchführen, um sicherzustellen, dass es die Mindestsicherheitsanforderungen erfüllt:

- Ist ein Antivirus- oder Anti-Malware-Programm installiert und aktiv?

- Wurde kürzlich ein Malware-Scan durchgeführt?

- Gibt es bekannte Sicherheitslücken auf dem Endpunkt?

- Ist das Gerät verschlüsselt?

- Ist das Betriebssystem und die Software vollständig gepatcht?

Diese Validierung verhindert, dass kompromittierte oder nicht konforme Endgeräte zu einem Einfallstor in die industrielle Umgebung werden.

5. Aktivieren der Echtzeit-Sitzungssteuerung

Die Bediener in der Industrieanlage sollten die Möglichkeit haben, Remote-Sitzungen zu überwachen, zu unterbrechen oder zu beenden, wann immer sie es für notwendig erachten. Diese Kontrolle ist von entscheidender Bedeutung, um auf unbefugte Aktivitäten, Systemfehlfunktionen oder potenzielle Sicherheitsvorfälle zu reagieren.

6. Alle Aktivitäten protokollieren und in ein SIEM integrieren

Alle Fernzugriffsversuche, Authentifizierungsereignisse und Aktivitäten während einer Sitzung sollten vollständig protokolliert werden und überprüfbar sein. Diese Protokolle sollten an ein SIEM-System (Security Information and Event Management) weitergeleitet werden, um eine Überwachung, Untersuchung und Analyse von Bedrohungen in Echtzeit zu ermöglichen. Eine ordnungsgemäße Protokollaufbewahrung und forensische Fähigkeiten verkürzen die Reaktionszeit auf Vorfälle und unterstützen auch die Einhaltung von Vorschriften.

Da der Fernzugriff für den industriellen Betrieb unverzichtbar wird, muss seine Sicherung oberste Priorität haben. Herkömmliche IT-Zugriffsmodelle können nicht blind auf OT-Umgebungen angewendet werden, ohne sie entsprechend anzupassen. Ein mehrschichtiger Ansatz mit Endpunktvalidierung, Zugriffssegmentierung, Sitzungskontrolle und zentraler Protokollierung ist für den Schutz kritischer Infrastrukturen vor modernen Bedrohungen unerlässlich.

Secure Weg zum OT-Fernzugriff

Entdecken Sie, wie MetaDefender OT Access speziell für industrielle Umgebungen entwickelte Sicherheit auf Unternehmensniveau bietet.