Dank seiner Flexibilität und Einfachheit ist Ruby eine äußerst beliebte Programmiersprache, die für eine Vielzahl von Anwendungen von der Webentwicklung bis zur Datenanalyse eingesetzt wird.

Im Mittelpunkt des Ruby-Ökosystems steht Rack, eine modulare Schnittstelle, die Webserver mit Ruby-basierten Webanwendungen verbindet und von vielen Ruby-Web-Frameworks und -Bibliotheken wieRuby on Rails und Sinatra verwendet wird.

Die Sicherheit von Webanwendungen, wie sie mit Ruby Rack erstellt werden, kann jedoch durch Hacker gefährdet werden, die darauf aus sind, Schwachstellen zu finden und auszunutzen. Dadurch sind Unternehmen anfällig für Angriffe und riskieren Datenverlust, Datendiebstahl und die daraus resultierenden rechtlichen, finanziellen und rufschädigenden Folgen.

Erfahren Sie, wie das Red Team der OPSWAT Schwachstellen im Rack-Framework aufgedeckt und in enger Zusammenarbeit mit den Ruby-Entwicklern schnell behoben hat.

Was ist das Problem?

Ruby Rack ist eine Kernkomponente vieler Webanwendungen, die von Unternehmen und Verbrauchern genutzt werden. Fehler oder Schwachstellen in Rack stellen ein erhebliches Sicherheitsrisiko für Ruby-basierte Webanwendungen dar. Dies könnte es einem Angreifer ermöglichen,:

- Unbefugten Zugang zu Dateien verschaffen

- Manipulation von Log-Inhalten und Log-Einträgen in Ruby

Warum ist das so wichtig?

Da Rack weltweit mehr als eine Milliarde Mal heruntergeladen wurde, könnte die Ausnutzung von Schwachstellen in Rack möglicherweise viele Anwendungen und Systeme weltweit beeinträchtigen.

Die entdeckten Wanzen: Was Sie wissen müssen

1. CVE-2025-27610 (CVSS-Wertung von 7,5)

Die schwerwiegendste der drei entdeckten Schwachstellen ist eine Path-Traversal-Schwachstelle, die durch die unsachgemäße Handhabung der Option :root entsteht, die das Basisverzeichnis definiert, von dem aus die statischen Dateien bereitgestellt werden. Sie ermöglicht Angreifern den Zugriff auf Dateien, die sich außerhalb des vorgesehenen Verzeichnisses für statische Dateien befinden, und den Abruf sensibler Informationen, einschließlich Konfigurationsdateien, Anmeldeinformationen und vertraulicher Daten, was zu einem Sicherheitsverstoß führen kann.

2. CVE-2025-27111 (CVSS-Punktzahl von 6.9)

Diese Sicherheitslücke ermöglicht es Angreifern, Protokollinhalte durch bösartige Header-Werte einzuschleusen und zu manipulieren. Angreifer könnten betrügerische Einträge einfügen, die möglicherweise echte Aktivitäten verschleiern, oder bösartige Daten in Protokolldateien einfügen.

3. CVE-2025-25184 (CVSS-Punktzahl von 5.4)

Diese Schwachstelle ermöglicht es Angreifern, Protokollinjektionen über CRLF-Zeichen (Carriage Return Line Feed) vorzunehmen und so möglicherweise Protokolleinträge zu manipulieren, echte Aktivitäten zu verschleiern oder bösartige Daten in Protokolldateien einzufügen.

Was sollten Entwickler tun?

1. Ruby Rack jetzt aktualisieren

Ruby hat die Fehler in den neuesten Versionen seiner Software behoben. Wenn Sie Rack verwenden, aktualisieren Sie es sofort auf die neueste Version.

2. Überprüfen Sie Ihre Web-Frameworks

Entwickler sollten ihre Software Bill of Materials (SBOM)-eine Liste aller Tools und Codes, die sie verwenden- überprüfen, um sicherzustellen, dass nichts anderes Fehler enthält.

Ein SBOM bietet Einblick in die Komponenten und Abhängigkeiten, aus denen eine Software besteht, so dass Sicherheitsteams etwaige Schwachstellen schnell erkennen und beheben können. Bei der modernen Webentwicklung erhöht die Verwendung mehrerer Software-Tools und Bibliotheken von Drittanbietern die Komplexität der Umgebungen erheblich, was die Einhaltung eines Softwareentwicklungszyklus (SDLC) erschwert.

Ohne kontinuierliche Überwachung der SBOM bieten Unternehmen Angreifern die Möglichkeit, ihre veralteten oder anfälligen Komponenten auszunutzen, wodurch ihre Anwendungen und Daten gefährdet werden. Proaktives SBOM-Scannen trägt zur Rationalisierung des Schwachstellenmanagements bei und stellt sicher, dass die Sicherheit ein integraler Bestandteil des SDLC bleibt.

3. Schützen Sie Ihre Daten

Hacker können diese Schwachstellen ausnutzen, um Protokollinhalte und Dateien zu verändern. Web-Frameworks, auch wenn sie anfangs sicher sind, bleiben es mit der Zeit möglicherweise nicht. Regelmäßiges Scannen von Web-Frameworks auf Änderungen oder Schwachstellen hilft, die Sicherheit aufrechtzuerhalten, und Tools wie Sandboxing und Dateiscans sind wirksam bei der Erkennung verdächtiger Aktivitäten.

OPSWAT's MetaDefender Core ermöglicht es Unternehmen, einen proaktiven Ansatz bei der Bewältigung von Sicherheitsrisiken zu verfolgen. Durch das Scannen von Softwareanwendungen und deren Abhängigkeiten identifiziert MetaDefender Core bekannte Schwachstellen, wie CVE-2025-27610, CVE-2025-27111 und CVE-2025-25184, innerhalb der aufgelisteten Komponenten. Dies ermöglicht es den Entwicklungs- und Sicherheitsteams, Prioritäten bei den Patching-Maßnahmen zu setzen und potenzielle Sicherheitsrisiken zu minimieren, bevor sie von böswilligen Akteuren ausgenutzt werden können.

Wie können wir helfen?

OPSWAT ist auf Technologien und Lösungen spezialisiert, die Malware und Bugs wie diese identifizieren und Unternehmen helfen, sicher zu bleiben. Wenn Sie ein Entwickler sind, können wir Ihnen helfen, Ihre Anwendungen und Daten auf Risiken zu scannen, Ihre Tools auf dem neuesten Stand zu halten und Ihre Informationen vor Hackern zu schützen.

Der große Wurf

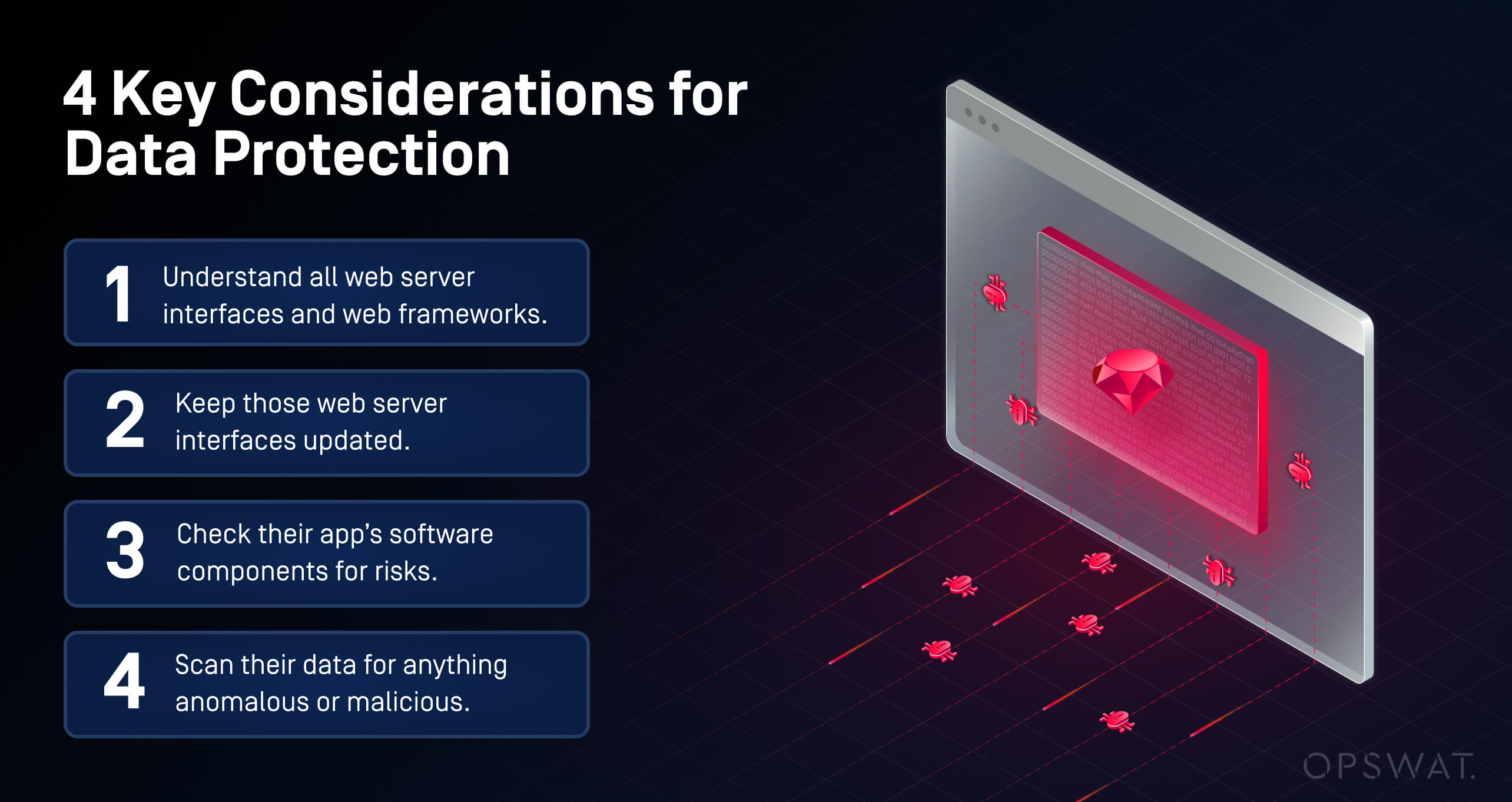

Fehler in Webserver-Schnittstellen wie Rack können erhebliche Auswirkungen haben, wenn Hacker sie zuerst finden und nutzen. Entwickler müssen sich auf vier wichtige Punkte konzentrieren, um die Nase vorn zu haben:

- Verstehen Sie alle Webserver-Schnittstellen und Web-Frameworks, die bei der Erstellung ihrer Software verwendet werden.

- Halten Sie diese Webserver-Schnittstellen auf dem neuesten Stand.

- Überprüfen Sie die Software-Komponenten Ihrer App auf Risiken.

- Scannen Sie ihre Daten auf Anomalien oder bösartige Inhalte.

Stärkung einer Kultur der Cybersicherheit

Möchten Sie mehr darüber erfahren, wie das Red Team vonOPSWAT diese CVEs entdeckt und gepatcht hat? Erfahren Sie alle Details und lesen Sie, wie das Programm zur globalen Cybersicherheitsgemeinschaft beiträgt.

Wenn Sie Entwickler oder Geschäftsinhaber sind, ist es jetzt an der Zeit, dafür zu sorgen, dass Ihre Anwendungen und Daten geschützt sind.

Ob SBOM oder die mehrschichtige Erkennung und Abwehr von Bedrohungen inMetaDefender Coresind unsere Experten bereit, Ihnen zu zeigen, warum OPSWAT weltweit das Vertrauen geschenkt wird, einige der kritischsten Umgebungen vor Bedrohungen zu schützen.

Möchten Sie erfahren, wie OPSWAT Ihre Umgebung vor neuen Bedrohungen schützen kann?