In einer erschreckenden Enthüllung, die die ständige Bedrohung durch Cyberkriminalität im Einzelhandel unterstreicht, wurde die Pepco-Gruppe, ein bekannter europäischer Discounter, kürzlich Opfer eines Phishing-Angriffs in seinen ungarischen Geschäften. Der Vorfall, der zu einem erschütternden Verlust von rund 15 Millionen Euro (16,3 Millionen US-Dollar) führte, hat die Branche erschüttert und die Unternehmen dazu veranlasst, ihre Cybersicherheitsmaßnahmen zu überdenken.

Der Angriff: Ein kurzer Überblick

Am 27. Februar 2024 gab die Pepco-Gruppe bekannt, dass ihre ungarische Geschäftseinheit von Cyberkriminellen mit Phishing-Techniken angegriffen wurde. Phishing, eine Methode, bei der sich Angreifer als vertrauenswürdige Unternehmen tarnen, um Personen zur Preisgabe sensibler Informationen zu verleiten, ist eine gängige und erfolgreiche Taktik von Bedrohungsakteuren.

Im Fall von Pepco gelang es den Angreifern, rund 15 Millionen Euro abzuschöpfen, so dass sich das Unternehmen in einer prekären Lage befindet, was die Wiederbeschaffung der Gelder angeht. Trotz des finanziellen Rückschlags versicherte Pepco der Öffentlichkeit, dass keine Kunden-, Lieferanten- oder Mitarbeiterdaten kompromittiert worden seien.

Mögliche Phishing-Taktiken, die bei dem Angriff der Pepco-Gruppe verwendet wurden

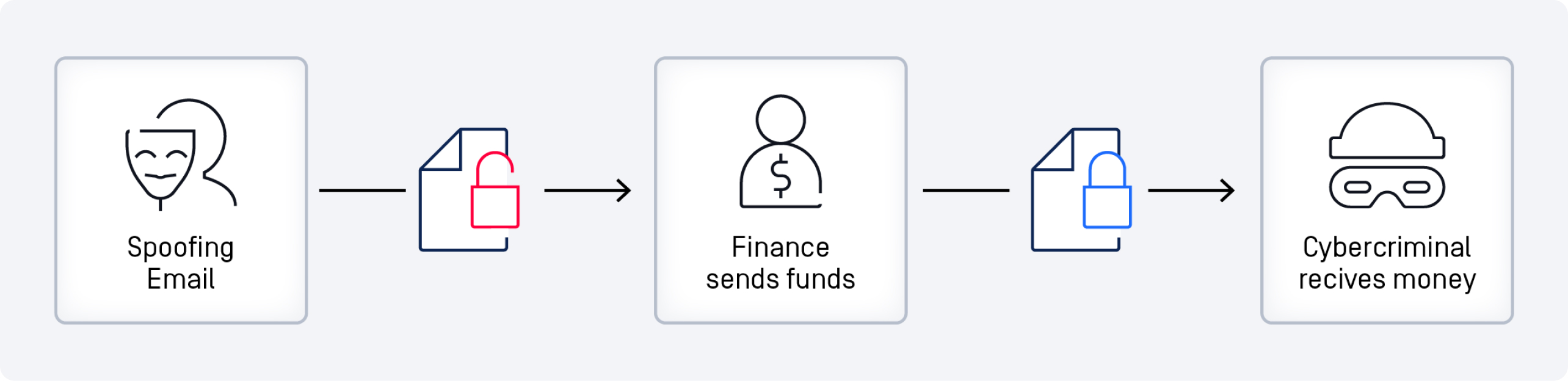

E-Mail-Spoofing:

Die Angreifer verschickten E-Mails, die den Anschein erweckten, von leitenden Angestellten oder vertrauenswürdigen internen Quellen zu stammen. Dazu wurde die Absenderadresse gefälscht, um den Anschein zu erwecken, dass die E-Mail aus dem Unternehmen stammte.

Social Engineering:

Die Angreifer verwendeten überzeugende Szenarien und eine Sprache, die die Empfänger zu schnellem Handeln veranlasste, ohne die Authentizität zu überprüfen.

Dringlichkeit und Autorität:

Die E-Mails waren so verfasst, dass sie ein Gefühl der Dringlichkeit vermittelten, und stammten von Autoritätspersonen innerhalb des Unternehmens, z. B. von Führungskräften oder Managern.

Personalisierung und KI-Tools:

Möglicherweise haben die Angreifer KI-Tools verwendet, um E-Mails zu personalisieren und sie von typischen Phishing-Indikatoren wie Rechtschreibfehlern zu befreien.

Eine weitere Technik, die die Bedrohungsakteure eingesetzt haben könnten, war Business Email Compromise (BEC). Dieser Angriff zielt darauf ab, sich Zugang zu legitimen E-Mail-Konten zu verschaffen, um die interne Kommunikation zu beobachten und den optimalen Zeitpunkt für den Versand betrügerischer E-Mails zu wählen.

Ein Beispiel hierfür wäre, dass ein Angreifer das E-Mail-Konto einer Führungskraft kompromittiert, E-Mail-Threads über anstehende Zahlungen überwacht und dann zu einem strategisch günstigen Zeitpunkt eine betrügerische E-Mail sendet, um Gelder auf ein anderes Konto umzuleiten.

Die Antwort: Stärkung der Abwehrkräfte

Nach dem Angriff hat Pepco eine umfassende Überprüfung seiner IT Sicherheits- und Finanzkontrollsysteme eingeleitet. Das Ziel ist klar: Die Cybersicherheitsmaßnahmen des Unternehmens sollen gegen künftige Angriffe gestärkt werden. Bei dieser Initiative geht es nicht nur um Schadensbegrenzung, sondern um einen strategischen Schritt, um das Vertrauen der Beteiligten wiederherzustellen und die Integrität des Unternehmens zu gewährleisten.

Auswirkungen auf die Einzelhandelsbranche

Der Vorfall bei Pepco hat uns die Schwachstellen in der digitalen Landschaft des Einzelhandels deutlich vor Augen geführt. Cybersicherheit ist nicht länger ein IT Anliegen, sondern ein strategisches Geschäftserfordernis. Für CISOs und IT Sicherheitsspezialisten unterstreicht dieses Ereignis die Notwendigkeit eines proaktiven und dynamischen Ansatzes für die E-Mail-Sicherheit, indem fortschrittliche Verteidigungsschichten hinzugefügt werden, um das abzufangen, was traditionelle E-Mail-Sicherheit nicht abfängt.

Bewerten Sie Ihre Email Security Körperhaltung mit OPSWAT

Dieser jüngste Verstoß unterstreicht die Notwendigkeit für den Einzelhandel, regelmäßige Bewertungen der E-Mail-Abwehr durchzuführen. OPSWAT bietet eine E-Mail-Risikobewertung, die Bedrohungen aufdeckt, die traditionelle Sicherheitslösungen wie die von Microsoft 365 umgehen.

Eine der wichtigsten Verteidigungsschichten, die bei der Bewertung verwendet wurde und die möglicherweise den oben erwähnten Phishing-Angriff hätte verhindern können, ist die Echtzeit-Anti-Phishing-Technologie von OPSWAT. Diese Lösung verarbeitet E-Mails durch mehrere Erkennungsmechanismen und eine Technologie zur Inhaltsfilterung, um eine Erkennungsrate von 99,98 % bei Spam- und Phishing-Angriffen zu gewährleisten.

Darüber hinaus werden URLs umgeschrieben und zum Zeitpunkt des Klicks mit über 30 Online-Quellen auf Reputation gegen Social Engineering geprüft. QR-Code-Scans und Rewrite-Funktionen sowie Heuristiken und maschinelles Lernen verbessern den Schutz weiter.

Sie sind sich nicht sicher, ob Sie erweiterte Verteidigungsschichten benötigen? Finden Sie mit einer OPSWAT E-Mail-Risikobewertung heraus, ob Phishing, Malware oder andere Exploits Ihren Schutz bereits umgangen haben und sich in der Mailbox Ihres Unternehmens befinden.

Diese schnelle Bewertung ist nicht störend und liefert einen umsetzbaren Bericht mit Erkenntnissen für jeden CISO oder IT Sicherheitsmanager, der seine E-Mail-Sicherheitslage verbessern möchte.