Um aufkommenden Bedrohungen einen Schritt voraus zu sein, reicht es nicht aus, auf die neuesten Schwachstellen zu reagieren. Eine der wichtigsten Strategien zur Aufrechterhaltung einer robusten Sicherheit ist die Entwicklung von Erkennungsfunktionen, die zukünftige Trends vorhersehen. Eines der Kernstücke der FileTAC- und MailTAC-Angebote von InQuest ist ein robustes Repository von Signaturen für bösartige Dateien, die ihren dauerhaften Wert oft dann unter Beweis stellen, wenn ältere Regeln neue Bedrohungen erkennen. In diesem Monat möchten wir die Bedeutung einer zukunftssicheren Malware-Erkennung und die entscheidende Rolle einer proaktiven threat intelligence hervorheben.

Zukunftssicher

Die Zukunftssicherheit beinhaltet die Entwicklung von robusten Erkennungsmethoden und -systemen, die neue Bedrohungen vorhersehen und sich an sie anpassen. Dieser proaktive Ansatz bietet mehrere Vorteile:

- Langfristige Effektivität: Gut ausgearbeitete Erkennungsregeln schützen auch weiterhin vor neuen Exploit- und Malware-Variationen und verringern so den Bedarf an ständigen Updates.

- Ressourceneffizienz: Durch die Aufrechterhaltung robuster Erkennungsfunktionen können Unternehmen ihre Ressourcen effektiver einsetzen, indem sie sich auf neue Bedrohungen konzentrieren, ohne ständig ältere Regeln zu überprüfen.

- Proaktive Sicherheitshaltung: Zukunftssichere Erkennungsmaßnahmen tragen zu einer stärkeren Gesamtsicherheitslage bei und bieten konsistenten Schutz vor verschiedenen Bedrohungen.

Ein gut durchdachtes System von YARA-Regeln ist ein hervorragendes Beispiel für dieses Konzept. YARA-Regeln sind ein leistungsfähiges Instrument zur Identifizierung und Klassifizierung von Malware und anderen Dateitypen auf der Grundlage von Mustervergleichen. Diese Regeln sind äußerst anpassungsfähig und können auf die Erkennung bestimmter Bedrohungen zugeschnitten werden. Es gibt eine Reihe von öffentlichen YARA-Regelsammlungen, die sich in dieser Hinsicht auszeichnen. Eine der wahren Stärken einer qualitativ hochwertigen Erkennungssignatur liegt jedoch in ihrer Fähigkeit, im Laufe der Zeit wirksam zu bleiben, selbst wenn neue Bedrohungen oder neue Varianten bestehender Bedrohungen auftauchen. Wenn eine ältere YARA-Regel eine neue Cybersecurity-Bedrohung erkennt, zeigt dies die Voraussicht und Wirksamkeit gut ausgearbeiteter Erkennungsmaßnahmen.

Dies ist ein Bereich, auf den sich InQuest sehr detailliert konzentriert hat, mit Veröffentlichungen zu dem, was wir als " Detection in Depth" bezeichnen, sowie mit einem Überblick darüber, wie wir strukturierten Bedrohungskontext in Form von Bedrohungssequenzanalysen durchführen. Mithilfe dieser Methoden können Erkennungsingenieure eine Bibliothek von Erkennungsgegenmaßnahmen erstellen, die robust und widerstandsfähig sind und sich auf Entwicklungen in der Bedrohungslandschaft anwenden lassen.

Die Bedeutung von Threat Intelligence Forschung

Eine solide Cyberanalyse threat intelligence ist der Eckpfeiler einer zukunftssicheren Malware-Erkennung. Dazu gehört die Analyse aktueller und neuer Bedrohungsakteure, um deren Verhalten, Techniken und Trends zu verstehen. Außerdem werden Erkenntnisse aus Erfahrungen und Lehren aus früheren Bedrohungsforschungen zusammengeführt, um einen Zeitplan zu erstellen, der ein breiteres Verständnis von Trends und Entwicklungen ermöglicht. Diese Forschung ist sowohl für die Erstellung fundierter Regeln als auch für die proaktive Verteidigung von entscheidender Bedeutung.

Informierte Regelerstellung

Durch das Verständnis der aktuellen Bedrohungslandschaft können Cybersicherheitsexperten Signaturen erstellen, die zukünftige Angriffsvektoren und Malware-Varianten vorhersehen. Unsere Forscher bei InQuest haben sich bei der Entwicklung von Gegenmaßnahmen für CVE-2023-36884 mit genau diesem Anwendungsfall beschäftigt. Ein Beispiel-Hash hierfür lautet 3a3138c5add59d2172ad33bc6761f2f82ba344f3d03a2269c623f22c1a35df97.

CVE-2023-36884 war eine Zero-Day-Schwachstelle, die von einer als RomCom bekannten Bedrohungsgruppe für Operationen mit doppeltem Fokus auf Kriminalsoftware sowie im Dienste russischer strategischer Interessen ausgenutzt wurde, indem ukrainische und mit derNATO verbündete Einrichtungen für Spionagezwecke und den Zugriff auf Anmeldeinformationenins Visier nahm. Die RomCom-Gruppe überschneidet sich in unterschiedlichem Maße mit Storm-0978, Hawker, Tropical Scorpius, UAC-0132, UAC-0168, Void Rabisu und UNC4895.

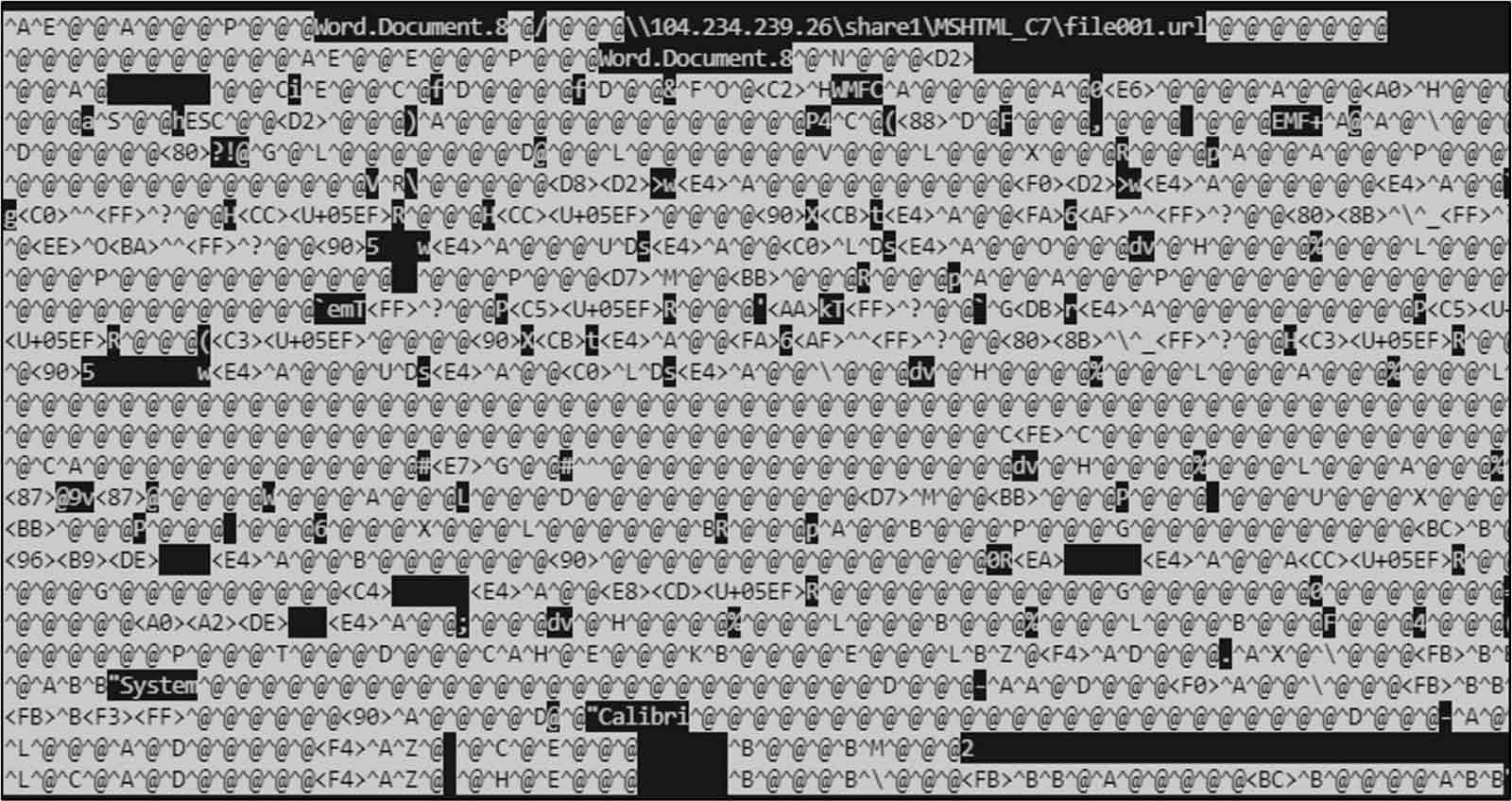

Die Funktionsweise dieses Exploits ähnelt in gewisser Weise einer älteren Sicherheitslücke aus dem Jahr 2017(CVE-2017-0199). In einem Microsoft Word-Dokument kann ein eingebettetes oder entferntes OLE-Objekt stillschweigend geladen werden, wenn die Originaldatei geöffnet wird. Diese Fähigkeit ermöglicht es Office-Dokumenten, Träger für beliebige verschachtelte Inhalte zu sein, was Angreifer ausnutzen, um ausweichende mehrstufige Exploits zu erstellen. In diesem speziellen Fall befindet sich die Malware-Nutzlast in einem eingebetteten RTF-Dokument mit der Bezeichnung "afchunk.rtf". Innerhalb eines Objekts in diesem RTF-Dokument nutzt dieser Exploit die bestehende Technik, die auch bei Exploits für CVE-2017-0199 zu sehen ist, um eine zusätzliche Nutzlast von einer festcodierten URL herunterzuladen. Da der Zugriff auf die URL in Form einer SMB-Freigabe erfolgt, wird das inhärente Vertrauen missbraucht, das Windows entfernten Netzwerkfreigaben entgegenbringt.

Da die zugrunde liegende Struktur dieses Exploits der von CVE-2017-0199 ähnelt, stellte unser Team fest, dass diese neue Schwachstelle (CVE-2023-36884) einige unserer älteren Erkennungssignaturen auslöste. Die Überschneidungen, die wir feststellten, zeigten sich in den strukturellen Aspekten, wie die Exploits erstellt wurden, auch wenn die zugrunde liegenden Schwachstellen nicht genau miteinander verbunden waren.

Aus diesem Fall können wir eine interessante Lektion lernen: Einige Erkennungsregeln können, wenn sie breit genug angelegt sind, im Laufe der Zeit nützlich sein und sogar neue Zero-Days auf der Grundlage älterer Techniken erkennen.

Proaktive Verteidigung

Die kontinuierliche Forschung von threat intelligence ermöglicht eine proaktive Verteidigungsstrategie, die potenzielle Bedrohungen identifiziert und entschärft, bevor sie Schaden anrichten können. Dieses Konzept wurde letzten Monat vom threat intelligence -Team von InQuest in die Tat umgesetzt, als es Signaturen zur Erkennung einer MHTML-Schwachstelle in Microsoft-URL-Dateien(CVE-2024-38112) entwickelte.

Bei der Entwicklung dieser Signatur erinnerten sich unsere Forscher daran, dass die bösartige URL, die in einer Microsoft-URL-Datei verwendet wird, nicht unbedingt ein standardmäßiger HTTP-basierter Weblink sein muss. Obwohl in der verfügbaren Dokumentation nichts darauf hindeutet, dass Angreifer bei diesem speziellen Angriff lokale Dateipfade verwendet haben, deutete die Intuition unserer Analysten darauf hin, dass Variationen des Angriffs möglich sein könnten. Auf der Grundlage früherer Untersuchungen von InQuest zu Internet-Verknüpfungsdateien (URL-Dateien), die bei der Umgehung von Sicherheitsfunktionen verwendet werden, scheint es klar zu sein, dass zahlreiche Subsysteme in Windows von Schwachstellen bei der Anwendung von Schutzmaßnahmen auf Dateien betroffen sein können, auf die über alternative Medienquellen wie SMB, WebDAV oder möglicherweise andere Protokolle zugegriffen wird, wenn das Präfix file:// URL verwendet wird. Dies scheint auf das inhärente Vertrauen zurückzuführen zu sein, das Windows Dateien entgegenbringt, die aus den in der Regel als vertrauenswürdiger eingestuften Zonen in internen Netzwerkumgebungen stammen. Tatsächlich wurden Variationen dieses Themas kürzlich in der ZDI-Analyse von CVE-2024-38213 wieder aufgegriffen, was deutlich macht, dass Gegenmaßnahmen gegen diese Art von Schwachstellen eine breitere Palette von Eingaben berücksichtigen müssen, als auf den ersten Blick ersichtlich. Daher wurde die Erkennungssignatur, die wir für diesen Exploit erstellt haben, so konzipiert, dass sie diese Art von Variationen in der Zukunft vorhersehen kann.

Abschließende Überlegungen

In beiden Fällen wird ein zentrales Thema deutlich: threat intelligence ist der Grundstein für robuste, zukunftssichere Erkennungsfunktionen. Handgefertigte Erkennungsregeln sind ein Beispiel für diese Fähigkeit, denn sie erkennen neue Bedrohungen oft mit älteren, gut durchdachten Signaturen. Erkennungssignaturen, die mit Blick auf eine tiefgreifende Erkennung und eine robuste Analyse der Bedrohungsabfolge entwickelt wurden, sind in der Regel widerstandsfähiger gegenüber den Entwicklungen in der Bedrohungslandschaft. Diese Effektivität im Laufe der Zeit unterstreicht die Bedeutung der Voraussicht bei der Erstellung von Regeln und die entscheidende Rolle der threat intelligence Forschung.

Indem sie sich auf zukunftssichere Maßnahmen konzentrieren und in threat intelligence investieren, können Unternehmen eine widerstandsfähigere Sicherheitslage aufrechterhalten, während sich die Bedrohungslandschaft ständig weiterentwickelt.

InQuest wurde kürzlich von OPSWAT übernommen. Lesen Sie die Ankündigung hier: OPSWAT Übernahme von Inquest stärkt Go-to-Market-Strategie, Netzwerkerkennung und Fähigkeiten zur Erkennung von Bedrohungen auf Bundesebene

Autor: Darren Spruell, Hunter Headapohl