Etwas so Einfaches wie ein bösartiges Dokument kann eine Angriffskette in Gang setzen, die erhebliche Auswirkungen auf die für unser tägliches Leben notwendigen Dienste hat. Die Technologien, die zur Bekämpfung dateibasierter Malware und zum Schutz kritischer Infrastrukturen eingesetzt werden, sind denjenigen, die nicht im Bereich des Schutzes kritischer Infrastrukturen (CIP) tätig sind, oft nicht bekannt. Um einen Einblick in die Abwehrmaßnahmen zu erhalten, die zum Stoppen dieser Angriffsmethode erforderlich sind, werden wir untersuchen, wie Kriminelle Dateien ausnutzen, um Netzwerke anzugreifen, und uns mit den Technologien befassen, die von Unternehmen weltweit zum Schutz kritischer Anwendungen eingesetzt werden.

Dateibasierte Bedrohungen umgehen Single-Engine-Antiviren-Scans

Bedrohungen können sich in Datei-Uploads, Dateiübertragungen, Wechselmedien oder E-Mail-Anhängen verstecken. Jede dieser Übertragungsmethoden kann erhebliche Auswirkungen auf Ihr Unternehmen und Ihre Umgebung haben, wenn nicht die richtigen Kontrollen vorhanden sind, um vorbeugende Maßnahmen zu ergreifen.

Unternehmen, die sich auf eine einzige Antiviren-Engine verlassen oder keine Antivirenlösung (AV) einsetzen, sind einem erheblichen Risiko ausgesetzt. Untersuchungen zeigen, dass Antivirenlösungen mit nur einer Engine eine Erkennungsrate von 40 % bis 80 % bieten. Mit nur vier AV-Engines kann die Erkennungsrate auf über 80 % erhöht werden, und mit 30 Engines können 99 % der Bedrohungen erkannt werden.

Bösartige aktive Inhalte in Dateien versteckt

Aktive Inhalte in Dateien steigern die Effizienz und sorgen für ein besseres Benutzererlebnis. Ein Excel-Makro beispielsweise ermöglicht die Automatisierung sich wiederholender Aufgaben und spart dadurch Zeit. Andere Formen von aktivem Inhalt in Dateien sind Add-Ins, Datenverbindungen, Farbthemdateien, Links zu externen Bildern, JavaScript und eingebettete Objekte.

Aktive Inhalte sind zwar nützlich, können aber von Cyberkriminellen manipuliert werden, um eine breite Palette von Angriffen zu starten. Durch Änderung des Codes können sie Malware ohne Benutzerinteraktion ausführen, z. B. ein Dokument öffnen oder eine Website besuchen.

Schutz vor fortgeschrittenen dateibasierten Bedrohungen

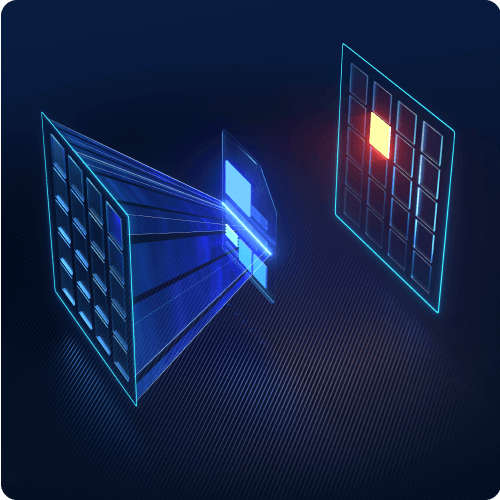

Erhöhen Sie die Erkennungsrate von Bedrohungen mit Multiscanning

Das gleichzeitige Scannen von Dateien mit mehreren Antiviren-Engines, das so genannte Multiscanning, bietet eine Erkennungsrate von 83 % bis 99 % aller bekannten Schadprogramme. Der fortschrittlichste Schutz vor komplexen dateibasierten Bedrohungen kann durch die Integration mehrerer Antiviren-Engines erreicht werden.

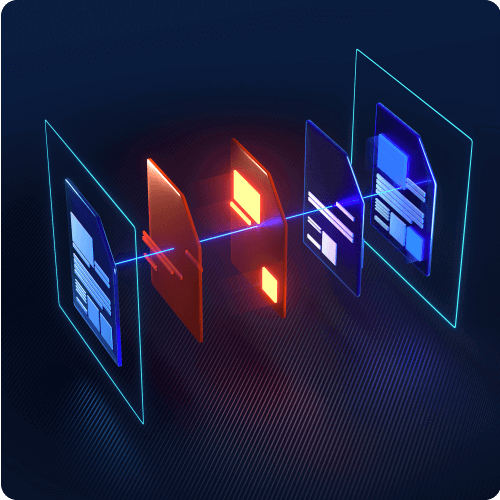

Entschärfen aller bösartigen aktiven Inhalte mit Content Disarm & Reconstruction

Da Malware immer komplexer wird, ist es zunehmend einfacher, herkömmliche AV-Lösungen zu umgehen. Zero-Day-Malware kann herkömmliche signaturbasierte AVs umgehen, die nur bekannte Malware erkennen. Content Disarm and Reconstruction (CDR) ist eine dynamische Technologie zur Abwehr von Bedrohungen, die sowohl bekannte als auch unbekannte Malware entfernt. CDR entschärft wirksam potenziell schädliche eingebettete Inhalte, einschließlich Malware, die Zero-Day-Schwachstellen ausnutzt.

Verhindern Sie den Verlust sensibler Daten

Hochgeladene und übertragene Dokumente, E-Mails und Wechselmedien können sensible und vertrauliche Informationen enthalten. Diese Arten von Daten sind auch ein lukratives Ziel für Cyberkriminelle, die sie angreifen und Lösegeld erpressen wollen. Data Loss Prevention (DLP) ist eine wichtige Technologie zum Schutz sensibler Daten und zur Verhinderung von Datenschutzverletzungen und Compliance-Verstößen.

Implementieren der Cybersecurity Content Inspection für den Netzwerkverkehr

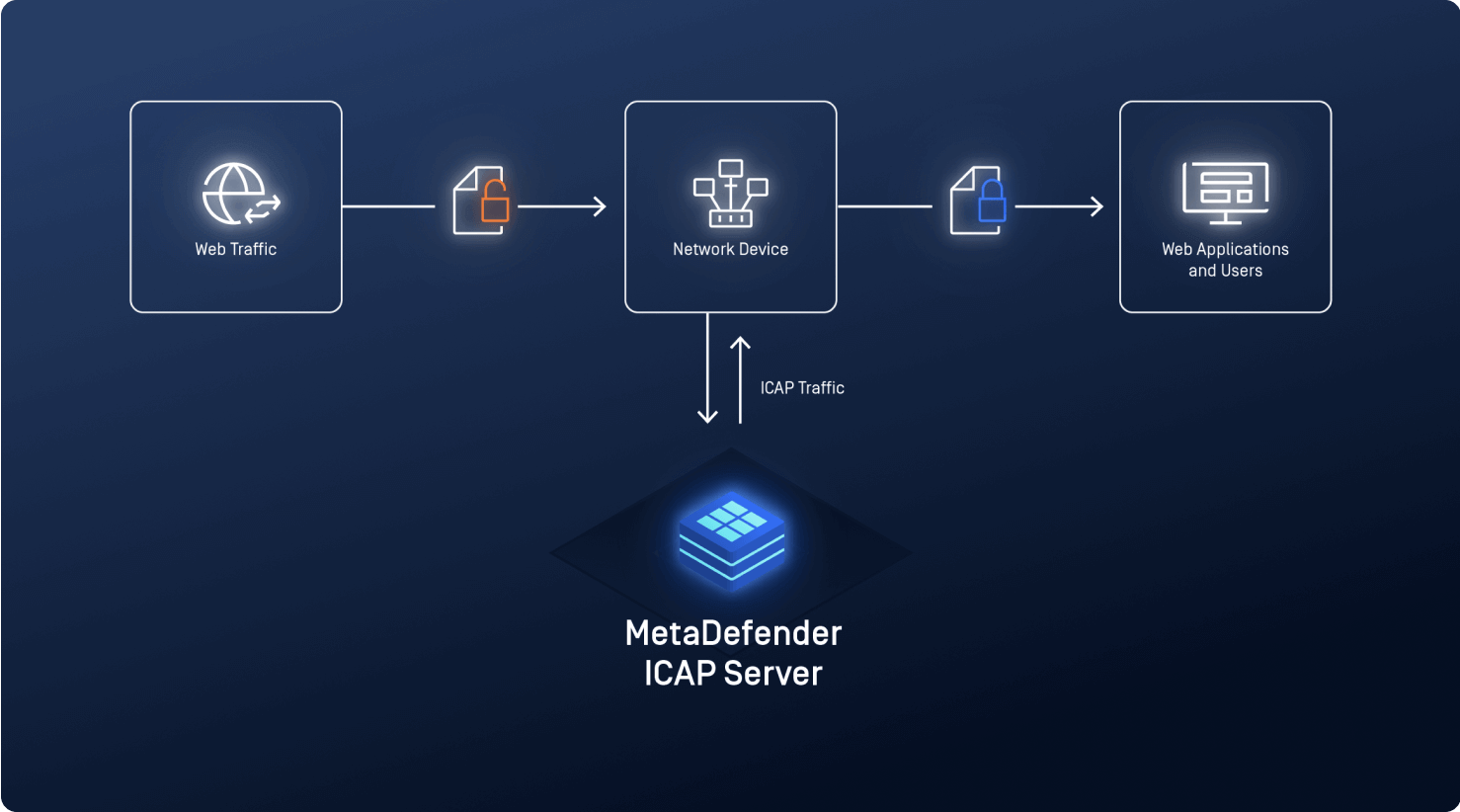

Cyberkriminelle können bösartige Dateien über den Netzwerkverkehr hochladen, um in die Umgebungen von Unternehmen einzudringen oder sich seitlich im Netzwerk zu bewegen. Eine Möglichkeit, sich gegen laterale Bewegungen zu schützen, ist Content Inspection, eine netzwerkbasierte Anti-Malware- und Data-Loss-Prevention-Lösung, die bösartigen Code und sensible Daten durch die Analyse von Daten während der Übertragung identifiziert. Durch die Integration einer Content-Inspection-Lösung mit einem Load Balancer oder einer Web Application Firewall haben Unternehmen eine Plug-and-Play-Option für eine umfassendere Sicherheit.

Schlüsselfragen zur Verhinderung dateibasierter Bedrohungen

Um den fortschrittlichsten dateibasierten Bedrohungen vorzubeugen, sollten Sie die folgenden Fragen stellen, um Ihre Sicherheitsmaßnahmen zu überprüfen:

- Verfügen Sie über vorbeugende Sicherheitsmaßnahmen für dateibasierte Bedrohungen?

- Wie viele Antivirenprogramme verwenden Sie, um Inhalte auf Bedrohungen zu überprüfen?

- Haben Sie eine Strategie für unbekannte Malware?

- Haben Sie eine Strategie zum Schutz sensibler und vertraulicher Daten?

- Überprüfen Sie die Inhalte, die sich durch Ihr Netzwerk bewegen?