MetaDefender OT Security 3.4 bringt wichtige Updates, die Unternehmen helfen, ihre operative Sicherheit zu verbessern und eine bessere Kontrolle über ihre OT-Umgebungen zu erlangen. Mit Funktionen wie integriertem Patch-Management und erweiterten Netzwerk-Mapping-Funktionen adressiert diese Version wichtige Herausforderungen beim Schutz kritischer Infrastrukturen.

MetaDefender OT Security 3.4 Release Highlights:

- Integrierte Patch Management: Für Siemens-, Rockwell Automation- und Schneider Electric-Geräte.

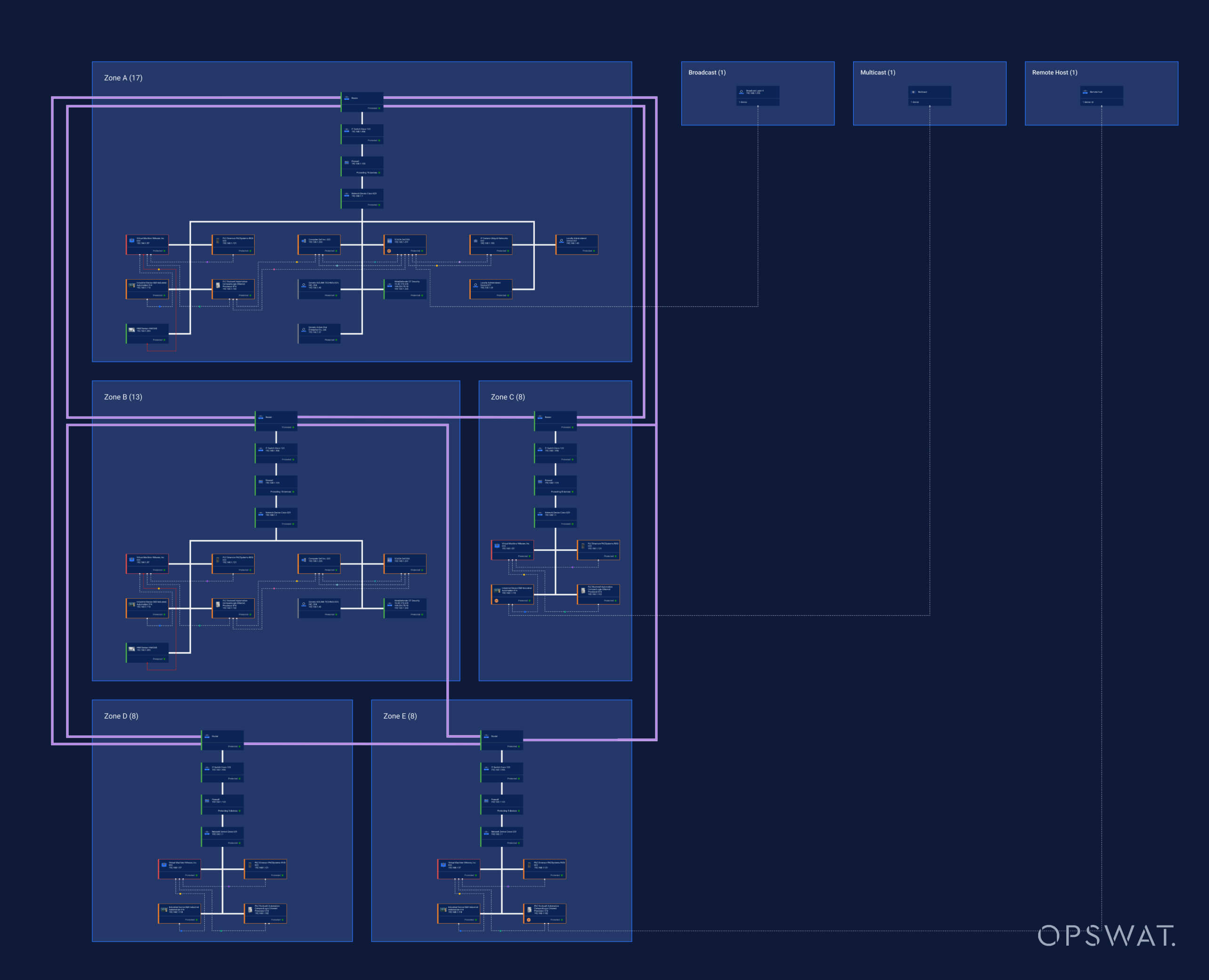

- Erweiterte Netzwerkkarten: Visualisierung von Segmentierung, Zonen und Leitungen

Integrierte Patch Management

Das Management von Schwachstellen in OT-Umgebungen ist aufgrund von Altsystemen, Spezialgeräten und betrieblichen Einschränkungen eine große Herausforderung. Darüber hinaus erhöht die Abhängigkeit von Drittanbietersoftware zum Patchen von Systemen nicht nur die Gesamtausgaben für die Cybersicherheit, sondern auch die Gesamtzeit für das Testen und Bereitstellen einer neuen Patching-Lösung. Das integrierte Patch-Management-System in MetaDefender OT Security automatisiert diesen Prozess und reduziert das Risiko von Sicherheitsverletzungen, die durch ungepatchte Systeme verursacht werden.

Unterstützte Geräte

Das Patching-System unterstützt Firmware-Updates für Geräte führender Hersteller von Industrieautomation:

- Siemens

- Rockwell Automation

- Schneider Elektrisch

Schlüsselkompetenzen

Firmware-Versionskontrolle und Empfehlungen

- Das System bietet eine aktuelle Liste der Firmware-Versionen und weist auf empfohlene Aktualisierungen hin:

- Kritische Sicherheitsfixes: Dringende Updates, die bekannte Schwachstellen beheben.

- Leistungsverbesserungen: Verbesserungen, die den Gerätebetrieb optimieren.

- Einhaltung gesetzlicher Vorschriften: Aktualisierungen im Einklang mit Industriestandards.

- Die Empfehlungen sind mit ausführlichen Begründungen versehen, die den Teams helfen, die Bedeutung der einzelnen Aktualisierungen zu verstehen.

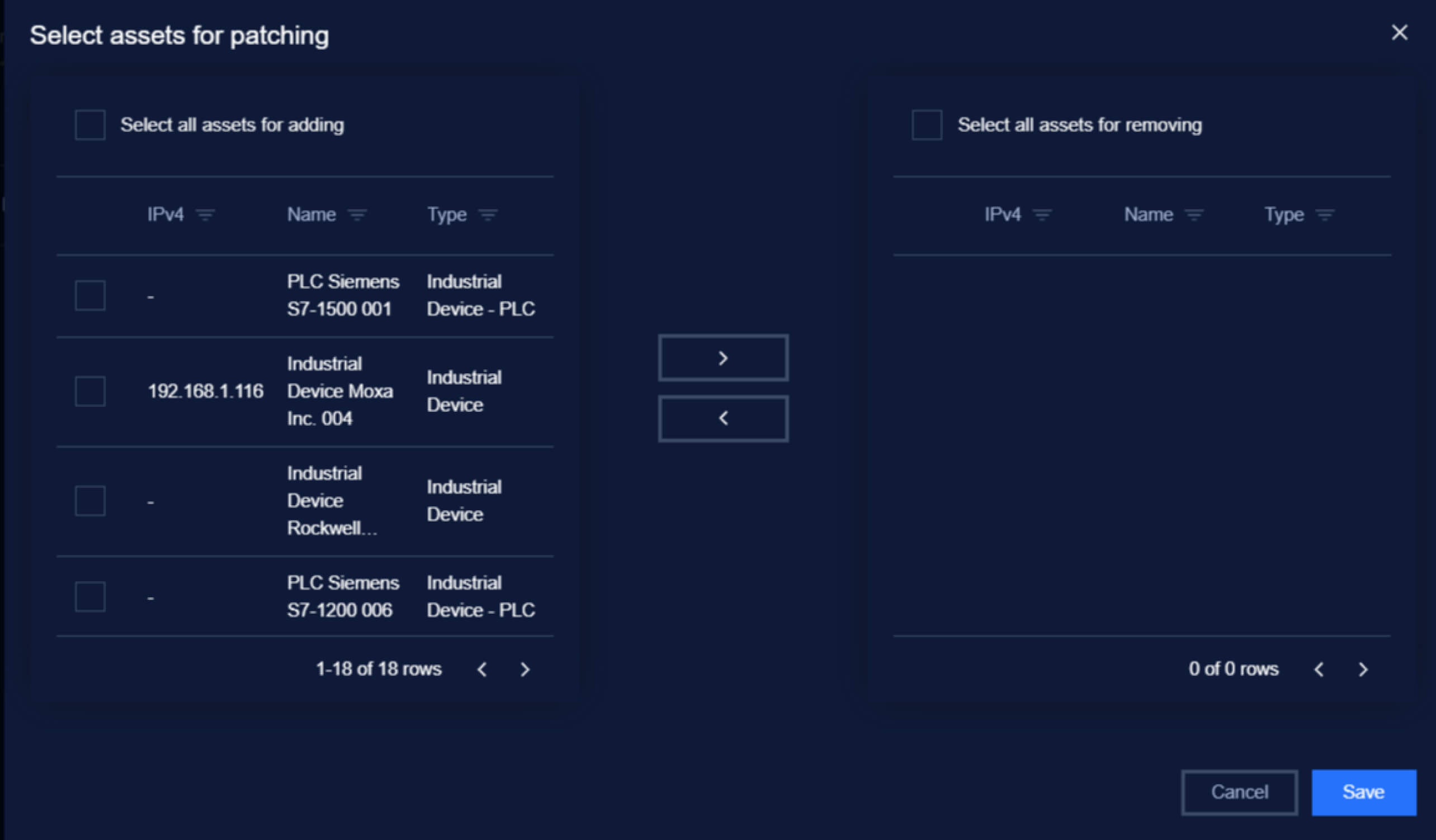

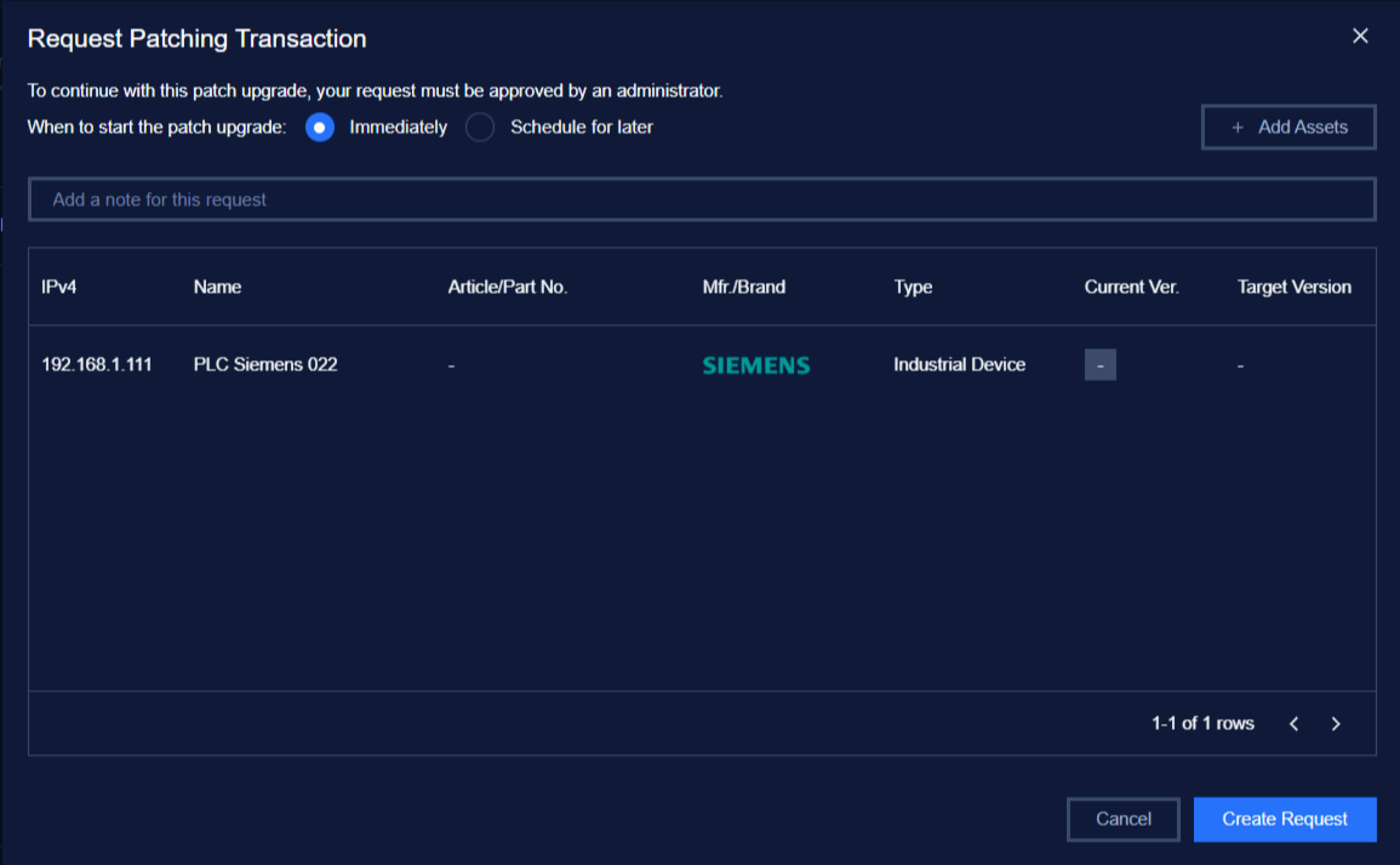

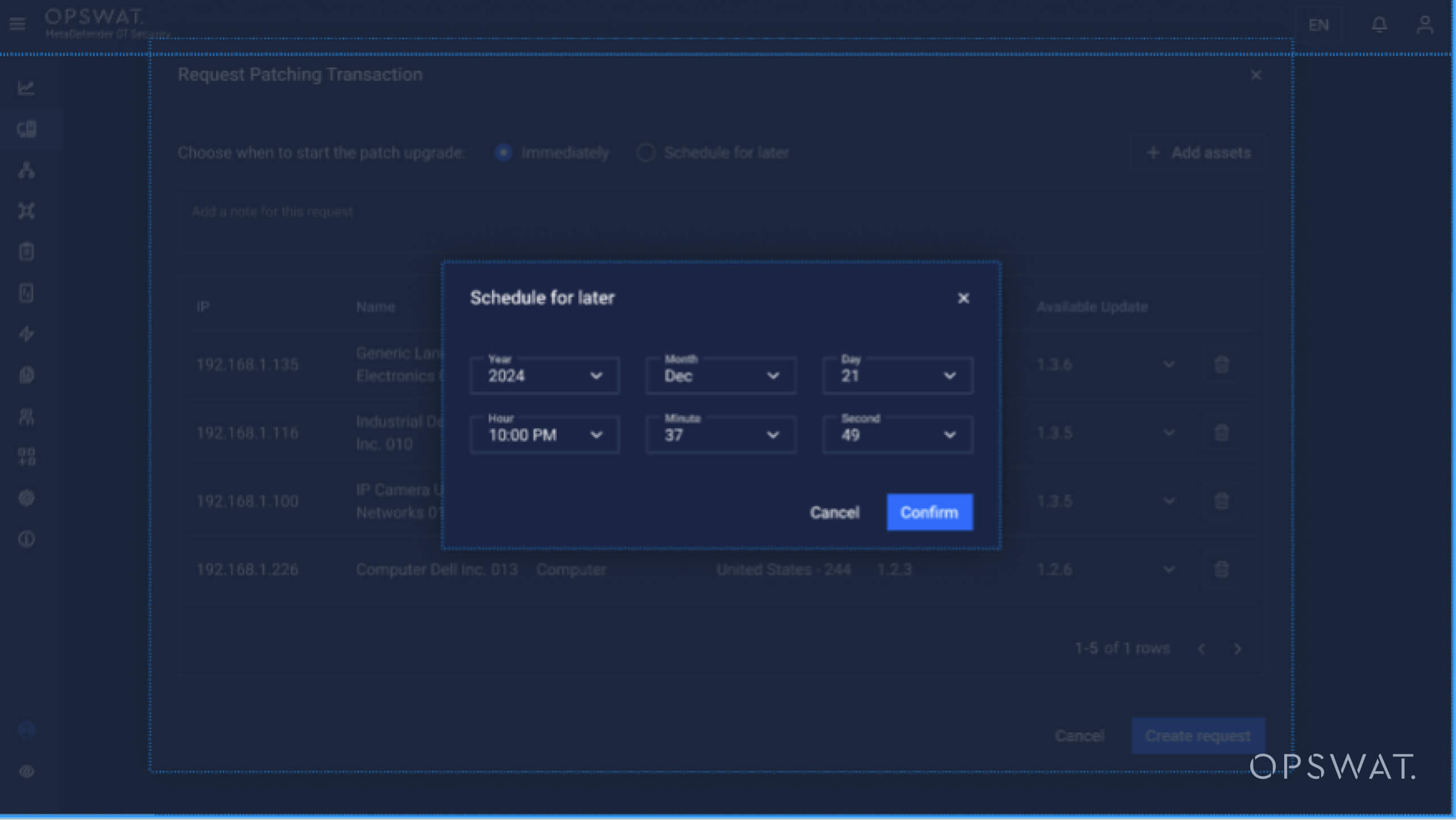

Selektives Patching

Die Benutzer können bestimmte Geräte oder Gerätegruppen für das Patching auswählen, je nach Betriebszeitplan und Wichtigkeit. Das Patching kann während geplanter Wartungsfenster durchgeführt werden, um Unterbrechungen zu minimieren.

Rollback-Funktionalität

Im Falle eines fehlgeschlagenen Updates stellt das System automatisch die letzte stabile Firmware-Version wieder her, um die Verfügbarkeit und Funktionalität des Geräts aufrechtzuerhalten.

Echtzeit-Schwachstellenbewertung und -berichterstattung

Durch die kontinuierliche Überwachung bietet die Plattform Echtzeiteinblicke in den Status von OT-Systemen und zeigt, welche Schwachstellen behoben wurden und welche Systeme noch nicht gepatcht sind. Dies hilft den Sicherheitsteams, neuen Bedrohungen immer einen Schritt voraus zu sein, und gewährleistet eine umfassende Berichterstattung.

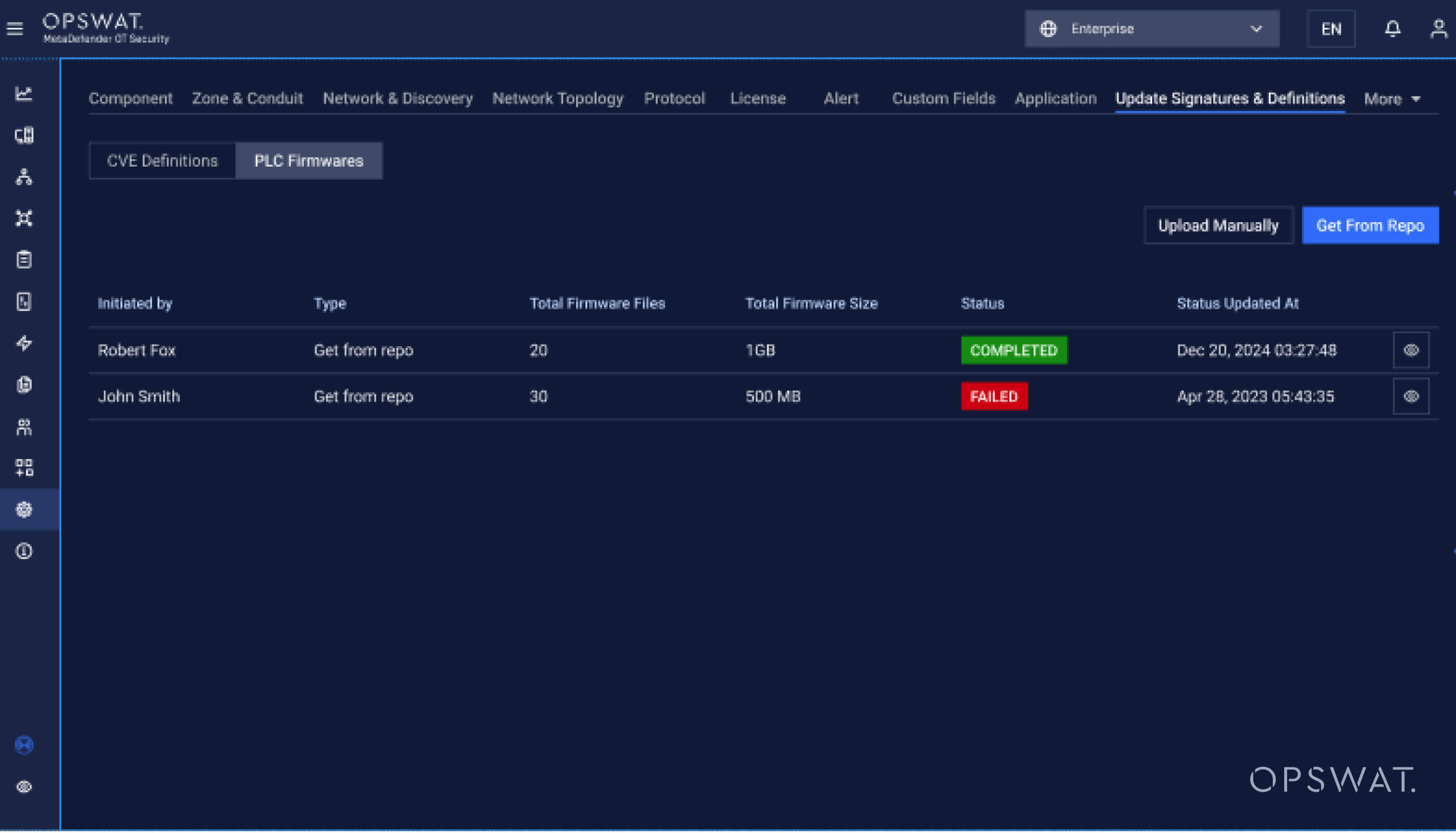

Verfahren zum automatischen Firmware-Update

- NIC (Netzwerkschnittstellenkarte) auswählen

- IP-Adresse der SPS (Speicherprogrammierbare Steuerungen) auswählen

- Wählen Sie die Firmware und starten Sie die Aktualisierung

- Warten auf Verbindung (SPS-Antwortstatus)

- Wiederherstellen

- PLC ausführen

Technische Einblicke

Firmware-Patching in OT-Umgebungen folgt strengen Protokollen, um Sicherheit und Betriebskontinuität zu gewährleisten. Hier finden Sie einen Überblick über den Patching-Workflow mit MetaDefender OT Security:

Schritt 1

Entdeckung von Schwachstellen

- MetaDefender OT Security identifiziert, welche Geräte Schwachstellen aufweisen. Außerdem werden Schwachstellenbewertungen und Kontextinformationen zu jedem Gerät und seiner Rolle bereitgestellt.

- Bewertung durch den Betreiber, ob das damit verbundene Risiko innerhalb der Toleranzgrenze des Unternehmens liegt. Wenn festgestellt wird, dass die Anlagen gepatcht werden müssen, machen wir den Prozess von da an sehr einfach.

Schritt 2

Geräte-Identifikation

- Wählen Sie das Gerät (z. B. eine Siemens-SPS oder eine Rockwell-Steuerung) über die intuitive Schnittstelle der Plattform aus.

- Validierung der Gerätekonnektivität und Sicherstellung der Bereitschaft für Patches.

Schritt 3

Sicherung und Konfiguration

- Führen Sie eine vollständige Sicherung der aktuellen Firmware und Konfigurationen durch.

- Secure Backups gewährleisten, dass alle Betriebseinstellungen bei Bedarf wiederhergestellt werden können.

Schritt 4

Auswahl der Firmware

- Wählen Sie die Firmware-Version aus den verfügbaren Optionen aus.

- Überprüfen Sie die empfohlenen Aktualisierungen, einschließlich der detaillierten Gründe für den Patch, wie z. B. die Behebung bestimmter Sicherheitslücken oder die Optimierung der Leistung.

Schritt 5

Firmware-Bereitstellung

Das Patching-System aktualisiert die Firmware in einer kontrollierten Reihenfolge:

- Betrieb anhalten: Halten Sie das Gerät an, um Störungen während der Aktualisierung zu vermeiden.

- Firmware installieren: Hochladen und Überprüfen der neuen Firmware.

- Betrieb wiederherstellen: Starten Sie das Gerät mit der aktualisierten Firmware neu.

Schritt 6

Validierung und Prüfung

- Führen Sie Validierungstests durch, um die erfolgreiche Bereitstellung zu bestätigen und sicherzustellen, dass das Gerät wie erwartet funktioniert.

- Speichern Sie die Sicherungskopie, um im Falle einer fehlgeschlagenen Validierung und eines fehlgeschlagenen Tests einfach auf die vorherige Firmware zurückgreifen zu können.

Schritt 7

Berichterstattung

- Generieren Sie detaillierte Berichte für Audit- und Compliance-Zwecke, einschließlich Informationen über aktualisierte Firmware-Versionen, Patch-Status und Rollback-Aktionen (falls vorhanden).

Verbesserte Netzkarten

Das Verständnis des Aufbaus und des Verhaltens Ihres Netzwerks ist für eine robuste Sicherheit unerlässlich. Die korrekte Definition von Zonen und Leitungen ist für die OT-Sicherheit von entscheidender Bedeutung. Diese Segmentierung des Netzwerks in verschiedene Bereiche mit spezifischen Sicherheitsanforderungen schränkt die Ausbreitung von Cyberangriffen wirksam ein. Durch die Kontrolle der Kommunikationswege zwischen diesen Zonen über festgelegte Conduits können Sie potenzielle Schäden aktiv minimieren und wichtige Anlagen innerhalb des Netzwerks schützen.

Erweiterte Lösung für Netzwerkvisibilität

- Detaillierte Segmentierungen: Klare Visualisierung von Datenfluss und Gerätebeziehungen.

- Zonen und Conduits: Logische Gruppierungen von Geräten (Zonen) und sichere Kommunikationspfade (Conduits) für eine bessere Verwaltung und Einhaltung von Vorschriften.

Warum MetaDefender OT Security 3.4 sich abhebt

Die neuesten Updates konzentrieren sich auf die zentralen Herausforderungen von OT-Umgebungen:

- Sicheres und kontrolliertes Firmware-Patching: Ein strukturierter Ansatz, um kritische Geräte sicher zu halten, ohne die Betriebsstabilität zu beeinträchtigen.

- Verbesserte Sichtbarkeit: Tools, die verwertbare Einblicke in das Netzwerkverhalten und die Gerätebeziehungen bieten.

- Proaktive Identifizierung von Bedrohungen: Erkennen und beheben Sie Verkehrsanomalien, bevor sie den Betrieb beeinträchtigen.

MetaDefender OT Security 3.4 versetzt Unternehmen in die Lage, ihre OT-Umgebungen zuverlässig abzusichern und dabei gleichzeitig die kritische Infrastruktur zu schützen.