Die wachsende Besorgnis über Cyberattacken auf das Stromnetz

Die Bedrohung durch Cyberangriffe, die zu einer vollständigen Abschaltung kritischer Infrastruktureinrichtungen oder ganzer Stromnetze führen können, ist nicht nur eine Spekulation. Ereignisse wie der Hack des ukrainischen Stromnetzes im Jahr 2015, bei dem fast 230 000 Menschen ohne Strom waren, und der Cyberangriff auf das Kiewer Umspannwerk im Jahr 2016, der Teile der Stadt in Dunkelheit versetzte, verdeutlichen das verheerende Potenzial solcher Angriffe.

Neben den Stromnetzen sind auch andere kritische Infrastruktureinrichtungen ständig der Gefahr von Cyberangriffen ausgesetzt. So wurde beispielsweise der Hack der Colonial Pipeline (2021) als nationale Sicherheitsbedrohung betrachtet und führte zur Ausrufung des Notstands. Dieser Vorfall wurde durch ein geleaktes Passwort verursacht.

Herausforderungen bei der Sicherung von transienten Geräten

Die Standorte für erneuerbare Energien und die von unserem Kunden betriebenen Fernsteuerungszentren erforderten einen ständigen Zugriff von mobilen Geräten. Zu diesen Geräten gehörten Laptops von Drittanbietern und Laptops von Unternehmensmitarbeitern mit Internetanschluss. Das Unternehmen verfügte über eine Reihe interner Compliance-Regeln für die Laptops von Lieferanten und Mitarbeitern, die unter anderem die Installation einer speziellen Live-AV-Scanlösung (Antivirus) auf den mobilen Geräten vorsahen. Die Verwendung solcher Lösungen zum Scannen der Geräte von Zulieferern vor der Verwendung in sicheren Zonen reichte nicht aus, um bestimmte Arten von Malware zu erkennen, die gut getarnt sein können. Die Sicherheit der persönlichen Geräte der externen Mitarbeiter war ebenfalls ein Problem, da viele Mitarbeiter in den Kontrollzentren ihre eigenen Geräte verwenden durften, während sie an entfernten Standorten arbeiteten.

Einführung von Bare Metal Scanning auf Secure Lieferketten für erneuerbare Energien

Vor der Implementierung von MetaDefender Drive in die bestehenden Cybersicherheitsabläufe umfassten die von unserem Kunden verwendeten Live-AV-Scanlösungen eine einzige Antivirus-Engine. Darüber hinaus führten diese Live-Scanner ihre Scans nach dem Booten des Betriebssystems des Geräts durch, wodurch bestimmte Arten von Malware die Möglichkeit hatten, die Erkennung zu umgehen. Die Einbeziehung von Bare-Metal-Scans, die Möglichkeit, Dateien mit sensiblen Daten zu erkennen, und die Fähigkeit, versteckte Bereiche wie Bootsektoren zu scannen, waren für die Cybersicherheitsverfahren des Unternehmens relativ neu. Daher wurde zunächst ein dreimonatiges Pilotprojekt in einer der Windkraftanlagen des Unternehmens durchgeführt, bei dem eine neue Richtlinie zur Durchführung eines Bare-Metal-Scans auf jedem vorübergehend in die Anlage eingebrachten Gerät eingeführt wurde. Ziel des Pilotprojekts war es, herauszufinden, wie MetaDefender Drive im Rahmen der Cybersicherheitsabläufe des Unternehmens eingesetzt werden kann.

| Kategorie | Gescannter Bereich | Typische Malware-Klassifizierung(en) Erkennung | MetaDefender Drive | Live-Scanning |

| Benutzerbereich (Anwendungen und Daten) | Anwendungsdateien Benutzerdateien Dienste-Patches | Makro-Spyware Trojanisches Pferd ausnutzen | ||

| Kernel / OS | Tiefes OS / Kernel | Binäres Rootkit Kernel Rootkit Rootkit Library Rootkit Datenbank Rootkit Kernel Patches Backdoor Stealth Virus | Teilweise | |

| Hypervisor-Kernel | VM-Kernel und Betriebssystem | Rootkit von VMDK oder VHDX | Teilweise | |

| PSR | Partition Boot Sector Record | Boot-Virus | ||

| MBR | Master-Boot Sektorsatz | Boot-Virus | ||

| EUFI / BIOS | EUFI- und BIOS-Partitionssektor | Boot-Virus | ||

| Hardware | EPROMs FPGAs NICs Speichercontroller | Eingebettete programmierbare Bitströme oder Treiber | ||

| Globaler Anwendungsfall | Supply Chain Security | Ursprungsland für eingebettete Hardware identifizieren |

Die Fähigkeit, Bare-Metal-Scans durchzuführen und Dateien mit sensiblen Daten zu erkennen, ermöglichte es uns, verschiedene Cybersicherheitsrisiken zu mindern, einschließlich der frühzeitigen Erkennung von Malware und der Verhinderung des Verlusts sensibler Daten.

IT Security Operations Manager

Verbesserung der Defense-In-Depth-Strategie und Erhöhung der Malware-Erkennungsrate

Nach den drei Monaten hatte MetaDefender Drive eine deutlich höhere Erkennungsrate als die vorherige Lösung. Das Hauptproblem war der langsame Prozess des Scannens von Geräten mit MetaDefender Drive und einer anderen AV-Scanlösung. Dies war jedoch nur während des dreimonatigen Pilotprojekts erforderlich, um den Einsatz von MetaDefender Drive als robustes Sicherheitsprotokoll zu validieren, das den Bedarf an einer einmotorigen Lösung ersetzen kann.

Die hohe Steigerung der Malware-Erkennungsrate führte dazu, dass MetaDefender Drive als primäre Scan-Lösung für die Sicherheit vorübergehender Geräte eingesetzt wurde. Um die Leistung des Scan-Prozesses zu optimieren, wurde die Anforderung, eine Live-AV-Scan-Lösung zu verwenden, um ein vorübergehend genutztes Gerät zu scannen, am Pilotstandort abgeschafft, aber die Anforderung, diese zu installieren, blieb bestehen. Der Einsatz von MetaDefender Drive wurde als wichtige Verbesserung der Defense-in-Depth-Cybersicherheitsstrategie des Unternehmens und als großer Sprung nach vorn in der Sicherheit der Lieferkette angesehen.

Verstärkung der BYOD-Sicherheit

Das Unternehmen verfügte über eine BYOD-Richtlinie, die es den Mitarbeitern ermöglichte, bestimmte Aufgaben aus der Ferne mit ihren eigenen Geräten zu erledigen. Die Richtlinie gewährte persönlichen Geräten Zugang zu einigen wichtigen Systemen des Unternehmens. Gemäß der BYOD-Richtlinie sollten diese Geräte in regelmäßigen Abständen vor Ort gescannt werden.

Mit der Einführung von MetaDefender Drive in das Unternehmen wurde der BYOD-Richtlinie eine weitere Verteidigungsebene hinzugefügt. Es wurde zur Vorschrift, dass jedes Gerät, dem Fernzugriff auf die internen Systeme des Unternehmens gewährt wird, monatlich oder alle zwei Monate vor Ort gescannt werden muss, je nach Zeitplan des Mitarbeiters.

MetaDefender DriveDie Fähigkeit, Dateien mit sensiblen Daten zu erkennen, und die Proactive DLP™-Technologie haben sich als entscheidende Verbesserung der BYOD-Richtlinie des Unternehmens erwiesen. Die eingesetzte Konfiguration mit 7 Malware-Scan-Engines wurde getestet und validiert, um eine Malware-Erkennungsrate von 88,9 % zu erreichen, was eine erhebliche Verbesserung gegenüber Anti-Malware-Lösungen mit nur einer Engine darstellt.

Die Anzahl der Lecks in sensiblen Daten und die Erkennung von Malware-Bedrohungen, die wir nach dem Einsatz von MetaDefender Drive festgestellt haben, überstieg die Möglichkeiten jeder bisher verwendeten Scan-Software.

IT Security Operations Manager

Zukünftige Erweiterung von MetaDefender Drive Anwendungen

Nach der unternehmensweiten Zufriedenheit mit den Ergebnissen des Pilotprojekts und dem anfänglichen Erfolg der Verbesserung der BYOD-Richtlinie wurde beschlossen, den Einsatz von MetaDefender Drive innerhalb von zwei Monaten auf 26 weitere Standorte weltweit auszuweiten. Darüber hinaus wurden weitere Überlegungen angestellt, um mehr der Funktionen von MetaDefender Drive zu nutzen, insbesondere die Erkennung des Herkunftslandes.

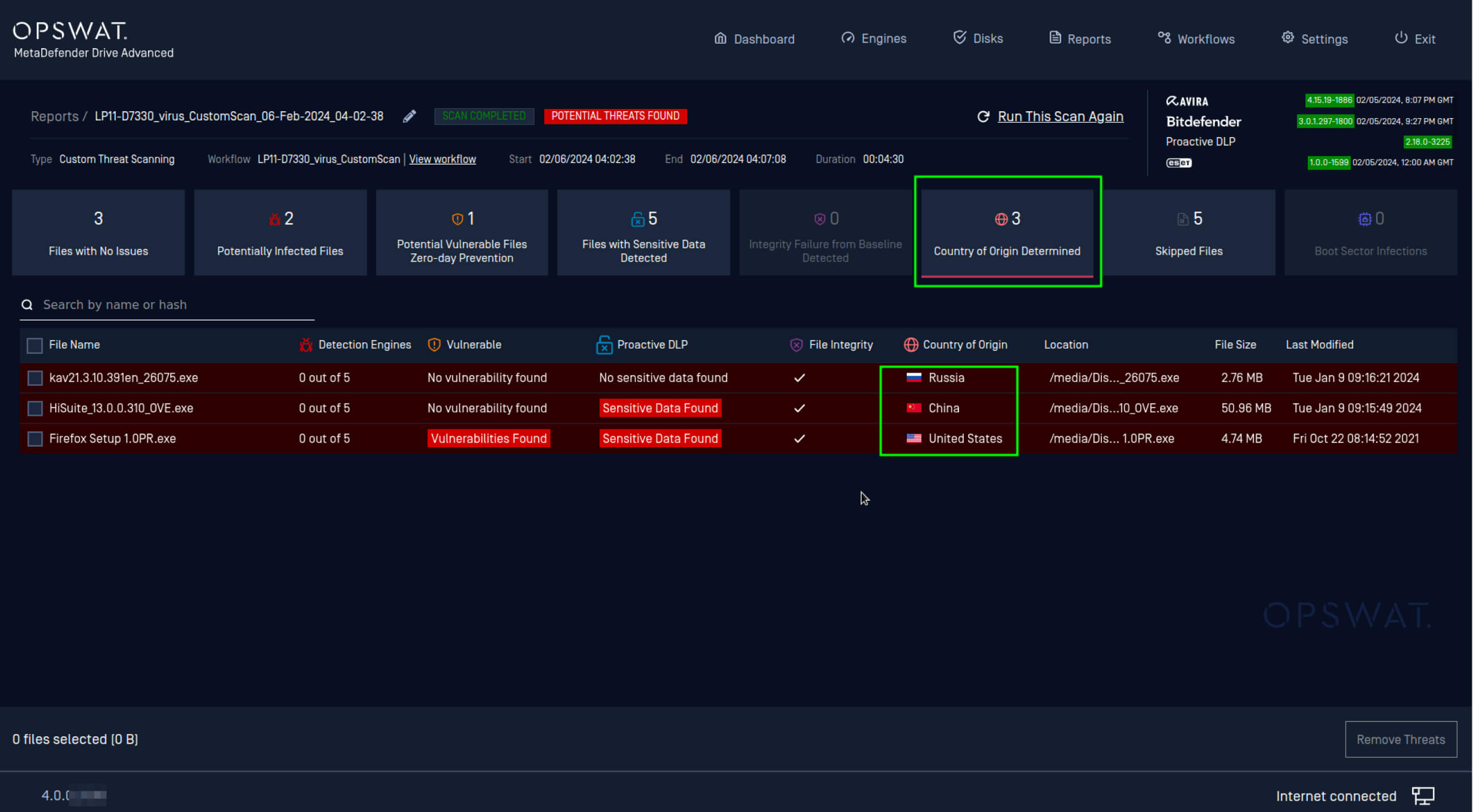

Unser Kunde suchte aktiv nach einer Lösung, die die Herkunft und die Authentizität der Software und Firmware der transienten Geräte erkennen konnte. Die Erkennung des Herkunftslandes ist von entscheidender Bedeutung, um sicherzustellen, dass die Organisation nicht direkt oder indirekt mit einer sanktionierten Einrichtung zu tun hat. Da MetaDefender Drive effektiv zur Identifizierung dieser kritischen Details eingesetzt werden konnte, wurde seine Verwendung als Hauptlösung für die Erkennung des Herkunftslandes in zukünftigen Einsätzen erweitert.

Wenn Sie mehr darüber erfahren möchten, wie OPSWAT Ihre kritischen Infrastrukturen schützen kann, und wenn Sie mehr über die Funktionen von MetaDefender Drive erfahren möchten, wenden Sie sich noch heute an einen OPSWAT Experten.