Trotz der Schlagzeilen, Empfehlungen und Milliarden von Dollar, die in die Cybersicherheit investiert werden, gibt es ein eklatantes Problem im Herzen von OT und CPS (cyber-physischen Systemen): unsichere Industrieprotokolle.

Das betriebliche Rückgrat unserer Energienetze, Wasseraufbereitungsanlagen, Öl- und Gasanlagen sowie Produktionsanlagen basiert immer noch auf Kommunikationsstandards wie Modbus, DNP3, OPC DA, PROFINET usw.

Diese Protokolle wurden vor Jahrzehnten entwickelt, lange bevor Cyber-Bedrohungen ein Thema waren, und waren auf Leistung und nicht auf Schutz ausgelegt. Sie gehen von vollständiger Sicherheit und Systemverfügbarkeit aus, erfordern keine Authentifizierung, übertragen im Klartext und werden immer noch in unternehmenskritischen Systemen auf der ganzen Welt eingesetzt.

Es handelt sich nicht um ein hypothetisches Risiko. Es ist ein systemisches Risiko.

Vertrauen durch Voreinstellung: Ein waffenfähiger Konstruktionsfehler

Ältere Industrieprotokolle stammen aus einer anderen Zeit, in der die Logik der physischen Isolierung(Luftspalte) das vorherrschende Sicherheitsmodell war. Cybersicherheit war weder eine Anforderung noch ein Entwicklungsziel. Infolgedessen haben diese Protokolle keine integrierten Authentifizierungs-, Autorisierungs- oder Verschlüsselungsmechanismen.

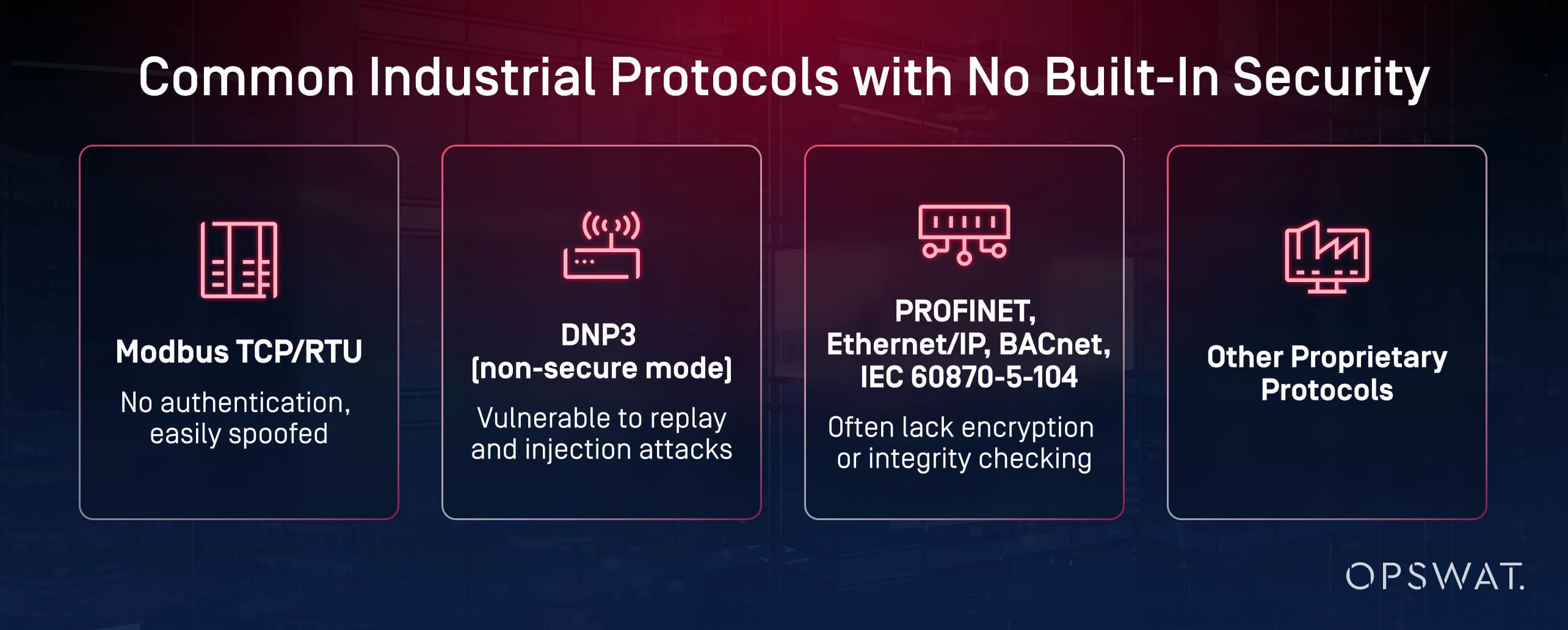

Hier ein genauerer Blick darauf, was das in der Praxis bedeutet:

- Modbus TCP/RTU: Sendet und empfängt Befehle ohne Authentifizierung. Ein Angreifer kann sich als Master-Gerät ausgeben und Aktorwerte ändern.

- DNP3 (im unsicheren Modus): Anfällig für Replay- und Injektionsangriffe; es fehlen robuste Integritätsprüfungen.

- PROFINET, EtherNet/IP, BACnet, IEC 60870-5-104: Bieten minimale oder optionale Sicherheit, mit wenig bis gar keinen Garantien für Datenintegrität oder Vertraulichkeit.

- Proprietäre Protokolle, die sich in der Sicherheitsimplementierung unterscheiden und denen es oft an grundlegenden Schutzmechanismen fehlt.

Diese Sicherheitsschwachstellen fallen im normalen Betrieb vielleicht nicht auf. Aber unter der Beobachtung eines Bedrohungsakteurs - insbesondere eines Akteurs mit Ressourcen, Zeit und Absicht - werden sie zu eklatanten Schwachstellen.

Auswirkungen in der realen Welt: Protokoll-Exploits in Aktion

Sicherheitsteams bereiten sich oft auf Zero-Day-Exploits vor, aber in der OT nutzen Angreifer häufig "Zero-Effort"-Exploits, d. h. sie missbrauchen Protokollverhalten, das von Anfang an nicht sicher war.

Betrachten Sie die folgenden Szenarien:

Spoofing- und Replay-Angriffe

Ohne Authentifizierungs- oder Integritätsprüfungen können Angreifer legitimen Datenverkehr abfangen und wiedergeben, um Prozesse zu manipulieren oder den Betrieb zu stören.

Man-in-the-Middle-Angriffe

Man-in-the-Middle-Angriffe: Abgefangener OT-Verkehr kann während der Übertragung verändert werden, z. B. durch Fälschung von Druckmesswerten oder Änderung von Steuerbefehlen.

Unautorisierte Kontrolle

Ein Eindringling, der sich Zugang zum Netzwerk verschafft, kann direkt Befehle an SPS (speicherprogrammierbare Steuerungen) geben und so die Sicherheitsprotokolle umgehen.

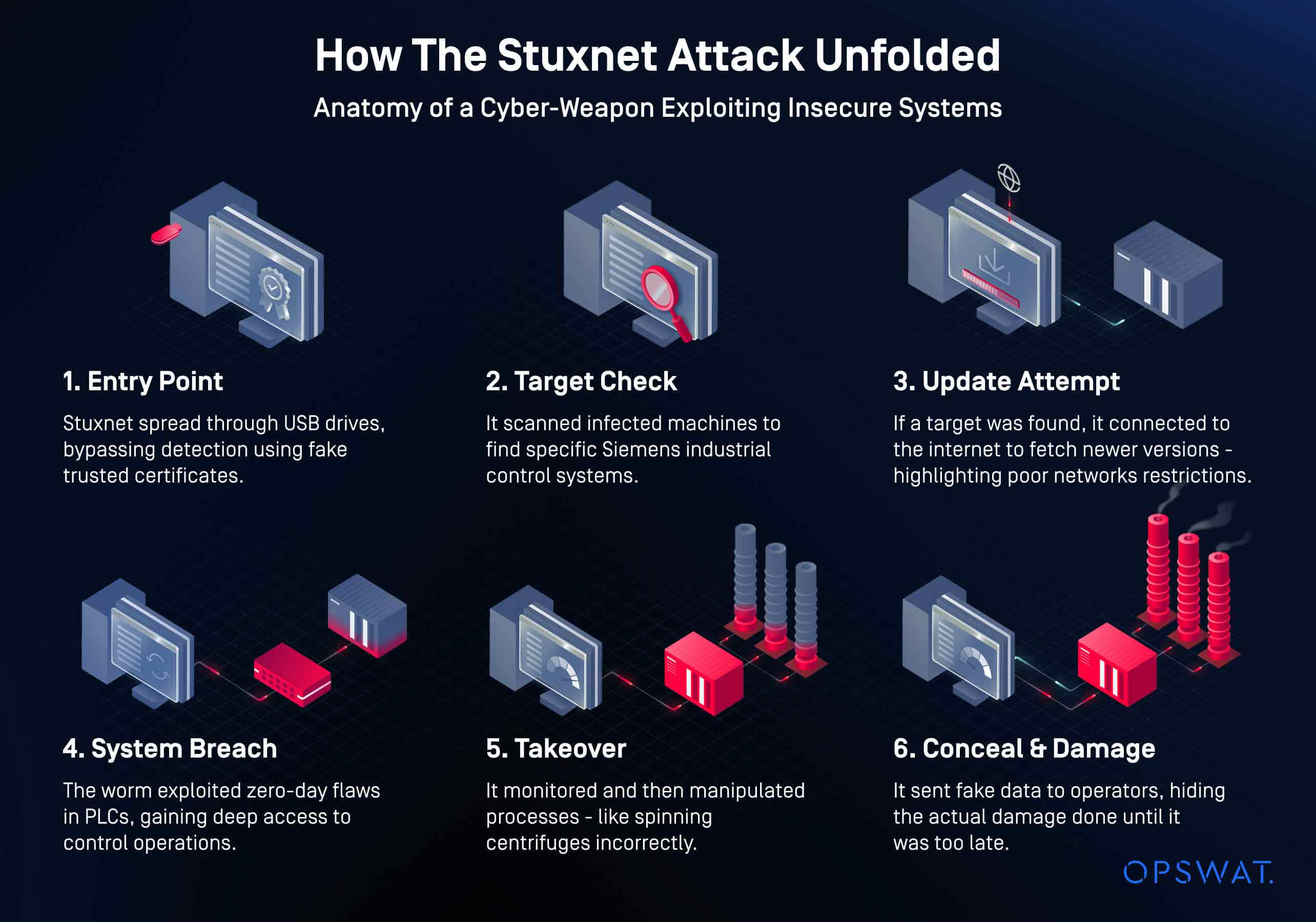

Der Stuxnet-Wurm ist das bekannteste und meist zitierte Beispiel, aber bei weitem nicht das einzige. In den letzten Jahren haben mehrere Stromnetzbetreiber, Wasserversorger und Energieunternehmen über Angriffe berichtet, die auf den Missbrauch des nativen Protokollverhaltens zurückzuführen sind.

Bei dem Angriff auf eine Wasseraufbereitungsanlage in Florida im Jahr 2021 wurde der Fernzugriff kompromittiert, aber die Möglichkeit, nicht autorisierte Befehle zu erteilen, beruhte auf einem Protokoll ohne Verifizierungsmechanismus.

Warum herkömmliche Verteidigungsmaßnahmen nicht greifen

Herkömmliche Firewalls werden auch heute noch eingesetzt, um veraltete Umgebungen und Protokolle zu schützen, aber sie können immer noch angegriffen werden. Selbst wenn diese Protokolle sicherer gemacht werden könnten, besteht die Infrastruktur, die das moderne Leben ermöglicht, aus Milliarden von Sensoren, Steuerungen und anderen Endpunkten, die nicht ohne einen vollständigen Austausch aktualisiert werden können. Infolgedessen müssen sich die Betreiber auf zusätzliche Schichten der Cyberverteidigung verlassen, um die Sicherheit der Umgebung zu gewährleisten. Diese sind zwar wichtig, können aber die grundlegenden Risiken, die von unsicheren Protokollen ausgehen, nicht mindern.

- Sie schreiben die Protokolllogik nicht um: Modbus überträgt weiterhin unauthentifizierte Klartextbefehle - auch hinter einer Firewall.

- Sie verlassen sich auf bekannte Signaturen: DPI-Tools können ohne heuristische oder verhaltensbasierte Engines keine neuen oder unbedeutenden Protokollmissbräuche erkennen.

- Sie ermöglichen bidirektionalen Verkehr: Das öffnet Tür und Tor für die Einschleusung von Befehlen, seitliche Bewegungen und die Vorbereitung weiterer Angriffe.

Vor allem gehen sie davon aus, dass das Protokoll durch Überwachung gesichert werden kann, und nicht, dass es durch Design eingedämmt werden sollte.

Auf dem Weg zur protokollgerechten Isolierung

Was wir brauchen, ist nicht nur mehr Kontrolle. Es geht um Eingrenzung. Es geht darum, die Netzwerksegmentierung auf einer grundlegenden Ebene durchzusetzen - idealerweise auf der physischen Ebene oder mit streng geregelten logischen Kontrollen.

Protokollbewusste Isolierungsmechanismen wie unidirektionale Gateways(Datendioden) und Protokollunterbrechungslösungen bieten einen sichereren Ansatz. Sie ermöglichen es den Betriebsteams, die notwendigen Datenströme aufrechtzuerhalten - Aktualisierungen der Historie, Sensorprotokolle, Ereigniswarnungen -, ohne die Steuerungsoberflächen externen oder weniger vertrauenswürdigen Netzwerken auszusetzen.

Dies gewährleistet die Einhaltung nationaler, regionaler und branchenspezifischer Vorschriften sowie die betriebliche Ausfallsicherheit. Wenn unsichere Protokolle nicht umgeschrieben oder ersetzt werden können, müssen sie segmentiert, gefiltert und durch speziell für diese Aufgabe entwickelte Systeme isoliert werden.

Eine praktische Option: MetaDefender NetWall

Für Umgebungen, in denen unsichere Protokolle unvermeidbar sind, MetaDefender NetWall bietet gehärtete Isolations- und Übertragungslösungen:

✓ Optische Dioden: Ermöglichen einseitige, physikalisch erzwungene Datenflüsse ohne Rückweg - ideal für luftgeschützte Zonen.

✓ Unidirectional Security Gateway: Ermöglicht kontrollierte, validierte unidirektionale Datenexporte von OT zu IT über eine Protokollunterbrechung.

✓ Bilateral Security Gateway: Unterstützt die sichere Kommunikation für Anwendungen, die eine Datenantwort erfordern, wie MS SQL, und ermöglicht so eine sichere Fernsteuerung oder den Zugriff von Lieferanten.

Entdecken Sie, wie MetaDefender NetWall optische (Daten-)Dioden und Sicherheitsgateways Ihnen den entscheidenden Vorteil verschaffen können, wenn es um die Sicherung Ihrer Hochsicherheitsumgebung geht.