Einführung

QR-Codes sind für die Authentifizierung, die Gerätekopplung und die gemeinsame Nutzung von Dateien auf Plattformen für die Zusammenarbeit unverzichtbar geworden. Ihre Bequemlichkeit hat sie jedoch zu einem Hauptziel für Cyberkriminelle gemacht. Laut Egress ist das QR-Code-Phishing (Quishing) von 0,8 % der Phishing-E-Mails im Jahr 2021 auf 12,4 % im Jahr 2023 angestiegen, mit einer anhaltenden Rate von 10,8 % im Jahr 2024. Dieses exponentielle Wachstum spiegelt eine strategische Verlagerung der Angreifer auf vertrauenswürdige Tools wie Signal und Microsoft Teams wider, die heute eine zentrale Rolle in der Unternehmenskommunikation spielen.

In diesem Blog wird untersucht, wie QR-Code-basierte Angriffe herkömmliche Verteidigungsmaßnahmen umgehen, es werden reale Vorfälle aufgezeigt und es wird erläutert, wie MetaDefender Core diese Risiken durch Deep CDR™, InSights Threat Intelligence und API Integrationen entschärft.

Die wichtigsten QR-Code-basierten Angriffe, die in Q1 2025 Schlagzeilen machen

Signal's Linked Devices Attack - Umgehung der Authentifizierung

Signal, eine führende App für verschlüsselte Nachrichten, ermöglicht es Nutzern, Geräte über QR-Code-Scans anstelle von Passwörtern zu verknüpfen. Eine kritische Schwachstelle ermöglicht es Angreifern, bösartige Geräte dauerhaft zu verknüpfen, wenn das Hauptgerät kompromittiert wird.

Angriffsmethode

- Phishing-E-Mails oder Social-Engineering-Methoden verleiten Nutzer dazu, QR-Codes unter dem Vorwand der "Kontoverifizierung" zu scannen.

- Sobald das Gerät des Angreifers gescannt wurde, erhält er vollen Zugriff auf Nachrichten, Kontakte und Mitteilungen - ein Passwort ist nicht erforderlich.

Auswirkungen auf die reale Welt

- Russische Spionagegruppen, die von der Threat Analysis Group von Google identifiziert wurden, nutzten diese Schwachstelle aus, um ukrainische Nutzer anzugreifen(Wired).

QR-Code-Phishing von Black Basta in Microsoft Teams

Black Basta, eine berüchtigte Ransomware-as-a-Service (RaaS)-Gruppe, die seit 2022 aktiv ist, hat sich auf QR-Code-Phishing in Microsoft Teams verlegt.

Angriffsmethode

- Über Teams werden gefälschte IT-Sicherheitswarnungen verschickt, in denen die Mitarbeiter aufgefordert werden, einen QR-Code zu scannen, um die Microsoft 365-Anmeldedaten zu "verifizieren".

- QR-Codes verschleiern bösartige URLs und umgehen so E-Mail-Sicherheitstools.

- Die Opfer werden auf gefälschte Anmeldeseiten umgeleitet, die den Diebstahl von Anmeldedaten, die Ausweitung von Berechtigungen und die Verbreitung von Ransomware ermöglichen.

Wie MetaDefender Core™ QR-Code-basierte Angriffe verhindert

Um diese sich entwickelnden Bedrohungen zu bekämpfen, benötigen Unternehmen fortschrittliche Sicherheitslösungen, die über die traditionelle Phishing-Erkennung hinausgehen. MetaDefender Core nutzt mehrschichtige Technologien, die speziell für die Neutralisierung von datei- und anmeldungsbasierten Bedrohungen in Kooperationsplattformen entwickelt wurden.

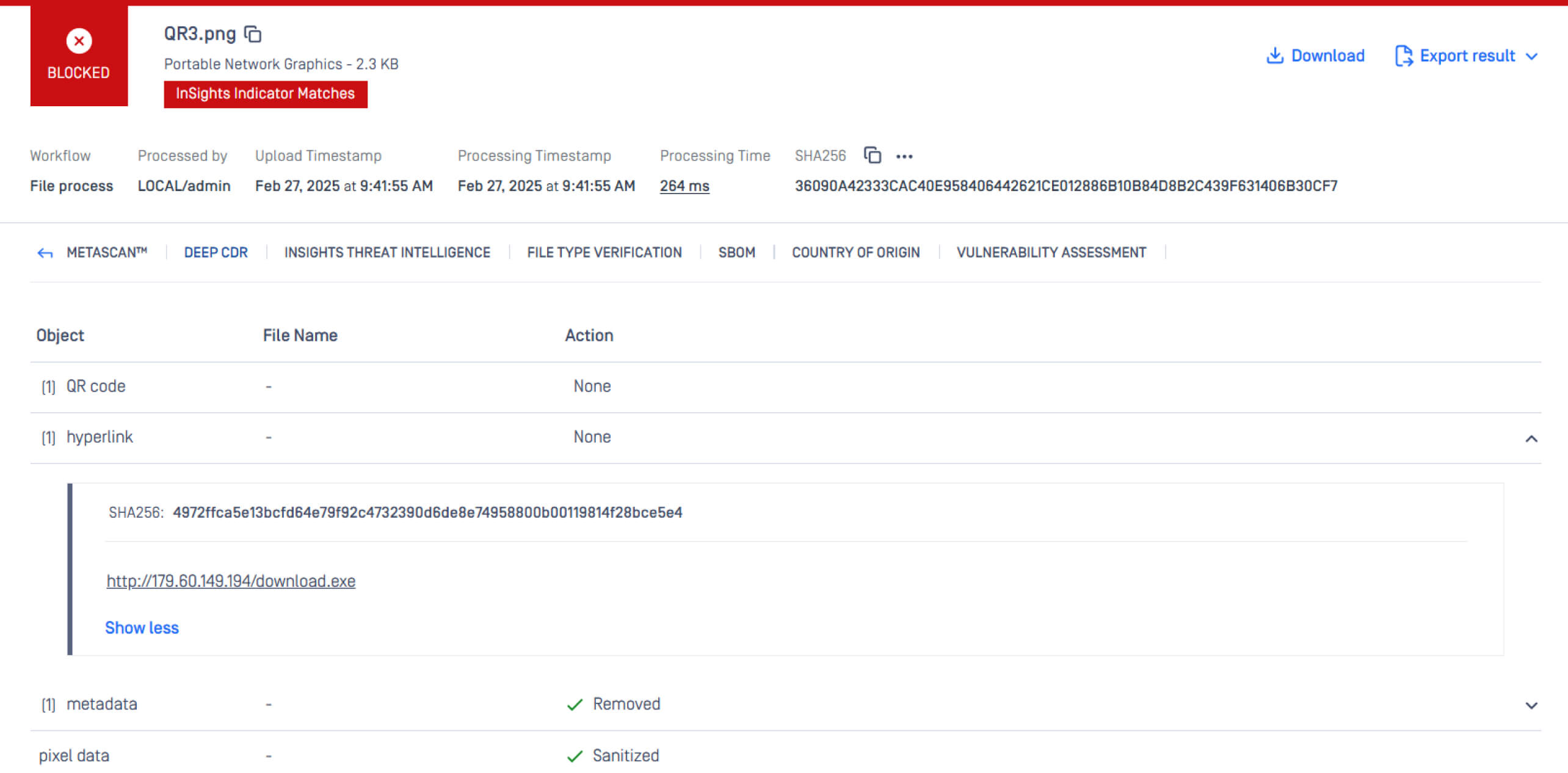

Deep CDR

Deep CDR bereinigt Bilddateien, indem potenziell bösartige Elemente und nicht richtlinienkonforme Inhalte (z. B. verschleierte URLs) entfernt und neue, sichere Dateien generiert werden. Um Quishing-Angriffe zu verhindern, wird Deep CDR:

- Extrahiert den Hyperlink aus dem QR-Code und neutralisiert die Bedrohungen.

- Regeneriert einen sicheren QR-Code und ermöglicht es dem Benutzer, einen URL-Scandienst hinzuzufügen.

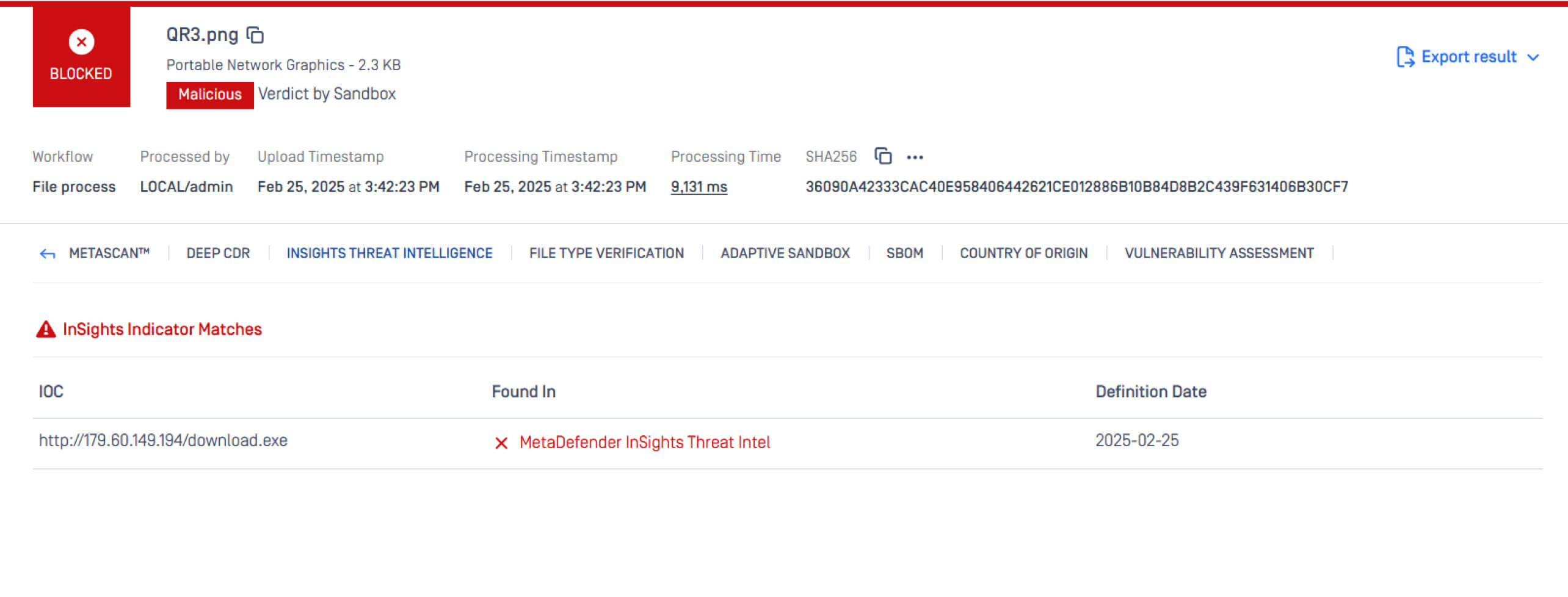

InSights Threat Intelligence

Verwenden Sie InSights Threat Intelligence , um bösartige Domänen und IPs in QR-Codes nahezu in Echtzeit zu identifizieren und zu blockieren, indem Sie kuratierte Bedrohungsdaten aus mehreren Quellen verwenden.

- Erkennung der aus den QR-Codes extrahierten Domäne durch Deep CDR.

- Verhindern Sie, dass Mitarbeiter auf auf der schwarzen Liste stehende oder verdächtige Domänen zugreifen.

- Kontinuierliche Aktualisierung der Risikoinformationen auf der Grundlage der sich entwickelnden Bedrohungen.

Mit den richtigen Abwehrmaßnahmen das Quaken eindämmen

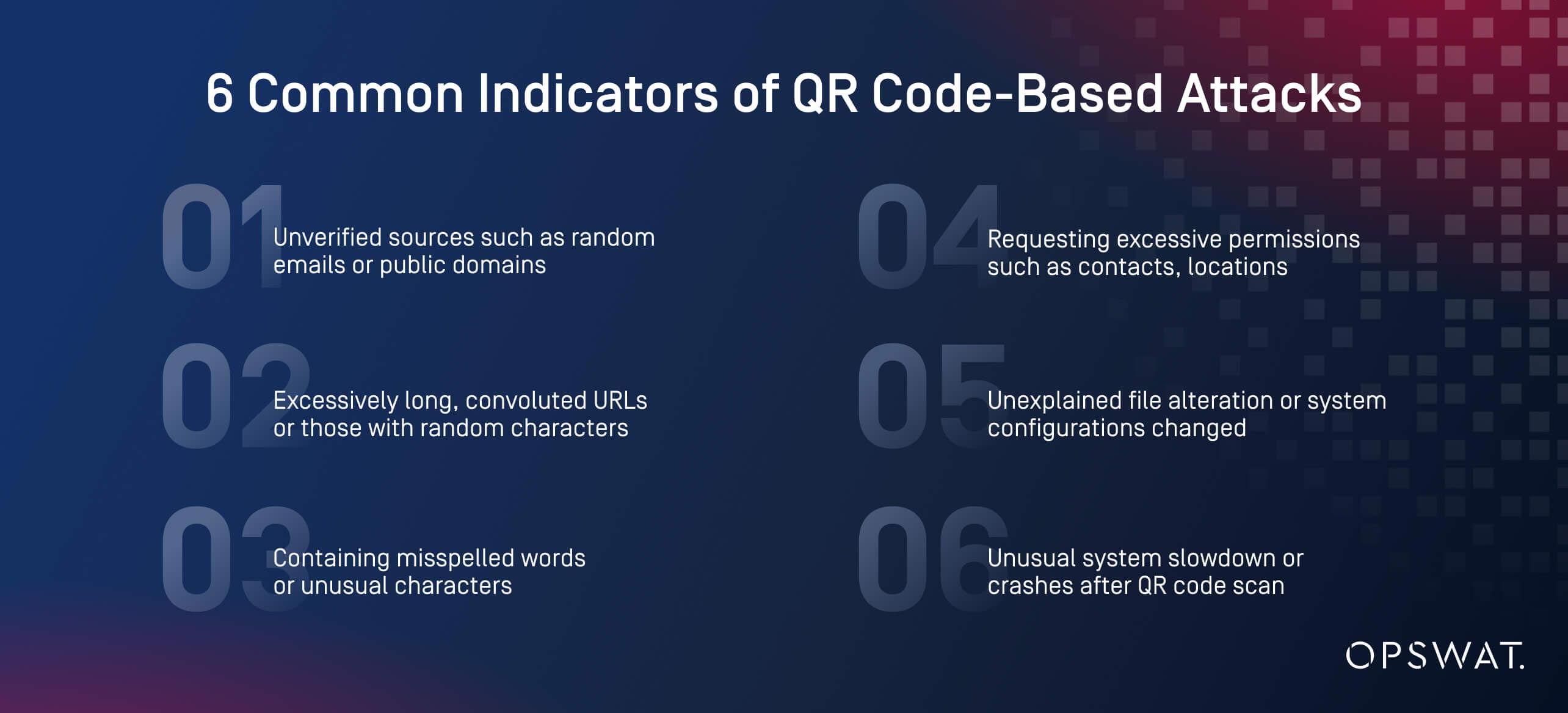

QR-Codes sind nicht mehr nur eine Bequemlichkeit - sie sind zu einem Hauptziel für Cyberkriminelle geworden, die Anmeldedaten stehlen, MFA umgehen und Ransomware einsetzen wollen. Um diese Risiken zu minimieren, sollten Unternehmen einen Null-Vertrauens-Ansatz für QR-Code-Interaktionen anwenden, einschließlich:

- Aufklärung der Mitarbeiter über QR-Code-Phishing-Risiken und Angriffsmethoden.

- Stärkung der mobile Sicherheitsrichtlinien, um die Wahrscheinlichkeit unbefugter Scans zu verringern.

- Einsatz von proaktiven Lösungen zur Bedrohungsabwehr wie MetaDefender Core , um QR-Codes zu säubern, bösartige Domains zu blockieren und die Sicherheit in die Unternehmensabläufe zu integrieren.

Ein kompromittierter QR-Code-Scan kann zu einer umfassenden Sicherheitsverletzung führen. Unternehmen müssen jetzt handeln, um den Angreifern einen Schritt voraus zu sein, indem sie über die traditionellen Verteidigungsmaßnahmen hinausgehen und mehrschichtige, tiefgreifende Verteidigungslösungen einführen.

Zusätzliche Ressourcen

- MetaDefender Core Produktseite besuchen

- Laden Sie die Kurzbeschreibung der Sicherheitslösung für den Dateiupload herunter

- Diesen Blog lesen: QR-Code-Phising stoppen - Kritische Infrastrukturen schützen