In unserer neuesten Ausgabe der technischen CVE-Blogs wurden unsere Stipendiaten Khanh und Dang damit beauftragt, CVE-2018-17924 zu identifizieren und zu beheben. Die umfassende Forschung, die hinter diesen Blogs steht, wird von diesen Doktoranden durchgeführt, die in unserem OPSWAT eingeschrieben sind, das im September 2023 beginnt.

In diesem Blog befassen wir uns mit den Risiken im Zusammenhang mit CVE-2018-17924, einer Schwachstelle, die sich auf MicroLogix 1400-Steuerungen von Rockwell Automation auswirkt, und damit, wie die Lösungen von OPSWATzur Behebung dieser Schwachstelle beitragen können.

Was ist eine SPS und was ist die Rockwell Automation Micrologix 1400 Steuerung?

Eine SPS (Speicherprogrammierbare Steuerung) ist ein Industriecomputer, der für die Automatisierung von Prozessen durch die Steuerung von Maschinen und anderen industriellen Vorgängen konzipiert ist. Er arbeitet in rauen Umgebungen und ist so programmiert, dass er auf der Grundlage von Sensoreingaben bestimmte Aufgaben ausführt. Die MicroLogix 1400-Steuerung von Rockwell Automation ist eine kompakte und modulare SPS, die häufig in kleinen bis mittleren Anwendungen eingesetzt wird. Sie ist bekannt für ihre Kosteneffizienz und Flexibilität, unterstützt verschiedene Kommunikationsprotokolle und bietet digitale und analoge E/A-Optionen für die Anbindung an Geräte.

Die Programmierung erfolgt in der Regel mit der Software von Rockwell Automation über die Kontaktplanlogik, mit der die Benutzer Steuerungssequenzen erstellen können. Die MicroLogix 1400 ist vielseitig und eignet sich für Aufgaben wie die Maschinensteuerung und Prozessautomatisierung. Dank ihrer Modularität können Benutzer das System je nach den spezifischen Anwendungsanforderungen erweitern und anpassen.

Über CVE-2018-17924

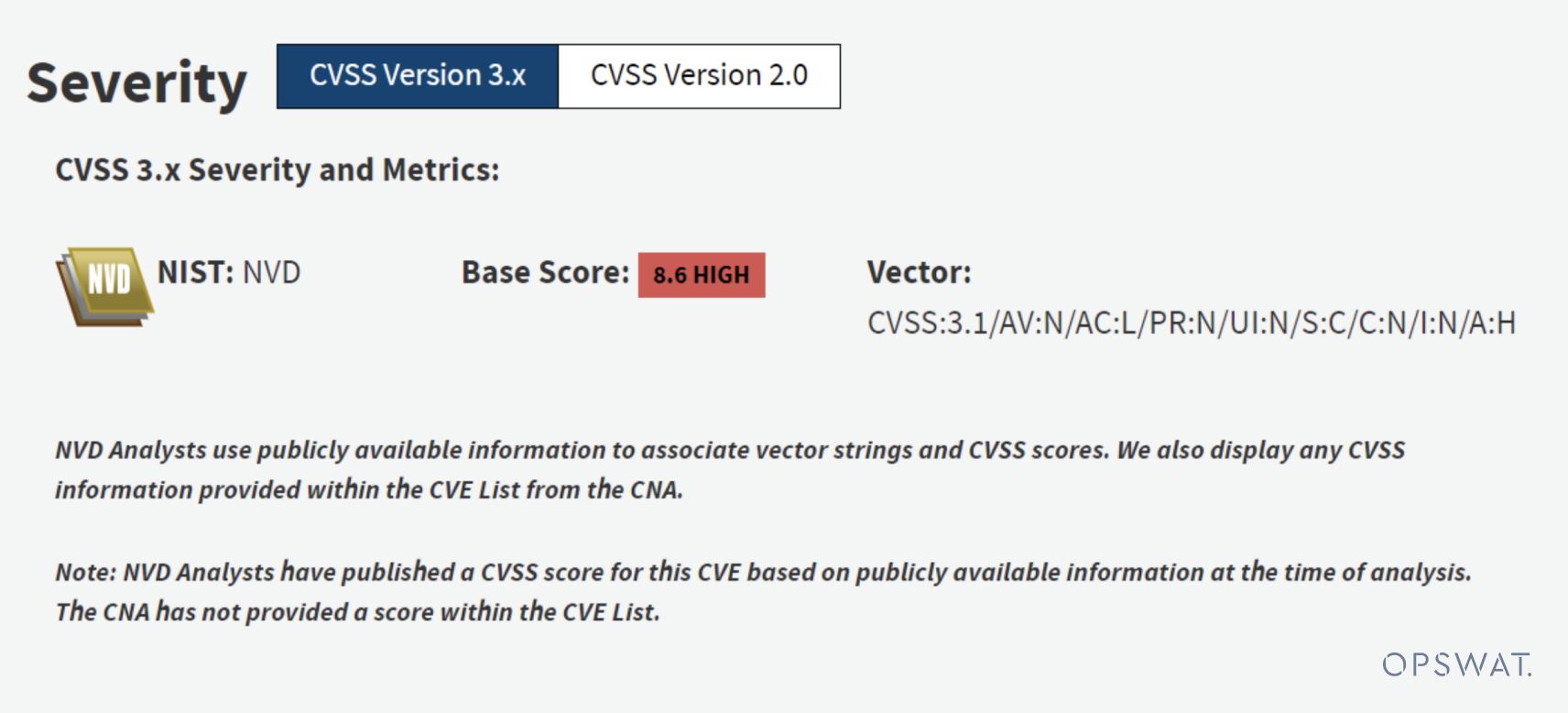

CVE-Highlights

- Ausgenutzt über ein Netzwerk

- Einfache Ausführung, keine besonderen Berechtigungen und keine Benutzerinteraktion erforderlich

- hat schwerwiegende Auswirkungen auf die Verfügbarkeit des Systems

CVE-Beschreibung

Ein nicht authentifizierter, entfernter Bedrohungsakteur könnte eine CIP-Verbindungsanforderung an ein betroffenes Gerät senden und nach erfolgreicher Verbindung eine neue IP-Konfiguration an das betroffene Gerät senden, selbst wenn der Controller im System auf den Modus "Hard RUN" eingestellt ist. Wenn das betroffene Gerät diese neue IP-Konfiguration akzeptiert, kommt es zu einem Kommunikationsverlust zwischen dem Gerät und dem Rest des Systems, da der Systemverkehr weiterhin versucht, mit dem Gerät über die überschriebene IP-Adresse zu kommunizieren.

Risikobewertung

Die erfolgreiche Ausnutzung dieser Schwachstelle könnte es einem nicht authentifizierten Angreifer ermöglichen, die Systemeinstellungen zu ändern und einen Verlust der Kommunikation zwischen dem Gerät und dem System zu verursachen.

Sektoren mit kritischen Infrastrukturen

Kritische Fertigung, Lebensmittel und Landwirtschaft, Verkehrssysteme, Wasser- und Abwassersysteme

Eingesetzte Länder/Gebiete

Weltweit

CVEs und die Bedrohung durch CVE-2018-17924 verstehen

In der dynamischen Landschaft der OT-Cybersicherheit ist das Verständnis von Common Vulnerabilities and Exposures (CVEs) entscheidend. CVEs sind standardisierte Kennungen, die bekannten Schwachstellen zugewiesen werden. Sie bieten eine gemeinsame Sprache für Unternehmen und Sicherheitsexperten, um Sicherheitsbedenken zu diskutieren, auszutauschen und zu beheben. Diese werden dokumentiert, um sicherzustellen, dass das Sicherheitspersonal sie kennt und bei Bedarf Abhilfemaßnahmen ergreifen kann, um Angriffe auf ihre Systeme zu verhindern.

Jedes CVE enthält eine eindeutige Kennung, eine kurze Beschreibung der Schwachstelle und wichtige Informationen über den Schweregrad und die möglichen Auswirkungen.

Die einzigartige und gefährliche Natur von CVE-2018-17924

Im Mittelpunkt des OPSWATstand CVE-2018-17924, eine Sicherheitslücke, die MicroLogix 1400-Steuerungen von Rockwell Automation betrifft. Was diese CVE besonders gefährlich macht, ist ihre Zugänglichkeit und die schwerwiegenden Auswirkungen, die sie auf industrielle Systeme haben kann.

Zugänglichkeit und niedriges Qualifikationsniveau

CVE-2018-17924 kann aus der Ferne ausgenutzt werden und erfordert nur geringe Kenntnisse. Dies macht sie zu einer mächtigen Waffe in den Händen von Angreifern mit grundlegenden Kenntnissen, was die potenzielle Bedrohungslandschaft erheblich vergrößert. Die einfache Ausführung in Verbindung mit der Fähigkeit, Systeme ohne besondere Berechtigungen oder Benutzerinteraktion zu beeinflussen, zeichnet diese CVE in Bezug auf ihre Gefährlichkeit aus.

Schwerwiegende Auswirkungen auf die Verfügbarkeit

Das Wesen der Gefahr liegt in ihrem Potenzial, die Verfügbarkeit kritischer Industriesysteme zu unterbrechen, insbesondere solcher, die mit Rockwell Automation MicroLogix 1400-Steuerungen arbeiten. Der Schweregrad ergibt sich aus der Möglichkeit, die Sicherheitslücke aus der Ferne auszunutzen, was sie für eine Vielzahl potenzieller Bedrohungsakteure zugänglich macht. Durch Manipulation der IP-Konfiguration des betroffenen Geräts kann ein nicht authentifizierter Angreifer den Verlust der Kommunikation zwischen dem Gerät und dem übergeordneten System verursachen.

In Sektoren wie der Fertigung, der Landwirtschaft, dem Transportwesen und der Wasserversorgung, in denen ein unterbrechungsfreier Betrieb von größter Bedeutung ist und jede Ausfallzeit katastrophale Folgen haben kann, können die Folgen schwerwiegend sein. Der Angriff ermöglicht es einem nicht authentifizierten Angreifer, eine CIP-Verbindungsanfrage zu senden, was zu einer Änderung der IP-Konfiguration führt. Folglich kommuniziert das System weiterhin mit dem Gerät über die überschriebene IP-Adresse, was zu einer erheblichen Unterbrechung des normalen Betriebsablaufs führt. Dieser Kommunikationsverlust kann weitreichende Folgen haben, darunter Produktionsverzögerungen, Sicherheitsrisiken und immense finanzielle Verluste.

Schwierigkeiten bei der Schadensbegrenzung

Die Abschwächung der mit CVE-2018-17924 verbundenen Risiken birgt mehrere Herausforderungen. Herkömmliche Sicherheitsmaßnahmen sind aufgrund der Sicherheitslücke möglicherweise nicht ausreichend. Die Möglichkeit, die Schwachstelle aus der Ferne auszunutzen, ohne dass besondere Berechtigungen oder Benutzerinteraktion erforderlich sind, erschwert die Aufgabe, Systeme wirksam zu sichern.

Projektdurchführung: Wiederherstellung von CVE - Ein Blick auf die Gefahr

Um die realen Auswirkungen von CVE-2018-17924 zu zeigen, hat das OPSWAT Fellowship-Team das Szenario akribisch nachgestellt. Das in Phasen unterteilte Projekt betonte die Einfachheit des Exploits und hob das Fehlen spezieller Privilegien oder der erforderlichen Benutzerinteraktion sowie die daraus resultierenden Auswirkungen auf die Systemverfügbarkeit hervor.

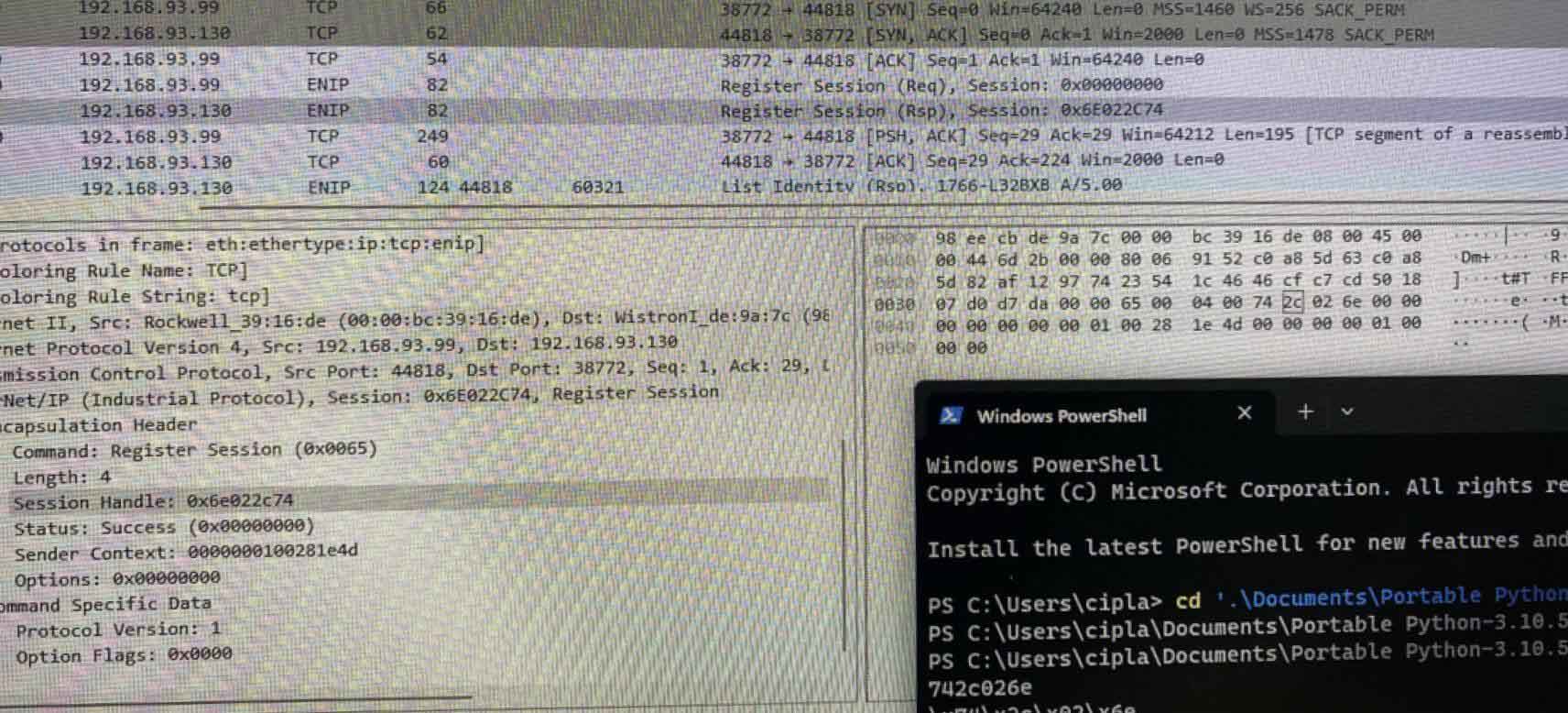

Die Methodik der Angriffe

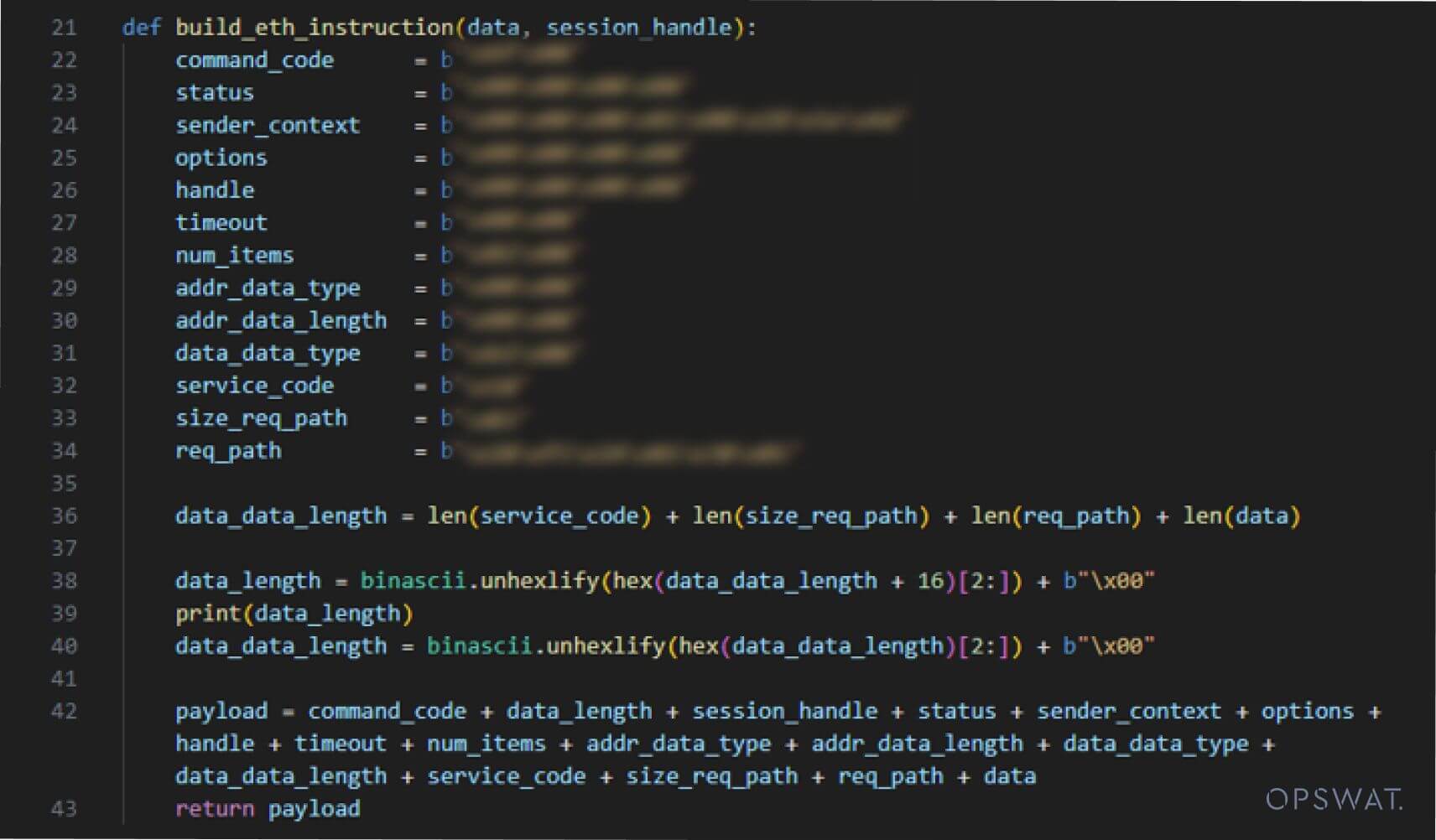

Wie unten zu sehen ist, wird der Wert des Pakets mit dem Wert des Befehlsheaders von 0X65 gesendet, um die Sitzung zu registrieren

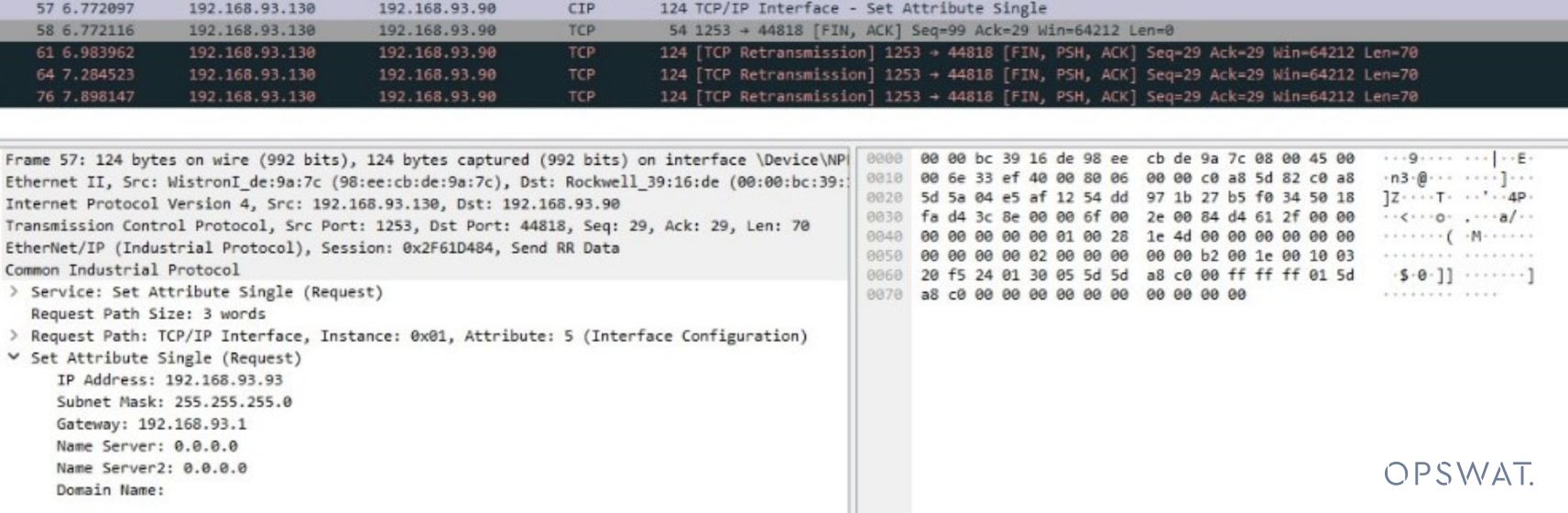

Hier ist die Sitzung, die nach dem Senden der Anfrage erhalten wurde - die notierten IP-Adressen sind - DST: 192.168.93.99, SRC: 192.168.93.130

Anschließend wird das eingekapselte Anforderungspaket mit dem Befehlscode 0X6f übertragen.

Wie in der folgenden Abbildung zu sehen ist, hat sich die Ziel-IP-Adresse von 192.168.93.99 auf 192.168.93.90 geändert

Der Beitrag von OPSWAT: Sichtbarkeit und Prävention durch MetaDefender OT Security und MetaDefender Industrial Firewall

MetaDefender OT Security

OPSWAT's MetaDefender OT SecurityMetaDefender OT Security von OPSWAT spielt eine entscheidende Rolle bei der Abschwächung der mit CVE-2018-17924 verbundenen Risiken. Seine Fähigkeiten gehen über traditionelle Sicherheitsmaßnahmen hinaus und bieten einen umfassenden Einblick in industrielle Umgebungen. Mit seiner Asset-Transparenz-Funktion identifiziert MetaDefender OT Security Schwachstellen und potenzielle Angriffe und bietet so eine wichtige Verteidigungsschicht gegen Exploits wie die in der CVE beschriebenen.

Hauptmerkmale und Funktionen

Advanced Threat Detection

MetaDefender OT Security setzt fortschrittliche Mechanismen zur Erkennung von Bedrohungen ein, um potenzielle Risiken zu identifizieren, bevor sie das System beeinträchtigen können.

Überwachung in Echtzeit

Die Lösung überwacht kontinuierlich die Netzwerkaktivitäten und identifiziert schnell anomales Verhalten und potenzielle Sicherheitsverletzungen.

Maßgeschneiderter Schutz

MetaDefender OT Security wurde mit Blick auf Industrieprotokolle entwickelt und bietet maßgeschneiderten Schutz vor Bedrohungen, die speziell für OT-Umgebungen gelten.

MetaDefender Industrial Firewall

OPSWAT's MetaDefender Industrial Firewall ergänzt MetaDefender OT Security um eine zusätzliche Verteidigungsschicht gegen Angriffe. Diese Lösung zielt speziell auf die Erkennung und Verhinderung potenzieller Angriffe auf kritische Industriesysteme ab. Dazu isoliert sie die Systemnetzwerke und verhindert, dass sich der Angriff auf die Anlagen/Systeme im Netzwerk auswirkt.

Hauptmerkmale und Funktionen

Intrusion Detection

MetaDefender Industrial Firewall erkennt und warnt aktiv vor potenziellen Eindringlingen, so dass die Betreiber rechtzeitig Informationen erhalten, um effektiv reagieren zu können.

Vorbeugende Maßnahmen

Die Lösung geht über die Erkennung hinaus und implementiert Präventivmaßnahmen, um Angriffe bereits im Ansatz zu stoppen und kritische Infrastrukturen zu schützen.

Integrationsfähigkeiten

Die MetaDefender Industrial Firewall lässt sich nahtlos in bestehende industrielle Steuerungssysteme integrieren und sorgt so für minimale Unterbrechungen während der Implementierung.

Referenz

- 1766-RM001J-DE-P MicroLogix 1400 Speicherprogrammierbare Steuerungen Referenzhandbuch (rockwellautomation.com)

- 8500747 Einführung in EtherNet/IP (acromag.com)

- doi:10.1016/j.diin.2017.06.012 (dfrws.org)

- https://www.talosintelligence.com/vulnerability_reports/TALOS-2017-0441

- Rockwell Automation MicroLogix 1400-Steuerungen und 1756 ControlLogix-Kommunikationsmodule | CISA

- Shiliangang POC