Cyber-Bedrohungen entwickeln sich ständig weiter und Angreifer finden immer neue Wege, um die Erkennung durch unkonventionelle Dateitypen, eingebettete bösartige Inhalte und neuartige Angriffsvektoren zu umgehen. Die neuesten Sicherheitsverbesserungen von OPSWATheben die Erkennung von Bedrohungen auf die nächste Stufe und geben Unternehmen leistungsstarke Tools an die Hand, mit denen sie Bedrohungen mit größerer Präzision analysieren, klassifizieren und neutralisieren können. Von der Erkennung benutzerdefinierter Dateitypen bis hin zur Tiefenprüfung von PCAPs (Network Packet Captures) sorgen diese Upgrades dafür, dass Sicherheitsteams neuen Risiken immer einen Schritt voraus sind.

Erkennung von Dateitypen

Benutzerdefinierte Regeln definieren

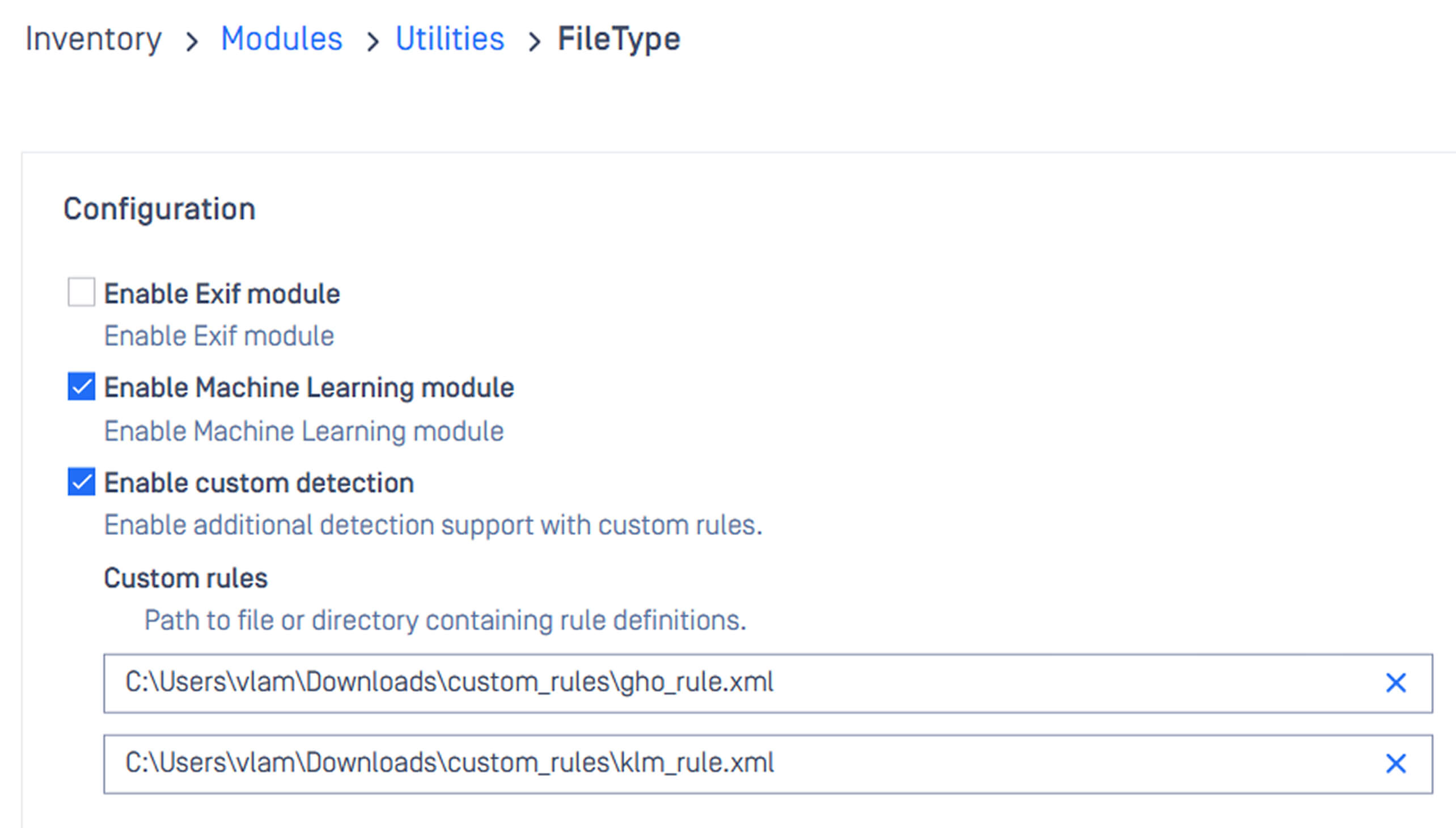

Unternehmen stoßen häufig auf Dateien in speziellen oder proprietären Formaten, die von Standardtools nicht sofort erkannt werden. Das Warten auf Korrekturen des Anbieters kann Arbeitsabläufe zum Stillstand bringen, so dass die Teams nicht wissen, ob sie diese Dateien blockieren (und damit Unterbrechungen riskieren) oder zulassen sollen (und damit ein Risiko eingehen).

Die File Type Detection Engine löst dieses Problem mit einer benutzerdefinierten, regelbasierten Dateityperkennung, die es Unternehmen ermöglicht, ihre eigene Klassifizierungslogik für nicht erkannte Dateien zu definieren.

- Definieren Sie Ihre eigenen Kriterien (z. B. Header, Erweiterungen oder Bytemuster), um nicht unterstützte Formate zu klassifizieren.

- Handeln Sie sofort - Sie müssen nicht auf Updates warten.

- Sorgen Sie für ein Gleichgewicht zwischen Sicherheit und Produktivität, indem Sie die Regeln an die spezifischen Richtlinien Ihres Unternehmens für die Dateiverarbeitung anpassen.

So haben Sie die Kontrolle wieder in der Hand und können sicherstellen, dass auch Nischen oder neue Dateitypen mit Ihren Arbeitsabläufen übereinstimmen.

Deep CDR™

Geben Sie den "Grund für die Aktion" an

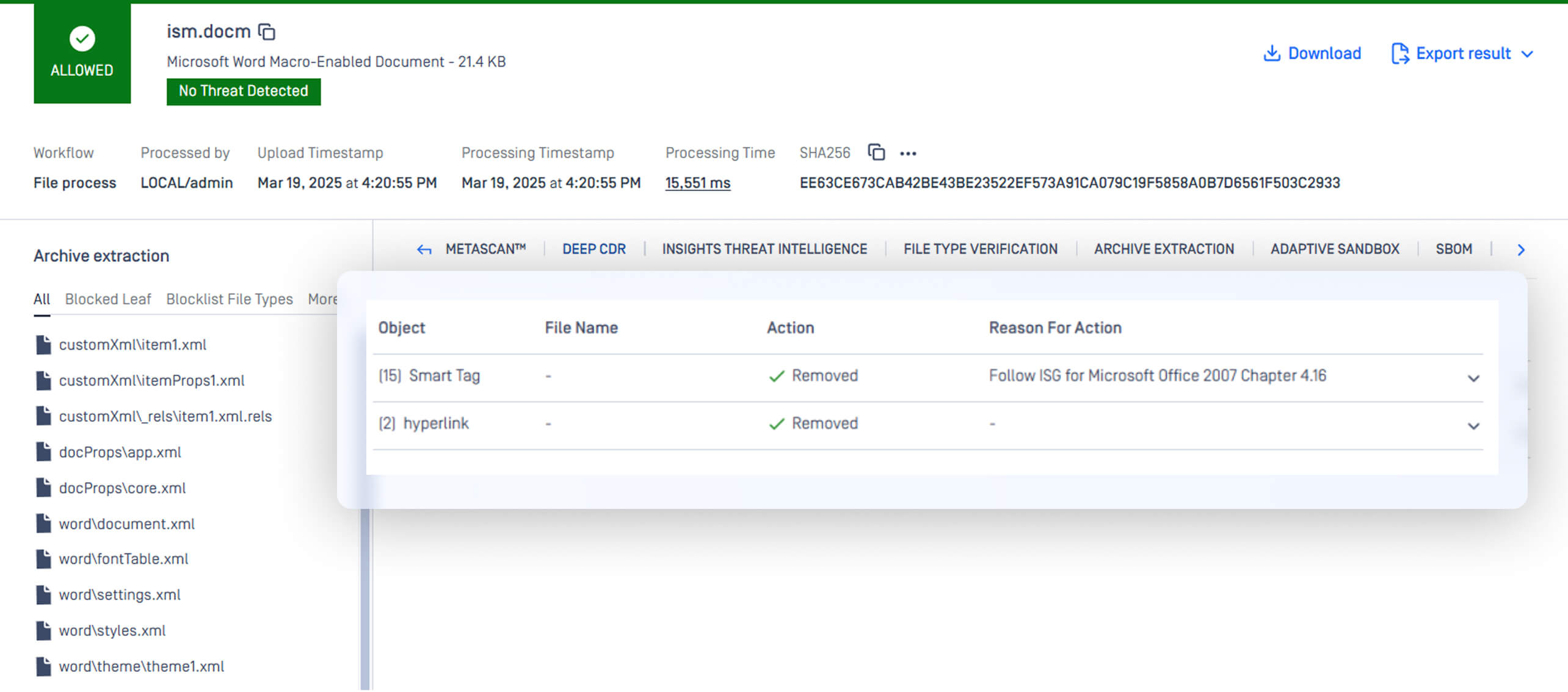

Moderne Dokumente sind mehr als nur Text und Bilder - sie enthalten Metadaten, eingebettete Objekte und sogar versteckte Skripte, die als Angriffsvektoren dienen können. Während Makros weithin als riskant gelten, entziehen sich subtilere Bedrohungen wie Dokumenteigenschaften, Vorlagenverweise oder QR-Codes, die in ältere Office-Dateien eingebettet sind, oft einer genaueren Prüfung.

Deep CDR bietet jetzt detaillierte Erklärungen zu den Gründen für die Aktion, damit Sicherheitsteams verstehen, warum bestimmte Elemente bereinigt wurden. Diese Transparenz ist entscheidend für Compliance, forensische Analysen und das Vertrauen der Benutzer.

ASCII-basierte QR-Codes erkennen

Bedrohungsakteure entwickeln ständig neue Methoden, um der Entdeckung zu entgehen. Eine neue Taktik besteht darin, bösartige QR-Codes im ASCII-Format einzubetten. Diese QR-Codes können, wenn sie gescannt werden, zu Phishing-Websites oder bösartigen Downloads führen.

Deep CDR erkennt und neutralisiert jetzt ASCII-kodierte QR-Codes und entschärft so diesen neuen Angriffsvektor, bevor er ausgenutzt werden kann.

Rekursive Sanitisierung von Base64-kodierten JSON-Daten

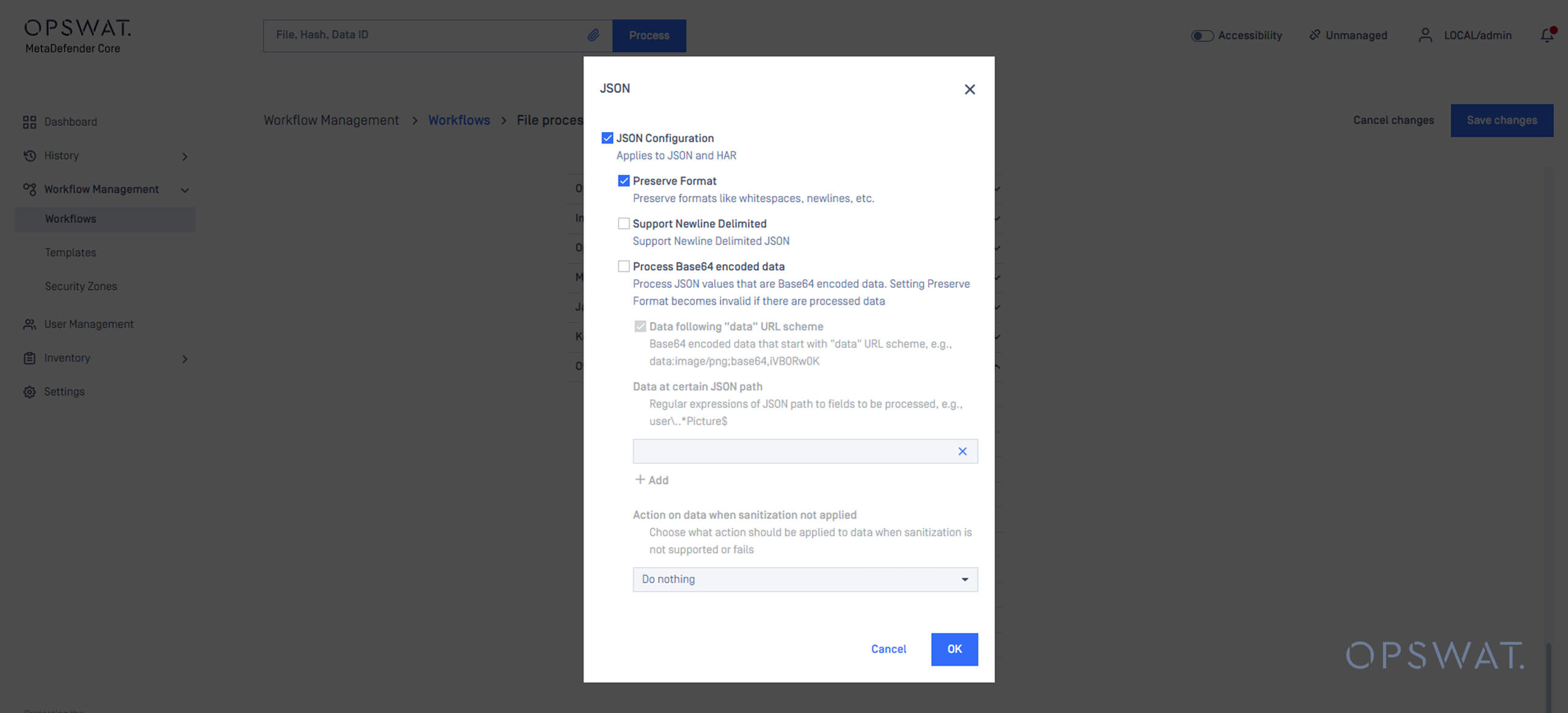

Eine weitere wichtige Verbesserung ist die Tiefenprüfung von Base64-kodierten JSON-Daten. Angreifer betten zunehmend bösartige Nutzdaten in kodierte Zeichenfolgen in API oder Konfigurationsdateien ein.

Deep CDR enthält jetzt eine rekursive Bereinigungsfunktion für Base64-kodierte JSON-Inhalte, die sicherstellt, dass:

- Die Base64-kodierten Daten werden dekodiert.

- Der extrahierte Inhalt wird bereinigt.

- Die bereinigten Daten werden in Base64 neu kodiert und wieder in die JSON-Struktur eingefügt.

Dieses Verfahren stellt sicher, dass keine Bedrohungen in strukturierten Datendateien eingebettet bleiben.

Archiv-Extraktion

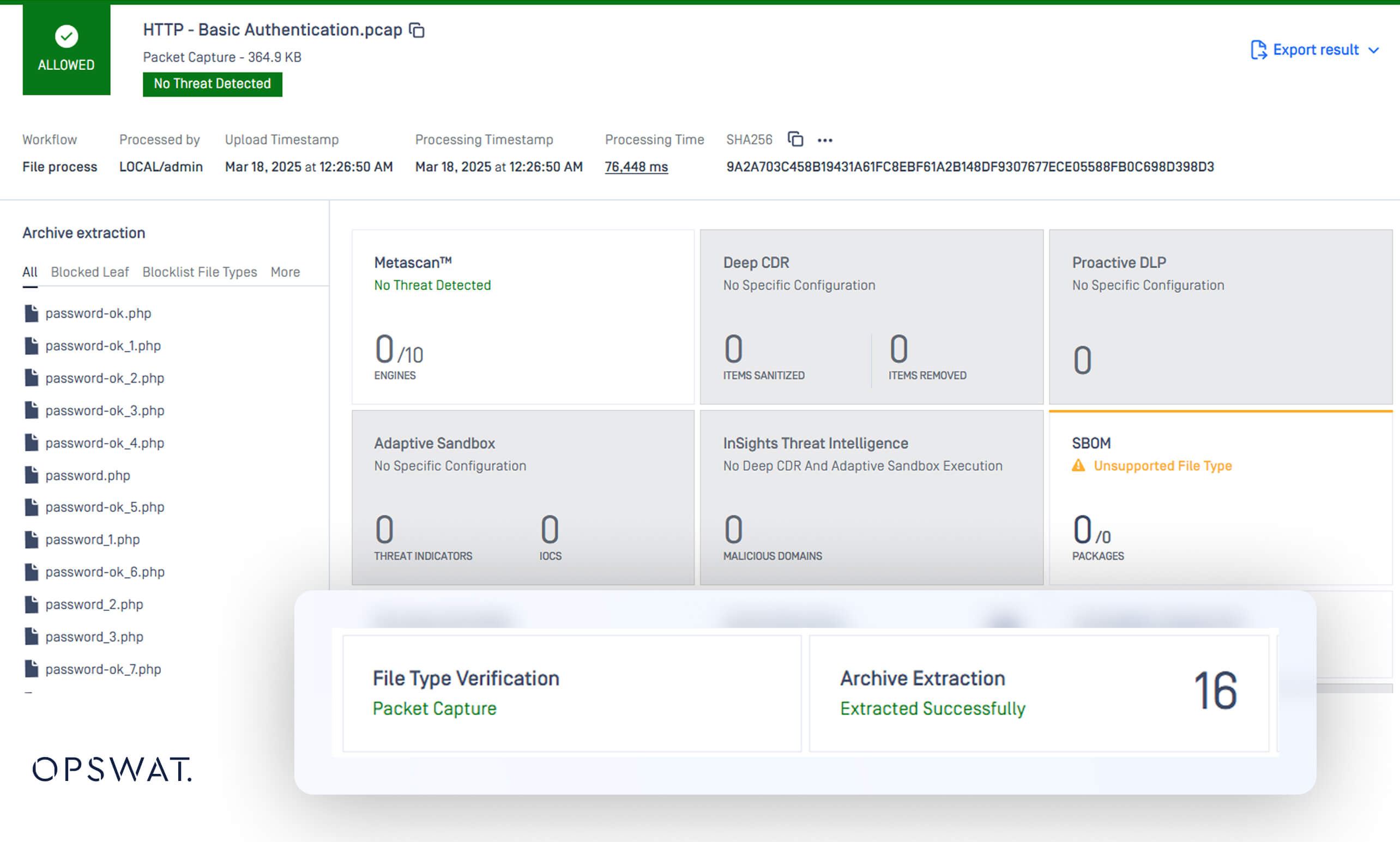

Extrahieren und Prüfen von PCAP-Dateien

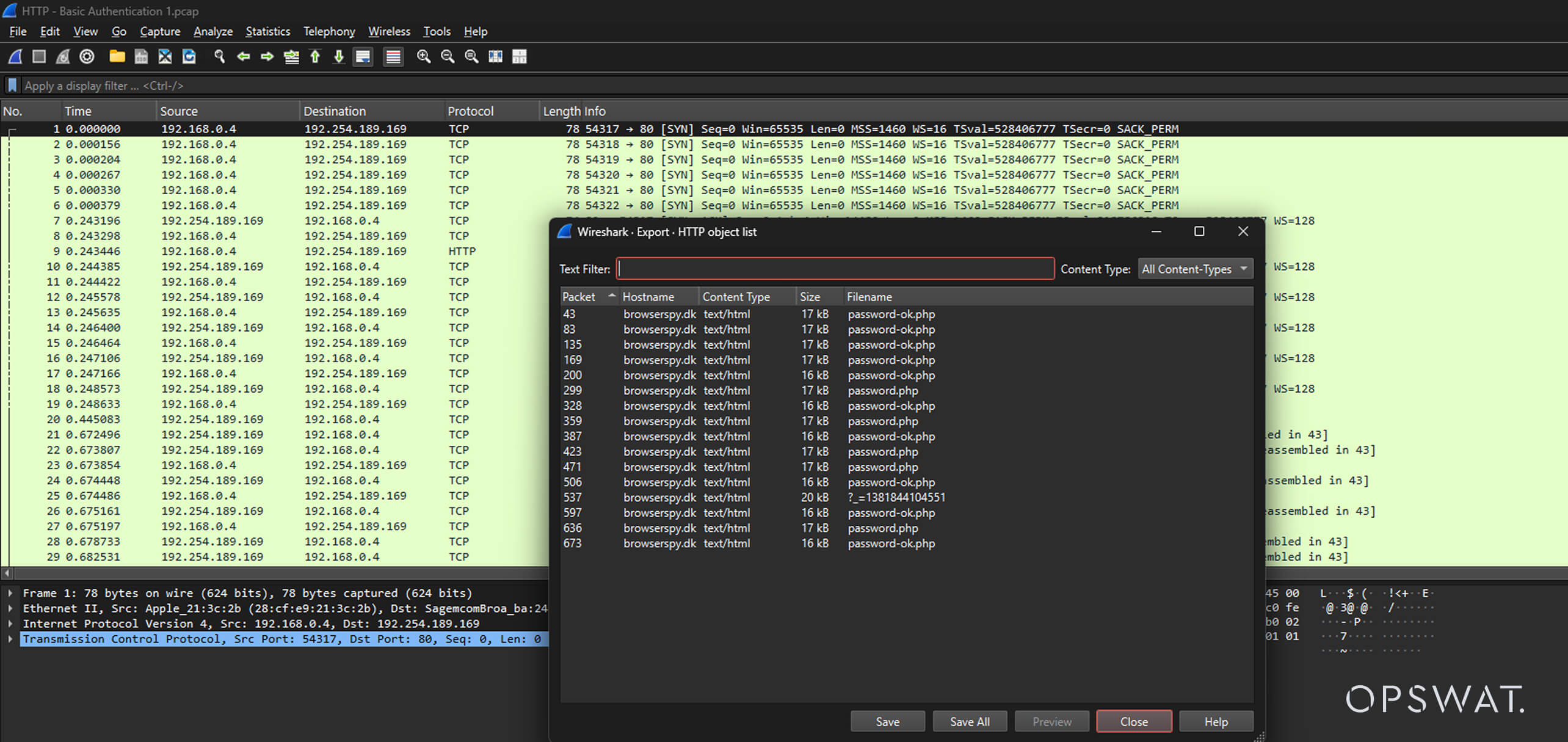

Netzwerk-Packet-Captures (PCAP-Dateien) sind eine Fundgrube für forensische Ermittler, aber sie sind auch ein blinder Fleck für viele Sicherheitslösungen. Herkömmliche Tools behandeln PCAPs oft als undurchsichtige Container und ignorieren den darin eingebetteten HTTP-, FTP- oder IMAP-Datenverkehr. Dieses Versäumnis ermöglicht es Angreifern, Daten zu exfiltrieren oder Malware über scheinbar harmlose Netzwerkprotokolle zu verbreiten.

Archive Engine extrahiert und untersucht nun alle Pakete innerhalb von PCAP-Dateien und wendet dabei die gleiche strenge Analyse an wie bei eigenständigen Dateien. Durch die Rekonstruktion von Netzwerksitzungen und die Untersuchung der extrahierten Nutzdaten können Sicherheitsteams erkennen:

- Malware-Downloads

- Versuche der Datenexfiltration

- Befehls- und Kontrollkommunikation

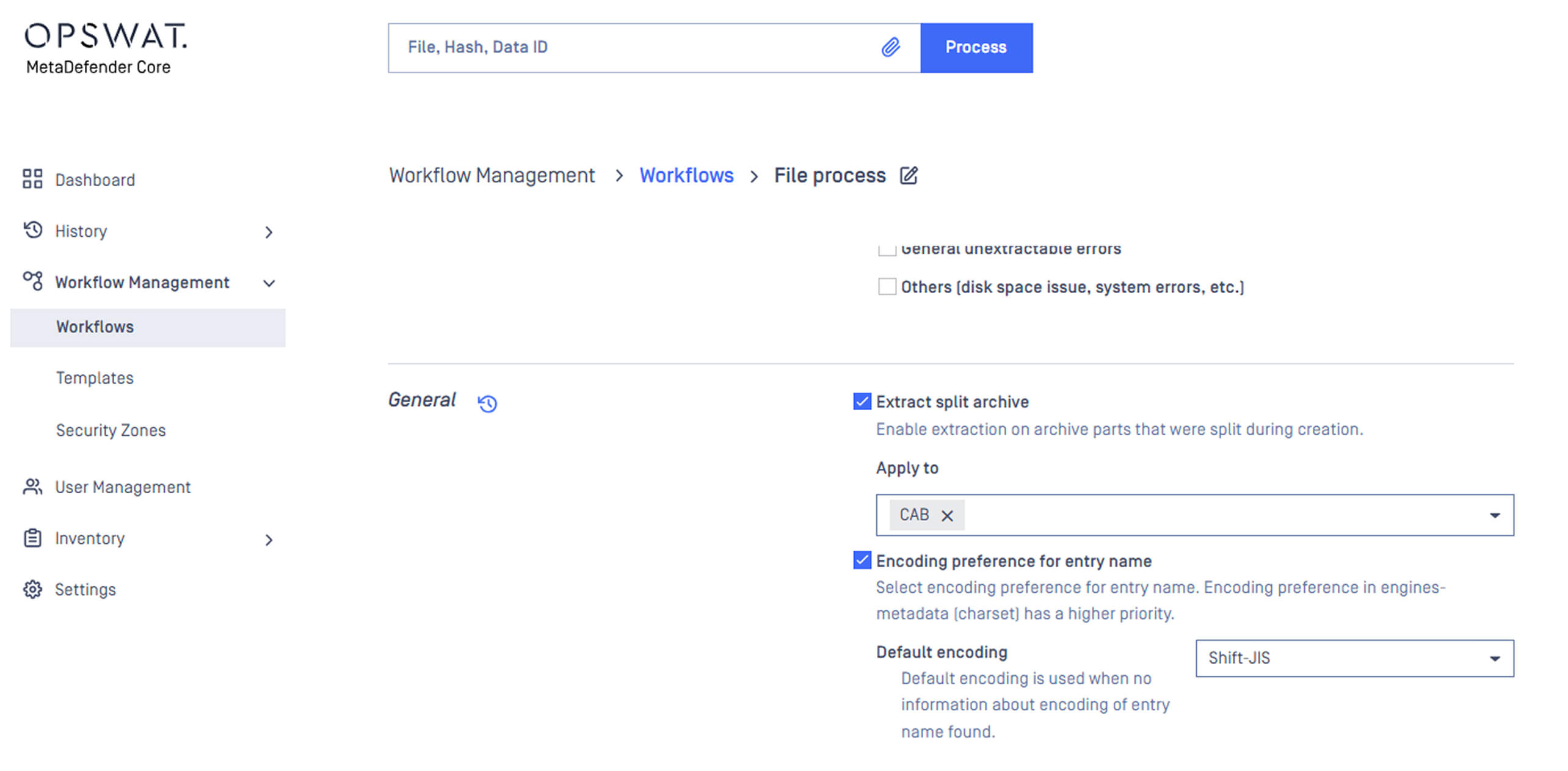

Flexible Konfiguration über Workflow-Integration ermöglichen

Zuvor waren mehrere globale Konfigurationsoptionen auf Modulebene beschränkt. Mit dieser Aktualisierung wurden wichtige Konfigurationen in die Workflows verlagert, was sie ermöglicht:

- Größere Flexibilität bei der Definition von Sicherheitsrichtlinien.

- Leichtere Anpassung an die Bedürfnisse des Unternehmens.

- Verbesserte Effizienz bei der Verwaltung umfangreicher Sicherheitsimplementierungen.

Upgrades für Ihre Bedürfnisse

Die neuesten Updates der Deep CDR, File Type Verification und Archive Extraction-Engines geben Sicherheitsteams die direkte Kontrolle darüber, wie Dateien, Dokumente und Netzwerkdaten analysiert werden, so dass Entscheidungen im Kontext und nicht auf Vermutungen beruhen. Wenn Sie mehr erfahren oder diese Funktionen in Aktion sehen möchten, kontaktieren Sie OPSWAT noch heute.