Die MetaDefender Access Zero-Trust Access Platform erweitert kontinuierlich ihre Funktionen. In der jüngsten Version wurde die ohnehin schon leistungsstarke Zero-Trust-Plattform um mehrere wichtige Funktionen erweitert, darunter die Meldung bekannter, von der CISA katalogisierter Schwachstellen (Known Exploited Vulnerabilities, KEV), ein zusätzliches Dashboard für die NERC-Konformität und ein automatisches Patch-Management für Anwendungen von Drittanbietern.

Diese neuen Funktionen fügen sich nahtlos in die neuen MetaDefender Access-Module ein, die Anfang 2023 eingeführt wurden: Das Basismodul Deep Compliance und weitere Module wie Vulnerability Management, Patch Management, Advanced Endpoint Security und Secure Access.

MetaDefender Zugriffsfunktionen im Einklang mit aufkommenden rechtlichen Rahmenbedingungen

Die neuen Funktionen von MetaDefender Access entstehen nicht in einem Vakuum. Die Vorschriften für die Einhaltung der Vorschriften werden immer strenger und verbreiteter. Anfang letzten Jahres hat das Weiße Haus ein Memorandum für die Leiter der Ministerien und Behörden der Bundesregierung herausgegeben , in dem eine bundesweite Strategie für eine Zero-Trust-Architektur dargelegt wird. Im Oktober 2022 gab die CISA - die amerikanische Agentur für Cybersicherheit und Infrastruktursicherheit - eine verbindliche operative Richtlinie (BOD 23-01) zur Verbesserung der Sichtbarkeit von Anlagen und vulnerability detection in Bundesnetzwerken heraus.

Kurz gesagt: Bis zum 3. April 2023 müssen alle Bundesbehörden alle sieben Tage eine automatische Bestandsaufnahme durchführen und alle 14 Tage eine Auflistung der Schwachstellen aller entdeckten Objekte (einschließlich Endgeräten wie Laptops) vornehmen. Speziell für Organisationen mit kritischen Infrastrukturen bereitet die Biden-Regierung eine nationale Strategie vor, die zum ersten Mal eine Reihe umfassender Cybersicherheitsvorschriften für kritische Infrastrukturen vorsieht.

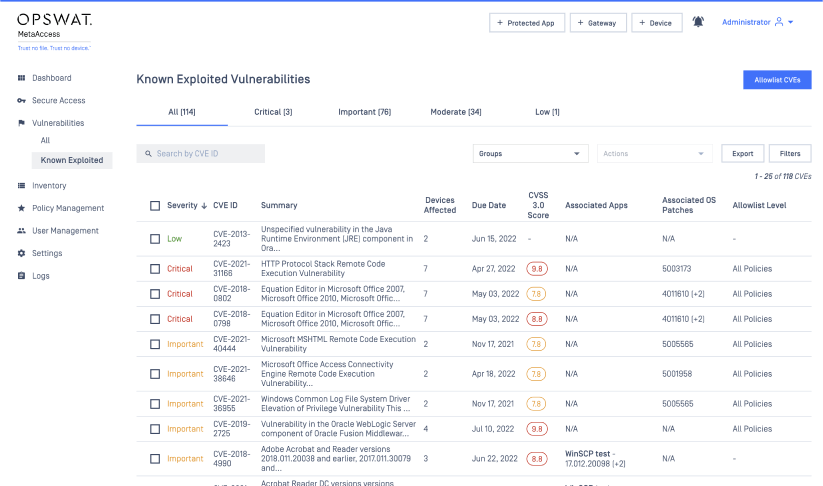

Erkennung und Behebung bekannter, ausgenutzter CISA-Schwachstellen

Die Behebung bekannter Sicherheitslücken (KEV), wie sie von der CISA katalogisiert werden, ermöglicht es den Anwendern, Geräte mit KEVs leicht zu erkennen. Aus Sicht der Compliance erkennt das System, ob der Endpunkt eine KEV aufweist, und in Übereinstimmung mit der Verwaltungsrichtlinie wird sie entweder automatisch behoben oder als kritisch gekennzeichnet. Der Benutzer erhält dann eine Warnung, und sein Zugang zum Netzwerk wird bei Bedarf gesperrt.

Die Plattform zeigt nun KEVs neben CVEs (Common Vulnerabilities and Exposures) im Bericht an, wie unten dargestellt.

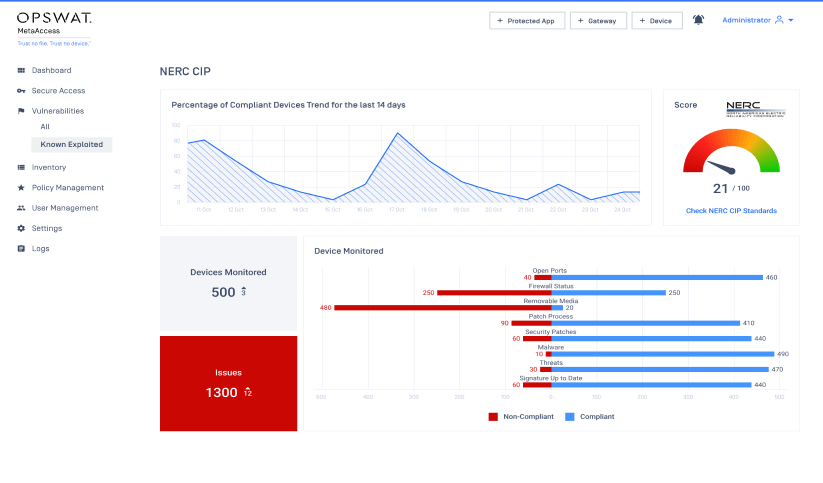

Sicherstellen, dass Sie auf die NERC CIP-Konformität vorbereitet sind

Aufgrund der langjährigen Erfahrung von OPSWATbei der Bereitstellung von Cybersicherheitslösungen für Unternehmen mit kritischen Infrastrukturen werden viele Kunden von OPSWATdas NERC-Compliance-Dashboard als eine sehr hilfreiche Funktion empfinden. Die MetaDefender Access Platform zeigt nun deutlich an, welche Geräte entweder konform oder nicht konform mit NERC-regulierten Compliance-Kategorien sind, wie z.B. Firewall-Status, Port-Kontrolle, Sicherheits-Patch-Lücken, Verhinderung von bösartigem Code, Signatur-Updates und Durchsetzung der Authentifizierung interaktiver Benutzer.

Automatisches Patchen von Sicherheitslücken von Drittanbietern

Die Patch Management Komponente der Plattform MetaDefender Access bietet nun ein automatisches Patch-Management für Anwendungen von Drittanbietern. Der Administrator kann den Benutzern die Möglichkeit geben, Updates mit einem einzigen Klick manuell durchzuführen oder automatische Updates auf dem Endpunkt zu aktivieren.

Das große Bild

Mit der Vorreiterrolle der US-Regierung werden Vorschriften, die die Einhaltung von Vorschriften in einer Reihe von Bereichen wie Schwachstellen, Patch-Management und Zero-Trust-Sicherheit vorschreiben, schnell zum Industriestandard. OPSWATDie MetaDefender Access Zero-Trust Access Platform ist gut positioniert, um die Cyber-Herausforderungen auf dem Markt zu meistern, der mit kritischen Infrastrukturorganisationen und anderen in dieser neuen Realität arbeitet.

Wenn Sie mehr über MetaDefender Access erfahren möchten, lesen Sie unser kürzlich veröffentlichtes DatenblattMetaDefender Access.