Wenn eine neue Funktion in MetaDefender Access veröffentlicht wird, macht es immer Spaß, darüber nachzudenken, auf wie viele Arten sie im Rahmen der Überprüfung eingesetzt werden kann. MetaDefender Die leistungsstarke und sich ständig weiterentwickelnde Playbook-Funktion von Access bietet mehrere maßgeschneiderte Lösungen, die Sie bei der erweiterten Endpunktsicherheit oder bei Compliance-Prüfungen für alle Ihre Endpunkte unterstützen, unabhängig davon, ob sie sich vor Ort oder remote befinden. Betrachten wir zu diesem Zweck ein Sicherheitsproblem, das vor kurzem auf relativ neue Weise aufgetaucht ist: Nordkoreanische Hacker nutzen eine Technik, die als Bring Your Own Vulnerable Driver (BYOVD) bekannt ist, um einen Endpunkt auszunutzen. Diese Schwachstelle stand kürzlich ebenfalls im Mittelpunkt, als bekannt wurde, dass Microsoft Windows nicht wie angenommen vor ihr schützt.

Der Angriff in Kurzform

Weitere Informationen zu diesem Exploit finden Sie hier. Zusammenfassend lässt sich jedoch sagen, dass die Hacker einen Treiber mit einer bekannten Sicherheitslücke ausnutzen, die bei den meisten potenziellen Angriffszielen längst entfernt wurde. Der Angreifer installiert den Treiber auf dem Zielgerät, indem er das Opfer mit einer E-Mail, die einer Stellenanzeige ähnelt, ködert. Die E-Mail enthält ein bösartiges Dokument, das, wenn es geöffnet wird, das Gerät infiziert und den Treiber auf dem Rechner platziert, wo die darin enthaltene Schwachstelle genutzt werden kann.

MetaDefender Access Playbook Funktion: Eine fortschrittliche und Adaptive Lösung

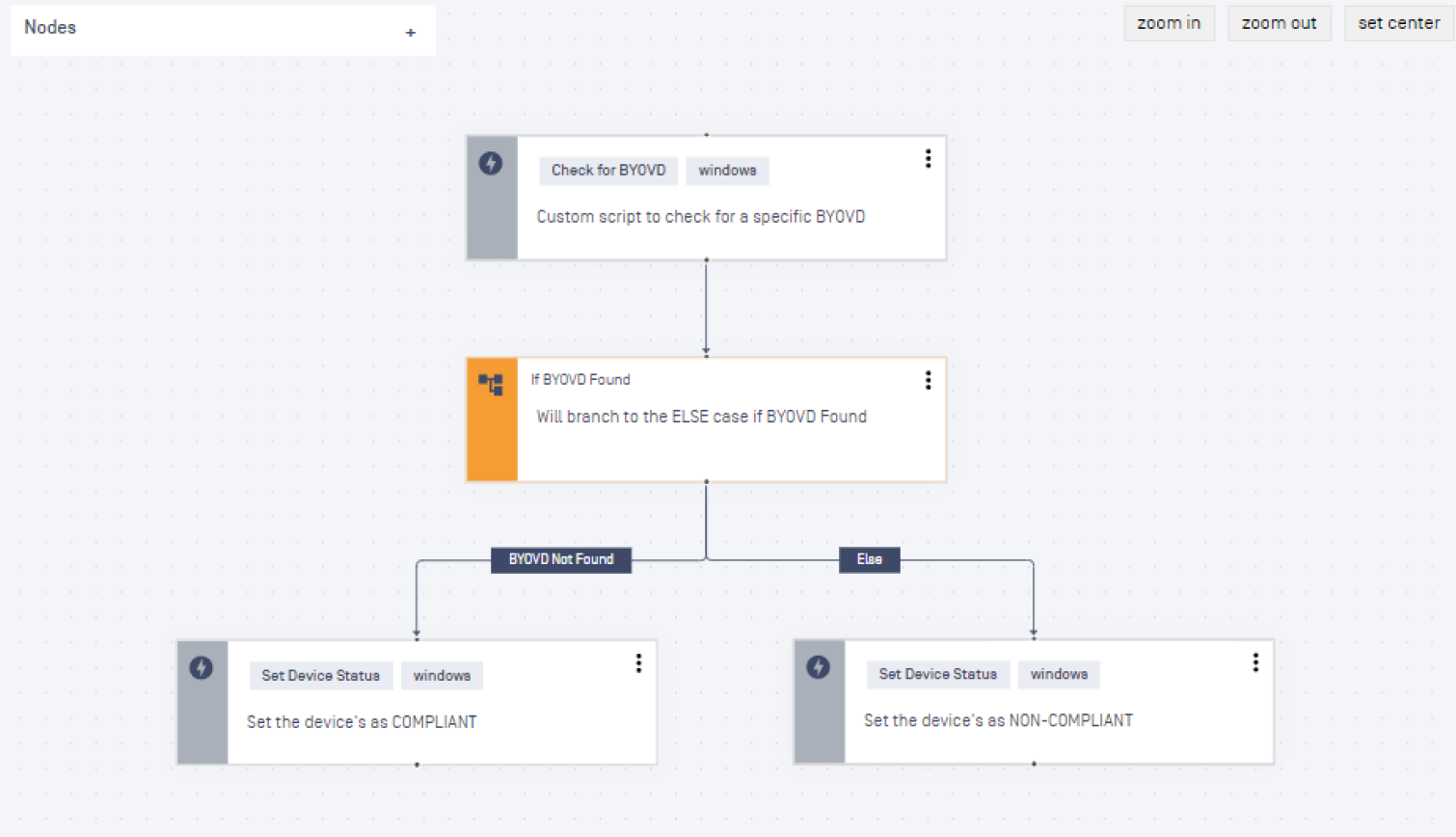

Zurück zu der Frage, wie man die Playbook-Funktion in MetaDefender Access kreativ nutzen kann. Wie unten gezeigt, kann ein Playbook ein Powershell-Skript ausführen, das nach der kompromittierten Version des Treibers in den wahrscheinlichsten Ordnern sucht, in denen die Angreifer ihn ablegen würden. Wenn die Datei in dieser Version gefunden wird, wird das Gerät, auf dem sie gefunden wird, als nicht konform gekennzeichnet, und das Gerät des Benutzers kann für den Zugriff auf geschützte Ressourcen gesperrt werden(lesen Sie hier, wie MetaDefender Access Anwendungen vor unsicheren Geräten schützen kann).

Der Administrator und der Endbenutzer erfahren dann, um welches Problem es sich handelt. Für den Administrator wird das Gerät als kritisches Problem aufgelistet, und der Endbenutzer erhält eine benutzerdefinierte Nachricht, die ihm mitteilt, warum es gesperrt ist. Durch die frühzeitige Erkennung dieses Problems kann die seitliche Ausbreitung gestoppt werden.

Dies ist nur ein weiteres Beispiel dafür, wie MetaDefender Access Ihre Endpunktsicherheit verbessern kann. Bei jeder Zero-Day-Ankündigung, die Endpunkte betrifft, egal ob Windows, macOS oder Linux, können Sie mit den MetaDefender Access-Playbooks vermeiden, eines der Ziele dieser allzu cleveren Angreifer zu werden.

MetaDefender Access ist Teil unseres Angebots an fortschrittlichen Sicherheitslösungen für Unternehmen. Um herauszufinden, wie Sie Ihre Cybersicherheitsmaßnahmen verbessern können, kontaktieren Sie unsere Experten gleich für eine Demo.

Sprechen Sie mit einem Experten