MetaDefender Sandbox bietet jetzt Bedrohungsanalysen und Transparenz für den ICS-Schutz in kritischen Infrastrukturen

Die Geschwindigkeit, mit der sich Malware und Angriffstechniken weiterentwickeln, und die zunehmenden globalen geopolitischen Spannungen haben sowohl im öffentlichen als auch im privaten Sektor die Frage, wie man kritische Infrastrukturen vor massiven Cyber-Störungen zu schützen.

In der Vergangenheit waren IT und OT/ICS-Systeme völlig voneinander isoliert, aber mit der digitalen Transformation verschmelzen diese beiden Welten jedoch immer mehr.

Infolgedessen verwenden Cyberkriminelle Malware, um gezielt OT-Netzwerke zu infiltrieren und die Systeme als Geiseln zu nehmen, auf die Systeme in Geiselhaft zu nehmen - wohl wissend, dass sich die Ziele die Ausfallzeiten nicht leisten können, die so oft auftreten, wenn Ransomware die IT Seite des Unternehmens trifft.

Die zunehmenden Angriffe auf ICS gefährden die Sicherheit der Öffentlichkeit, die auf kritische Infrastrukturen angewiesen ist, um Grundbedürfnisse zu gewährleisten. Wir haben dies bei den Angriffen der Iraner auf die saudische Ölinfrastruktur mit Triton und SandWorm erlebt die Angriffe auf ukrainische Stromversorgungsunternehmen mit Black Energy im Jahr 2015 und Industroyer im Jahr 2016.

Schwachstellen verstehen

Um die Funktionsweise von OT-Malware besser zu verstehen, ist es wichtig zu wissen, wo sich die Schwachstellen befinden und wie sie ausgenutzt werden. In den meisten Fällen befinden sie sich in den Windows-Controllern, die mit diesen Systemen verbunden sind, und in den Anweisungen, die auf die operativen Systeme gerichtet sind. Dazu gehören:

- Geräte: Clients für Mensch-Maschine-Schnittstellen (HMIs), Datenhistoriker, SCADA-Server und Engineering-Workstations (EWS)

- Plattformen (ICS-Software): GE Proficy, Honeywell HMIWeb, usw.

- Netzwerk: direkter Internetzugang zu einer ICS-Umgebung durch die Nutzung von Betriebsprotokollen wie Siemens S7, Omron FINS und EtherNet/IP sowie durch falsch konfigurierten VNC-Zugang. Dies kann zu lateralen Bewegungen gegenüber SMB führen.

Warum sollte man sich also auf diese Industrial Szenarien konzentrieren, abgesehen von der IT?

Nationale Akteure lieben ICS-Malware, da sie ihren politischen Zielen, die Infrastruktur zu untergraben, entgegenkommt, und breitere und tiefere Angriffsdienste in industriellen Umgebungen ermöglichen ihnen dies. Diese Akteure sind auch diejenigen, die über die Ressourcen, die für die erfolgreiche Durchführung von Angriffen auf ICS erforderlich sind, da diese im Allgemeinen mehr Raffinesse und Planung erfordern als ein Ransomware-Angriff, der mit Komponenten und Diensten "von der Stange" ausgeführt werden kann.

Verstehen der Angriffsmethoden

Es gibt einen besseren Weg, die Malware hinter diesen Angriffen zu verstehen und kritischen Infrastrukturen zu helfen kritischer Infrastrukturen zu verhindern, indem alle Verhaltensweisen dem MITRE ATT&CK Framework for ICS und YARA zugeordnet werden - zwei wichtigen Cybersicherheitsexperten vertraut sein sollten:

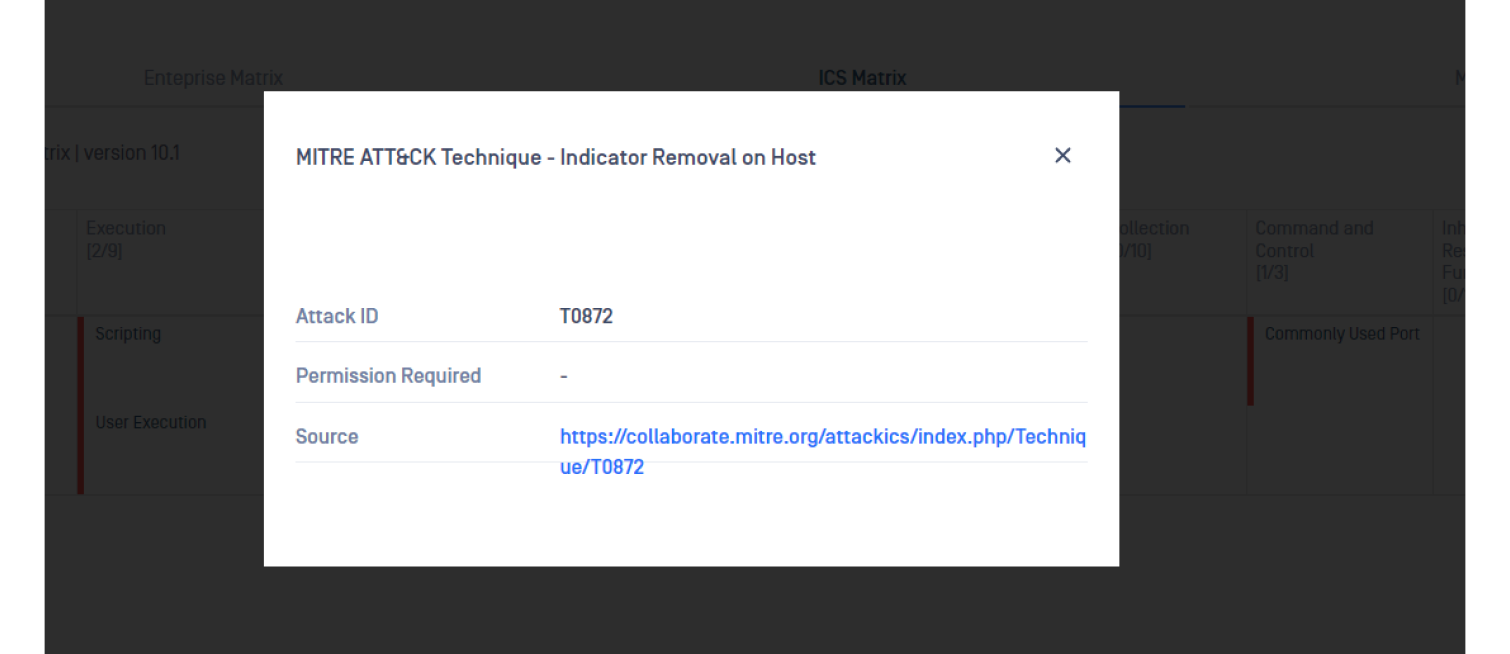

- MITRE ATT&CK für ICS: Ähnlich wie das weit verbreitete MITRE ATT&CK-Framework für IT modelliert dieses Framework Verhaltensweisen für Angriffe mit Malware die auf Industrial Kontrollsysteme abzielen. Durch die Abbildung des Verhaltens auf das MITRE ATT&CK ICS Framework können Tools können Tools wie MetaDefender Sandbox Verteidigern helfen, schnell zu erkennen, wie Malware versucht, ihre Systeme anzugreifen, und effektiv zu reagieren.

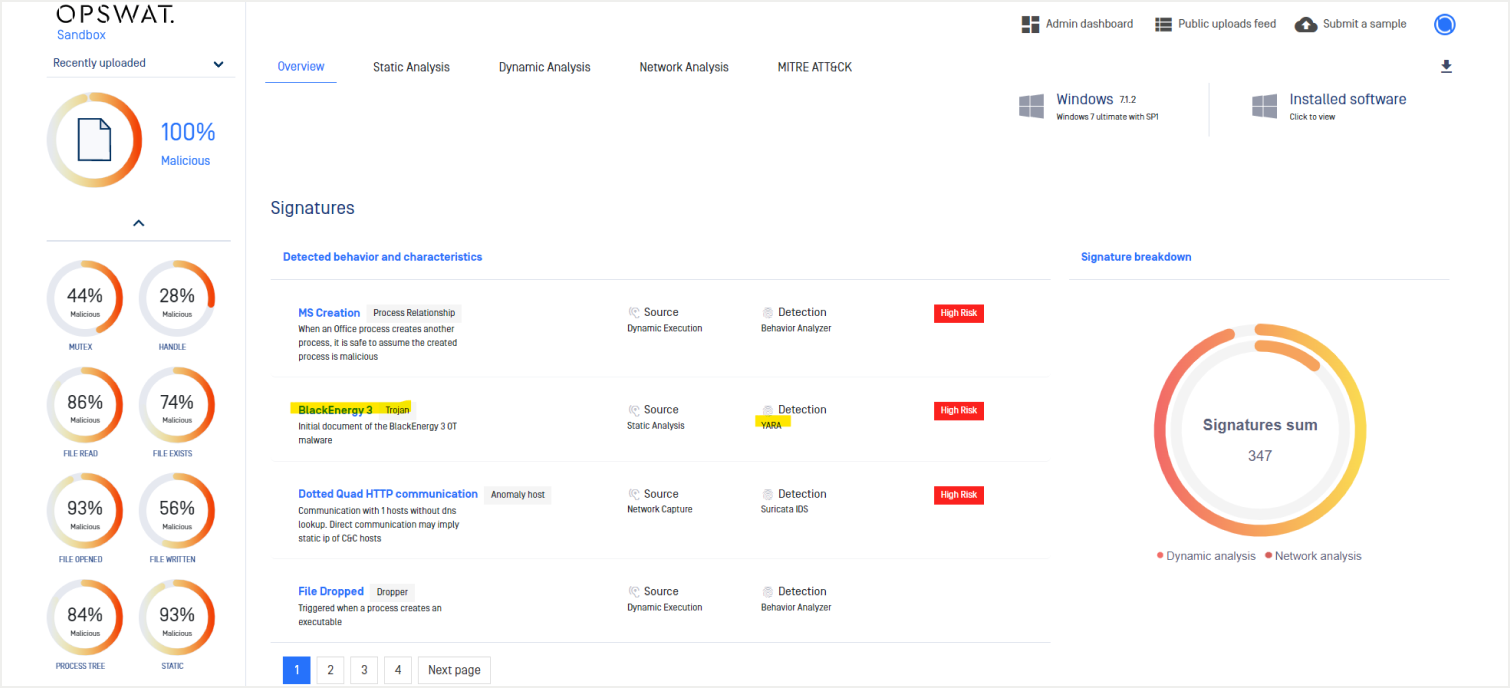

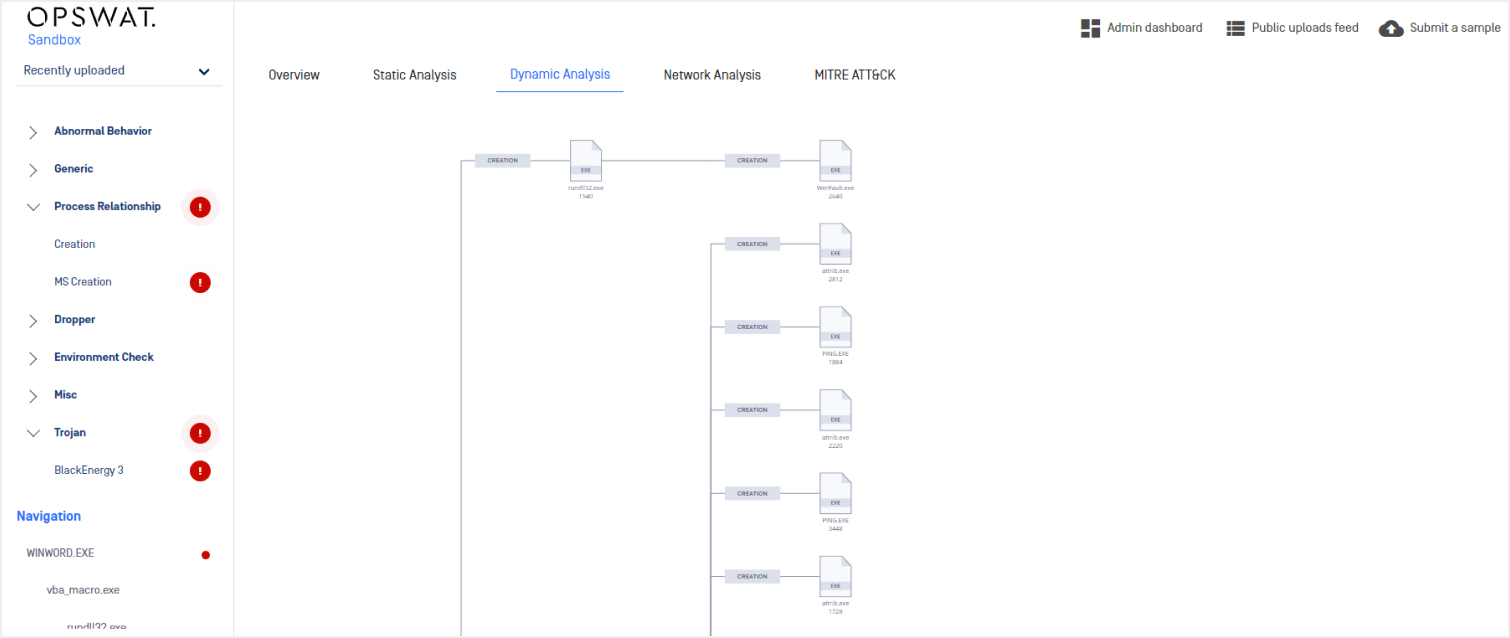

Als Beispiel hierfür analysierten wir Black Energy in der Sandbox und sahen die Abbildung von ICS-spezifischen Verhaltensweisen auf den Rahmen:

- YARA für Schutz, Erkennung und Bedrohungsjagd: Durch die Einbeziehung von Yara ICS-Regelsätzen können Analysetools, einschließlich OPSWAT Sandboxkönnen Analysetools, einschließlich Yara ICS, effektiver Attribute von Malware - sowohl statische als auch dynamische - identifizieren, die mit bekannten bösartigen Attribute für ICS-Malware übereinstimmen. Während die Malware-Dateien selbst häufig von Bedrohungsakteuren modifiziert werden, um die um der Entdeckung zu entgehen, müssen die Angreifer die vorhandene Infrastruktur und die Tools, Taktiken und Verfahren (TTPs) nutzen, um wirksam zu sein. Die Infrastruktur des Angreifers ist ein großer versunkener Kostenfaktor, den er wiederverwenden muss, und deshalb sind TTPs in verschiedenen verschiedenen Malware-Varianten. Folglich können TTPs, die mehr als einer Malware-Variante gemeinsam sind, Familien identifizieren und bei der Zuordnung helfen.

Das neueste MITRE ATT&CK for ICS bietet einen TTP-Rahmen, der speziell auf Angriffe auf operative Technologien ausgerichtet ist, wie wie z.B.die Hemmung von Reaktionsfunktionen.

Die Erkennung besonders ausweichender Malware in kritischen Infrastrukturen erfordert Analysefunktionen, die Folgendes umfassen sollten die eine umfassende statische und dynamische Analyse umfassen sollten, mit der Möglichkeit, spezifische TTPs für ICS-Angriffe zu erkennen, wie die die Analyse von Black Energy unten.

Die kürzlich veröffentlichte Version OPSWAT Sandbox v1.1.7 enthält die Zuordnung von IOCs zu ICS-TTPs. Mit den verfügbaren YARA-Regeln und einem MISP-Repository, das in OPSWAT MetaDefender Core integriert ist, können sich Unternehmen mit der umfassenden Lösung OPSWAT threat intelligence besser vor Malware-Bedrohungen schützen.