Technologien für Industrial Automatisierungs- und Kontrollsysteme (IACS oder ICS) sind für kritische Infrastrukturen und betriebliche Technologieumgebungen unerlässlich. Solche Systeme bestehen aus mehreren Komponenten, die über Netzwerkprotokolle miteinander kommunizieren, was sie anfällig für Cyberangriffe macht. Sogar die luftgeschützten Zonen innerhalb von IACS bleiben anfällig für Malware-Angriffe über Peripheriegeräte und Wechselmedien.

Die ISA/IEC 62443-Reihe von Cybersicherheitsnormen ist ein gemeinsamer Rahmen für Betreiber, Systemintegratoren und Komponentenhersteller von IACS und OT-Netzwerken. Die Normen umfassen eine Reihe von Anforderungen, Anweisungen, Kontrollen und bewährten Praktiken zur Sicherung des Betriebs, der Entwicklung, der Wartung und der Komponentenherstellung von IACS.

Geschichte und Entwicklung von ISA/IEC 62443

Die ISA/IEC 62443-Normen wurden 2002 von der International Society of Automation (ISA) als ISA 99 mit dem Ziel entwickelt, Standards für die Sicherung kritischer US-Infrastruktursysteme und -abläufe gegen Cyberangriffe festzulegen. Schließlich wurden sie der Internationalen Elektrotechnischen Kommission (IEC) zur weltweiten Anerkennung vorgelegt und in die Normenreihe ISA/IEC 62443 überführt.

Im November 2021 wurde ISA/IEC 62443 von der IEC als horizontale Norm eingestuft und ist damit ein weithin anerkannter Maßstab für die Cybersicherheit in allen Branchen, die InVeKoS verwenden, warten oder entwickeln. Derzeit umfasst die ISA/IEC 62443-Reihe mit über 800 Seiten einen umfangreichen Inhalt und einen breiten Geltungsbereich.

Für wen ist ISA/IEC 62443 gedacht?

In ISA/IEC 62443 werden drei Hauptrollen kontextbezogen definiert, um die Interessengruppen zu bestimmen, die von ihnen profitieren können:

- Eigentümer von Vermögenswerten: Organisationen, die InVeKoS besitzen und betreiben.

- Systemintegratoren: Organisationen oder Berater, die Dienstleistungen wie Systemintegration, Wartung oder andere InVeKoS-bezogene Dienstleistungen anbieten.

- Produkthersteller: Organisationen, die Produkte zur Erfüllung von Sicherheitsanforderungen anbieten, Produktkomponenten liefern oder den Lebenszyklus unterstützen.

Bestandteile der ISA/IEC62443

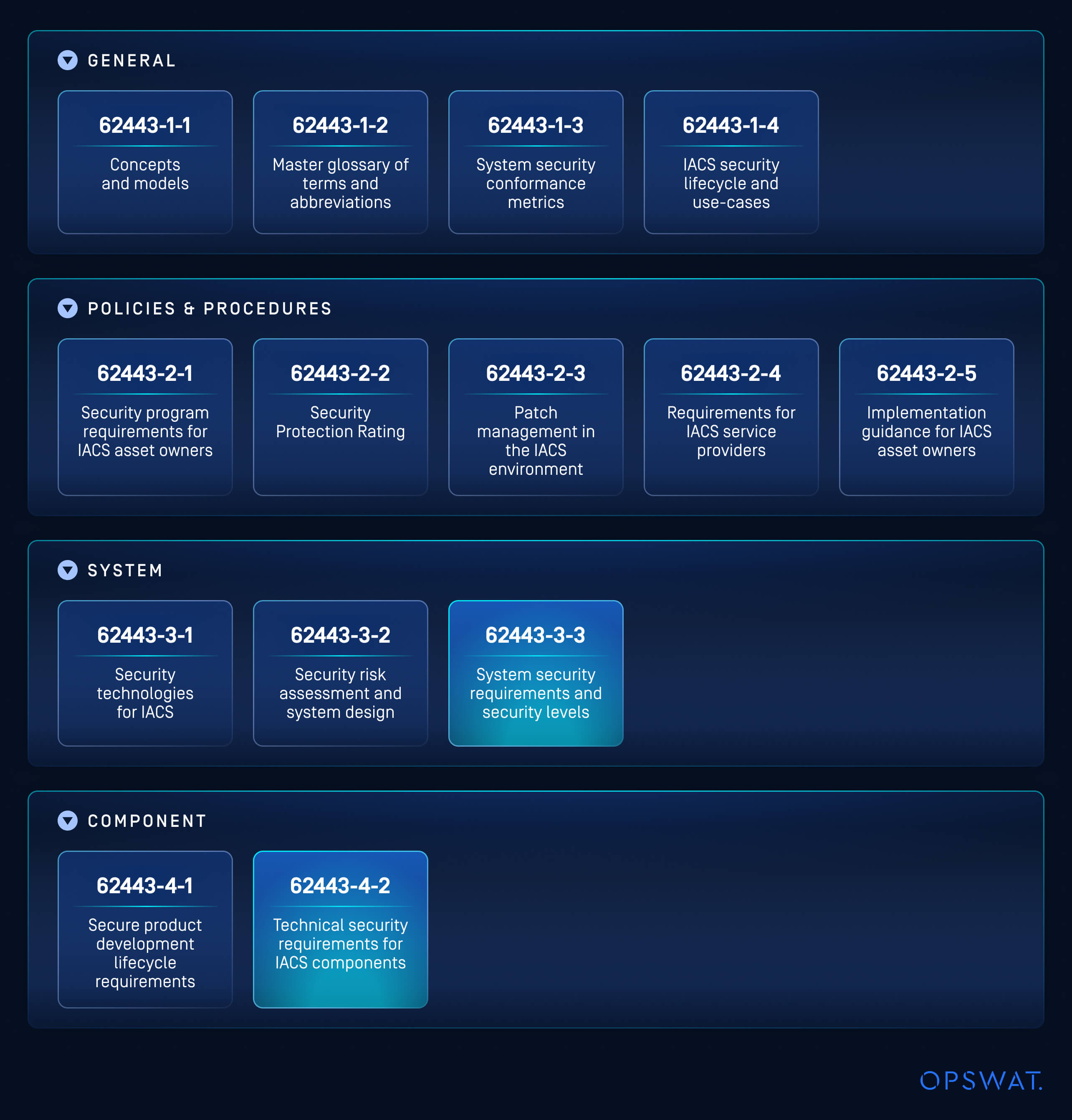

Die ISA/IEC 62443-Reihe ist in vier Hauptteile gegliedert: Allgemein, Richtlinien und Verfahren, System und Komponente. Jeder Teil richtet sich an eine andere Hauptrolle und enthält Anweisungen und Richtlinien, die einen bestimmten Aspekt oder eine bestimmte Phase der ICS-Sicherheit abdecken.

Die vier Teile der ISA/IEC62443-Reihe

Allgemein 62443-1

Der erste Teil enthält einen allgemeinen Überblick und führt in die grundlegenden Konzepte, Anforderungen, Terminologie und Leitlinien für die Gestaltung und Umsetzung der Cybersicherheit im InVeKoS ein.

Es beginnt mit Abschnitt 62443-1-1, in dem die grundlegende Terminologie, die Konzepte und die in der gesamten Normenreihe verwendeten Referenzmodelle definiert werden. Dann folgen 62443-1-2 mit einem Glossar der in der gesamten Normenreihe verwendeten Begriffe und Abkürzungen und 62443-1-3, in dem Sicherheitsmetriken zur Bewertung und Messung der Sicherheit von Systemen erörtert werden. Schließlich enthält 62443-1-4 Richtlinien, die bei der Behandlung der Cybersicherheit ganzer Systeme zu beachten sind.

Richtlinien und Verfahren 62443-2

Der zweite Teil konzentriert sich auf Governance und Risikomanagement und bietet Anleitungen zur Erstellung, Pflege und Verwaltung von Cybersicherheitsprogrammen.

Abschnitt 62443-2-1 beschreibt den Prozess der Erstellung, Implementierung und Aufrechterhaltung eines Cybersicherheits-Managementsystems für InVeKoS, während 62443-2-2 detaillierte Implementierungsrichtlinien für Organisationen bietet, die bei der Einrichtung von InVeKoS-Sicherheitsprogrammen zu beachten sind. In 62443-2-3 werden bewährte Praktiken für die Verwaltung von Software- und Firmware-Patches zur Aufrechterhaltung der Systemsicherheit beschrieben, und in 62443-2-4 werden Anforderungen an die Cybersicherheit und bewährte Praktiken für Dienstanbieter, die in industriellen Umgebungen arbeiten, aufgeführt.

System 62443-3

Dieser Teil enthält Leitlinien für die Konzeption und Implementierung sicherer Systeme und behandelt die Cybersicherheitsanforderungen für InVeKoS. Er behandelt die Risikobewertung, die Anforderungen und Strategien für die Systemsicherheit sowie die Sicherheitsstufen des Systems.

Abschnitt 62443-3-1 gibt einen Überblick über bestehende und neue Sicherheitstechnologien, die für das InVeKoS relevant sind. Als Nächstes wird in Abschnitt 62443-3-2 eine Methodik für die Bewertung und das Management von Cybersicherheitsrisiken während des Systementwurfs vorgestellt. Schließlich legt 62443-3-3 detaillierte Anforderungen an die Systemsicherheit fest und kategorisiert sie in vier Sicherheitsstufen (SL1-SL4).

Bauteil 62443-4

Der vierte und letzte Teil der Serie beschreibt den Lebenszyklus der Produktentwicklung. Er konzentriert sich auf die Sicherheit einzelner Komponenten des InVeKoS, wie SCADA (Supervisory Control and Data Acquisition), PLCs (Programmable Logic Controllers) und Sensoren.

Sie umfasst zwei Abschnitte. 62443-4-1 umreißt die Prozesse eines Produktentwicklungslebenszyklus, einschließlich des Entwurfs, der Entwicklung und der Wartung von InVeKoS-Komponenten, und Abschnitt 62443-4-2 spezifiziert die technischen Sicherheitsanforderungen und Fähigkeiten, die für einzelne InVeKoS-Komponenten innerhalb des Systems erforderlich sind.

Grundlegende Anforderungen

Die sieben grundlegenden Anforderungen (FRs) werden im ersten Teil der Reihe (IEC 62443-1-1) genannt. Diese FRs sind der Eckpfeiler von ISA/IEC62443, auf dem jeder nachfolgende Teil der Reihe basiert, einschließlich der Teile, die sich auf Sicherheitsanforderungen für InVeKoS-Systeme (3-3) und -Komponenten (4-2) konzentrieren.

- Kontrolle der Identifizierung und Authentifizierung

- Kontrolle verwenden

- Systemintegrität

- Vertraulichkeit der Daten

- Eingeschränkter Datenfluss

- Rechtzeitige Reaktion auf Ereignisse

- Verfügbarkeit von Ressourcen

Vorteile und Anwendungen von ISA/IEC 62443

Diese Normen wurden von verschiedenen Branchen übernommen, darunter Fertigung, kritische Infrastrukturen, Öl und Gas, Gesundheitswesen und Abwasserbehandlung. Die Art und Weise, wie eine Organisation die ISA/IEC 62443-Reihe nutzen kann, hängt von der Rolle der Organisation innerhalb einer bestimmten Branche ab, sei es beim Betrieb, der Wartung, der Integration oder der Herstellung von Komponenten für InVeKoS.

Für Vermögenseigentümer

Eigentümer von Anlagen, die Sicherheitsprotokolle erstellen und InVeKoS betreiben, können sich auf Abschnitt 2 von ISA/IEC 62443 beziehen, um Anforderungen für Systemintegratoren zu entwickeln. Diese Leitlinien können ihnen dabei helfen, zu bestimmen, welche Sicherheitsmerkmale sie in einem Produkt speziell benötigen.

Für Systemintegratoren

Aufgrund der Durchführung von Integrations-, Wartungs- und ähnlichen ICS-bezogenen Dienstleistungen verwenden Systemintegratoren hauptsächlich die 62443-3-Normen, um das Sicherheitsniveau der Anlagenbesitzer zu bewerten und ihre Anforderungen zu verarbeiten. Außerdem werden die Normen 62443-3-3 verwendet, um die Sicherheit der von den Produktherstellern produzierten Komponenten zu bewerten und festzustellen, ob sie die von den Anlagenbesitzern geforderten Merkmale enthalten.

Für Produkthersteller

Die Produkthersteller erstellen und pflegen einen SDL (Security Development Lifecycle), bieten Produkte an, die das geforderte Sicherheitsniveau erfüllen, stellen Komponentenprodukte zur Verfügung und bieten Support für den gesamten Lebenszyklus. Produkthersteller sind Unternehmen, die InVeKoS-Hardware- und Softwarekomponenten herstellen. Produktherstellern dient die Norm 62443-4 als klare Referenz dafür, welche Fähigkeiten und Sicherheitsmerkmale sie in ihre Produkte einbauen sollten.

Bedeutung von ISA/IEC 62443-3-3 für den Schutz kritischer Infrastrukturen

Die Normen 62443-3-3 enthalten kritische technische Sicherheitsanforderungen und Sicherheitsstufen, die als Referenz für die zu erreichende Sicherheitsstufe dienen. Dieser Abschnitt wird von Systemintegratoren verwendet, um die Standards der von ihnen entwickelten Systeme zu erfüllen.

Wichtige Sicherheitsanforderungen

Verteidigung - im Detail

Eine Technik, die mehrere Verteidigungsebenen erfordert, um einen Cyberangriff zu verhindern oder zu verlangsamen. Die Sicherheitsebene kann beispielsweise physische Kontrollen, häufige Scans, die Sicherung von Dateiübertragungen und den Einsatz von Firewalls umfassen.

Zonen und Leitungen

Auf der Grundlage des Purdue-Modells, auch bekannt als Purdue Enterprise Reference Architecture (PERA), identifiziert die ISA/IEC-62443-Serie eine Zone als funktionale oder physische Einheit, während ein Conduit eine Sammlung von Kommunikationskanälen zwischen Zonen ist.

Risikoanalyse

Zusätzlich zu den konventionellen Verfahren der Risikoanalyse enthält ISA/IEC-62443-3-2 weitere Einzelheiten zu den Methoden der Sicherheitsrisikobewertung für ein InVeKoS.

Geringstes Privileg

Das Prinzip der geringsten Privilegien schränkt den Zugriff der Benutzer auf bestimmte Komponenten oder Anwendungen in einem System ein, um unnötigen Zugriff zu verhindern und die Angriffsfläche im Falle eines Cyberangriffs zu minimieren.

Nutzung von sicheren Komponenten

Der Teil ISA/IEC-62443-3-3 ist kein eigenständiger Anforderungskatalog, sondern stützt sich auch auf andere Teile der Reihe. Er geht davon aus, dass ein Sicherheitsprogramm gemäß IEC 62443-2-1 entwickelt wurde und dass sichere Komponenten gemäß ISA/IEC-62443-4-2 und ISA/IEC-62443-4-1 eingesetzt werden, um die Einhaltung der Anforderungen zu gewährleisten.

Sicherheitsstufen

Die definierten Sicherheitsstufen sollen die Stärke messen und Risikofaktoren in OT- und IACS-Systemen aufzeigen. In 62443-3-3 sind vier Sicherheitsstufen definiert, beginnend mit 1 als Mindeststufe und bis zu 4 als Höchststufe.

Sicherheitsstufe 1

Die definierten Sicherheitsstufen sollen die Stärke messen und Risikofaktoren in OT- und IACS-Systemen aufzeigen. In 62443-3-3 sind vier Sicherheitsstufen definiert, beginnend mit 1 als Mindeststufe und bis zu 4 als Höchststufe.

Sicherheitsstufe 2

Zum Schutz vor allgemeinen Cyberangriffen, die keine speziellen Fähigkeiten oder intensiven Ressourcen erfordern, wie z. B. einzelne Hacker.

Sicherheitsstufe 3

Deckt den Schutz vor vorsätzlichen Angriffen ab, bei denen ausgefeilte Techniken und spezifische Fähigkeiten mit mäßiger Motivation eingesetzt werden.

Sicherheitsstufe 4

Schützt vor vorsätzlichen Angriffen, die hochentwickelte, InVeKoS-spezifische Fähigkeiten mit Zugang zu erweiterten Ressourcen erfordern, wie z. B. Angriffe auf hochkritische Systeme durch organisierte Hackergruppen oder feindliche Staaten.

In Verbindung mit der Norm 62443-3-3 werden die Normen 62443-4-2 von Systemintegratoren häufig in Betracht gezogen, da sie weitere Anleitungen zur Sicherung jeder Komponente des Lebenszyklus bieten.

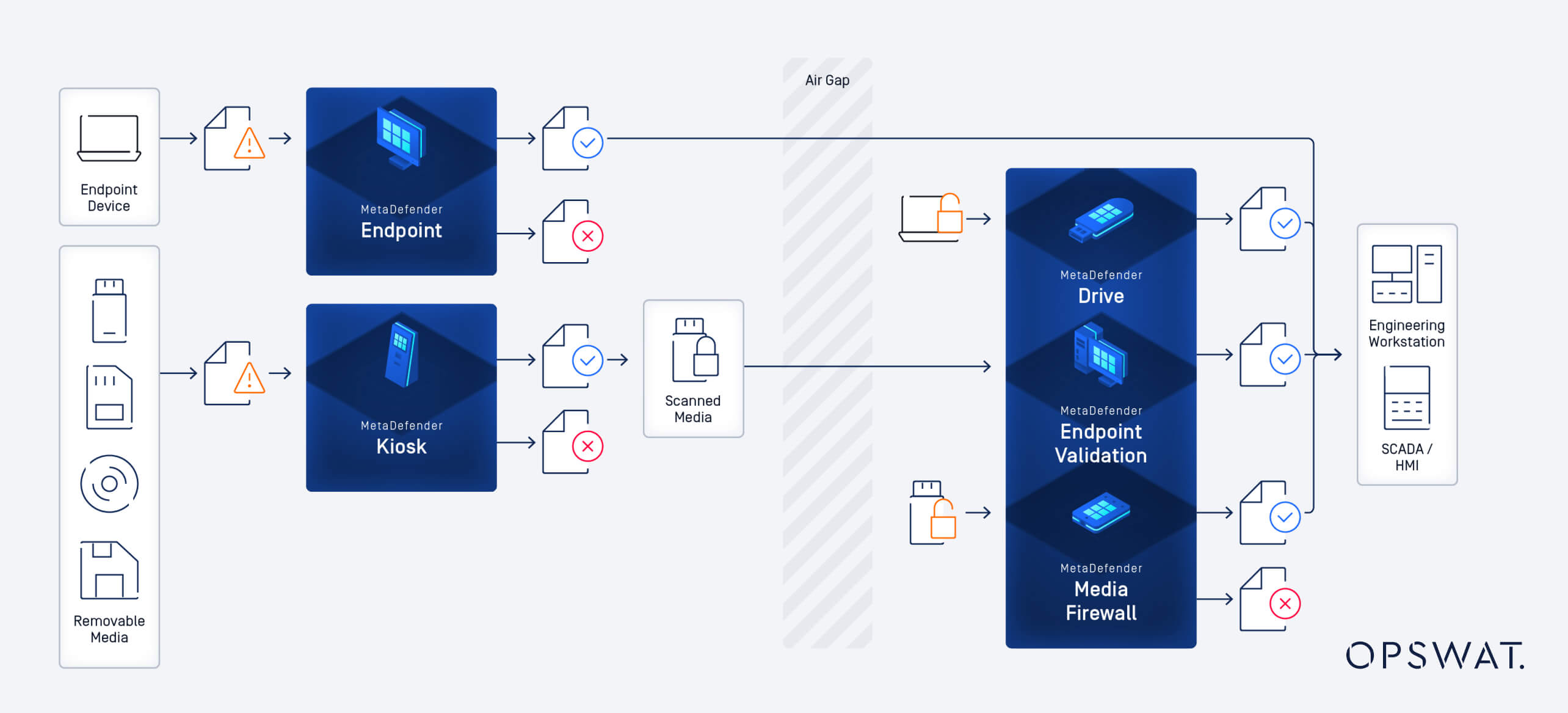

Peripheriegeräte und Schutz von Wechseldatenträgern

Wechseldatenträger wie USB und externe Festplatten werden häufig als Kanäle für die Datenübertragung in InVeKoS- und OT-Netzwerken verwendet, obwohl sie erhebliche Sicherheitsrisiken bergen. Es gab bereits prominente Cyberangriffe, die durch Wechseldatenträger verursacht wurden, wie z. B. Stuxnet, das auf die iranische Nuklearanlage Natanz abzielte (2010), der Angriff auf das indische Kernkraftwerk Kudankulam (2019) und der Agent.BTZ-Angriff, der sich über die Netzwerke des US-Verteidigungsministeriums verbreitete (2008).

Die Einbeziehung des Schutzes von Peripheriegeräten und Wechseldatenträgern als Teil der Defense-in-Depth-Strategie kann eine wesentliche Rolle bei der Abwehr solcher Angriffe spielen und zur Einhaltung der Normen ISA/IEC 62443 beitragen, wodurch das Risiko von Datenverletzungen und Systemstörungen verringert wird. Beispielsweise kann eine physische Lösung wie MetaDefender Wechseldatenträger mit mehreren Anti-Malware-Engines scannen, um deren Sicherheit zu gewährleisten. Andere Lösungen wie MetaDefender , MetaDefender Media , MetaDefender und MetaDefender Managed File Transfer MFT)™ können eine entscheidende Rolle bei der Verbesserung Ihres Sicherheitsniveaus und Ihrer Defense-in-Depth-Strategie spielen.

Schlussfolgerung

Die ISA/IEC 62443-Normen gelten als die umfassendsten Cybersicherheitsstandards, die sich mit den Cybersicherheitsherausforderungen von IACS- und OT-Umgebungen befassen. Mit der Normenreihe ISA/IEC 62443 können Unternehmen systematisch erkennen, was in ihrer Umgebung am wertvollsten ist, die Transparenz verbessern und Anlagen identifizieren, die besonders anfällig für Cyberangriffe sind.

OPSWAT bietet umfassende Lösungen für die Sicherheit von Peripheriegeräten und Wechselmedien, um den Defense-in-Depth-Schutz zu verbessern und die Angriffsfläche zu minimieren. Um zu erfahren, warum Organisationen, Regierungen und Institutionen auf der ganzen Welt OPSWAT vertrauen, sprechen Sie noch heute mit einem unserer Experten, um zu erfahren, wie wir Ihnen bei der Sicherheit Ihrer Peripheriegeräte und Wechselmedien helfen können.