Wir leben in einer digitalen Welt, in der sich die Anforderungen an die Arbeitsmittel und Kommunikationskanäle rasch ändern. Es besteht ein erhöhter Bedarf an Fernarbeit, der in Zukunft wahrscheinlich noch zunehmen wird, auch nachdem COVID-19 unter Kontrolle ist. Die Menschen suchen nach Möglichkeiten, ihre Arbeit zu vereinfachen, um ein gesundes Gleichgewicht zwischen beruflicher und privater Zeit zu halten. Diese neue Realität zwingt die Unternehmen, sich anzupassen und neue Wege zu finden, um auf die damit verbundenen Risiken zu reagieren:

- Menschen, die zum ersten Mal von zu Hause aus arbeiten, sind diejenigen, die am wenigsten IT wissen, wie man sich vor Sicherheitsvorfällen schützen kann,

- Bei privat genutzter Software ist die Wahrscheinlichkeit größer, dass sie Code enthält, mit dem Hacker den Endpunkt kapern können,

- SpikeDie zunehmende Nutzung von VPNs erhöht das Risiko der Verbreitung von Ransomware und Malware erheblich.

- Privilegierte oder mit hohen Befugnissen ausgestattete Konten sind attraktive Ziele für Angreifer - das Hacken dieser Konten für PII auf dem Schwarzmarkt; Ransomware-Angriffe; Schaffung von Sicherheitslückendie zu Zero-Day-Angriffen führen können; Abschaltung von Systemen; Verlust von Geschäften;Ruf Schaden.

IT-Fachleute und Sicherheitsspezialisten sind mehr denn je gefordert. Unabhängig davon, ob sie Privilegien vergeben oder nicht, ohne eine Sicherheitsstrategie und eine Lösung für die Verwaltung privilegierter Zugriffe (PAM) wird die Situation zu Zeit- und Geldverlusten, Spannungen und Frustration führen. Sie brauchen eine komplexe Lösung, die die Arbeit aller Beteiligten effizienter und sicherer macht und es den Mitarbeitern ermöglicht, die beste Software für ihre Bedürfnisse zu installieren und zu nutzen, ohne die Sicherheit des Systems zu gefährden. Aus diesem Grund OPSWAT MetaDefender Cloud von OPSWAT mit FastTrack Software's Verwaltung auf Anfrage. Das Ergebnis: eine GDPR-konforme, Cloud-basierte PAM-Lösung, die für den Seelenfrieden der Administratoren entwickelt wurde, damit siesich auf ihre Hauptaufgaben konzentrieren können .

Fast Track Admin auf Anfrage

Benutzererfahrung

Die Menschen nutzen die Software aus verschiedenen Gründen, z. B. als Kommunikationsmittel. Sie sind weder daran interessiert, die Software zu beherrschen, noch Experten für die Installation auf verschiedenen Betriebssystemen zu sein. Sie wollen die Software nur für ihre Geschäfte oder für persönliche Zwecke nutzen. Ideal ist es, wenn die Benutzer die Software installieren können, wenn sie sie brauchen, und dabei möglichst wenig Verantwortung übernehmen müssen, insbesondere was die Verwaltung der Installationen oder die damit verbundenen Sicherheitsrisiken angeht. Das Entfernen lokaler Admin-Rechte von verwalteten Endpunkten mindert kritische Schwachstellen, ermöglicht es den Benutzern jedoch nicht, vertrauenswürdige Aufgaben auszuführen, die eine Erhöhung der Berechtigungen erfordern. Hier macht Admin by Requests den Unterschied: Die Lösung entzieht den Administratoren ihre Rechte, aber die Benutzererfahrung ist dieselbe wie zuvor. Den Benutzern werden die Administratorrechte entzogen, aber sie können weiterhin Software installieren, auch solche, für die Administratorrechte erforderlich sind, wie z. B. WebEx, Adobe Reader oder TeamViewer. Das Einzige, was die Benutzer tun müssen, ist, die Installationsdatei zu suchen und herunterzuladen. Ab hier übernimmt Admin by Request die Aufgabe. Das Video zeigt die Benutzererfahrung mit aktivierter IT Genehmigung.

Die Lösung identifiziert die Benutzer, die Software-Installationen anfordern, basierend auf den Active Directory-Gruppen / Organisationseinheiten / Azure AD-Gruppen des Unternehmens mit Single Sign-on. Sie überwacht und prüft das Verhalten, um risikoreiche Benutzer und Assets durch den Thread und die Verhaltensanalyse aufzudecken und Malware-Angriffe zu bekämpfen.

Genehmigungsablauf für Installationen und Administratorrechte

Der Administrator muss ständig das Gleichgewicht zwischen der Zufriedenheit der Benutzer und dem Schutz der Systeme halten. Ohne eine PAM-Lösung gibt es zwei mögliche Szenarien, mit denen Administratoren in jeder Organisation konfrontiert sind, die beide zu Stresssituationen und Sicherheitsrisiken führen:

- Wenn das Unternehmen denWenn das Unternehmen den Benutzern lokale Administratorrechte einräumt, kann nicht vertrauenswürdige Software installiert werden, was zu einer Zunahme von Sicherheitsvorfällen (Malware, Sicherheitsverletzungen, Zero-Day-/Ransomware-Angriffe) und Geschäftsrisiken (sensible Daten/PII, schlechter Ruf, Geschäftsverlust usw.) führt ,

- Wenn das Unternehmen den Benutzern keine lokalen Administratorrechte zugesteht, müssen unzählige Ferninstallationen durchgeführt werden, was bedeutet, dass weniger Zeit und Aufmerksamkeit für die wichtigsten Aufgaben zur Verfügung steht. Außerdem müssen sie Whitelisting-Lösungen implementieren. Es ist unmöglich, alle Lösungen, die die Benutzer benötigen, vorherzusehen, so dass die Benutzer die benötigte Software möglicherweise nicht zurVerfügung haben, wenn sie sie brauchen. Außerdem bedeutet die Aufnahme von Dateien in die Whitelist nicht, dass die Dateien sicher sind, was zu weiteren Sicherheitsrisiken führt.

Admin by Request unterstützt beide Szenarien, indem es den Benutzern erlaubt, Software zu installieren, während es ihnen die Administratorrechteentzieht. Es kontrolliert die Aktionen und Absichten der Benutzer und bietet Administratoren einen einfachen Genehmigungsprozess: Wenn der Benutzer die Genehmigung für eine Installation anfordert, wird die Installation im Auditlog-Menü des Portals protokolliert. Wenn die Installation beginnt, wird der Prozess abgefangen und in eine Sandbox verlagert, ohne dass der Benutzer der Administrator ist, und mit einem vollständigen Audit in der App und im Portal für die zukünftige Dokumentation. Der Benutzer muss einen Grund angeben, warum diese Software benötigt wird, und seine Anmeldedaten (E-Mail und Telefonnummer) angeben, um fortfahren zu können.

Der Administrator entscheidet, ob jede Überwachung überprüft werden soll oder ob eine automatische Genehmigung erfolgen soll. Sehen Sie sich dieses Video für den vollständigen Genehmigungsablauf. Die Dateien befinden sich niemals im Cloud-Dienst "Admin by Request" oder passieren diesen in irgendeiner Form. Sie werden an MetaDefender weitergeleitet, wo sie nicht gespeichert, sondern nur gescannt werden - sie existieren dort nur , wenn sie gescannt werden. Der einfachste und schnellste Weg, eine "Run As Admin"- oder "Admin Session"-Anfrage zu genehmigen, ist die Verwendung der Appmobile oder einer Apple Watch. Es ist ein Echtzeit-Push und die Reaktion erfolgt schnell. Wenn der Administrator die Schaltfläche "Genehmigen" oder "Ablehnen" drückt, erhält der Benutzer eine E-Mail mit Anweisungen. Admins können auch das Portal für die Genehmigung von Anfragen nutzen. Um Zeit zu sparen, wird eine E-Mail-Benachrichtigung an alle Benutzer empfohlen, die Anfragen genehmigen können. Der gesamte Genehmigungsablauf ist beschrieben hier.

Admin by Request ist auch für Rollen gedacht, die umfassendere Rechte benötigen, wie z. B. Entwickler, die mehr tun müssen als Software zu installieren oder Anwendungen als Administrator auszuführen. Sehen Sie sich dieses Video um die Benutzererfahrung einer Administratorensitzung mit aktivierter IT Genehmigung zu verstehen.

Malware-Erkennung mit MetaDefender Cloud

Wie können Administratoren eine hohe Sicherheit in einem Unternehmen gewährleisten, in dem Benutzer privilegierte Rechte benötigen und die Dynamik der Softwareinstallationen zunimmt? Das Hochladen von Dateien, insbesondere über persönliche Endgeräte, die mit persönlichen Internet-Netzwerken aus allen möglichen Quellen verbunden sind, kann zu zahlreichen Sicherheitsvorfällen führen.

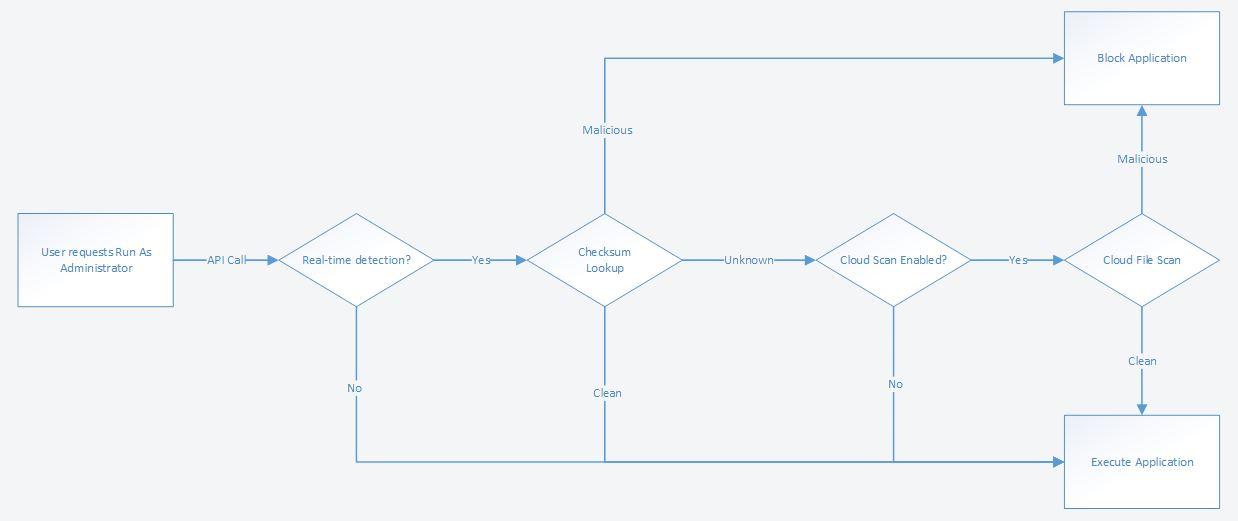

Verwaltung by Request hat MetaDefender Cloud integriert, um die Malware-Erkennung die Administratoren benötigen, bevor sie einer neuen Datei den Zugang zum System erlauben. Wenn ein Benutzer die Ausführung einer Datei mit administrativen Rechten anfordert, wird die Datei in Echtzeit von unseren Antiviren-Engines gescannt. Die Malware-Erkennung erfolgt ohne Leistungseinbußen oder Wartezeiten und kollidiert nicht mit Sicherheitssoftware, die der Kunde auf seinen Endpunkten installiert hat, da sie in der Cloud stattfindet.

Wenn ein Benutzer versucht, eine Datei mit administrativen Rechten unter Verwendung der Funktion "Als Administrator ausführen" auszuführen, wird die Datei in MetaDefender Cloud gescannt, und wenn sie als bösartig eingestuft wird, blockiert der Endpunkt die Datei und stoppt den Prozess, wie in diesem Video. Im Audit-Log wird ein Eintrag hinzugefügt , dass die Datei blockiert wurde und welche Engine sie markiert hat.

Wenn Sie die OptionCloud Unbekannte DateienCloud scannen" deaktivieren, aber die Option "Erkennung in Echtzeit" aktiviert lassen, wird nur die Prüfsumme für die bekannten 75 % gesucht, der Rest muss vom lokalen Antivirenprodukt für den Endpunkt erledigt werden. Wenn eine Datei als bösartig eingestuft wird, entscheiden die Administratoren in der Einstellung "Aktion", was als Nächstes geschieht. Es gibt zwei Optionen:

- Senden Sie Dateien in die Quarantäne, damit die Mitarbeiter von IT sich die gemeldeten Daten ansehen und entscheiden können, ob diese Datei zugelassen werden soll oder nicht,

- Sperren Sie die Datei, indem Sie "Dauerhaft sperren" wählen. In diesem Fall kann die Datei überhaupt nicht zur Ausführung zugelassen werden.

Schlussfolgerung

Verwaltungauf Anfrage und MetaDefender Cloud haben sich zusammengetan, um eine einfache, schnelle und sichere Dateireise anzubieten, mit einem einzigen Ziel: den Administratoren alle notwendigen Informationen zur Verfügung zu stellen, um zu entscheiden, ob die Software in das System gelangt oder nicht: Benutzeranmeldedaten, der Grund für die Nutzung und die Malware-Analyse.

Für weitere Einblicke besuchen Sie die Verwaltung auf Anfrage spezielle Seiteoder MetaDefender CloudSeite. Kontaktieren Sie das Team wenn Sie die Erfahrungen der Benutzer und Administratoren erkunden möchten oder an weiteren Details interessiert sind.