Da Unternehmen zu einem hybriden Speichermodell übergehen, sowohl vor Ort als auch in der Cloud, nimmt auch die Komplexität und Anfälligkeit dieser Dateisysteme zu. Mehr Komplexität bedeutet mehr Einstiegspunkte und eine breitere Angriffsfläche für Bedrohungsakteure. Deshalb müssen Unternehmen die richtigen Sicherheitsmaßnahmen anwenden und Fehlinformationen vermeiden, um den Schutz ihrer Ressourcen zu gewährleisten.

In diesem Blog räumen wir mit einigen weit verbreiteten Mythen über die Sicherheit der Datenspeicherung auf und klären Sie darüber auf, wie Sie Ihre wertvollen Informationen wirklich schützen können.

Mythos Nr. 1: In der Cloud gespeicherte Daten sind automatisch Secure

Die meisten Datenschutzverletzungen betreffen Daten, die in verschiedenen Umgebungen gespeichert sind, darunter in der Cloud und vor Ort. Verstöße dieser Art sind schwieriger zu erkennen und es dauert länger, sie einzudämmen, was zu höheren Kosten und längeren Dienstunterbrechungen führt.

Quelle: Cost of a Data breach Report 2023, IBM

In diesem Bericht für das Jahr 2023 ist der größte Prozentsatz der Sicherheitsverletzungen (39 %) auf Daten zurückzuführen, die in mehreren Umgebungen gespeichert sind, gefolgt von Sicherheitsverletzungen, die in der öffentlichen Cloud gespeichert sind (27 %). Die Anzahl der Sicherheitsverletzungen in mehreren Umgebungen übertraf die kombinierten 34 % der Sicherheitsverletzungen, die nur in privaten Cloud- oder lokalen Umgebungen stattfanden.

Auch wenn die Anbieter von Cloud-Speicher zahlreiche Sicherheitsmaßnahmen ergreifen, müssen auch die Nutzer Schritte unternehmen, um ein sicheres Hochladen, Herunterladen und Freigeben von Dateien zu gewährleisten, und Sicherheitsprotokolle für Cloud-Ressourcen müssen auch für lokale Ressourcen implementiert werden:

Cloud sind nicht von Natur aus sicherer, sondern werden eher von Bedrohungsakteuren ins Visier genommen.

Anbieter von Cloud können nicht für Sicherheitsverletzungen haftbar gemacht werden, die auf hochgeladene Dateien von Ihren externen Speichersystemen zurückzuführen sind, die versteckte, unentdeckte Schadsoftware enthalten.

Offline-/Orts-Assets, die kompromittiert und zu Cloud-Dateisystemen hinzugefügt werden, können sich dann ausbreiten und andere Aspekte von Dateisynchronisierungsprozessen gefährden.

Mythos Nr. 2: Software reicht aus

Antiviren-Software (AV) ist eine notwendige Verteidigungslinie, aber sie ist nur ein Teil des Puzzles. Social Engineering und Zero-Day-Angriffe umgehen diese Verteidigungsstrategie oft, wobei die Erkennungsraten zwischen 7 % und 76 % für eine einzelne AV-Engine liegen.

Um Ihre Verteidigung zu verstärken, sollten Sie zusätzliche Sicherheitsmaßnahmen wie Multiscanning für eine erweiterte Malware-Erkennung, Deep CDR (Content Disarm and Reconstruction) zur Dateisanierung und Sandboxing, um verdächtige Dateien in einer geschützten Umgebung zu isolieren und zu zerstören. Dies stärkt Ihre Sicherheitslage durch:

Erkennung von nahezu 100 % der bekannten Bedrohungen sowie von unbekannten Bedrohungen auf der Grundlage von Heuristiken und verdächtigen Verhaltensmustern.

Entfernung von potenziell bösartigem Code und Neugenerierung von bereinigten, sicher zu verwendenden Dateien, die keine Bedrohung darstellen können.

Mit detaillierten Berichten und Analysen selbst der raffiniertesten, neuartigen Bedrohungen kann Ihr Unternehmen vorbeugende Maßnahmen ergreifen.

Dieser mehrschichtige Ansatz zur Speichersicherheit fängt nahezu 100 % aller bekannten und unbekannten Bedrohungen ab und stellt sicher, dass keine kompromittierte Datei Ihre Speichersysteme gefährdet.

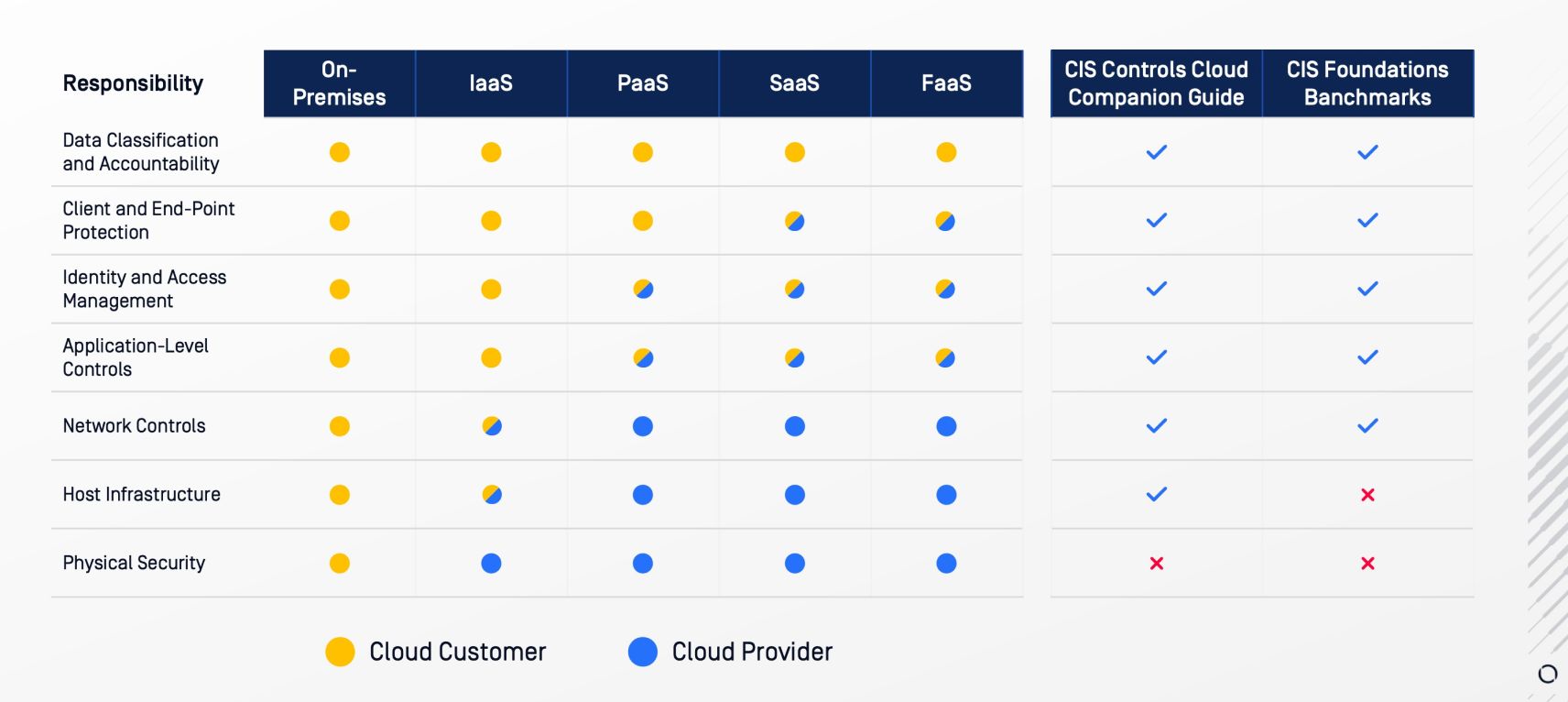

Mythos Nr. 3: Cloud liegt nur in der Verantwortung des Anbieters

Cloud investieren viel in die Sicherheit, aber es ist wichtig, daran zu denken, dass die Sicherheit der Cloud eine gemeinsame Verantwortung ist. Während die Anbieter die Cloud-Speicherinfrastruktur sichern, sind die Cloud-Kunden für die Sicherung der von ihnen gespeicherten Daten verantwortlich.

Quelle: Zentrum für Internetsicherheit

Die Implementierung robuster Sicherheitsmaßnahmen für die Speicherung, die Verwaltung des Benutzerzugriffs nach dem Prinzip der geringsten Privilegien und die Einhaltung der einschlägigen Datenschutzbestimmungen sind entscheidende Schritte, die Unternehmen zum Schutz ihrer Informationen unternehmen müssen:

Eine mehrschichtige Sicherheitsstrategie gewährleistet, dass keine Datei ohne strenge Prüfung in Ihr Dateisystem gelangt.

Das Prinzip der geringsten Privilegien verringert die Wahrscheinlichkeit, dass Mitarbeiter absichtlich oder versehentlich Ihr gesamtes Dateisystem kompromittieren, indem sie nur Zugang zu Ressourcen erhalten, die auf ihre Bedürfnisse zugeschnitten sind, wodurch die Auswirkungen von Sicherheitsverletzungen auf die geringstmögliche Privilegierungsstufe beschränkt werden.

Die Einhaltung der Datenschutzbestimmungen trägt nicht nur zum Schutz Ihrer Vermögenswerte bei, sondern bewahrt Ihr Unternehmen auch vor hohen Geldstrafen und kostspieligen Prüfungen.

Mythos Nr. 4: Vor-Ort-Compliance ist einfacher als Cloud

Manche glauben, dass die Nutzung von Cloud-Diensten mit den Branchenvorschriften kollidiert, doch das ist nicht immer der Fall. Viele Cloud-Anbieter halten sich an Rahmenwerke wie HIPAA, GDPR und PCI DSS. Sie implementieren robuste Sicherheitskontrollen und bieten Funktionen, die Kunden bei der Einhaltung von Vorschriften unterstützen.

Für Unternehmen ist es jedoch von entscheidender Bedeutung, die Compliance-Fähigkeiten eines Cloud-Anbieters gründlich zu prüfen, um sich im Falle einer Datenschutzverletzung vor hohen Geldstrafen und kostspieligen Audits zu schützen. Vor der Migration sensibler Daten muss unbedingt sichergestellt werden, dass diese Vorschriften eingehalten werden.

Proactive DLP (Data Loss Prevention)-Technologie kann ein leistungsstarker Schutzschild sein. Diese Technologie hilft Ihnen, Ihre Daten vor Verstößen gegen Vorschriften oder Richtlinien zu schützen, indem sie Regeln für den Zugriff, die Verwendung und die gemeinsame Nutzung von Daten in Speicherumgebungen aufstellt. Proactive DLP fängt diese Informationen automatisch ab und verbirgt sie, um sicherzustellen, dass keine sensiblen Daten versehentlich von unbefugten Mitarbeitern gemeinsam genutzt oder verwendet oder von Bedrohungsakteuren für Ransomware-Angriffe gestohlen werden.

Verstärken Sie Ihre Datenspeicherung mit MetaDefender Storage Security 's Multi-Layered Protection

MetaDefender Storage Security bietet eine robuste Schutzschicht für die Speicherung vor Ort und in der Cloud. Sie schützt die im Unternehmen gespeicherten Daten vor Datenverletzungen und Ausfallzeiten und hilft bei der Einhaltung von Compliance-Standards.

MetaDefender Storage Security nutzt mehrere OPSWAT Technologien wieDeep CDR,Multiscanning, undProactive DLP um gespeicherte Dateien, Dokumente und Bilder vor Zero-Day-Angriffen, fortschrittlichen Bedrohungen und dem Verlust sensibler Daten zu schützen.

MetaDefender Storage Security bietet Funktionen der Unternehmensklasse, die auf Skalierbarkeit und einfache Integration in bestehende Arbeitsabläufe zugeschnitten sind. Die intuitive grafische Benutzeroberfläche und die RESTful-Schnittstelle API ermöglichen eine nahtlose Einbindung in verschiedene Betriebsabläufe. Darüber hinaus helfen Funktionen wie Datei-Tagging und automatische Abhilfemaßnahmen bei der schnellen Klassifizierung von Inhalten und der Identifizierung bösartiger Dateien für weitere Analysen oder forensische Untersuchungen.

Schlussfolgerung

Wenn Sie mit den Mythen über die Sicherheit der Datenspeicherung aufräumen und MetaDefender Storage Security implementieren, können Sie Ihre wertvollen Informationen zuverlässig schützen.

Kontaktieren Sie uns noch heute, um mehr darüber zu erfahren, wie OPSWAT Ihnen helfen kann, eine umfassende Datensicherheit zu erreichen und Ihr Unternehmen vor den sich ständig weiterentwickelnden Bedrohungen zu schützen.