Am 23. August nahm OPSWAT an der Konferenz VISD (Vietnam Information Security Day) 2024 teil, die von der VNISA (Vietnam Information Security Association) in Ho-Chi-Minh-Stadt ausgerichtet wurde. An der Veranstaltung nahmen über 1.000 Personen teil, darunter Fachleute aus den Bereichen Gesundheitswesen, Banken, Finanzen, Energie, Verkehr, Kernkraft, Verteidigung und anderen kritischen Infrastrukturen.

Absicherung kritischer Infrastrukturen: Lehren aus dem jüngsten FrostyGoop-Malware-Angriff

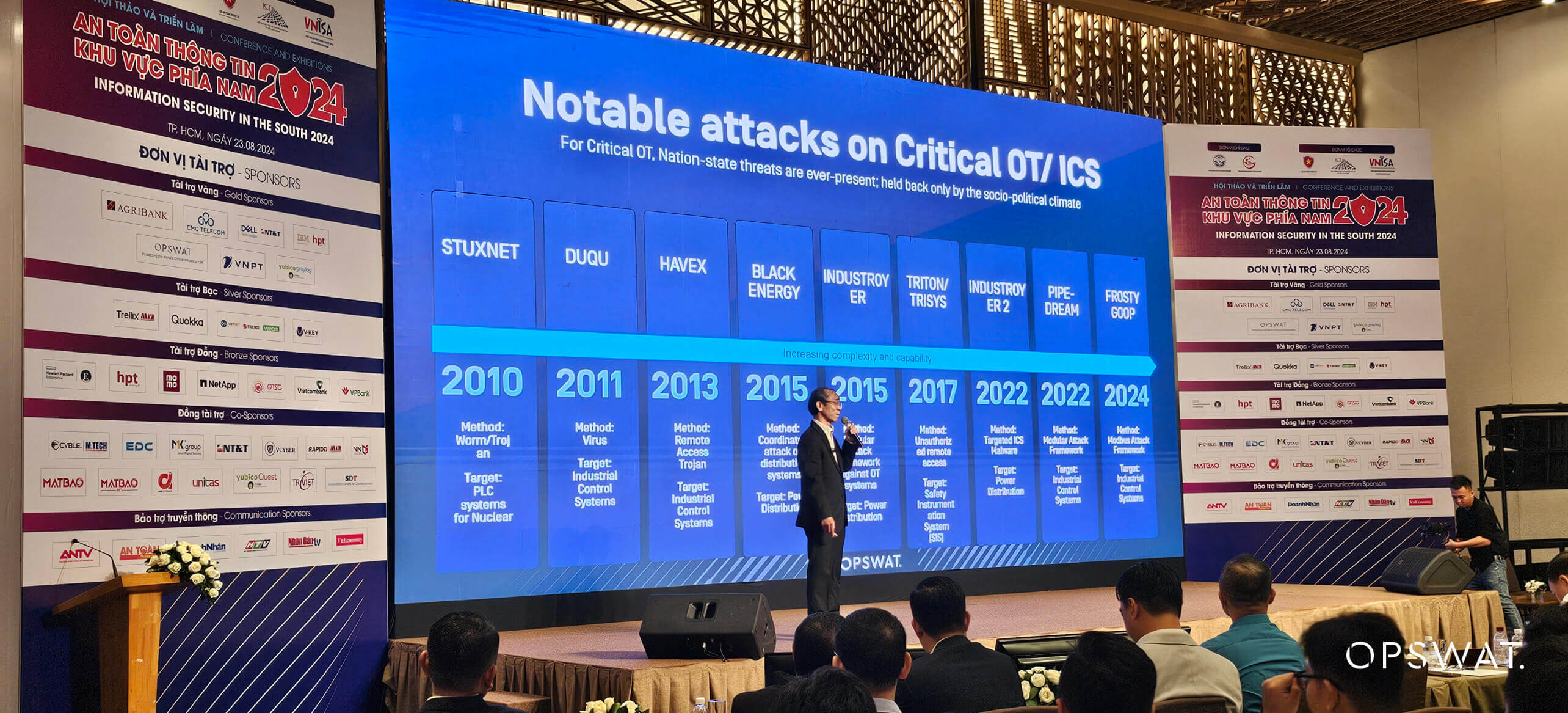

Während der Hauptkonferenz erörterte Cuong La, Vizepräsident für Forschung und Entwicklung und Generaldirektor von OPSWAT Vietnam, den FrostyGoop-Angriff, einen kürzlich erfolgten Angriff auf die Betriebstechnologie (OT) in der Ukraine, als Fallstudie. Herr Cuong analysierte den Angriff und stellte Lösungen zur Abwehr dieses und ähnlicher Angriffe auf OT-Netzwerke vor.

Der FrostyGoop-Cyberangriff, der im April 2024 stattfand, war ein bedeutendes Ereignis im Bereich der industriellen Cybersicherheit. Diese Malware zielte auf eine Energieanlage in der Westukraine ab und sorgte dafür, dass 600 Haushalte bei eisigen Temperaturen zwei Tage lang ohne Heizung waren. Die Malware wurde entwickelt, um ICS-Industrial Control Systems) und OT-Umgebungen zu infiltrieren und stellt eine ernsthafte Bedrohung für kritische Infrastrukturen dar.

FrostyGoop nutzt das Modbus-Protokoll, einen weit verbreiteten ICS-Standard, aus, um in den Betrieb einzugreifen und ihn zu stören. Hacker senden böswillige Modbus-Befehle an Kontrollsysteme und verursachen dadurch Fehlfunktionen und Systemausfälle. Dieser Vorfall hat in der Cybersicherheitsgemeinschaft Alarm ausgelöst und Schwachstellen in ICS-Umgebungen aufgezeigt, insbesondere in solchen, die nicht ordnungsgemäß segmentiert oder überwacht werden.

Hier sind die Schritte, die die Angreifer bei der FrostyGoop-Cyberattacke durchgeführt haben:

- Ausnutzung einer Schwachstelle in einem nach außen gerichteten MikroTik-Router.

- Stellen Sie eine Web-Shell mit Tunnelzugang über eine TOR-Adresse bereit.

- Abrufen der SAM-Registrierungsstruktur (Security Account Manager).

- Einsatz und Test von FrostyGoop Malware, einer Golang-Binärdatei mit JSON-Konfigurationen.

- Herstellen von Verbindungen zu in Moskau ansässigen IP-Adressen.

- Senden Sie bösartige Modbus-Befehle an FrostyGoop.

- Senden Sie Befehle direkt an die Regler der Heizungsanlage und melden Sie falsche Messwerte.

- Die Energieanlage schaltet die Heizung und die Warmwasserversorgung aufgrund von Fehlmessungen vorübergehend ab.

Herr Cuong und sein Team von OPSWAT identifizierten 1.137 aktive Modbus-Geräte in Vietnam, die im Internet auffindbar waren, von denen eine beträchtliche Anzahl in Ho-Chi-Minh-Stadt (197 Geräte) und Hanoi (145 Geräte) konzentriert war. Diese Geräte sollen abgeschirmt und online nicht auffindbar sein, da OT-Systeme in der Regel vom Internet isoliert sind (air-gapped).

Ungeschützte OT-Netzwerke sind attraktive Ziele für Hacker, und der potenzielle Schaden kann beträchtlich sein, da diese Netzwerke oft kritische Infrastrukturen unterstützen, die die nationale Sicherheit und das Gemeinwesen beeinträchtigen. Diese Erkenntnis deutet darauf hin, dass viele OT-Systeme in Vietnam unzureichend verwaltet und geschützt sind, was zu Sicherheitslücken führt, die von Angreifern ausgenutzt werden können.

Anhand dieser Fallstudie betonte Herr Cuong die dringende Notwendigkeit, die IT/OT-Netzwerksicherheit zu verbessern und eine kontinuierliche Überwachung durchzuführen, um ähnliche Bedrohungen zu erkennen und zu entschärfen. Der FrostyGoop-Vorfall ist eine wichtige Erinnerung daran, warum Unternehmen Investitionen in die Cybersicherheit Vorrang einräumen müssen, insbesondere zum Schutz kritischer Infrastrukturen.

Als Best Practices skizzierte Cuong 5 Taktiken zur Kontrolle der Cybersicherheit, die zusammen ein effektives Sicherheitsprogramm für industrielle Kontrollsysteme (ICS) oder OT bilden (1):

ICS-Reaktion auf Vorfälle

Entwicklung eines operationellen Reaktionsplans für Zwischenfälle mit Schwerpunkt auf Systemintegrität und Wiederherstellungsmöglichkeiten während eines Angriffs. Durchführung von Übungen zur Verstärkung von Risikoszenarien und Anwendungsfällen, die auf die ICS-Umgebung zugeschnitten sind.

Vertretbare Architektur

Implementieren Sie Architekturen, die Sichtbarkeit, Protokollerfassung, Asset-Identifizierung, Segmentierung, industrielle DMZs und die Durchsetzung der Prozesskommunikation unterstützen.

Überwachung der ICS-Netzwerksichtbarkeit

Kontinuierliche Überwachung der ICS-Umgebung mit protokollbasierten Tools und Systeminteraktionsanalysefunktionen, um den Betrieb über potenzielle Risiken zu informieren.

Secure Fernzugriff

Identifizierung und Inventarisierung aller Fernzugriffspunkte und zulässigen Zielumgebungen. Nutzen Sie On-Demand-Zugang und Multi-Faktor-Authentifizierung, wo dies möglich ist, und setzen Sie Jump-Hosts ein, um den Zugang innerhalb sicherer Segmente zu kontrollieren und zu überwachen.

Risikobasiert Vulnerability Management

Bewertung von Cyber-Kontrollen und Betriebsbedingungen von Geräten, die bei risikobasierten Entscheidungen zum Schwachstellenmanagement helfen, um Schwachstellen zu beheben, die Auswirkungen zu mindern oder eine mögliche Ausnutzung zu überwachen.

Herr Cuong stellte auch die umfassenden Lösungen von OPSWATzum Schutz kritischer OT-Netzwerke vor, darunter MetaDefender OT Security, MetaDefender Industrial Firewall, MetaDefender Netwall, My OPSWAT, usw. Diese Lösungen schützen Netzwerke auf allen Ebenen und helfen Organisationen bei der Bekämpfung von OT-Netzwerkbedrohungen wie FrostyGoop.

OPSWAT Vorstellung unserer End-to-End-Suite von IT/OT Cybersecurity-Lösungen

Auf der Ausstellung der Veranstaltung präsentierte OPSWAT auch seine Cybersicherheitslösungen von IT bis OT und zeigte Simulationen von Cyberangriffen auf Kernkraftwerke und andere kritische IT/OT-Systeme. Cybersecurity-Experten präsentierten OPSWATLösungen zur erfolgreichen Abwehr dieser Angriffe.

Darüber hinaus begrüßt OPSWAT stets Experten, Ingenieure und Studenten der Cybersicherheit, die sich im CIP-Labor (Critical Infrastructure Protection Lab) in unseren beiden Niederlassungen in Vietnam über die Sicherheitstechnologien des Unternehmens informieren können:

- OPSWAT Büro Ho Chi Minh Stadt: 17. Stock, Saigon Giai Phong Building, 436-438 Nguyen Thi Minh Khai, Bezirk 5, Distrikt 3, Ho-Chi-Minh-Stadt.

- OPSWAT Büro in Hanoi: 9. Stock, Lancaster Luminaire Building, 1152-1154 Lang Street, Lang Thuong Ward, Dong Da District, Hanoi.

Wenn Sie sich für eine CIP-Laborerfahrung anmelden oder mehr über die Vorträge von Herrn Cuong La auf der VISD 2024 erfahren möchten oder Fragen haben, wenden Sie sich bitte an unsere Experten für Cybersicherheit kritischer Infrastrukturen.

(1) Referenz: Die fünf kritischen ICS-Cybersicherheitskontrollen Whitepaper - ©2022 SANS Institute https://sansorg.egnyte.com/dl/R0r9qGEhEe