Die Bedrohungen gegen kritische Infrastruktursysteme nehmen weiter zu, und Unternehmen versuchen ständig, der sich entwickelnden Bedrohungslandschaft mit umfassenden Cybersicherheitslösungen einen Schritt voraus zu sein - sei es auf der Seite der Informationstechnologie (IT) oder der Betriebstechnologie (OT).

Da sich der Markt für Cybersicherheit weiter konsolidiert, ist es wichtig, einige Vorbereitungen zu treffen, bevor Sie Anbieter für Ihre wichtigsten Cybersicherheitssysteme auswählen. Durch einen systematischen Ansatz können Sie sicherstellen, dass die von Ihnen ausgewählten Produkte und Dienstleistungen mit den Cybersicherheits- und Risikominderungsstrategien Ihres Unternehmens übereinstimmen, wenn Sie Budgetentscheidungen für das kommende Jahr treffen. Bevor Sie die wichtigsten Überlegungen anstellen, müssen Sie sicherstellen, dass Ihre Ziele und Strategien im Bereich der Cybersicherheit intern abgestimmt sind.

Beginnen Sie mit Alignment

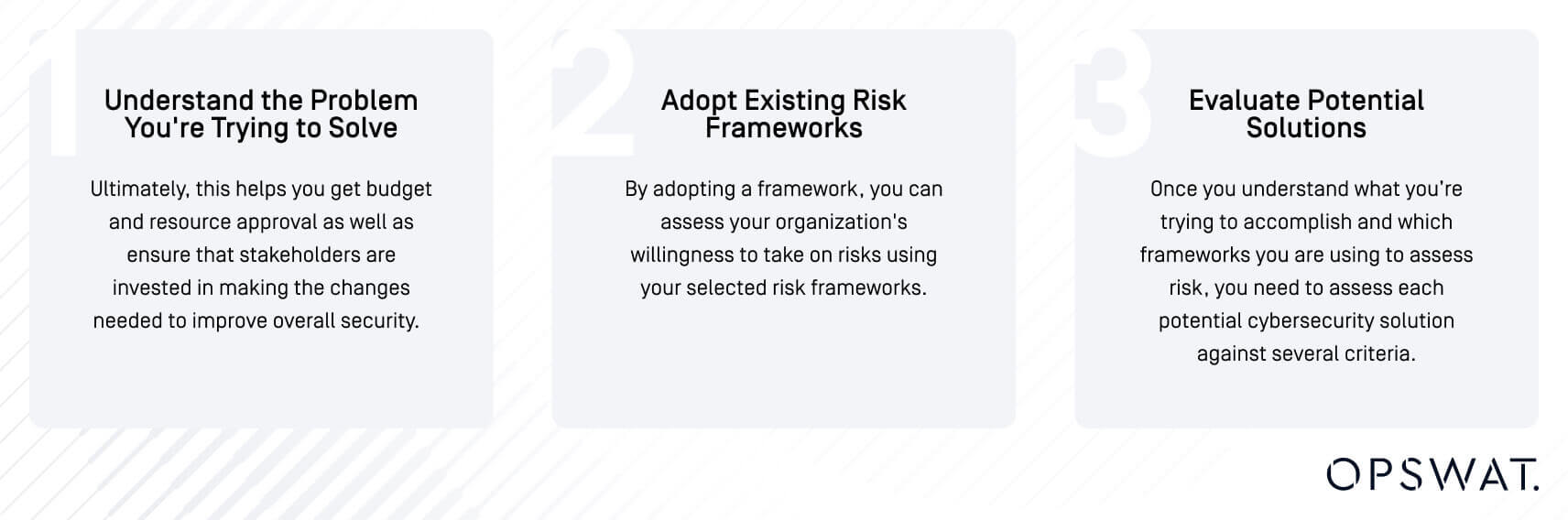

Es gibt mehrere Gründe, warum es wichtig ist, sich intern abzustimmen, bevor Sie mit der Auswahl Ihrer wichtigsten Cybersicherheitssysteme beginnen. Lassen Sie uns die drei Schritte untersuchen, die Sie unternehmen können, um dies zu erreichen.

Schritt 1. Verstehen Sie das Problem, das Sie zu lösen versuchen

Definieren Sie zunächst die Herausforderungen für die Cybersicherheit in Ihrem Unternehmen, die je nach Unternehmensgröße, Branche, gesetzlichen Anforderungen, Infrastruktur und Umgebung unterschiedlich sind. Die Abstimmung mit den verschiedenen Interessengruppen (z. B. Geschäftsleitung, IT , Sicherheitspersonal und Leiter der Geschäftsbereiche) in Ihrem Unternehmen wird Ihnen dabei helfen, sicherzustellen, dass die von Ihnen ausgewählten Systeme die richtigen sind, um die besonderen Anforderungen Ihres Unternehmens zu erfüllen.

Ihr Prozess muss die Identifizierung kritischer Geschäftsprozesse, Wiederherstellungspunktziele (RPOs), Wiederherstellungszeitziele (RTOs) und die Bewertung der Wahrscheinlichkeit verschiedener Risiken umfassen. Mit diesem Prozess können Sie sicherstellen, dass die von Ihnen ausgewählten Systeme die Integrations- und Interoperabilitätsoptionen bieten, die Sie für eine umfassende Cybersicherheitslösung benötigen. Letztendlich hilft Ihnen dies bei der Genehmigung von Budgets und Ressourcen und stellt sicher, dass die Beteiligten in die für die Verbesserung der Gesamtsicherheit erforderlichen Änderungen investiert werden.

Schritt 2. Bestehende Risikorahmen übernehmen

Risikorahmen bieten Ihnen einen systematischen Ansatz zur Identifizierung und Bewertung von Cybersicherheitsrisiken und helfen Ihnen, alle potenziellen Risiken für Ihr Unternehmen zu ermitteln. Viele Vorschriften verlangen die Umsetzung eines risikobasierten Ansatzes für die Cybersicherheit. Die Einführung eines Risikorahmens kann Ihnen also helfen, die Einhaltung dieser Vorschriften nachzuweisen.

Es gibt viele etablierte Risikorahmenwerke, die Sie nutzen können, z. B. das National Institute of Standards and Technology (NIST) Risk Management Framework, den Federal Information Security Modernization Act of 2014 (FISMA 2014), den Payment Card Industry Data Security Standard (PCI DSS) und die Center for Internet Security (CIS) Controls. Alle diese Rahmenwerke helfen Ihnen, Risiken zu identifizieren, zu priorisieren und zu quantifizieren. Durch die Annahme eines Rahmens können Sie die Risikobereitschaft Ihrer Organisation anhand der von Ihnen gewählten Risikorahmen bewerten.

Schritt 3. Bewerten Sie mögliche Lösungen

Sobald Sie wissen, was Sie erreichen wollen und welche Rahmenwerke Sie zur Risikobewertung verwenden, müssen Sie jede potenzielle Cybersicherheitslösung anhand mehrerer Kriterien bewerten:

- Überprüfen Sie, ob die veröffentlichten Fähigkeiten des Produkts oder der Dienstleistung mit der tatsächlichen Leistung übereinstimmen.

- Vergewissern Sie sich, dass das Produkt oder die Dienstleistung in Ihren Budgetrahmen passt

- Überprüfung der Stabilität und Zuverlässigkeit des Anbieters durch Risikobewertungen Dritter

- Berücksichtigung der Benutzerfreundlichkeit, der Implementierung und der allgemeinen Nutzbarkeit

- Bewerten Sie, wie gut sich das Produkt oder die Dienstleistung in Ihre bestehenden Tools und Prozesse integrieren lässt.

Diese drei Schritte helfen Ihnen, eine interne Abstimmung zu erreichen und die potenziellen Cybersicherheitssysteme auf diejenigen einzugrenzen, die Ihren spezifischen Bedürfnissen und Anforderungen entsprechen. Da sich der Markt für Cybersicherheit in den letzten Jahren jedoch stark verändert hat, sollten Sie einige zusätzliche Überlegungen anstellen.

Überlegungen zur Auswahl von Core Cybersecurity Systems

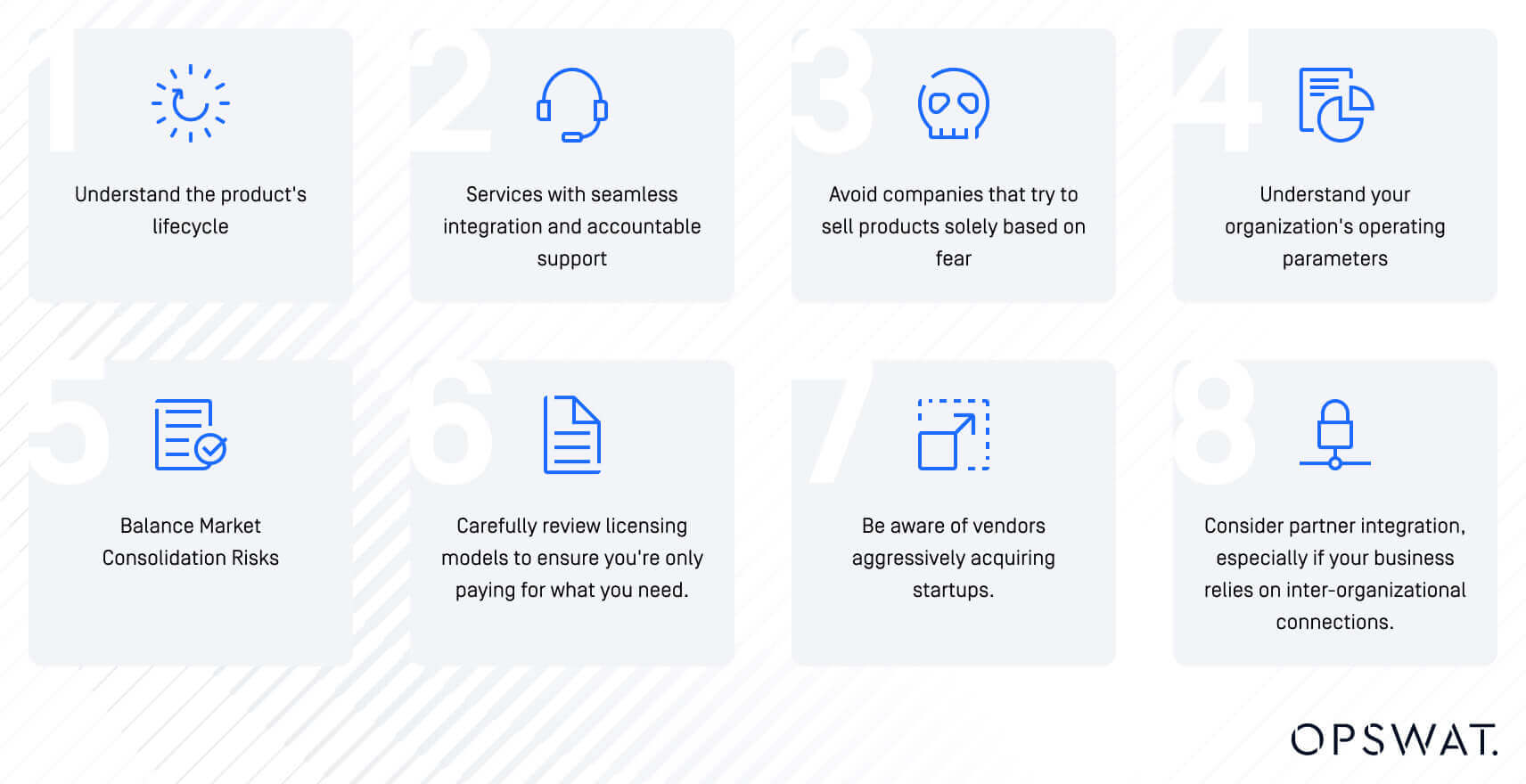

Ein gut konzipiertes und implementiertes Cybersicherheitssystem kann Sie dabei unterstützen, die Daten, Systeme und Mitarbeiter Ihres Unternehmens vor einer Vielzahl von Angriffen zu schützen, darunter Datenschutzverletzungen, Malware-Infektionen und Denial-of-Service-Angriffe, die alle zu erheblichen finanziellen Verlusten, Rufschädigung, Unterbrechung des Geschäftsbetriebs und vielem mehr führen können. Cybersicherheitssysteme sind für den Schutz Ihres Unternehmens vor Cyber-Bedrohungen von entscheidender Bedeutung und haben daher einen wesentlichen Einfluss auf Ihr Geschäftsergebnis. Bei der Auswahl Ihrer Lösungen sollten Sie die folgenden acht Punkte beachten:

1. Produktlebenszyklus

Verstehen Sie den Lebenszyklus des Produkts, einschließlich der wichtigsten Meilensteine, wie z. B. Veröffentlichungsdatum, Ende des Verkaufs, Ende des Supports und Ende des Lebenszyklus. Dieses Wissen ist entscheidend für die langfristige Planung. Es macht keinen Sinn, in eine Lösung zu investieren, die ein Verfallsdatum hat - finden Sie also heraus, ob sie ein solches hat.

2. Bewertung der Integration von Dienstleistungen und Unterstützung

Stellen Sie sicher, dass der von Ihnen ausgewählte Dienst nahtlos in Ihre bestehenden Teams integriert werden kann. Sie sollten als Erweiterung Ihres eigenen Teams dienen, auf die Sie sich verlassen können und die durch Service Level Agreements (SLAs) und Experience Level Agreements (XLAs) abgesichert sind. Sie wollen sich nicht auf Dienstleister verlassen, die nicht in der Lage sind, Ihnen im Falle eines Problems zur Seite zu stehen.

3. Schutz vor angstbasierten Verkaufstaktiken

Seien Sie vorsichtig bei Unternehmen, die versuchen, Produkte ausschließlich auf der Grundlage von Angst zu verkaufen, was in der Cybersicherheitsbranche sehr verbreitet ist. Seien Sie sehr skeptisch, wenn Vertriebsmitarbeiter sich einer druckvollen Sprache bedienen, um ein Gefühl der Dringlichkeit und des Schreckens zu erzeugen. Informieren Sie sich selbst über Produkte und Dienstleistungen, um Ihre Entscheidung zu treffen. Konzentrieren Sie sich auf Lösungen, die eine echte Investitionsrendite und greifbare Verbesserungen bei Sicherheit und Risikominderung bieten.

4. Kennen Sie Ihre Geschäftsparameter

Es ist wichtig, die Betriebsparameter Ihres Unternehmens zu kennen, z. B. die RTOs und RPOs. Sie müssen auch Ihr Budget, die Vorschriften, die Sie einhalten müssen, das voraussichtliche Wachstum Ihres Unternehmens und Ihre IT Infrastruktur berücksichtigen. Dieses Wissen erleichtert die Entscheidungsfindung und ermöglicht es Ihnen, Anbieter auszuschließen, die Ihre Anforderungen jetzt und in Zukunft nicht erfüllen.

5. Risiken der Konsolidierung des Bilanzmarktes

Betrachten Sie das zweischneidige Schwert der Marktkonsolidierung. Weniger Anbieter können die Verwaltung vereinfachen und die Interaktion mit Partnern reduzieren, aber sie können auch ein höheres Risiko darstellen, wenn ein größerer Zwischenfall eintritt. Ziehen Sie Anbieter in Betracht, die eine gute Innovationsbilanz vorweisen können, finanziell stabil sind, einen guten Ruf haben und offen und interoperabel sind, so dass ein Wechsel bei Bedarf einfacher ist. Die Risikotoleranz Ihres Unternehmens spielt bei dieser Entscheidung eine entscheidende Rolle.

6. Lizenzierungsmodelle auf den Prüfstand stellen

Prüfen Sie die Lizenzierungsmodelle sorgfältig, um sicherzustellen, dass Sie nur für das bezahlen, was Sie benötigen. Das Lizenzierungsmodell kann einen wesentlichen Einfluss auf die Flexibilität, die Kosten und die Skalierbarkeit der Lösungen haben. Entscheiden Sie sich nicht für gebündelte Produkte, wenn diese nicht wettbewerbsfähig sind und Ihren allgemeinen Zielen entsprechen.

7. Akquisitionsmuster der Anbieter

Achten Sie auf Anbieter, die aggressiv Startups aufkaufen. Solche Übernahmen können sich auf die Preisgestaltung und Bündelung auswirken und Ihre Optionen beeinträchtigen. Sie können auch zu Produkt-, Support- und Preisänderungen sowie zu unerwarteten Integrationsproblemen führen. In einigen Fällen kann es unvermeidlich sein, sich aufgrund dieser Übernahmen für größere Anbieter zu entscheiden.

8. Integration der Partner

Die Integration von Partnern hat das Potenzial, Ihre Cybersicherheitslage zu verbessern, da sie Ihnen Zugang zu mehr Sicherheitslösungen und Fachwissen verschafft und so die Kosten senken und die Effizienz steigern kann, indem sie die Anzahl der Lösungen, die Sie kaufen und verwalten müssen, minimiert. Wägen Sie den Wert der Partnerintegration ab, insbesondere wenn Ihr Unternehmen auf unternehmensübergreifende Verbindungen angewiesen ist. Die Wahl von Produkten oder Dienstleistungen, die sich an Branchenstandards orientieren, kann diese Interaktionen vereinfachen.

Ihre Forschung ist Ihr Wegweiser

Da der Markt für Cybersicherheit immer enger wird, ist eine gut durchdachte Untersuchungsphase für Unternehmen unerlässlich, bevor sie ihre wichtigsten Cybersicherheitssysteme auswählen. Ein entscheidender Teil dieses Prozesses ist die Sicherstellung der internen Ausrichtung auf Cybersicherheitsziele und -strategien. Stellen Sie sicher, dass Sie bei der Bewertung potenzieller Anbieter systematisch vorgehen, um zu gewährleisten, dass Ihre endgültige Wahl mit Ihren übergreifenden Cybersicherheits-, Risikominderungs- und allgemeinen Geschäftszielen in Einklang steht. Dieser Ansatz strafft den Auswahlprozess und verschafft Ihrem Unternehmen eine gute Ausgangsposition bei der Entscheidungsfindung und der Festlegung Ihres Budgets für 2024. Er hilft Ihnen, datengestützte Investitionsentscheidungen im Bereich der Cybersicherheit zu treffen, von denen Ihr Unternehmen als Ganzes profitiert - jetzt und langfristig.

Möchten Sie erfahren, wie OPSWAT Ihre IT und OT-Sicherheitsstrategie unterstützen kann?