Bei der Überlegung, wie Daten in ein sicheres Netzwerk oder aus einem sicheren Netzwerk verschoben werden können, stehen traditionell die betrieblichen und sicherheitstechnischen Anforderungen eines Unternehmens im Vordergrund. Für viele bedeutet dies, negative Auswirkungen auf die Effizienz der Teams oder Funktionen in der Umgebung zu vermeiden, indem das Gerät oder die Dateien einfach gescannt werden, bevor sie in einen geschützten Bereich gebracht werden.

Eine Zeit lang war dies eine bewährte Praxis, die es ermöglichte, den Betrieb wie erforderlich aufrechtzuerhalten und dabei aus der Sicht der Sicherheit nur das Minimum zu tun. Die Bedrohungen der Cybersicherheit haben sich jedoch weiterentwickelt und stellen eine massive Gefahr für den Betrieb dar. Um diese neuen Bedrohungen zu bekämpfen, muss sich auch die Art und Weise, wie wir an die Cybersicherheitsplanung herangehen, weiterentwickeln.

Ein umfassenderer Ansatz für die Sicherheit von Wechseldatenträgern und Dateien besteht darin, die Bedürfnisse eines Unternehmens und die Art der Nutzung dieser Geräte zu berücksichtigen. Auf dieser Grundlage können Sie Prozesse entwickeln, die nicht nur negative Auswirkungen vermeiden, sondern auch die Sicherheitseffizienz verbessern. Mit den richtigen Cybersicherheitssystemen können Sie sowohl Sicherheit als auch Produktivität gewährleisten.

Cybersecurity-Systeme für langfristiges Wachstum

Bei der Erstellung Ihres Cybersicherheitsplans sollten Sie in erster Linie darauf achten, wie der Plan das Unternehmenswachstum unterstützen kann.

Anstatt, wie oben erwähnt, einfach nur Geräte und Dateien zu scannen, sollten Unternehmen beispielsweise Geräterichtlinien technisch durchsetzen, so dass die Betreiber sicher sein können, dass alle Standortbesucher die Regeln befolgen, um ungeplante Ausfallzeiten zu minimieren.

Im Folgenden finden Sie einige Sicherheitsmaßnahmen, die Sie ergreifen können:

- Verwenden Sie einen Agenten oder Client, der Ihre Scan-Richtlinie technisch durchsetzen kann.

- Identifizierung potenzieller Schwachstellen in Patches und Updates

- Durchsetzung von Richtlinien auf der Grundlage des Herkunftslandes der Dateien

- Verhinderung des Verlusts vertraulicher Daten

Wenn man noch einen Schritt weiter geht, können Unternehmen statt der wiederholten Überprüfung von nicht vertrauenswürdigen Wechseldatenträgern auch die Bereitstellung dieser nicht vertrauenswürdigen USB innerhalb unseres Sicherheitsbereichs verhindern. Die Möglichkeiten sind grenzenlos, daher ist es wichtig, sich nicht auf traditionelle Designs zu versteifen. Erforschen Sie die verfügbaren Optionen und wählen Sie diejenige, die am besten zu Ihrem Unternehmen und Ihren Sicherheitsanforderungen passt. Mit der richtigen Planung und dem richtigen Design können robuste Cybersicherheitsprogramme die Geschäftstätigkeit fördern, anstatt sie zu behindern.

Wie Sie ein Cybersicherheitssystem für alle Ihre Bedürfnisse schaffen

Um sicherzustellen, dass Ihre Sicherheitssysteme und -verfahren den Anforderungen Ihres Unternehmens entsprechen, befolgen Sie einfach die nachstehende Checkliste:

- Welche Arten von Medien nutzt Ihre Organisation?

- Wer nutzt diese Medien? Oder wer sollte diese Medien nutzen?

- Erzwingt Ihr Unternehmen Scans? Wenn ja, können Sie einen Client auf die geschützten Workstations laden? Wenn nicht, gibt es andere Technologien, um Scans zu erzwingen?

- Möchte Ihre Organisation externe Medien in unsere Einrichtung einlassen? Ist es erlaubt, die Dateien von diesen Medien nach einem Scan in den Sicherheitsbereich zu übertragen? Wenn Sie keine externen Datenträger zulassen wollen, wie werden Sie die Ausnahmen verwalten?

- Wie viele Anti-Malware-Engines sollte Ihr Unternehmen einsetzen?

- Sollte Ihr Unternehmen DLP in seinem Programm verwenden?

- Verfügt Ihr Unternehmen über die Mittel, um Malware aus Dateien zu entfernen, die CDR nutzen?

- Ist Ihr Unternehmen an einer Herkunftslandrichtlinie für eingehende Dateien interessiert?

Prüfen Sie nach der Bewertung Ihrer aktuellen Richtlinien, wie gut sie Ihren geschäftlichen Anforderungen entsprechen. Wenn sie ihren Zweck nicht mehr erfüllen oder sich ihr Zweck geändert hat, sollten Sie neue Verfahren in Betracht ziehen, die Ihr Unternehmen wirksam schützen.

Um neue Prozesse für Ihr Unternehmen zu finden, sollten Sie zunächst die wichtigsten Prioritäten/Geschäftsanforderungen auflisten. Suchen Sie dann nach Lösungen, die diese Anforderungen erfüllen, und erstellen Sie entsprechende Richtlinien. Teilen Sie diese Richtlinie mit den wichtigsten Interessengruppen, um die Annahme der Änderungen zu sichern und zu erleichtern. Ein angemessenes Änderungsmanagement ist ein Muss für den Aufbau einer erfolgreichen Cyber-Policy, da es dazu beiträgt, Rückschläge nach der Einführung der Richtlinien zu vermeiden.

Sobald alle Schritte abgeschlossen sind, verfügen Sie über eine formelle Cybersicherheitsrichtlinie, die Ihren Anforderungen entspricht, und Ihr Unternehmen wird noch effizienter arbeiten, da Sie Ihre Arbeitsabläufe nicht mehr unterbrechen müssen, um nach Sicherheitsverletzungen zu suchen.

OPSWATSuite von Lösungen für eine effiziente Cybersicherheitsplanung

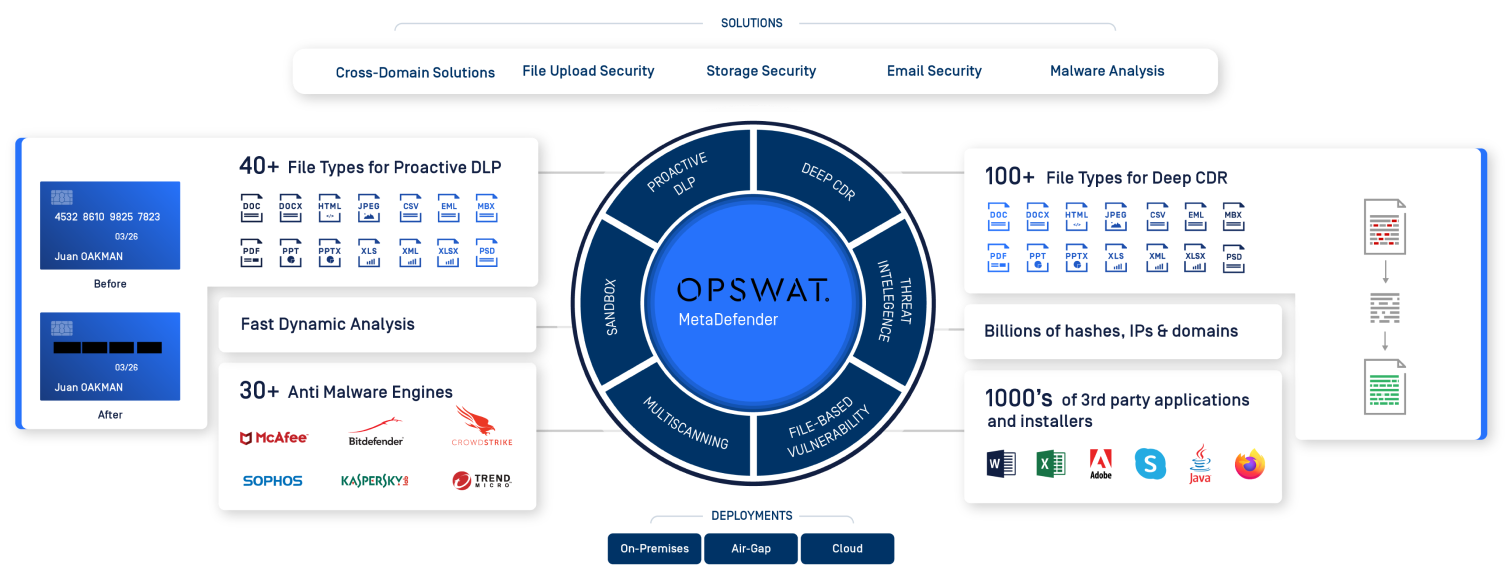

Unsere Branchenführer unter OPSWAT sind die zuverlässigen Partner, die Sie brauchen, um ein effizientes Cybersicherheitssystem zu implementieren, das auf die Bedürfnisse Ihres Unternehmens zugeschnitten ist. Unsere Kernprodukte umfassen MetaDefender CoreMetaDefender Core ist eine fortschrittliche Lösung zur Abwehr von Bedrohungen, die es Ihnen ermöglicht, Mechanismen zur Erkennung und Abwehr von Malware effizient in Ihre bestehenden IT und OT-Systeme zu integrieren. Sie ist einfach zu implementieren und beeinträchtigt den gesamten Arbeitsablauf Ihres Unternehmens nicht, was sie zur richtigen Wahl für moderne Cyberspaces macht.

Wenn Sie Hilfe bei der Planung von Cybersicherheitslösungen für Ihr Unternehmen benötigen, wenden Sie sich für weitere Informationen an unsere Branchenführer.